Tutorial zum Konfigurieren von Jumio mit Azure Active Directory B2C

In diesem Tutorial erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in Jumio integrieren, einen ID-Überprüfungsdienst, der automatisierte ID-Überprüfung in Echtzeit ermöglicht, um Kundendaten zu schützen.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

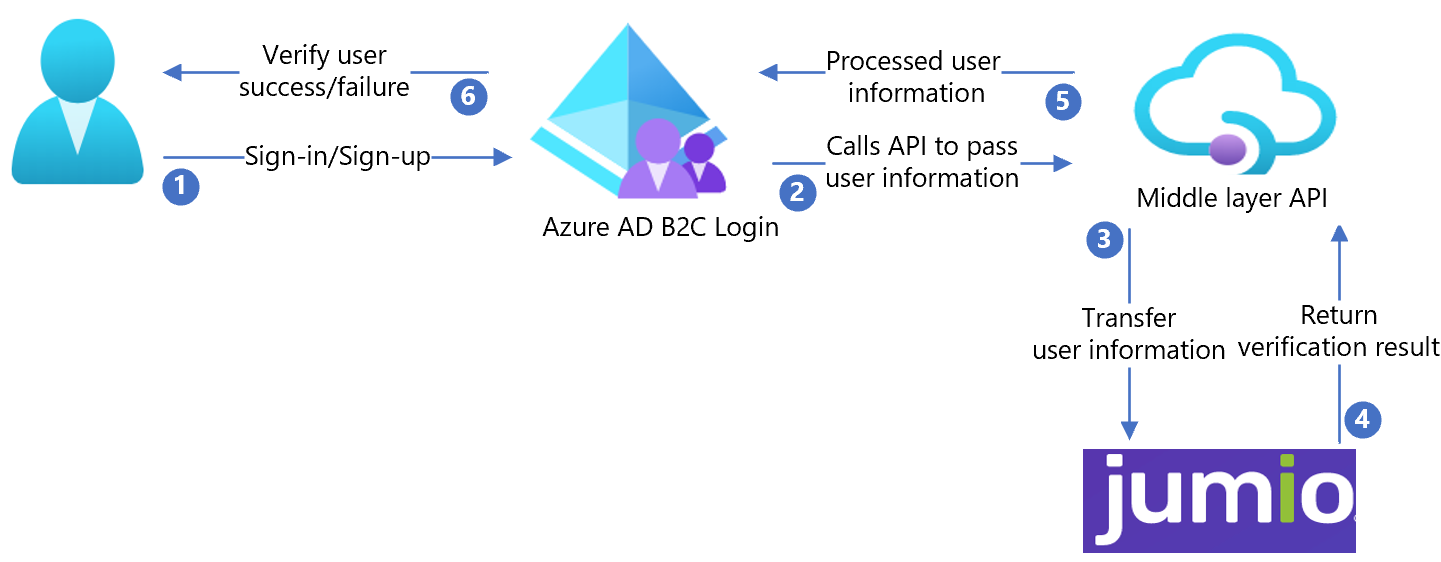

Beschreibung des Szenarios

Die Jumio-Integration umfasst die folgenden Komponenten:

- Azure AD B2C: Der Autorisierungsserver, der Benutzeranmeldeinformationen überprüft. Er wird auch als Identitätsanbieter (IdP) bezeichnet.

- Jumio: Überprüft Details der Benutzer-ID.

- Zwischen-REST-API: Wird zum Implementieren der Integration von Azure AD B2C und Jumio verwendet.

- Azure Blob Storage: Wird zum Abrufen benutzerdefinierter Benutzeroberflächendateien für die Azure AD B2C-Richtlinien verwendet.

Im folgenden Architekturdiagramm ist die Implementierung dargestellt.

- Der Benutzer meldet sich an oder registriert sich und erstellt ein Konto. Azure AD B2C erfasst die Benutzerattribute.

- Azure AD B2C ruft die API der mittleren Ebene auf und übergibt die Benutzerattribute.

- Die API der mittleren Ebene konvertiert Benutzerattribute in ein Jumio-API-Format und sendet die Attribute an Jumio.

- Jumio verarbeitet die Attribute und gibt Ergebnisse an die API der mittleren Ebene zurück.

- Die API der mittleren Ebene verarbeitet die Ergebnisse und sendet relevante Informationen an Azure AD B2C.

- Azure AD B2C empfängt die Informationen. Wenn bei der Antwort ein Fehler auftritt, wird eine Fehlermeldung angezeigt. Bei erfolgreicher Antwort wird der Benutzer authentifiziert und in das Verzeichnis geschrieben.

Erstellen eines Jumio-Kontos

Um ein Jumio-Konto zu erstellen, wechseln Sie zur Seite Kontakt auf „jumio.com“.

Konfigurieren von Azure AD B2C mit Jumio

Nachdem Sie ein Jumio-Konto erstellt haben, verwenden Sie es zum Konfigurieren von Azure AD B2C.

Bereitstellen der API

Stellen Sie aus samples/Jumio/API/Jumio.Api/ den Code für einen Azure-Dienst bereit. Sie können den Code über Visual Studio veröffentlichen.

Hinweis

Zum Konfigurieren von Microsoft Entra ID benötigen Sie die bereitgestellte Dienst-URL.

Bereitstellen des Clientzertifikats

Ein Clientzertifikat hilft, den Aufruf der Jumio-API zu schützen.

Erstellen Sie mithilfe des folgenden PowerShell-Beispielcodes ein selbstsigniertes Zertifikat:

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Das Zertifikat wird an den für

{your-local-path}angegebenen Speicherort exportiert.Informationen zum Importieren des Zertifikats in Azure App Service finden Sie unter Hochladen eines privaten Zertifikats.

Erstellen eines Signatur-/Verschlüsselungsschlüssels

Erstellen Sie eine zufällige Zeichenfolge mit einer Länge von mehr als 64 Zeichen (nur Buchstaben und Zahlen).

Beispiel:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65Verwenden Sie das folgende PowerShell-Skript, um die Zeichenfolge zu erstellen:

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

Konfigurieren der API

Sie können Anwendungseinstellungen in Azure App Service konfigurieren, ohne sie in ein Repository einzuchecken. Sie müssen die folgenden Einstellungen für die REST-API angeben:

| Anwendungseinstellungen | `Source` | Notizen |

|---|---|---|

| JumioSettings:AuthUsername | Jumio-Kontokonfiguration | – |

| JumioSettings:AuthPassword | Jumio-Kontokonfiguration | – |

| AppSettings:SigningCertThumbprint | Fingerabdruck des erstellten selbstsignierten Zertifikats | – |

| AppSettings:IdTokenSigningKey | Mithilfe von PowerShell erstellter Signaturschlüssel | – |

| AppSettings:IdTokenEncryptionKey | Mithilfe von PowerShell erstellter Verschlüsselungsschlüssel | – |

| AppSettings:IdTokenIssuer | Aussteller für das JWT-Token (ein GUID-Wert wird bevorzugt) | – |

| AppSettings:IdTokenAudience | Zielgruppe für das JWT-Token (ein GUID-Wert wird bevorzugt) | – |

| AppSettings:BaseRedirectUrl | Basis-URL der Azure AD B2C-Richtlinie | https://{Ihr Mandantenname}.b2clogin.com/{Ihre Anwendungs-ID} |

| WEBSITE_LOAD_CERTIFICATES | Fingerabdruck des erstellten selbstsignierten Zertifikats | – |

Bereitstellen der Benutzeroberfläche

- Richten Sie einen Blob Storage-Container in Ihrem Speicherkonto ein.

- Speichern Sie die Dateien für die Benutzeroberfläche aus /samples/Jumio/UI/ in Ihrem Blobcontainer.

Aktualisieren von Dateien für die Benutzeroberfläche

- Wechseln Sie in den Benutzeroberflächendateien zu /samples/Jumio/UI/ocean_blue/.

- Öffnen Sie jede HTML-Datei.

- Suchen Sie

{your-ui-blob-container-url}, und ersetzen Sie den Eintrag durch die URL Ihres Blobcontainers. - Suchen Sie

{your-intermediate-api-url}, und ersetzen Sie den Eintrag durch die URL des Zwischen-API-App-Diensts.

Hinweis

Wir empfehlen, auf der Attributerfassungsseite eine Einwilligungsbenachrichtigung hinzufügen. Informieren Sie Benutzer darüber, dass Informationen zur Identitätsüberprüfung an Drittanbieterdienste gesendet werden.

Konfigurieren der Azure AD B2C-Richtlinie

- Wechseln Sie zur Azure AD B2C-Richtlinie in /samples/Jumio/Policies/.

- Verwenden Sie die Anweisungen im Starter Pack für benutzerdefinierte Richtlinien, um das Starterpaket LocalAccounts herunterzuladen.

- Konfigurieren Sie die Richtlinie für den Azure AD B2C-Mandanten.

Hinweis

Aktualisieren Sie Richtlinien, sodass sie sich auf Ihren Mandanten beziehen.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter Richtlinien die Option Identity Experience Framework aus.

- Wählen Sie den von Ihnen erstellten Flow SignUpSignIn aus.

- Wählen Sie Benutzerflow ausführen aus.

- Als Anwendung wählen Sie die registrierte App aus (im Beispiel JWT).

- Als Antwort-URL wählen Sie die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Schließen Sie den Registrierungsflow ab.

- Erstellen Sie ein Konto.

- Nachdem das Benutzerattribut erstellt wurde, wird Jumio aufgerufen.

Tipp

Wenn der Flow unvollständig ist, vergewissern Sie sich, dass der Benutzer im Verzeichnis gespeichert bzw. nicht gespeichert ist.