Tutorial: Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domäne mit erweiterten Konfigurationsoptionen

Microsoft Entra Domain Services stellen verwaltete Domänendienste bereit, z.B. Domänenbeitritt, Gruppenrichtlinie, LDAP, Kerberos/NTLM-Authentifizierung, die mit Windows Server Active Directory vollständig kompatibel sind. Sie können diese Domänendienste nutzen, ohne selbst Domänencontroller bereitstellen, verwalten und patchen zu müssen. Domain Services kann in Ihren vorhandenen Microsoft Entra-Mandanten integriert werden. Dank dieser Integration können Benutzer sich mit ihren Unternehmensanmeldeinformationen anmelden, und Sie können vorhandene Gruppen und Benutzerkonten verwenden, um den Zugriff auf Ressourcen zu sichern.

Sie können eine verwaltete Domäne mit den Standardkonfigurationsoptionen für Netzwerk und Synchronisierung erstellen oder diese Einstellungen manuell festlegen. In diesem Tutorial erfahren Sie, wie Sie die erweiterten Konfigurationsoptionen definieren, um eine verwaltete Domain Services-Domäne im Microsoft Entra Admin Center zu erstellen und zu konfigurieren.

In diesem Tutorial lernen Sie Folgendes:

- Konfigurieren der Einstellungen für DNS und ein virtuelles Netzwerk für eine verwaltete Domäne

- Erstellen einer verwalteten Domäne

- Hinzufügen von Administratorbenutzern zur Domänenverwaltung

- Aktivieren der Kennworthashsynchronisierung

Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto, bevor Sie beginnen.

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen und Berechtigungen:

- Ein aktives Azure-Abonnement.

- Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto.

- Einen mit Ihrem Abonnement verknüpften Microsoft Entra-Mandanten, der entweder mit einem lokalen Verzeichnis synchronisiert oder ein reines Cloudverzeichnis ist.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Sie benötigen die Microsoft Entra-Rollen Anwendungsadministrator und Gruppenadministrator in Ihrem Mandanten, um Domain Services zu aktivieren.

- Sie benötigen die Azure-Rolle Domain Services-Mitwirkender, um die erforderlichen Domain Services-Ressourcen zu erstellen.

Es ist bei Domain Services zwar nicht erforderlich, für den Microsoft Entra-Mandanten die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) zu konfigurieren, es wird jedoch empfohlen. Benutzer können Ihr Kennwort ohne SSPR ändern. SSPR ist jedoch hilfreich, wenn Benutzer ihr Kennwort vergessen haben und es zurücksetzen müssen.

Wichtig

Nach dem Erstellen einer verwalteten Domäne können Sie sie nicht in ein anderes Abonnement, eine andere Ressourcengruppe oder eine andere Region verschieben. Wählen Sie beim Bereitstellen der verwalteten Domäne das am besten geeignete Abonnement, die am besten geeignete Ressourcengruppe und die am besten geeignete Region aus.

Anmelden beim Microsoft Entra Admin Center

In diesem Tutorial erstellen und konfigurieren Sie die verwaltete Domäne über das Microsoft Entra Admin Center. Um zu beginnen, melden Sie sich zunächst beim Microsoft Entra Admin Center an.

Erstellen einer verwalteten Domäne und Konfigurieren grundlegender Einstellungen

Um den Assistenten zum Aktivieren von Microsoft Entra Domain Services zu starten, führen Sie die folgenden Schritte aus:

- Wählen Sie im Microsoft Entra Admin Center-Menü oder auf der Startseite die Option Ressource erstellen aus.

- Geben Sie Domain Services in die Suchleiste ein, und wählen Sie Microsoft Entra Domain Services aus den Suchvorschlägen aus.

- Wählen Sie auf der Seite „Microsoft Entra Domain Services“ die Option Erstellen aus. Der Assistent zum Aktivieren von Microsoft Entra Domain Services wird gestartet.

- Wählen Sie das Azure-Abonnement, in dem Sie die verwaltete Domäne erstellen möchten.

- Wählen Sie die Ressourcengruppe, zu der die verwaltete Domäne gehören soll. Klicken Sie auf Neu erstellen, oder wählen Sie eine vorhandene Ressourcengruppe aus.

Beim Erstellen einer verwalteten Domäne geben Sie einen DNS-Namen an. Bei der Auswahl dieses DNS-Namens sind folgende Aspekte zu berücksichtigen:

- Integrierter Domänenname: Standardmäßig wird der integrierte Domänenname des Verzeichnisses verwendet (das Suffix .onmicrosoft.com). Wenn Sie Secure LDAP für den Zugriff auf die verwaltete Domäne über das Internet aktivieren möchten, können Sie kein digitales Zertifikat erstellen, um die Verbindung mit dieser Standarddomäne zu sichern. Die Domäne .onmicrosoft.com ist im Besitz von Microsoft, daher stellt keine Zertifizierungsstelle ein Zertifikat aus.

- Benutzerdefinierte Domänennamen: Die gängigste Vorgehensweise besteht darin, einen benutzerdefinierten Domänennamen anzugeben – in der Regel den Namen einer Domäne, die Sie bereits besitzen und die routingfähig ist. Wenn Sie eine routingfähige benutzerdefinierte Domäne verwenden, kann der Datenverkehr ordnungsgemäß und bedarfsgerecht weitergeleitet werden, um Ihre Anwendungen zu unterstützen.

- Nicht routingfähige Domänensuffixe: Im Allgemeinen wird empfohlen, nicht routingfähige Domänennamesuffixe wie z. B. contoso.local zu vermeiden. Das Suffix .local ist nicht routingfähig und kann zu Problemen mit der DNS-Auflösung führen.

Tipp

Lassen Sie beim Erstellen eines benutzerdefinierten Domänennamens Vorsicht in Bezug auf DNS-Namespaces walten. Es wird empfohlen, einen Domänennamen zu verwenden, der von vorhandenen Azure- oder lokalen DNS-Namespaces getrennt ist.

Lautet Ihr vorhandener DNS-Namespace beispielsweise contoso.com, erstellen Sie eine verwaltete Domäne mit dem benutzerdefinierten Domänennamen aaddscontoso.com. Wenn Sie Secure LDAP verwenden, müssen Sie diesen benutzerdefinierten Domänennamen registrieren und sein Besitzer sein, um die erforderlichen Zertifikate generieren zu können.

Möglicherweise müssen Sie einige zusätzliche DNS-Einträge für andere Dienste in Ihrer Umgebung oder bedingte DNS-Weiterleitungen zwischen vorhandenen DNS-Namespaces in Ihrer Umgebung erstellen. Beispiel: Wenn Sie einen Webserver ausführen, der unter Verwendung des DNS-Stammnamens eine Website hostet, können Namenskonflikte auftreten, aufgrund derer zusätzliche DNS-Einträge erforderlich sind.

In diesen Tutorials und Anleitungen wird die benutzerdefinierte Domäne aaddscontoso.com als kurzes Beispiel verwendet. Geben Sie in allen Befehlen Ihren eigenen Domänennamen an.

Es gelten außerdem die folgenden Einschränkungen für DNS-Namen:

- Einschränkungen für Domänenpräfixe: Sie können keine verwaltete Domäne mit einem Präfix erstellen, das länger ist als 15 Zeichen. Das Präfix des angegebenen Domänennamens (beispielsweise aaddscontoso im Domänennamen aaddscontoso.com) darf maximal 15 Zeichen lang sein.

- Netzwerknamenskonflikte: Der DNS-Domänenname für Ihre verwaltete Domäne darf im virtuellen Netzwerk noch nicht vorhanden sein. Achten Sie speziell auf die folgenden Szenarien, die zu einem Namenskonflikt führen würden:

- Im virtuellen Azure-Netzwerk ist bereits eine Active Directory-Domäne mit dem gleichen DNS-Domänennamen vorhanden.

- Das virtuelle Netzwerk, in dem Sie die verwaltete Domäne aktivieren möchten, verfügt über eine VPN-Verbindung mit Ihrem lokalen Netzwerk. In diesem Szenario stellen Sie sicher, dass Sie keine Domäne mit demselben DNS-Domänennamen in Ihrem lokalen Netzwerk haben.

- Im virtuellen Azure-Netzwerk ist bereits ein Azure-Clouddienst mit diesem Namen vorhanden.

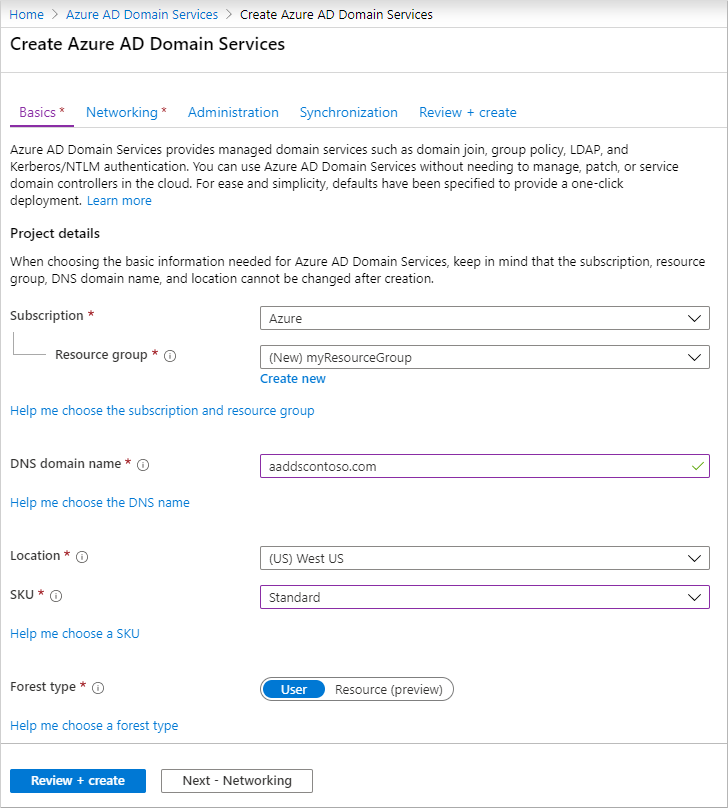

Füllen Sie im Microsoft Entra Admin Center die Felder im Fenster Grundlagen aus, um eine verwaltete Domäne zu erstellen:

Geben Sie einen DNS-Domänennamen für Ihre verwaltete Domäne ein, und berücksichtigen Sie dabei die oben genannten Punkte.

Wählen Sie den Azure-Speicherort, in dem die verwaltete Domäne erstellt werden soll. Wenn Sie eine Region mit Unterstützung von Verfügbarkeitszonen auswählen, werden die Domain Services-Ressourcen auf mehrere Zonen verteilt, um zusätzliche Redundanz zu erzielen.

Tipp

Verfügbarkeitszonen sind eindeutige physische Standorte in einer Azure-Region. Jede Zone besteht aus mindestens einem Rechenzentrum, dessen Stromversorgung, Kühlung und Netzwerkbetrieb unabhängig funktionieren. Zur Gewährleistung der Resilienz sind in allen aktivierten Regionen mindestens drei separate Zonen vorhanden.

Für die Verteilung auf Zonen für Domain Services fällt für Sie kein Konfigurationsaufwand an. Die Verteilung der Ressourcen auf Zonen wird von der Azure-Plattform automatisch durchgeführt. Weitere Informationen, z. B. zur regionalen Verfügbarkeit, finden Sie unter Was sind Verfügbarkeitszonen in Azure?.

Die SKU bestimmt die Leistung und Sicherungshäufigkeit. Sie können die SKU nach der Erstellung der verwalteten Domäne ändern, wenn es Ihr Unternehmen erfordert oder sich die Anforderungen ändern. Weitere Informationen finden Sie unter Konzepte der Domain Services-SKU.

Wählen Sie für dieses Tutorial die SKU Standard aus.

Eine Gesamtstruktur ist ein logisches Konstrukt, das von Active Directory Domain Services zum Gruppieren von Domänen verwendet wird.

Wählen Sie zum manuellen Konfigurieren zusätzlicher Optionen Weiter: Netzwerk aus. Wählen Sie andernfalls Überprüfen + erstellen aus, um die Standardkonfigurationsoptionen zu übernehmen, und fahren Sie anschließend mit dem Abschnitt Bereitstellen der verwalteten Domäne fort. Bei Verwendung dieser Erstellungsoption werden folgende Standardwerte konfiguriert:

- Ein virtuelles Netzwerk mit dem Namen aadds-vnet und dem IP-Adressbereich 10.0.1.0/24 wird erstellt.

- Ein Subnetz mit dem Namen aadds-subnet und dem IP-Adressbereich 10.0.1.0/24 wird erstellt.

- Alle Benutzer aus Microsoft Entra werden mit der verwalteten Domäne synchronisiert.

Erstellen und Konfigurieren des virtuellen Netzwerks

Um Konnektivität bereitzustellen, werden ein virtuelles Azure-Netzwerk und ein dediziertes Subnetz benötigt. Domain Services wird in diesem virtuellen Subnetz aktiviert. In diesem Tutorial erstellen Sie ein virtuelles Netzwerk, obwohl Sie auch ein vorhandenes virtuelles Netzwerk verwenden könnten. Bei beiden Verfahrensweisen müssen Sie ein dediziertes Subnetz erstellen, das durch Domain Services genutzt werden kann.

Im Folgenden finden Sie einige Überlegungen, die Sie bei diesem dedizierten Subnetz im virtuellen Netzwerk berücksichtigen müssen:

- Das Subnetz muss mindestens 3–5 verfügbare IP-Adressen in seinem Adressbereich aufweisen, um die Domain Services-Ressourcen zu unterstützen.

- Wählen Sie zum Bereitstellen von Domain Services nicht das Subnetz Gateway aus. Die Bereitstellung von Domain Services in einem Gatewaysubnetz wird nicht unterstützt.

- Stellen Sie in diesem Subnetz keine weiteren virtuellen Computer bereit. Anwendungen und VMs nutzen häufig Netzwerksicherheitsgruppen, um die Konnektivität zu sichern. Indem diese Workloads in einem separaten Subnetz ausgeführt werden, können Sie diese Netzwerksicherheitsgruppen anwenden, ohne die Konnektivität mit Ihrer verwalteten Domäne zu unterbrechen.

Weitere Informationen zum Planen und Konfigurieren des virtuellen Netzwerks finden Sie unter Netzwerkaspekte für die Microsoft Entra Domain Services.

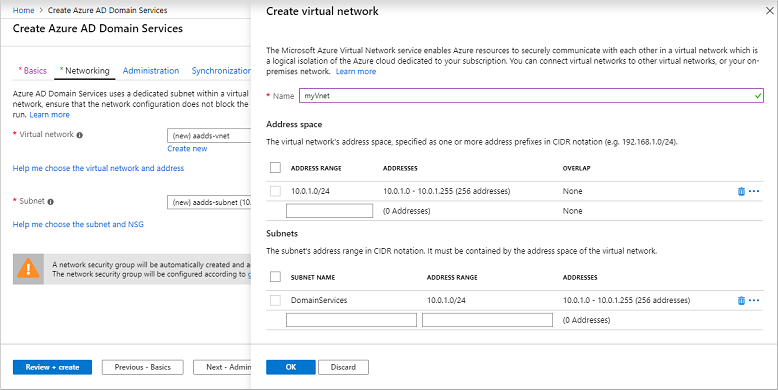

Füllen Sie die Felder im Fenster Netzwerk wie folgt aus:

Wählen Sie auf der Seite Netzwerk im Dropdownmenü ein virtuelles Netzwerk für die Bereitstellung von Domain Services aus, oder klicken Sie auf Neues Element erstellen.

- Falls Sie sich für die Erstellung eines virtuellen Netzwerks entscheiden, geben Sie einen Namen für das virtuelle Netzwerk (beispielsweise myVnet) ein und anschließend einen Adressbereich (beispielsweise 10.0.1.0/24) an.

- Erstellen Sie ein dediziertes Subnetz mit einem eindeutigen Namen, z. B. DomainServices. Geben Sie einen Adressbereich an (beispielsweise 10.0.1.0/24).

Stellen Sie sicher, dass Sie einen Adressbereich auswählen, der innerhalb Ihres privaten IP-Adressbereichs liegt. IP-Adressbereiche, die Sie nicht besitzen und die sich im öffentlichen Adressraum befinden, führen zu Fehlern in Domain Services.

Wählen Sie ein Subnetz des virtuellen Netzwerks aus (beispielsweise DomainServices).

Wählen Sie Weiter: Verwaltung aus, wenn Sie so weit sind.

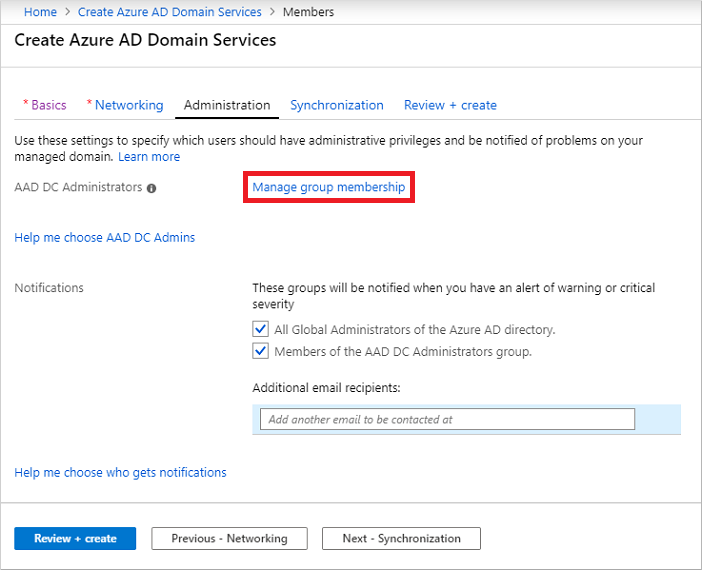

Konfigurieren einer Administratorgruppe

Zur Verwaltung der Domain Services-Domäne wird eine spezielle Administratorgruppe namens AAD DC-Administratoren verwendet. Mitgliedern dieser Gruppe werden Administratorrechte auf VMs erteilt, die in die verwaltete Domäne eingebunden sind. Auf in die Domäne eingebundenen VMs wird diese Gruppe zur lokalen Administratorengruppe hinzugefügt. Mitglieder dieser Gruppe können auch Remotedesktop verwenden, um Remoteverbindungen mit den in die Domäne eingebundenen VMs herzustellen.

Wichtig

Sie besitzen keine Berechtigungen als Domänenadministrator oder Unternehmensadministrator für eine verwaltete Domäne, in der Domain Services verwendet wird. Diese Berechtigungen sind vom Dienst reserviert und stehen Benutzern innerhalb des Mandanten nicht zur Verfügung.

Stattdessen können Sie über die Gruppe AAD DC-Administratoren einige Vorgänge ausführen, für die entsprechende Berechtigungen erforderlich sind. Zu diesen Vorgängen gehören die Zugehörigkeit zur Administratorengruppe auf in die Domäne eingebundenen virtuellen Computern und das Konfigurieren von Gruppenrichtlinien.

Der Assistent erstellt die Gruppe AAD DC-Administratoren automatisch in Ihrem Microsoft Entra-Verzeichnis. Wenn eine Gruppe mit diesem Namen in Ihrem Microsoft Entra-Verzeichnis besteht, wählt der Assistent diese Gruppe aus. Sie können der Gruppe AAD DC-Administratoren während des Bereitstellungsprozesses optional weitere Benutzer hinzufügen. Diese Schritte können später ausgeführt werden.

Um dieser Gruppe der AAD DC-Administratoren weitere Benutzer hinzuzufügen, klicken Sie auf Gruppenmitgliedschaft verwalten.

Klicken Sie auf die Schaltfläche Mitglieder hinzufügen, suchen Sie in Ihrem Microsoft Entra-Verzeichnis nach Benutzern, und fügen Sie diese hinzu. Sie können beispielsweise nach Ihrem eigenen Konto suchen und dieses der Gruppe AAD DC-Administratoren hinzufügen.

Bei Bedarf können Sie die Empfänger von Benachrichtigungen ändern oder weitere Empfänger hinzufügen, wenn in der verwalteten Domäne Warnungen vorliegen, auf die reagiert werden muss.

Wählen Sie Weiter: Synchronisierung aus, wenn Sie so weit sind.

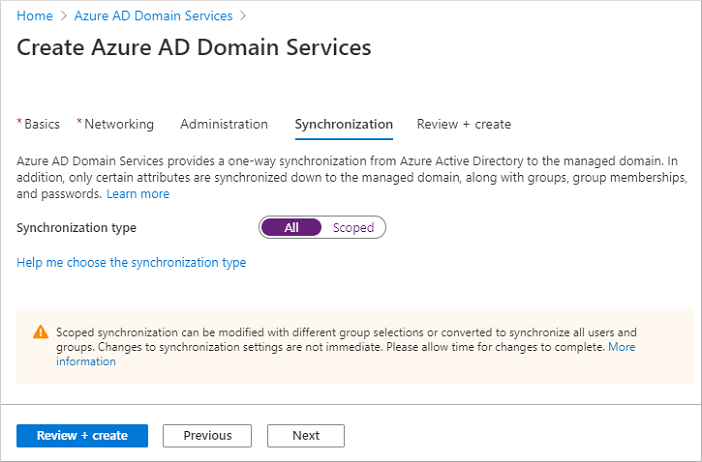

Konfigurieren der Synchronisierung

Mit Domain Services können Sie alle in Microsoft Entra ID verfügbaren Benutzer*innen und Gruppen synchronisieren oder eine bereichsbezogene Synchronisierung spezifischer Gruppen durchführen. Sie können den Synchronisierungsbereich jetzt oder nach dem Bereitstellen der verwalteten Domäne ändern. Weitere Informationen finden Sie unter Bereichsbezogene Synchronisierung für Microsoft Entra Domain Services.

Synchronisieren Sie für dieses Tutorial alle Benutzer und Gruppen. Dies ist die Standardoption.

Klicken Sie auf Überprüfen + erstellen.

Bereitstellen der verwalteten Domäne

Überprüfen Sie die Konfigurationseinstellungen für Ihre verwaltete Domäne auf der Seite Zusammenfassung des Assistenten. Sie können zu jedem Schritt des Assistenten zurückgehen, um Änderungen vorzunehmen. Wenn Sie eine verwaltete Domäne mit diesen Konfigurationsoptionen auf konsistente Weise für einen anderen Microsoft Entra-Mandanten erneut bereitstellen möchten, können Sie auch eine Vorlage für die Automatisierung herunterladen.

Wählen Sie zum Erstellen der verwalteten Domäne Erstellen aus. Ein Hinweis wird angezeigt, dass bestimmte Konfigurationsoptionen, etwa der DNS-Name oder das virtuelle Netzwerk, nach der Erstellung der verwalteten Domain Services-Domäne nicht geändert werden können. Wählen Sie OK aus, um fortzufahren.

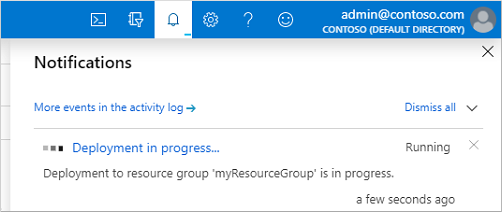

Der Prozess der Bereitstellung Ihrer verwalteten Domänen kann bis zu einer Stunde dauern. Es wird eine Benachrichtigung angezeigt, die Sie über den Status Ihrer Domain Services-Bereitstellung informiert. Wählen Sie die Benachrichtigung aus, um sich den detaillierten Fortschritt Ihrer Bereitstellung anzusehen.

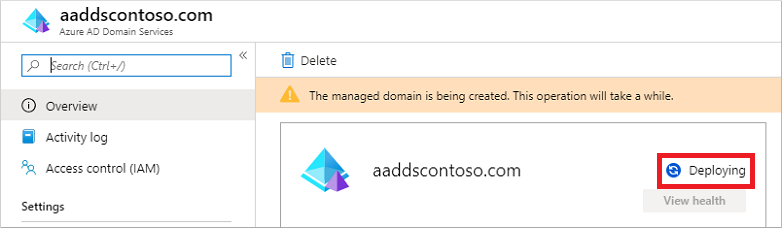

Wählen Sie Ihre Ressourcengruppe (z. B. myResourceGroup) und dann aus der Liste der Azure-Ressourcen Ihre verwaltete Domäne (z. B. aaddscontoso.com) aus. Die Registerkarte Übersicht zeigt an, dass die verwaltete Domäne sich im Status Wird bereitgestellt befindet. Sie können die verwaltete Domäne erst dann konfigurieren, wenn sie vollständig bereitgestellt ist.

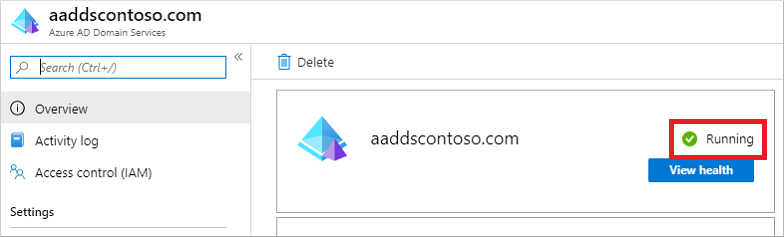

Wenn die verwaltete Domäne vollständig bereitgestellt ist, zeigt die Registerkarte Overview (Übersicht) den Domänenstatus als Running (Wird ausgeführt) an.

Wichtig

Die verwaltete Domäne wird Ihrem Microsoft Entra-Mandanten zugeordnet. Während des Bereitstellungsprozesses erstellt Domain Services in Ihrem Microsoft Entra-Mandanten zwei Unternehmensanwendungen mit den Namen Domain Controller Services und AzureActiveDirectoryDomainControllerServices. Diese Unternehmensanwendungen werden zur Unterstützung Ihrer verwalteten Domäne benötigt. Löschen Sie diese Anwendungen nicht.

Aktualisieren der DNS-Einstellungen für das virtuelle Azure-Netzwerk

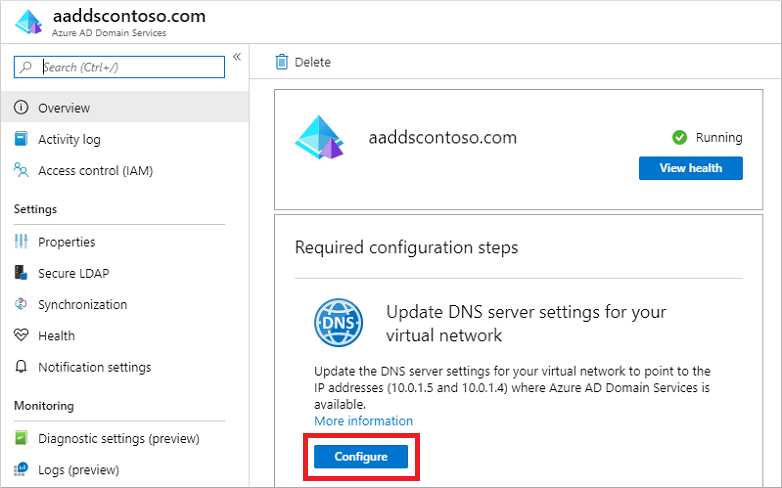

Nachdem Domain Services erfolgreich bereitgestellt wurde, konfigurieren Sie nun das virtuelle Netzwerk so, dass andere verbundene VMs und Anwendungen die verwaltete Domäne verwenden können. Um diese Konnektivität zu ermöglichen, aktualisieren Sie die DNS-Servereinstellungen für Ihr virtuelles Netzwerk so, dass diese auf die beiden IP-Adressen verweisen, unter denen die verwaltete Domäne bereitgestellt ist.

Auf der Registerkarte Übersicht für Ihre verwaltete Domäne werden einige erforderliche Konfigurationsschritte angezeigt. Der erste Konfigurationsschritt besteht darin, die DNS-Servereinstellungen für Ihr virtuelles Netzwerk zu aktualisieren. Sobald die DNS-Einstellungen ordnungsgemäß konfiguriert sind, wird dieser Schritt nicht mehr angezeigt.

Die aufgelisteten Adressen sind die Domänencontroller, die im virtuellen Netzwerk genutzt werden können. In diesem Beispiel lauten die Adressen 10.0.1.4 und 10.0.1.5. Sie finden diese IP-Adressen später auf der Registerkarte Eigenschaften.

Klicken Sie auf die Schaltfläche Konfigurieren, um die DNS-Servereinstellungen für das virtuelle Netzwerk zu aktualisieren. Die DNS-Einstellungen werden automatisch für Ihr virtuelles Netzwerk konfiguriert.

Tipp

Wenn Sie in den vorherigen Schritten ein virtuelles Netzwerk ausgewählt haben, erhalten alle VMs, die mit dem Netzwerk verbunden sind, die neuen DNS-Einstellungen erst nach einem Neustart. Sie können VMs über das Microsoft Entra Admin Center, Microsoft Graph PowerShell oder die Azure-Befehlszeilenschnittstelle neu starten.

Aktivieren von Benutzerkonten für Domain Services

Um Benutzer*innen in der verwalteten Domäne authentifizieren zu können, benötigt Domain Services Kennworthashes in einem Format, das für die Authentifizierung über NT LAN Manager (NTLM) und Kerberos geeignet ist. Microsoft Entra ID generiert oder speichert erst dann Kennworthashes in dem für die NTLM- oder Kerberos-Authentifizierung erforderlichen Format, wenn Sie Domain Services für Ihren Mandanten aktivieren. Aus Sicherheitsgründen speichert Microsoft Entra ID Kennwörter nicht als Klartext. Daher kann Microsoft Entra IID diese NTLM- oder Kerberos-Kennworthashes nicht automatisch auf der Grundlage bereits vorhandener Anmeldeinformationen von Benutzern generieren.

Hinweis

Nach entsprechender Konfiguration werden die verwendbaren Kennworthashes in der verwalteten Domäne gespeichert. Wenn Sie die verwaltete Domäne löschen, werden alle zu diesem Zeitpunkt gespeicherten Kennworthashes ebenfalls gelöscht.

Synchronisierte Anmeldeinformationen in Microsoft Entra ID können nicht wiederverwendet werden, wenn Sie später eine verwaltete Domäne erstellen. Sie müssen die Kennworthashsynchronisierung erneut konfigurieren, um die Kennworthashes wieder zu speichern. VMs oder Benutzer, die zuvor in eine Domäne eingebunden wurden, können sich nicht sofort authentifizieren, weil Microsoft Entra ID die Kennworthashes in der neuen verwalteten Domäne generieren und speichern muss.

Weitere Informationen finden Sie unter Prozess zur Kennworthashsynchronisierung für Domain Services und Microsoft Entra Connect.

Zum Generieren und Speichern dieser Kennworthashes müssen für in Microsoft Entra ID erstellte reine Cloudbenutzerkonten andere Schritte ausgeführt werden als für Benutzerkonten, die mit Microsoft Entra Connect aus Ihrem lokalen Verzeichnis synchronisiert werden.

Ein reines Cloudbenutzerkonto ist ein Konto, das in Ihrem Microsoft Entra-Verzeichnis über das Microsoft Entra Admin Center oder mithilfe von Microsoft Graph PowerShell-Cmdlets erstellt wurde. Diese Benutzerkonten werden nicht von einem lokalen Verzeichnis aus synchronisiert.

In diesem Tutorial verwenden wir ein einfaches, rein cloudbasiertes Benutzerkonto. Weitere Informationen zu den zusätzlichen Schritten, die für die Verwendung von Microsoft Entra Connect erforderlich sind, finden Sie unter Synchronisieren von Kennworthashes für Benutzerkonten, die von Ihrem lokalen Active Directory aus in Ihrer verwalteten Domäne synchronisiert werden.

Tipp

Wenn Ihr Microsoft Entra-Mandant über eine Kombination aus reinen Cloudbenutzern und Benutzern aus Ihrem lokalen Active Directory verfügt, müssen beide Prozeduren durchgeführt werden.

Bei reinen Cloudbenutzerkonten müssen Benutzer*innen ihre Kennwörter ändern, bevor sie Domain Services verwenden können. Diese Kennwortänderung führt dazu, dass die Kennworthashes für die Kerberos- und NTLM-Authentifizierung in Microsoft Entra ID generiert und gespeichert werden. Das Konto wird erst dann von Microsoft Entra ID mit Domain Services synchronisiert, wenn das Kennwort geändert wird. Markieren Sie die Kennwörter für alle Cloudbenutzer*innen im Mandanten, die Domain Services verwenden müssen, als „abgelaufen“, wodurch bei der nächsten Anmeldung eine Kennwortänderung erzwungen wird. Alternativ dazu können Sie Cloudbenutzer*innen anweisen, ihre Kennwörter manuell zu ändern. In diesem Tutorial ändern wir ein Benutzerkennwort manuell.

Bevor ein Benutzer sein Kennwort zurücksetzen kann, muss der Microsoft Entra-Mandant für die Self-Service-Kennwortzurücksetzung konfiguriert werden.

Wenn Sie reiner Cloudbenutzer sind, müssen Sie zum Ändern des Kennworts folgende Schritte ausführen:

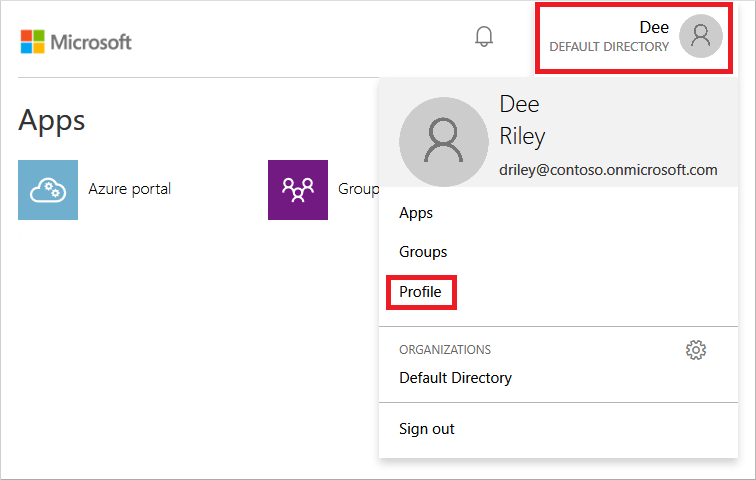

Gehen Sie zur Seite „Microsoft Entra ID-Zugriffsbereich“ unter https://myapps.microsoft.com.

Klicken Sie in der oberen rechten Ecke auf Ihren Namen, und wählen Sie dann aus dem Dropdownmenü die Option Profil aus.

Klicken Sie auf der Seite Profil auf Kennwort ändern.

Geben Sie auf der Seite Kennwort ändern Ihr vorhandenes (altes) Kennwort ein. Geben Sie dann ein neues Kennwort ein und bestätigen dies.

Klicken Sie auf Senden.

Nach der Kennwortänderung dauert es einige Minuten, bis das neue Kennwort in Domain Services verwendet werden kann und Sie sich bei Computern anmelden können, die in die verwaltete Domäne eingebunden sind.

Nächste Schritte

In diesem Tutorial haben Sie Folgendes gelernt:

- Konfigurieren der Einstellungen für DNS und ein virtuelles Netzwerk für eine verwaltete Domäne

- Erstellen einer verwalteten Domäne

- Hinzufügen von Administratorbenutzern zur Domänenverwaltung

- Aktivieren von Benutzerkonten für Domain Services und Generieren von Kennworthashes

Um diese verwaltete Domäne in Aktion zu erleben, erstellen Sie eine VM, und binden Sie diese in die Domäne ein.