Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Überblick

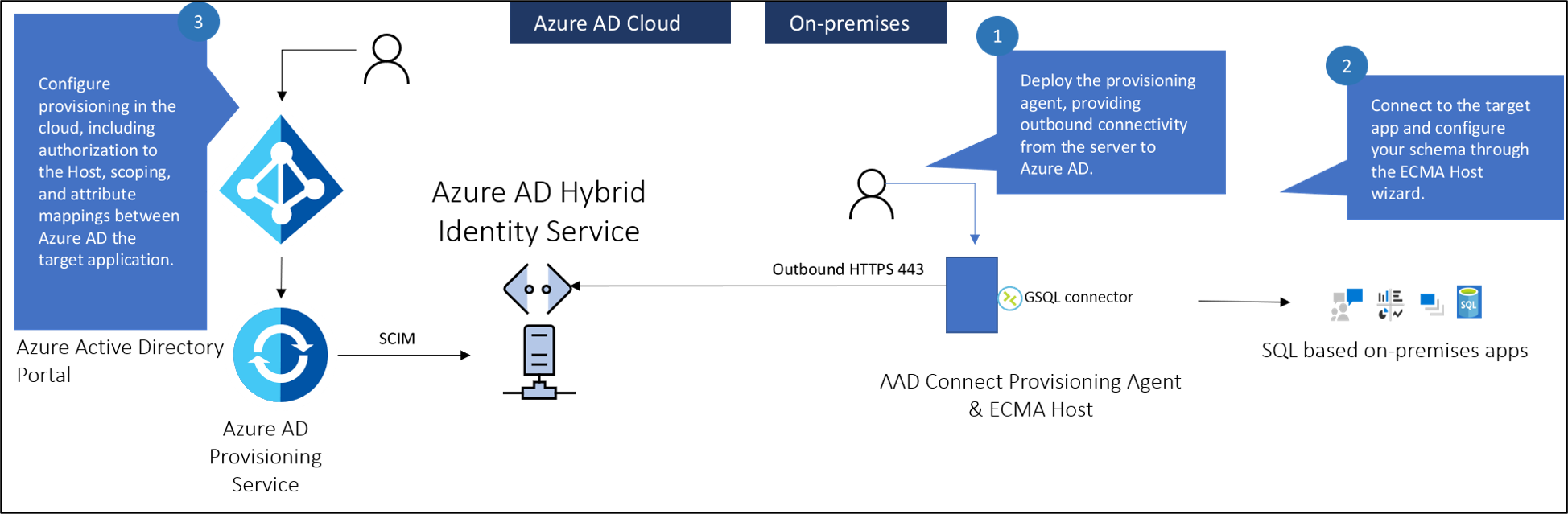

Das folgende Diagramm enthält eine Übersicht über die Funktionsweise der lokalen Anwendungsbereitstellung.

Es gibt drei Hauptkomponenten für die Bereitstellung von Benutzern in einer lokalen Anwendung:

- Der Bereitstellungs-Agent ermöglicht die Konnektivität zwischen Microsoft Entra ID und Ihrer lokalen Umgebung.

- Der Extensible Connectivity (ECMA) Connector-Host konvertiert Bereitstellungsanforderungen von Microsoft Entra ID in Anforderungen, die an Ihre Zielanwendung gesendet werden. Er dient als Gateway zwischen Microsoft Entra ID und Ihrer Anwendung. Sie können es verwenden, um vorhandene ECMA2-Connectors zu importieren, die mit dem Microsoft Identity Manager verwendet werden. Der ECMA-Host ist nicht erforderlich, wenn Sie eine SCIM-Anwendung oder ein SCIM-Gateway erstellt haben.

- Der Microsoft Entra-Bereitstellungsdienst dient als Synchronisierungs-Engine.

Hinweis

Eine Synchronisierung mit dem Microsoft Identity Manager ist nicht erforderlich. Sie können sie aber verwenden, um Ihren ECMA2-Connector zu erstellen und zu testen, bevor Sie diesen auf den ECMA-Host importieren. Der ECMA2-Connector ist MIM-spezifisch, wobei der ECMA-Host für die Verwendung mit dem Bereitstellungsagenten spezifisch ist.

Firewallanforderungen

Sie müssen keine eingehenden Verbindungen mit dem Unternehmensnetzwerk öffnen. Für die Bereitstellungs-Agenten werden nur ausgehende Verbindungen mit dem Bereitstellungsdienst verwendet. Dies bedeutet, dass keine Firewallports für eingehende Verbindungen geöffnet werden müssen. Sie benötigen auch kein Umkreisnetzwerk (DMZ), da alle Verbindungen in ausgehender Richtung verlaufen und über einen sicheren Kanal erfolgen.

Die erforderlichen ausgehenden Endpunkte für die Bereitstellungs-Agents sind hier detailliert beschrieben.

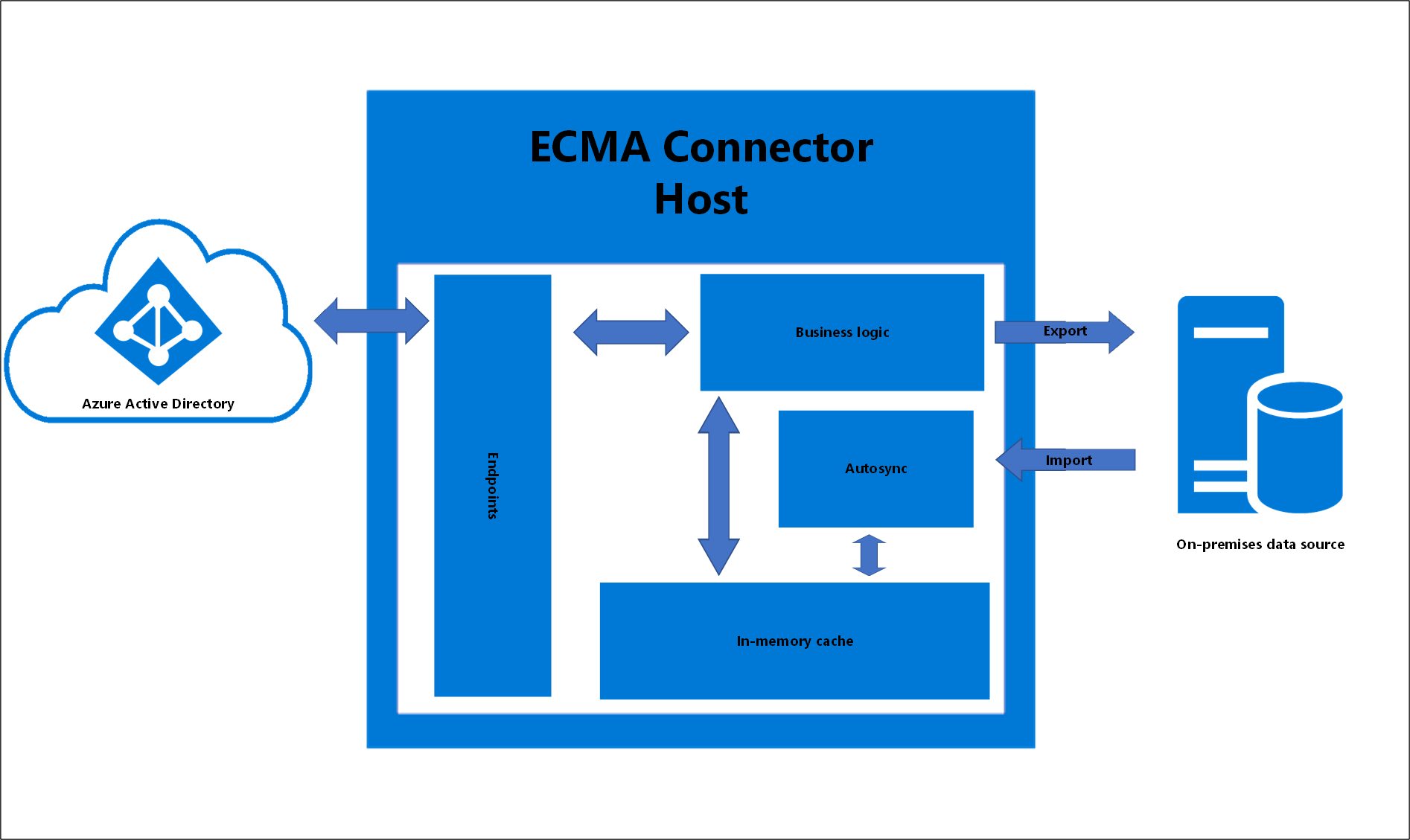

Architektur des ECMA-Connector-Hosts

Der ECMA-Verbindungs-Host hat mehrere funktionale Bereiche, die zur Umsetzung einer lokalen Bereitstellung verwendet werden. Das folgende Diagramm ist eine konzeptionelle Zeichnung, die diese einzelnen Bereiche darstellt. In der nachstehenden Tabelle werden die Bereiche ausführlicher beschrieben.

| Bereich | BESCHREIBUNG |

|---|---|

| Endpunkte | Verantwortlich für die Kommunikation und Datenübertragung mit dem Microsoft Entra-Bereitstellungsdienst. |

| In-Memory-Cache | Wird verwendet, um die aus der lokalen Datenquelle importierten Daten zu speichern. |

| Automatische Synchronisierung | Ermöglicht eine asynchrone Datensynchronisierung zwischen dem ECMA-Connectorhost und der lokalen Datenquelle. |

| Geschäftslogik | Wird verwendet, um alle ECMA-Connectorhostaktivitäten zu koordinieren. Der Autosync-Zeitpunkt kann im ECMA-Host konfiguriert werden. Dies befindet sich auf der Eigenschaftenseite. |

Grundlegendes zu Ankerattributen und DNs (Distinguished Names)

Die folgenden Informationen dienen zur besseren Erläuterung der Ankerattribute und der Distinguished Names (DNs), die vom genericSQL-Connector verwendet werden.

Das Ankerattribut ist ein eindeutiges Attribut eines Objekttyps, das sich nicht ändert und dieses Objekt im In-Memory-Cache des ECMA-Connector-Hosts repräsentiert.

Der Distinguished Name (DN) ist ein Name, der ein Objekt eindeutig identifiziert, indem er dessen aktuellen Speicherort in der Verzeichnishierarchie angibt. Oder mit SQL in der Partition. Der Name wird durch Verketten des Ankerattributs am Stamm der Verzeichnispartition gebildet.

Bei klassischen DNs in einem herkömmlichen Format, z. B. für Active Directory oder LDAP, stellen wir uns einen Namen ähnlich dem folgenden vor:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Für eine Datenquelle wie beispielsweise SQL, die flach und nicht hierarchisch aufgebaut ist, muss der DN jedoch entweder bereits in einer der Tabellen vorhanden sein oder anhand der Informationen erstellt werden, die wir dem ECMA-Connectorhost bereitstellen.

Dies kann erreicht werden, indem das Kontrollkästchen Autogenerated beim Konfigurieren des genericSQL-Connectors aktiviert wird. Wenn Sie wählen, dass der DN automatisch generiert werden soll, generiert der ECMA-Host einen DN im LDAP-Format: CN=<anchorvalue>,OBJECT=<type>. Dies setzt auch voraus, dass auf der Seite für die Konnektivität die Option „DN ist Anker“ deaktiviert ist.

Der genericSQL-Connector erwartet, dass der DN im LDAP-Format aufgefüllt wird. Der genericSQL-Connector verwendet das LDAP-Format mit dem Komponentennamen „OBJECT=“. Dies ermöglicht die Verwendung von Partitionen (jeder Objekttyp ist eine Partition).

Da der ECMA-Connectorhost derzeit nur den USER-Objekttyp unterstützt, wird der OBJECT=<type> als OBJECT=USER festgelegt. Der DN für einen Benutzer mit dem Ankerwert „ljacobson“ würde also folgendermaßen lauten:

CN=ljacobson,OBJECT=USER

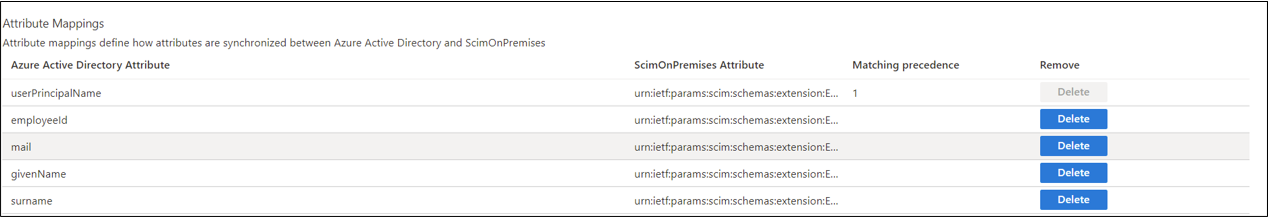

Workflow für die Benutzererstellung

Der Microsoft Entra-Bereitstellungsdienst fragt den ECMA Connector Host ab, um zu ermitteln, ob der Benutzer oder die Benutzerin vorhanden ist. Es verwendet das übereinstimmende Attribut als Filter. Dieses Attribut wird im Microsoft Entra Admin Center unter „Unternehmensanwendungen“ –> „Lokale Bereitstellung“ –> „Bereitstellung“ –> „Attributabgleich“ definiert. Es wird mit der 1 für die Rangfolge für den Abgleich gekennzeichnet. Sie können ein oder mehrere übereinstimmende Attribute definieren und basierend auf der Rangfolge priorisieren. Falls Sie das Attribut für den Abgleich ändern möchten, ist dies ebenfalls möglich.

Der ECMA-Connectorhost empfängt die GET-Anforderung und fragt den internen Cache ab, um zu ermitteln, ob der Benutzer vorhanden ist und importiert wurde. Dies erfolgt mit dem/den oben genannten übereinstimmenden Attribut(n). Wenn Sie mehrere übereinstimmende Attribute definieren, sendet der Microsoft Entra-Bereitstellungsdienst eine GET-Anforderung für jedes Attribut, und der ECMA-Host überprüft seinen Cache auf eine Übereinstimmung, bis er eine findet.

Wenn der Benutzende nicht existiert, stellt Microsoft Entra ID eine POST-Anfrage, um den Benutzenden anzulegen. Der ECMA Connector Host antwortet mit HTTP 201 auf die Microsoft Entra ID und gibt eine ID für den Benutzenden an. Diese ID wird vom Ankerwert abgeleitet, der auf der Seite der Objekttypen definiert ist. Microsoft Entra ID verwendet diesen Anker in nachfolgenden Anforderungen, um den ECMA-Connectorhost abzufragen.

Wenn sich der Benutzende in Microsoft Entra ID ändert, stellt Microsoft Entra ID eine GET-Anfrage, um den Benutzenden unter Verwendung des Ankers aus dem vorherigen Schritt und nicht des passenden Attributs aus Schritt 1 abzurufen. So kann z. B. der UPN geändert werden, ohne dass die Verbindung zwischen dem Benutzer/der Benutzerin in Microsoft Entra ID und in der App unterbrochen wird.

Bewährte Methoden für den Agent

- Die Verwendung desselben Agents für das Feature der lokalen Bereitstellung zusammen mit Workday/SuccessFactors/Microsoft Entra Connect Cloud Sync wird derzeit nicht unterstützt. Wir arbeiten aktiv daran, die lokale Bereitstellung auf demselben Agenten wie bei den anderen Bereitstellungsszenarien zu unterstützen.

-

- Vermeiden Sie alle Arten von Inline-Untersuchungen der ausgehenden TLS-Kommunikation zwischen den Agents und Azure. Diese Art der Inline-Untersuchung führt zu einer Verschlechterung des Kommunikationsflusses.

- Der Agent muss sowohl mit Azure als auch mit Ihren Anwendungen kommunizieren. Daher wirkt sich die Platzierung des Agenten auf die Latenz dieser beiden Verbindungen aus. Sie können die Wartezeit des End-to-End-Datenverkehrs verringern, indem Sie die einzelnen Netzwerkverbindungen optimieren. Möglichkeiten, wie Sie jede Verbindung optimieren können, umfassen:

- Reduzieren Sie den Abstand zwischen den beiden Enden des Hops.

- Wählen Sie das richtige zu durchlaufende Netzwerk. Wenn beispielsweise, anstelle des öffentlichen Internets beispielsweise ein privates Netzwerk durchlaufen wird, kann dies aufgrund von dedizierten Links schneller gehen.

- Der Agent und der ECMA-Host sind für die Kommunikation auf ein Zertifikat angewiesen. Das vom ECMA-Host generierte selbstsignierte Zertifikat sollte nur zu Testzwecken verwendet werden. Das selbstsignierte Zertifikat läuft standardmäßig nach zwei Jahren ab und kann nicht widerrufen werden. Microsoft empfiehlt für Anwendungsfälle in Produktionsumgebungen die Verwendung eines Zertifikats von einer vertrauenswürdigen Zertifizierungsstelle.

Hochverfügbarkeit

Die folgenden Informationen werden für Hochverfügbarkeits-/Failoverszenarien bereitgestellt.

Für lokale Apps, die den ECMA-Connector verwenden: Die Empfehlung besteht darin, pro Rechenzentrum einen aktiven Agenten und einen passiven Agenten (konfiguriert, aber gestoppt, nicht mit der Unternehmensanwendung in Microsoft Entra verknüpft) zu haben.

Beim Ausführen eines Failovers wird folgendes empfohlen:

- Beenden Sie den aktiven Agent (A).

- Heben Sie die Zuweisung von Agent A aus der Unternehmensanwendung auf.

- Starten Sie den passiven Agent (B) neu.

- Weisen Sie Agent B der Unternehmensanwendung zu.

Für lokale Apps, die den SCIM-Connector verwenden: Die Empfehlung besteht darin, zwei aktive Agents pro Anwendung zu verwenden.

Fragen zum Bereitstellungs-Agent

Hier werden einige häufig gestellte Fragen beantwortet.

Wie kann ich die Version meines Bereitstellungsagenten ermitteln?

- Melden Sie sich bei dem Windows Server an, auf dem der Bereitstellungs-Agent installiert ist.

- Wechseln Sie zur Systemsteuerung>deinstallieren oder ändern Sie ein Programm.

- Suchen Sie nach der Version, die dem Eintrag für den Microsoft Entra Connect-Bereitstellungs-Agent entspricht.

Kann ich den Bereitstellungs-Agent auf demselben Server installieren, auf dem Microsoft Entra Connect oder Microsoft Identity Manager ausgeführt wird?

Ja. Sie können den Bereitstellungs-Agent auf demselben Server installieren, auf dem Microsoft Entra Connect oder Microsoft Identity Manager ausgeführt wird, aber das ist nicht zwingend erforderlich.

Wie konfiguriere ich den Bereitstellungs-Agent, damit dieser einen Proxyserver für die ausgehende HTTP-Kommunikation verwendet?

Der Bereitstellungs-Agent unterstützt die Verwendung von Proxys für ausgehenden Datenverkehr. Sie können sie konfigurieren, indem Sie die Agent-Konfigurationsdatei C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.configbearbeiten. Fügen Sie die folgenden Zeilen am Ende der Datei direkt vor dem schließenden </configuration> Tag hinzu. Ersetzen Sie die Variablen [proxy-server] und [proxy-port] durch den Namen Ihres Proxyservers und die Portwerte.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Wie stelle ich sicher, dass der Bereitstellungs-Agent mit dem Microsoft Entra-Mandanten kommunizieren kann und dass keine Firewalls die vom Agenten benötigten Ports blockieren?

Sie können auch überprüfen, ob alle erforderlichen Ports geöffnet sind.

Wie deinstalliere ich den Bereitstellungs-Agent?

- Melden Sie sich bei dem Windows Server an, auf dem der Bereitstellungs-Agent installiert ist.

- Wechseln Sie zur Systemsteuerung>deinstallieren oder ändern Sie ein Programm.

- Deinstallieren Sie die folgenden Programme:

- Microsoft Entra Connect-Bereitstellungs-Agent

- Microsoft Entra Connect Agent Updater (Software zur Aktualisierung des Entra-Connect-Agents)

- Paket für Microsoft Entra Connect-Bereitstellungs-Agent

Verlauf des Bereitstellungs-Agents

In diesem Artikel werden die veröffentlichten Versionen und Features des Microsoft Entra Connect-Bereitstellungs-Agents aufgeführt. Das Microsoft Entra-Team aktualisiert den Bereitstellungs-Agent regelmäßig mit neuen Features und Funktionen. Stellen Sie sicher, dass Sie nicht denselben Agenten für die Bereitstellung vor Ort und die Cloud-Synchronisierung bzw. die HR-gesteuerte Bereitstellung verwenden.

Microsoft stellt direkte Unterstützung für die neueste Agent-Version und eine Version davor bereit.

Herunterladen-Link

Die lokale App-Bereitstellung wurde in den Bereitstellungs-Agent übernommen und ist über das Portal verfügbar. Siehe Installieren des Bereitstellungs-Agents.

1.1.892.0

20. Mai 2022 - zum Download freigegeben

Behobene Probleme

- Es wurde Unterstützung für den Export von Änderungen an Integerattributen hinzugefügt, von der Kund*innen profitieren, die den generischen LDAP-Connector verwenden.

1.1.846.0

11. April 2022: Zum Download freigegeben

Behobene Probleme

- Wir haben die ObjectGUID-Unterstützung als Anker für den generischen LDAP-Connector hinzugefügt, wenn Benutzer in AD LDS bereitgestellt werden.