Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy in Microsoft Entra ID

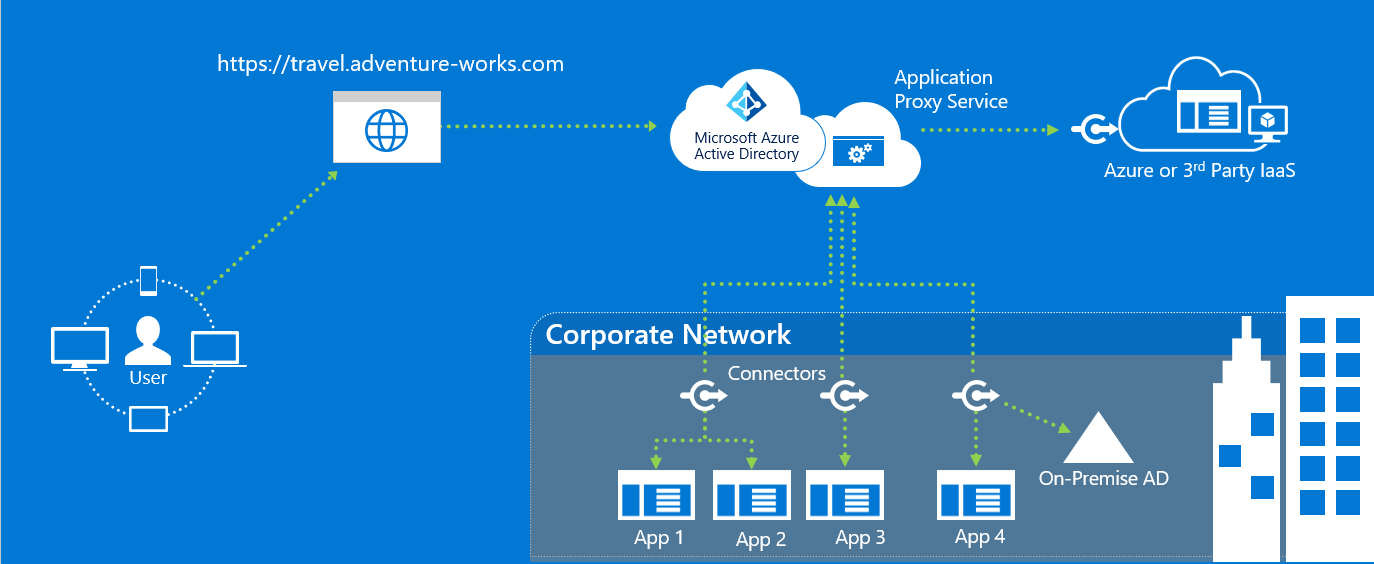

Microsoft Entra ID verfügt über einen Anwendungsproxydienst, mit dem Benutzer und Benutzerinnen auf lokale Anwendungen zugreifen können, indem sie sich mit ihrem Microsoft Entra-Konto anmelden. Weitere Informationen zum Anwendungsproxy finden Sie unter Was ist der Anwendungsproxy?. In diesem Tutorial wird Ihre Umgebung auf die Verwendung des Anwendungsproxys vorbereitet. Sobald Ihre Umgebung bereit ist, verwenden Sie das Microsoft Entra Admin Center, um Ihrem Mandanten eine lokale Anwendung hinzuzufügen.

In diesem Tutorial:

- Installieren und Überprüfen des Connectors auf Ihrem Windows-Server und Registrieren mit dem Anwendungsproxy

- Hinzufügen einer lokalen Anwendung zum Microsoft Entra-Mandanten

- Überprüfen, ob ein Testbenutzer sich über das Microsoft Entra-Konto bei der Anwendung anmelden kann

Voraussetzungen

Fügen Sie Microsoft Entra ID eine lokale Anwendung hinzu:

- Ein Microsoft Entra ID P1- oder P2-Abonnement

- Ein Konto als Anwendungsadministrator

- Eine synchronisierte Gruppe von Benutzeridentitäten mit einem lokalen Verzeichnis. Oder erstellen Sie diese direkt in Ihren Microsoft Entra-Mandanten. Die Identitätssynchronisierung ermöglicht es Microsoft Entra ID, Benutzer und Benutzerinnen vorab zu authentifizieren, bevor ihnen Zugriff auf veröffentlichte Anwendungsproxyanwendungen gewährt wird. Die Synchronisierung stellt zudem die erforderlichen Benutzer-ID-Informationen für einmaliges Anmelden (Single Sign-On, SSO) bereit.

- Grundlegende Informationen zur Anwendungsverwaltung in Microsoft Entra finden Sie unter Anzeigen von Unternehmensanwendungen in Microsoft Entra.

- Grundlegende Informationen zum einmaligen Anmelden (Single Sign-On, SSO) finden Sie unter Grundlegendes zum einmaligen Anmelden.

Installieren und Überprüfen des privaten Microsoft Entra-Netzwerkconnectors

Der Anwendungsproxy verwendet denselben Connector wie Microsoft Entra Private Access. Der Connector wird als privater Microsoft Entra-Netzwerkconnector bezeichnet. Informationen zum Installieren und Überprüfen eines Connectors finden Sie unter Konfigurieren von Connectors.

Allgemeine Hinweise

Öffentliche DNS-Einträge für Microsoft Entra-Anwendungsproxy-Endpunkte sind verkettete CNAME-Einträge, die auf einen A-Datensatz verweisen. Indem Sie die Einträge auf diese Weise einrichten, stellen Sie Fehlertoleranz und Flexibilität sicher. Der private Microsoft Entra-Netzwerkconnector greift immer auf Hostnamen mit den Domänensuffixen *.msappproxy.net oder *.servicebus.windows.net zu. Bei der Namensauflösung können die CNAME-Einträge allerdings DNS-Einträge mit anderen Hostnamen und Suffixen enthalten. Aufgrund des Unterschieds müssen Sie sicherstellen, dass das Gerät (je nach Setup: Connectorserver, Firewall, Proxy für ausgehenden Datenverkehr) alle Einträge in der Kette auflösen kann und eine Verbindung mit den aufgelösten IP-Adressen zulässt. Da die DNS-Einträge in der Kette ggf. gelegentlich geändert werden, können wir keine Liste mit DNS-Einträgen bereitstellen.

Wenn Sie Connectors in verschiedenen Regionen installieren, sollten Sie den Datenverkehr optimieren, indem Sie für jede Connectorgruppe die nächstgelegene Anwendungsproxy-Clouddienstregion auswählen. Weitere Informationen finden Sie unter Optimieren des Datenverkehrsflusses mit dem Microsoft Entra-Anwendungsproxy.

Wenn Ihre Organisation Proxyserver für Internetverbindungen verwendet, müssen Sie diese für den Anwendungsproxy konfigurieren. Weitere Informationen finden Sie unter Verwenden von vorhandenen lokalen Proxyservern.

Hinzufügen einer lokalen App zu Microsoft Entra ID

Fügen Sie lokale Anwendungen zu Microsoft Entra ID hinzu.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie Neue Anwendung aus.

Wählen Sie die Schaltfläche Lokale Anwendung hinzufügen aus, die etwa in der Mitte der Seite im Abschnitt Lokale Anwendungen angezeigt wird. Alternativ können Sie oben auf der Seite die Option Eigene Anwendung erstellen und dann Anwendungsproxy für sicheren Remotezugriff auf eine lokale Anwendung konfigurieren auswählen.

Geben Sie im Abschnitt Fügen Sie Ihre eigene lokale Anwendung hinzu die folgenden Informationen zu Ihrer Anwendung an:

Feld Beschreibung des Dataflows Name Der Name der Anwendung, der auf Meine Apps und im Microsoft Entra Admin Center angezeigt wird. Wartungsmodus Wählen Sie aus, ob Sie den Wartungsmodus aktivieren und den Zugriff für alle Benutzer auf die Anwendung vorübergehend deaktivieren möchten. Interne URL Die URL zum Zugreifen auf die Anwendung innerhalb Ihres privaten Netzwerks. Sie können einen bestimmten Pfad auf dem Back-End-Server für die Veröffentlichung angeben, während der Rest des Servers nicht veröffentlicht wird. Auf diese Weise können Sie unterschiedliche Websites auf demselben Server als unterschiedliche Apps veröffentlichen und jeweils einen eigenen Namen und Zugriffsregeln vergeben.

Stellen Sie beim Veröffentlichen eines Pfads sicher, dass er alle erforderlichen Bilder, Skripts und Stylesheets für Ihre Anwendung enthält. Wenn sich Ihre App beispielsweise unterhttps://yourapp/appbefindet und Bilder nutzt, die unterhttps://yourapp/mediagespeichert sind, sollten Siehttps://yourapp/als Pfad veröffentlichen. Diese interne URL verfügt nicht über die Zielseite, die den Benutzern angezeigt wird. Weitere Informationen finden Sie unter Festlegen einer benutzerdefinierten Startseite für veröffentlichte Apps.Externe URL Die Adresse für den Benutzerzugriff auf die App von außerhalb Ihres Netzwerks. Wenn Sie die Anwendungsproxy-Standarddomäne nicht verwenden möchten, lesen Sie Benutzerdefinierte Domänen im Microsoft Entra-Anwendungsproxy. Vorauthentifizierung Gibt an, wie der Anwendungsproxy Benutzer oder Benutzerinnen überprüft, bevor diese Zugriff auf Ihre Anwendung erhalten.

Microsoft Entra ID: Der Anwendungsproxy leitet Benutzer und Benutzerinnen an die Anmeldung mit Microsoft Entra ID um. Hierbei werden deren Berechtigungen für das Verzeichnis und die Anwendung authentifiziert. Es wird empfohlen, diese Option als Standardwert aktiviert zu lassen, damit Sie Microsoft Entra-Sicherheitsfunktionen wie bedingten Zugriff und Multi-Faktor-Authentifizierung nutzen können. Microsoft Entra ID ist erforderlich, um die Anwendung mit Microsoft Defender for Cloud Apps zu überwachen.

Passthrough: Benutzer müssen sich nicht bei Microsoft Entra ID authentifizieren, um Zugriff auf die Anwendung zu erhalten. Sie können weiterhin Authentifizierungsanforderungen auf dem Back-End einrichten.Connectorgruppe Connectors verarbeiten den Remotezugriff auf Ihre Anwendung, und Connectorgruppen helfen Ihnen, Connectors und Apps nach Region, Netzwerk oder Zweck zu organisieren. Wenn Sie noch keine Connectorgruppen erstellt haben, wird Ihre App zu Standard zugewiesen.

Wenn Ihre Anwendung WebSockets verwendet, um eine Verbindung herzustellen, muss die Version aller Connectors in der Gruppe 1.5.612.0 oder höher sein.Konfigurieren Sie bei Bedarf die Einstellungen unter Zusätzliche Einstellungen. Für die meisten Anwendungen sollten Sie diese Einstellungen im Standardzustand belassen.

Feld BESCHREIBUNG Timeout der Back-End-Anwendung Legen Sie diesen Wert nur auf Lang fest, wenn Ihre Anwendung bei der Authentifizierung und dem Verbinden langsam ist. Standardmäßig beträgt das Timeout der Back-End-Anwendung 85 Sekunden. Wenn ein zu langer Wert festgelegt wird, wird das Back-End-Timeout auf 180 Sekunden erhöht. Nur-HTTP-Cookie verwenden Wählen Sie die entsprechende Option aus, sodass die Anwendungsproxycookies das HTTPOnly-Flag im HTTP-Antwortheader enthalten. Wenn Sie Remotedesktopdienste verwenden, lassen Sie die Option deaktiviert. Beständiges Cookie verwenden Lassen Sie die Option deaktiviert. Verwenden Sie diese Einstellung nur für Anwendungen, bei denen Cookies übergreifend für Prozesse genutzt werden können. Weitere Informationen zu Cookieeinstellungen finden Sie unter Cookieeinstellungen für den Zugriff auf lokale Anwendungen in Microsoft Entra ID. URLs in Headern übersetzen Lassen Sie die Option aktiviert, es sei denn, Ihre Anwendung benötigt den ursprünglichen Hostheader in der Authentifizierungsanforderung. URLs im Hauptteil der Anwendung übersetzen Lassen Sie die Option deaktiviert, es sei denn, HTML-Links zu anderen lokalen Anwendungen sind hartcodiert und verwenden keine benutzerdefinierten Domänen. Weitere Informationen finden Sie unter Linkübersetzung mit dem Anwendungsproxy.

Wählen Sie aus, ob Sie diese Anwendung mit Microsoft Defender for Cloud-Apps überwachen möchten. Weitere Informationen finden Sie unter Konfigurieren der Echtzeitüberwachung des Anwendungszugriffs mit Microsoft Defender for Cloud Apps und Microsoft Entra ID.Überprüfen des Back-End-TLS-/SSL-Zertifikats Wählen Sie diese Option aus, um die Back-End-TLS-/SSL-Zertifikatüberprüfung für die Anwendung zu aktivieren. Wählen Sie Hinzufügen aus.

Testen der Anwendung

Sie können nun testen, ob die Anwendung richtig hinzugefügt wurde. Mit den folgenden Schritten fügen Sie der Anwendung ein Benutzerkonto hinzu und probieren aus, ob Sie sich anmelden können.

Hinzufügen eines Benutzers zu Testzwecken

Bevor Sie der Anwendung einen Benutzer hinzufügen, stellen Sie sicher, dass das Benutzerkonto bereits über Berechtigungen zum Zugriff auf die Anwendung aus dem Unternehmensnetzwerk heraus verfügt.

So fügen Sie einen Testbenutzer hinzu:

- Wählen Sie die Option Unternehmensanwendungen, und wählen Sie dann die zu testende Anwendung aus.

- Wählen Sie Erste Schritte und dann Zuweisen eines Benutzers zu Testzwecken.

- Wählen Sie unter Benutzer und Gruppen die Option Benutzer hinzufügen.

- Wählen Sie unter Zuweisung hinzufügen die Option Benutzer und Gruppen. Der Abschnitt Benutzer und Gruppen wird angezeigt.

- Wählen Sie das Konto aus, das Sie hinzufügen möchten.

- Wählen Sie die Option Auswählen und dann Zuweisen.

Testen des Anmeldens

So testen Sie die Authentifizierung bei der Anwendung

- Wählen Sie in der zu testenden Anwendung Anwendungsproxy aus.

- Wählen Sie oben auf der Seite Anwendung testen aus, um einen Test für die Anwendung auszuführen und Konfigurationsprobleme zu ermitteln.

- Starten Sie unbedingt zuerst die Anwendung, um die Anmeldung zu testen, und laden Sie anschließend den Diagnosebericht herunter, um den Leitfaden zur Problemlösung für ermittelte Probleme anzuzeigen.

Informationen zur Problembehandlung finden Sie unter Beheben von Problemen mit Anwendungsproxys und Fehlermeldungen.

Bereinigen von Ressourcen

Vergessen Sie nicht, nach Abschluss dieses Tutorials alle Ressourcen zu löschen, die Sie im Rahmen des Tutorials erstellt haben.

Problembehandlung

Informieren Sie sich über häufige Probleme und deren Problembehandlung.

Erstellen der Anwendung/Festlegen der URLs

Überprüfen Sie die Fehlerdetails, um Informationen und Vorschläge zur Fehlerbehebung in der Anwendung zu erhalten. Die meisten Fehlermeldungen enthalten eine empfohlene Problemlösung. Stellen Sie Folgendes sicher, um häufige Fehler zu vermeiden:

- Sie sind Administrator mit der Berechtigung zum Erstellen einer Anwendungsproxyanwendung.

- Die interne URL ist eindeutig.

- Die externe URL ist eindeutig.

- Die URLs beginnen mit „http“ oder „https“ und enden mit einem „/“.

- Die URL muss ein Domänenname, keine IP-Adresse sein.

Die Fehlermeldung sollte beim Erstellen der Anwendung in der oberen rechten Ecke angezeigt werden. Sie können auch das Benachrichtigungssymbol auswählen, um die Fehlermeldungen anzuzeigen.

Hochladen von Zertifikaten für benutzerdefinierte Domänen

Benutzerdefinierte Domänen bieten Ihnen die Möglichkeit, die Domäne Ihrer externen URLs anzugeben. Sie müssen das Zertifikat für diese Domäne hochladen, damit Sie benutzerdefinierte Domänen verwenden können. Informationen zu benutzerdefinierten Domänen und Zertifikaten finden Sie unter Arbeiten mit benutzerdefinierten Domänen im Microsoft Entra-Anwendungsproxy.

Wenn Probleme beim Hochladen des Zertifikats auftreten, suchen Sie im Portal nach den Fehlermeldungen, um weitere Informationen zu den Problemen mit dem Zertifikat zu erhalten. Allgemeine Zertifikatprobleme umfassen Folgendes:

- Abgelaufenes Zertifikat

- Selbstsigniertes Zertifikat

- Fehlender privater Schlüssel für Zertifikat

Die Fehlermeldung wird in der oberen rechten Ecke angezeigt, während Sie versuchen, das Zertifikat hochzuladen. Sie können auch das Benachrichtigungssymbol auswählen, um die Fehlermeldungen anzuzeigen.