RADIUS-Authentifizierung mit Microsoft Entra ID

RADIUS (Remote Authentication Dial-In User Service) ist ein Netzwerkprotokoll zum Schützen eines Netzwerks, indem die zentrale Authentifizierung und Autorisierung von Einwahlbenutzern ermöglicht wird. Für viele Anwendungen wird zum Authentifizieren von Benutzern weiterhin das RADIUS-Protokoll genutzt.

Microsoft Windows Server verfügt über die Rolle „Netzwerkrichtlinienserver“ (Network Policy Server, NPS). Ein Server dieser Art kann als RADIUS-Server fungieren und die RADIUS-Authentifizierung unterstützen.

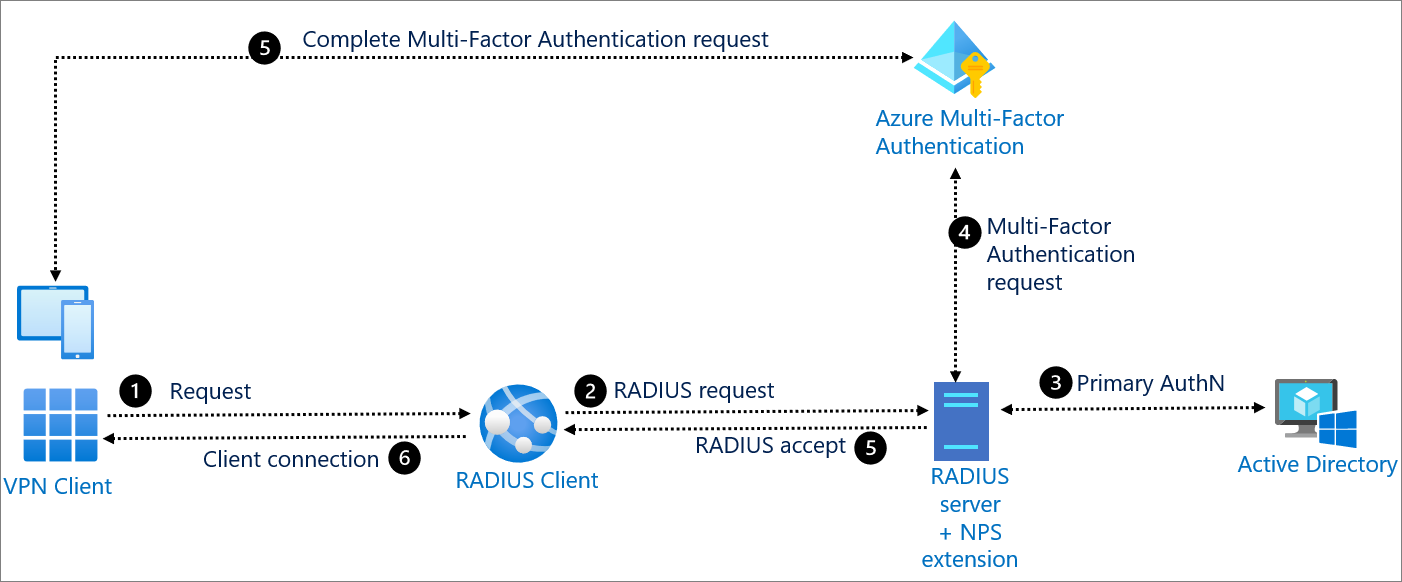

Microsoft Entra ID ermöglicht die mehrstufige Authentifizierung mit RADIUS-basierten Systemen. Wenn ein Kunde die mehrstufige Microsoft Entra-Authentifizierung auf die oben erwähnten RADIUS-Workloads anwenden möchte, kann er die zugehörige NPS-Erweiterung auf seinem Windows-Netzwerkrichtlinienserver installieren.

Der Windows-Netzwerkrichtlinienserver führt die Authentifizierung der Anmeldeinformationen eines Benutzers für Active Directory durch und sendet die Anforderung zur mehrstufigen Authentifizierung anschließend an Azure. Der Benutzer erhält auf seinem mobilen Authentifikator dann eine Aufforderung. Wenn der Vorgang erfolgreich ist, kann mit der Clientanwendung eine Verbindung mit dem Dienst hergestellt werden.

Zu verwenden in folgenden Fällen:

Sie müssen die mehrstufige Authentifizierung für folgende Anwendungen hinzufügen, z. B

- Virtuelles privates Netzwerk (VPN)

- WLAN-Zugriff

- Remotedesktopgateway (RDG)

- Virtual Desktop Infrastructure (VDI)

- Alle anderen Anwendungen, für die das RADIUS-Protokoll zum Authentifizieren von Benutzern im Dienst genutzt wird

Hinweis

Anstatt sich auf RADIUS und die NPS-Erweiterung mehrstufige Microsoft Entra-Authentifizierung zu verlassen, um die mehrstufige Microsoft Entra-Authentifizierung auf VPN-Workloads anzuwenden, empfiehlt es sich, Ihr VPN auf SAML (Security Assertion Markup Language) zu aktualisieren und Ihr VPN direkt mit Microsoft Entra ID zu verbinden. Auf diese Weise erzielen Sie für Ihr VPN den gesamten Umfang des Microsoft Entra ID-Schutzes, z. B. bedingter Zugriff, mehrstufige Authentifizierung, Gerätekonformität und Identity Protection.

Komponenten des Systems

Clientanwendung (VPN-Client) : Sendet eine Authentifizierungsanforderung an den RADIUS-Client.

RADIUS-Client: Konvertiert Anforderungen der Clientanwendung und sendet sie an den RADIUS-Server, auf dem die NPS-Erweiterung installiert ist.

RADIUS-Server: Stellt eine Verbindung mit Active Directory her, um die primäre Authentifizierung für die RADIUS-Anforderung durchzuführen. Wenn der Vorgang erfolgreich ist, wird die Anforderung an die NPS-Erweiterung der mehrstufigen Microsoft Entra-Authentifizierung übergeben.

NPS-Erweiterung: Löst eine Anforderung einer sekundären Authentifizierung bei Microsoft Entra Multi-Faktor-Authentifizierung aus. Wenn der Vorgang erfolgreich ist, wird die Authentifizierungsanforderung von der NPS-Erweiterung abgeschlossen, indem für den RADIUS-Server Sicherheitstoken bereitgestellt werden. Die Sicherheitstoken enthalten den Multi-Factor Authentication-Anspruch, der vom Sicherheitstokendienst von Azure ausgestellt wird.

Microsoft Entra Multi-Faktor-Authentifizierung: Kommuniziert mit Microsoft Entra ID, um die Details des Benutzers abzurufen, und führt eine sekundäre Authentifizierung mithilfe einer durch den Benutzer konfigurierten Überprüfungsmethode durch.