Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Zertifikatbasierte Authentifizierung (CBA) mit Partnerverbund ermöglicht es Microsoft Entra ID, Sie mit einem Clientzertifikat auf einem Windows-, Android- oder iOS-Gerät zu authentifizieren, wenn Sie Ihr Exchange Online-Konto verbinden:

- Mobile Microsoft-Anwendungen wie Microsoft Outlook und Microsoft Word

- Exchange ActiveSync (EAS)-Clients

Wenn Sie dieses Feature konfigurieren, ist es nicht erforderlich, eine Kombination aus Benutzername und Kennwort in bestimmte E-Mail- und Microsoft Office-Anwendungen auf Ihrem mobilen Gerät einzugeben.

Anmerkung

Als Alternative können Organisationen Microsoft Entra CBA bereitstellen, ohne einen Partnerverbund zu benötigen. Weitere Informationen finden Sie unter Übersicht über die zertifikatbasierte Microsoft Entra-Authentifizierung mit Microsoft Entra ID.

Dieses Thema:

- Bietet Schritte zum Konfigurieren und Nutzen der CBA für Nutzer von Mandanten in den Plänen Office 365 Enterprise, Business, Education und US Government.

- Setzt voraus, dass Sie bereits über eine Public Key-Infrastruktur (PKI) verfügen und AD FS konfiguriert haben.

Anforderungen

Um die CBA zu konfigurieren, müssen die folgenden Aussagen zutreffen:

- Die zertifikatbasierte Authentifizierung (Certificate-Based Authentication, CBA) mit Verbund wird nur für Verbundumgebungen für Browseranwendungen, native Clients mit moderner Authentifizierung oder MSAL-Bibliotheken unterstützt. Die einzige Ausnahme ist Exchange Active Sync (EAS) für Exchange Online (EXO), die für Verbund- und verwaltete Konten verwendet werden kann. Informationen zum Konfigurieren von Microsoft Entra CBA ohne Partnerverbund finden Sie unter So konfigurieren Sie die zertifikatsbasierte Authentifizierung in Microsoft Entra.

- Die Stammzertifizierungsstelle und alle Zwischenzertifizierungsstellen müssen in der Microsoft Entra-ID konfiguriert werden.

- Jede Zertifizierungsstelle muss über eine Zertifikatsperrliste (Certificate Revocation List, CRL) verfügen, auf die über eine internetorientierte URL verwiesen werden kann.

- Sie müssen mindestens eine Zertifizierungsstelle in der Microsoft Entra-ID konfiguriert haben. Verwandte Schritte finden Sie im Abschnitt Konfigurieren der Zertifizierungsstellen.

- Bei Exchange ActiveSync-Clients muss das Clientzertifikat über die routingfähige E-Mail-Adresse des Benutzers in Exchange Online verfügen (entweder als Prinzipalname oder als Wert des RFC822-Namens im Feld „Alternativer Antragstellername“). Microsoft Entra ID ordnet den RFC822-Wert dem Proxy Address-Attribut im Verzeichnis zu.

- Ihr Clientgerät muss Zugriff auf mindestens eine Zertifizierungsstelle haben, die Clientzertifikate ausgibt.

- Ein Clientzertifikat für die Clientauthentifizierung muss für Ihren Client ausgestellt worden sein.

Wichtig

Die maximale Größe einer CRL für Microsoft Entra-ID, die erfolgreich heruntergeladen und zwischengespeichert werden soll, beträgt 20 MB, und die zum Herunterladen der CRL erforderliche Zeit darf 10 Sekunden nicht überschreiten. Wenn die Microsoft Entra-ID keine CRL herunterladen kann, schlagen zertifikatbasierte Authentifizierungen mit Zertifikaten fehl, die von der entsprechenden Zertifizierungsstelle ausgestellt wurden. Bewährte Methoden, um sicherzustellen, dass CRL-Dateien innerhalb von Größenbeschränkungen liegen, sind das Beschränken der Lebensdauern von Zertifikaten auf angemessene Grenzwerte und das Bereinigen abgelaufener Zertifikate.

Schritt 1: Auswählen Ihrer Geräteplattform

Als erster Schritt müssen Sie für die Geräteplattform, die Sie interessiert, Folgendes überprüfen:

- Die Unterstützung mobiler Office-Anwendungen

- Die spezifischen Implementierungsanforderungen

Die zugehörigen Informationen sind für die folgenden Geräteplattformen vorhanden:

Schritt 2: Konfigurieren der Zertifizierungsstellen

Laden Sie zum Konfigurieren Ihrer Zertifizierungsstellen in Microsoft Entra ID für jede Zertifizierungsstelle Folgendes hoch:

- Den öffentlichen Teil des Zertifikats im Format CER

- Die Internet-URLs der Zertifikatsperrlisten

Das Schema für eine Zertifizierungsstelle sieht wie folgt aus:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Für die Konfiguration können Sie Microsoft Graph PowerShellverwenden.

Starten Sie Windows PowerShell mit Administratorrechten.

Installieren Sie Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Als ersten Konfigurationsschritt müssen Sie eine Verbindung mit Ihrem Mandanten herstellen. Sobald eine Verbindung mit Ihrem Mandanten besteht, können Sie die in Ihrem Verzeichnis definierten vertrauenswürdigen Zertifizierungsstellen überprüfen, hinzufügen, löschen und ändern.

Verbinden

Verwenden Sie Connect-MgGraph, um eine Verbindung mit Ihrem Mandanten herzustellen:

Connect-MgGraph

Abrufen

Um die vertrauenswürdigen Zertifizierungsstellen abzurufen, die in Ihrem Verzeichnis definiert sind, verwenden Sie Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Wichtig

Microsoft empfiehlt, Rollen mit den geringsten Berechtigungen zu verwenden. Diese Vorgehensweise trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine rolle mit hoher Berechtigung, die auf Notfallszenarien beschränkt sein sollte oder wenn Sie keine vorhandene Rolle verwenden können.

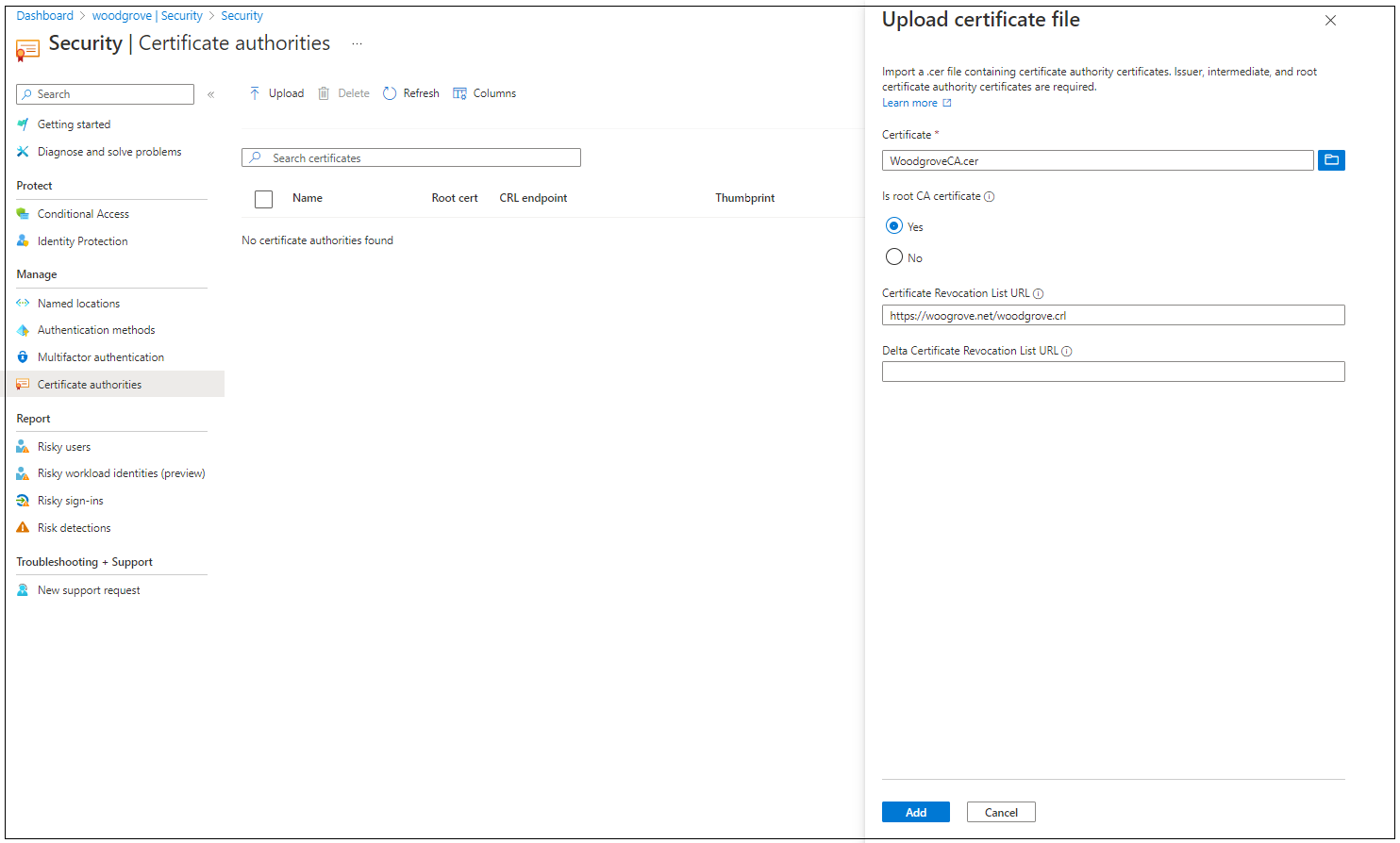

Um eine Zertifizierungsstelle hinzuzufügen, zu ändern oder zu entfernen, verwenden Sie das Microsoft Entra Admin Center:

Melden Sie sich beim Microsoft Entra Admin Center als Mitglied der Unternehmensadministration an.

Navigieren Sie zu Entra ID>Identity Secure Score>Zertifizierungsstellen.

Um eine Zertifizierungsstelle hochzuladen, wählen Sie Hochladen aus:

Wählen Sie die CA-Datei aus.

Wählen Sie Ja aus, wenn es sich bei der Zertifizierungsstelle um ein Stammzertifikat handelt. Wählen Sie andernfalls Nein aus.

Legen Sie für die Sperrlisten-URL die internetorientierte URL für die Zertifizierungsstelle-Basis-CRL fest, die alle widerrufenen Zertifikate enthält. Wenn die URL nicht festgelegt ist, schlägt die Authentifizierung mit widerrufenen Zertifikaten nicht fehl.

Legen Sie für die Delta-Sperrlisten-URL die Internet-URL für die CRL fest, die alle widerrufenen Zertifikate seit der Veröffentlichung der letzten Basis-CRL enthält.

Wählen Sie Hinzufügen.

Um ein Zertifizierungsstellenzertifikat zu löschen, wählen Sie das Zertifikat aus, und klicken Sie dann auf Löschen.

Klicken Sie auf Spalten, um Spalten hinzuzufügen oder zu löschen.

Schritt 3: Konfigurieren des Widerrufs

Zum Sperren eines Clientzertifikats ruft Microsoft Entra ID die Zertifikatsperrliste (CRL) von den URLs ab, die als Teil der Informationen zur Zertifizierungsstelle hochgeladen wurden, und platziert diese Liste im Zwischenspeicher. Anhand des Zeitstempels der letzten Veröffentlichung (Eigenschaft Effective Date) in der CRL wird sichergestellt, dass die Liste noch gültig ist. Auf die CRL wird in regelmäßigen Abständen verwiesen, um den Zugriff auf Zertifikate zu widerrufen, die Teil der Liste sind.

Wenn eine sofortigere Sperrung erforderlich ist (z. B. wenn ein Benutzer ein Gerät verliert), kann das Autorisierungstoken des Benutzers ungültig werden. Um das Autorisierungstoken ungültig zu machen, legen Sie das Feld StsRefreshTokensValidFrom für diesen bestimmten Benutzer mithilfe von Windows PowerShell fest. Sie müssen das Feld StsRefreshTokensValidFrom für jeden Benutzer aktualisieren, für den Sie den Zugriff widerrufen möchten.

Um sicherzustellen, dass der Widerruf bestehen bleibt, müssen Sie das Gültigkeitsdatum der CRL auf ein Datum festlegen, das nach dem von StsRefreshTokensValidFrom festgelegten Wert liegt, und sicherstellen, dass das betreffende Zertifikat in der CRL enthalten ist.

Die folgenden Schritte beschreiben den Prozess zum Aktualisieren und Ungültigieren des Autorisierungstokens durch Festlegen des Felds StsRefreshTokensValidFrom.

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

Das von Ihnen festgelegte Datum muss in der Zukunft sein. Wenn das Datum nicht in der Zukunft liegt, wird die StsRefreshTokensValidFrom-Eigenschaft nicht festgelegt. Wenn sich das Datum in der Zukunft befindet, wird StsRefreshTokensValidFrom auf die aktuelle Uhrzeit festgelegt (nicht auf das Datum, das durch den Befehl Set-MsolUser angegeben ist).

Schritt 4: Testen der Konfiguration

Testen des Zertifikats

Als ersten Konfigurationstest sollten Sie versuchen, sich bei Outlook Web Access oder SharePoint Online mit Ihrem Webbrowseranzumelden.

Wenn Ihre Anmeldung erfolgreich ist, wissen Sie folgendes:

- Das Benutzerzertifikat wurde auf Ihrem Testgerät bereitgestellt.

- AD FS ist ordnungsgemäß konfiguriert.

Testen mobiler Office-Anwendungen

- Installieren Sie auf Ihrem Testgerät eine mobile Office-Anwendung (z. B. OneDrive).

- Starten Sie die Anwendung.

- Geben Sie Ihren Benutzernamen ein, und wählen Sie dann das Benutzerzertifikat aus, das Sie verwenden möchten.

Sie sollten erfolgreich angemeldet werden.

Testen von Exchange ActiveSync-Clientanwendungen

Um über zertifikatbasierte Authentifizierung auf Exchange ActiveSync (EAS) zuzugreifen, muss ein EAS-Profil, das das Clientzertifikat enthält, für die Anwendung verfügbar sein.

Das EAS-Profil muss die folgenden Informationen enthalten:

Das Für die Authentifizierung zu verwendende Benutzerzertifikat

Der EAS-Endpunkt (z. B. outlook.office365.com)

Ein EAS-Profil kann mithilfe von Mobile Device Management (MDM), wie z. B. Microsoft Intune, oder durch manuelles Einfügen des Zertifikats im EAS-Profil auf dem Gerät konfiguriert und bereitgestellt werden.

Testen von EAS-Clientanwendungen unter Android

- Konfigurieren Sie ein EAS-Profil in der Anwendung, das die Anforderungen im vorherigen Abschnitt erfüllt.

- Öffnen Sie die Anwendung, und stellen Sie sicher, dass E-Mails synchronisiert werden.

Nächste Schritte

Zusätzliche Informationen zur zertifikatbasierten Authentifizierung auf Android-Geräten.

Zusätzliche Informationen zur zertifikatbasierten Authentifizierung auf iOS-Geräten.