Aktivieren der kennwortlosen Anmeldung mit Sicherheitsschlüsseln bei lokalen Ressourcen mithilfe von Microsoft Entra ID

In diesem Thema wird gezeigt, wie Sie die kennwortlose Authentifizierung für lokale Ressourcen für Umgebungen mit Geräten aktivieren, auf denen Windows 10, Version 2004 oder höher ausgeführt wird. Geräte können in Microsoft Entra oder Microsoft Entra Hybrid eingebunden werden. Diese Funktion zur kennwortlosen Authentifizierung ermöglicht die nahtlose einmalige Anmeldung (Single Sign-On, SSO) bei lokalen Ressourcen, wenn Sie Microsoft-kompatible Sicherheitsschlüssel verwenden, oder mit der Cloudvertrauensstellung von Windows Hello for Business.

Verwenden von SSO zum Anmelden bei lokalen Ressourcen mithilfe von FIDO2-Schlüsseln

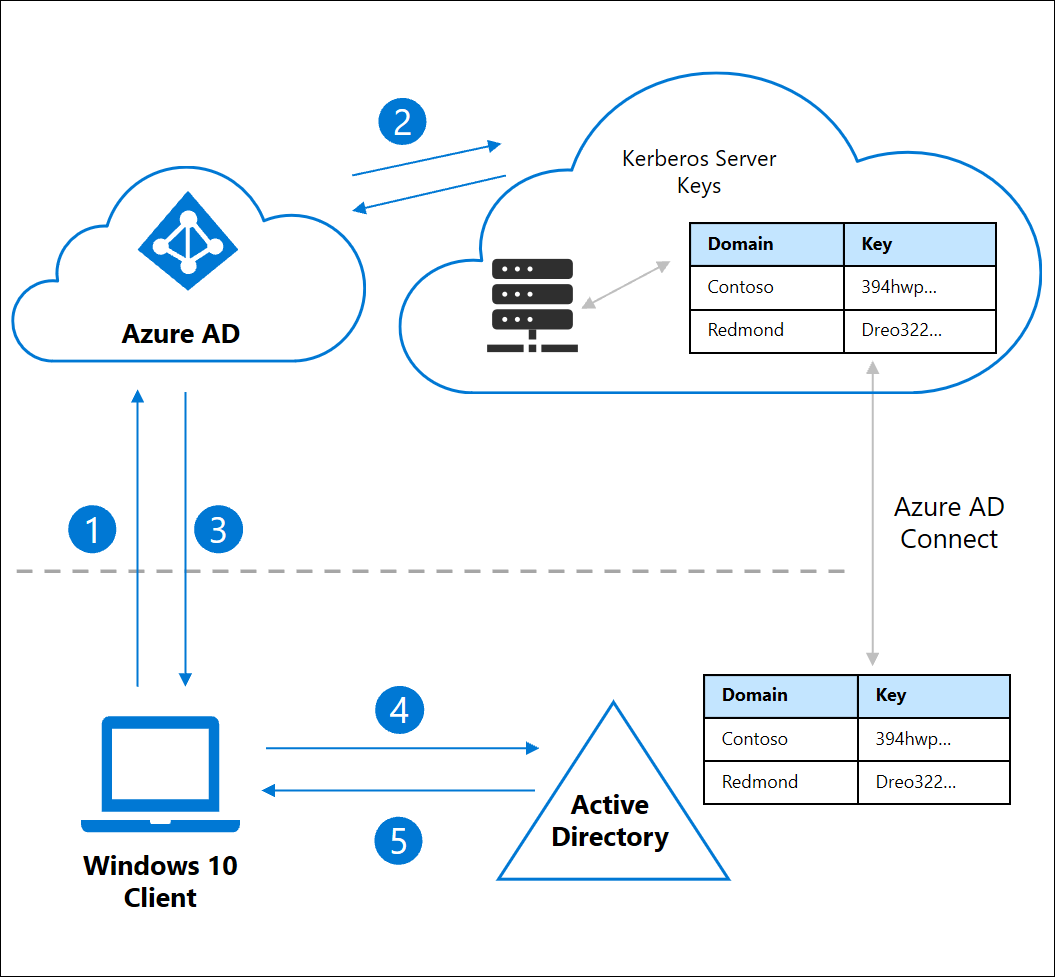

Microsoft Entra ID kann Kerberos-Tickets für die Vergabe von Tickets (Kerberos Ticket Granting Tickets, TGTs) für eine oder mehrere Ihrer Active Directory-Domänen ausstellen. Mit dieser Funktion können Benutzer*innen sich mit modernen Anmeldeinformationen, wie z. B. FIDO2-Sicherheitsschlüsseln, bei Windows anmelden und dann auf traditionelle, Active Directory-basierte Ressourcen zugreifen. Kerberos-Diensttickets und die Autorisierung werden weiterhin von Ihren lokalen Active Directory-Domänencontrollern (DCs) gesteuert.

Ein Kerberos-Serverobjekt für Microsoft Entra wird in Ihrer lokalen Active Directory-Instanz erstellt und dann sicher in Microsoft Entra ID veröffentlicht. Das Objekt ist keinem physischen Server zugeordnet. Es handelt sich dabei einfach um eine Ressource, die von Microsoft Entra ID verwendet werden kann, um Kerberos-TGTs für Ihre Active Directory-Domäne zu generieren.

Ein*e Benutzer*in meldet sich mit einem FIDO2-Sicherheitsschlüssel bei einem Windows 10-Gerät an und authentifiziert sich bei Microsoft Entra ID.

Microsoft Entra ID überprüft das Verzeichnis auf einen Kerberos-Serverschlüssel, der mit der lokalen Active Directory-Domäne des Benutzers bzw. der Benutzerin übereinstimmt.

Microsoft Entra ID generiert ein Kerberos-TGT für die lokale Active Directory-Domäne des Benutzers bzw. der Benutzerin. Das TGT enthält lediglich die SID des Benutzers bzw. der Benutzerin und enthält keine Autorisierungsdaten.

Das TGT wird zusammen mit dem primären Microsoft Entra-Aktualisierungstoken (Primary Refresh Token, PRT) an den Client zurückgegeben.

Der Clientcomputer kontaktiert einen lokalen Active Directory-Domänencontroller und tauscht das partielle TGT gegen ein vollständig geformtes TGT aus.

Der Clientcomputer verfügt jetzt über ein Microsoft Entra-PRT und ein vollständiges Active Directory-TGT und kann auf cloudbasierte und lokale Ressourcen zugreifen.

Voraussetzungen

Bevor Sie mit den Verfahren in diesem Artikel beginnen, muss Ihre Organisation die Anweisungen in Passkeys (FIDO2) für Ihre Organisation aktivieren ausführen.

Außerdem müssen Sie die folgenden Systemanforderungen erfüllen:

Auf Geräten muss Windows 10, Version 2004 oder höher ausgeführt werden.

Ihre Windows Server-Domänencontroller müssen Windows Server 2016 oder höher ausführen und Patches für die folgenden Server installiert haben:

AES256_HMAC_SHA1 muss aktiviert werden, wenn die Richtlinie Netzwerksicherheit: Für Kerberos zulässige Verschlüsselungstypen konfigurieren auf Domänencontrollern konfiguriert ist.

Besorgen Sie sich die Anmeldeinformationen, die zum Ausführen der Schritte in diesem Szenario erforderlich sind:

- Ein Active Directory-Benutzer, der Mitglied der Gruppe „Domänenadministratoren“ für eine Domäne und Mitglied der Gruppe „Unternehmensadministratoren“ für eine Gesamtstruktur ist. Wird als $domainCred bezeichnet.

- Eine Microsoft Entra-Benutzer*in, der bzw. die Mitglied der Rolle „Globale Administratoren“ ist. Wird als $cloudCred bezeichnet.

Benutzer müssen die folgenden Microsoft Entra-Attribute über Microsoft Entra Connect aufgefüllt haben:

onPremisesSamAccountName(accountNamein Microsoft Entra Connect)onPremisesDomainName(domainFQDNin Microsoft Entra Connect)onPremisesSecurityIdentifier(objectSIDin Microsoft Entra Connect)

Microsoft Entra Connect synchronisiert diese Attribute standardmäßig. Wenn Sie ändern, welche Attribute synchronisiert werden sollen, wählen Sie unbedingt „

accountName“, „domainFQDN“ und „objectSID“ für die Synchronisierung aus.

Unterstützte Szenarios

In dem Szenario in diesem Artikel wird SSO in beiden der folgenden Instanzen unterstützt:

- Cloudressourcen wie z. B. Microsoft 365 und andere Security Assertion Markup Language-fähige (SAML) Anwendungen

- Lokale Ressourcen und die Windows-integrierte Authentifizierung bei Websites Zu den Ressourcen können Websites und SharePoint-Websites zählen, die eine IIS-Authentifizierung und bzw. oder Ressourcen erfordern, die die NTLM-Authentifizierung verwenden.

Nicht unterstützte Szenarien

Folgende Szenarios werden nicht unterstützt:

- In Active Directory Domain Services (AD DS) eingebundene Windows Server-Bereitstellung nur auf lokalen Geräten

- Das Remotedesktopprotokoll (RDP), Virtual Desktop Infrastructure (VDI) und Citrix-Szenarios mithilfe eines Sicherheitsschlüssels

- S/MIME mithilfe eines Sicherheitsschlüssel

- Ausführen als mithilfe eines Sicherheitsschlüssels

- Die Anmeldung bei einem Server mithilfe eines Sicherheitsschlüssels

Installieren Sie das AzureADHybridAuthenticationManagement-Modul

The AzureADHybridAuthenticationManagement-Modul bietet FIDO2-Verwaltungsfunktionen für Administrator*innen.

Öffnen Sie eine PowerShell-Eingabeaufforderung, indem Sie die Option „Als Administrator ausführen“ verwenden.

Installieren Sie das

AzureADHybridAuthenticationManagement-Modul:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Hinweis

- Das

AzureADHybridAuthenticationManagement-Modul für PowerShell verwendet das AzureADPreview-Modul für PowerShell, um erweiterte Microsoft Entra-Verwaltungsfunktionen bereitzustellen. Wenn das Azure Active Directory-Modul für PowerShell bereits auf Ihrem lokalen Computer installiert ist, ist die hier beschriebene Installation aufgrund eines Konflikts möglicherweise nicht erfolgreich. Schließen Sie das Optionsflag „-AllowClobber“ ein, um Konflikte bei der Installation zu vermeiden. - Sie können das

AzureADHybridAuthenticationManagement-Modul für PowerShell auf allen Computern installieren, auf die Sie von Ihrem lokalen Active Directory-Domänencontroller zugreifen können, ohne Abhängigkeit von der Microsoft Entra Connect-Lösung. - Das

AzureADHybridAuthenticationManagement-Modul wird mithilfe des PowerShell-Katalogs verteilt. Der PowerShell-Katalog ist das zentrale Repository für PowerShell-Inhalte. Sie finden darin nützliche PowerShell-Module, die PowerShell-Befehle und Desired State Configuration-Ressourcen (DSC) enthalten.

Erstellen eines Kerberos-Serverobjekts

Administrator*innen verwenden das AzureADHybridAuthenticationManagement-Modul für PowerShell, um ein Kerberos-Serverobjekt für Microsoft Entra im lokalen Verzeichnis zu erstellen. Das Objekt muss auf dem Microsoft Entra Connect-Server oder auf einem Server erstellt werden, auf dem die Microsoft.Online.PasswordSynchronization.Rpc.dll-Abhängigkeit installiert ist.

Führen Sie die folgenden Schritte in jeder Domäne und Gesamtstruktur in Ihrer Organisation aus, die Microsoft Entra-Benutzer*innen enthält:

- Öffnen Sie eine PowerShell-Eingabeaufforderung, indem Sie die Option „Als Administrator ausführen“ verwenden.

- Führen Sie die folgenden PowerShell-Befehle aus, um ein neues Kerberos-Serverobjekt für Microsoft Entra sowohl in Ihrer lokalen Active Directory-Domäne als auch in Ihrem Microsoft Entra-Mandanten zu erstellen.

Auswählen der Azure-Cloud (Standard ist Azure Commercial)

Standardmäßig wird das Set-AzureADKerberosSever-Cmdlet die kommerziellen Cloudendpunkte verwenden. Wenn Sie Kerberos in einer anderen Cloudumgebung konfigurieren, müssen Sie festlegen, dass das Cmdlet die angegebene Cloud verwenden soll.

Führen Sie den folgenden Befehl aus, um eine Liste der verfügbaren Clouds und den zu ändernden numerischen Wert abzurufen:

Get-AzureADKerberosServerEndpoint

Beispielausgabe:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Notieren Sie sich den numerischen Wert neben Ihrer gewünschten Cloudumgebung.

Führen Sie dann den folgenden Befehl aus, um die gewünschten Cloudumgebung festzulegen:

(Beispiel: Cloud „US Government“)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Beispiel 1: Eingabeaufforderung für alle Anmeldeinformationen

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Global Administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Global Administrators group for Microsoft Entra ID.'

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group.'

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Beispiel 2: Eingabeaufforderung für Cloud-Anmeldeinformationen

Hinweis

Wenn Sie an einem in eine Domäne eingebundenen Computer arbeiten, der über ein Konto mit Domänenadministratorberechtigungen verfügt, können Sie den Parameter „-DomainCredential“ überspringen. Wenn der Parameter „-DomainCredential“ nicht angegeben wird, werden die aktuellen Windows-Anmeldeinformationen verwendet, um auf Ihren lokalen Active Directory-Domänencontroller zuzugreifen.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Global Administrator username and password.

$cloudCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Beispiel 3: Eingabeaufforderung für alle Anmeldeinformationen unter Verwendung von moderner Authentifizierung

Hinweis

Wenn sich Ihre Organisation durch die kennwortbasierte Anmeldung schützt und moderne Authentifizierungsmethoden wie z. B. die Multi-Faktor-Authentifizierung, FIDO2, oder die Smartcard-Technologie erzwingt, müssen Sie den Parameter -UserPrincipalName mit dem Benutzerprinzipalnamen (UPN) eines globalen Admin verwenden.

- Ersetzen Sie

contoso.corp.comim folgenden Beispiel durch den Namen Ihrer lokalen Active Directory-Domäne. - Ersetzen Sie

administrator@contoso.onmicrosoft.comim folgenden Beispiel durch den UPN des globalen Admin.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Global Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Beispiel 4: Eingabeaufforderung für Cloud-Anmeldeinformationen unter Verwendung von moderner Authentifizierung

Hinweis

Wenn Sie mit einem Konto, das über Domänenadministrator-Rechte verfügt, auf einem in eine Domäne eingebundenen Rechner arbeiten und sich Ihre Organisation durch die kennwortbasierte Anmeldung schützt und moderne Authentifizierungsmethoden wie z. B. die Multi-Faktor-Authentifizierung, FIDO2, oder die Smartcard-Technologie erzwingt, müssen Sie den Parameter -UserPrincipalName mit dem Benutzerprinzipalnamen (UPN) eines globalen Admin verwenden. Außerdem können Sie den Parameter "-DomainCredential" überspringen.

> – Ersetzen Sie administrator@contoso.onmicrosoft.com im folgenden Beispiel durch den UPN des globalen Admin.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Global Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Anzeigen und Überprüfen des Microsoft Entra Kerberos-Servers

Sie können den neu erstellten Kerberos-Server für Microsoft Entra mit dem folgenden Befehl anzeigen und überprüfen:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Mit diesem Befehl werden die Eigenschaften des Microsoft Entra Kerberos-Servers ausgegeben. Sie können die Eigenschaften überprüfen, um sich zu vergewissern, dass alles in Ordnung ist.

Hinweis

Bei der Ausführung für eine andere Domäne durch das Angeben der entsprechenden Anmeldeinformationen im Format „domain\username“ wird eine Verbindung über NTLM hergestellt, und dann tritt ein Fehler auf. Durch die Verwendung des Formats „userprincipalname“ für den Domänenadministrator wird jedoch sichergestellt, dass die RPC-Verbindung mit dem DC unter Verwendung von Kerberos korrekt versucht wird. Wenn die Benutzer*innen der Sicherheitsgruppe „Geschützte Benutzer“ in Active Directory angehören, führen Sie diese Schritte aus, um das Problem zu beheben: Melden Sie sich in ADConnect als ein*e andere*r Domänenbenutzer*in an, und geben Sie nicht „-domainCredential“ an. Das Kerberos-Ticket des Benutzers bzw. der Benutzerin, der bzw. die aktuell angemeldet ist, wird verwendet. Sie können es durch das Ausführen von whoami /groups bestätigen, um zu überprüfen, ob der*die Benutzer*in über die erforderlichen Berechtigungen in Active Directory verfügt, um den folgenden Befehl ausführen.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| id | Die eindeutige ID des AD DS DC-Objekts. Diese ID wird manchmal als dessen Slot-ID oder Branch-ID bezeichnet. |

| DomainDnsName | Der DNS-Domänenname der Active Directory-Domäne |

| ComputerAccount | Das Computerkontoobjekt des Microsoft Entra Kerberos-Serverobjekts (der DC). |

| UserAccount | Das deaktivierte Benutzerkontoobjekt, das den TGT-Verschlüsselungsschlüssel des Microsoft Entra Kerberos-Servers enthält. Der Domänenname dieses Kontos ist CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| KeyVersion | Die Schlüsselversion des TGT-Verschlüsselungsschlüssels des Microsoft Entra Kerberos-Servers. Die Version wird beim Erstellen des Schlüssels zugewiesen. Die Version wird dann bei jeder Rotation des Schlüssels inkrementiert. Die Inkremente basieren auf Replikationsmetadaten und werden wahrscheinlich größer als ein Inkrement sein. Die anfängliche Schlüsselversion (KeyVersion) könnte beispielsweise 192272 lauten. Bei der ersten Rotation des Schlüssels könnte die Version auf 212621 erhöht werden. Sie müssen unbedingt überprüfen, ob die KeyVersion für das lokale Objekt und die CloudKeyVersion für das Cloudobjekt identisch sind. |

| KeyUpdatedOn | Das Datum und die Uhrzeit der Aktualisierung oder Erstellung des TGT-Verschlüsselungsschlüssels des Microsoft Entra Kerberos-Servers. |

| KeyUpdatedFrom | Der DC, auf dem der TGT-Verschlüsselungsschlüssel des Microsoft Entra Kerberos-Servers zuletzt aktualisiert wurde. |

| CloudId | Die ID des Microsoft Entra-Objekts. Diese muss der ID aus der ersten Zeile der Tabelle entsprechen. |

| CloudDomainDnsName | Der Wert für DomainDnsName des Microsoft Entra-Objekts. Dieser muss dem DomainDnsName aus der zweiten Zeile der Tabelle entsprechen. |

| CloudKeyVersion | Der Wert für KeyVersion des Microsoft Entra-Objekts. Diese muss der KeyVersion aus der fünften Zeile der Tabelle entsprechen. |

| CloudKeyUpdatedOn | Der Wert für KeyUpdatedOn des Microsoft Entra-Objekts. Dieser muss dem KeyUpdatedOn-Wert aus der sechsten Zeile der Tabelle entsprechen. |

Rotieren des Microsoft Entra Kerberos-Serverschlüssels

Die krbtgt-Verschlüsselungsschlüssel des Microsoft Entra Kerberos-Servers sollten in regelmäßigen Abständen rotiert werden. Es wird empfohlen, dass Sie in denselben Abständen rotiert werden wie alle anderen KRBTGT-Schlüssel für Active Directory-DC.

Warnung

Es gibt andere Tools, mit denen die KRBTGT-Schlüssel rotiert werden können. Jedoch müssen Sie die in diesem Dokument genannten Tools verwenden, um die krbtgt-Schlüssel Ihres Kerberos-Servers für Microsoft Entra zu rotieren. Dadurch wird sichergestellt, dass die Schlüssel sowohl im lokalen Active Directory als auch in Microsoft Entra ID aktualisiert werden.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Entfernen des Microsoft Entra Kerberos-Servers

Wenn Sie das Szenario rückgängig machen und den Kerberos-Server für Microsoft Entra sowohl aus dem lokalen Active Directory als auch aus Microsoft Entra ID entfernen möchten, führen Sie den folgenden Befehl aus:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Szenarios mit mehreren Gesamtstrukturen und Domänen

Das Microsoft Entra Kerberos-Serverobjekt wird in Microsoft Entra ID als KerberosDomain-Objekt dargestellt. Jede lokale Active Directory-Domäne wird in Microsoft Entra ID als einzelnes KerberosDomain-Objekt dargestellt.

Beispiel: Ihre Organisation verfügt über eine Active Directory-Gesamtstruktur mit zwei Domänen, contoso.com und fabrikam.com. Wenn Sie Microsoft Entra ID erlauben, Kerberos-TGTS für die gesamte Gesamtstruktur auszustellen, gibt es zwei KerberosDomain-Objekte in Microsoft Entra ID: ein KerberosDomain-Objekt für contoso.com und ein anderes für fabrikam.com. Wenn Sie über mehrere Active Directory-Gesamtstrukturen verfügen, ist für jede Domäne in jeder Gesamtstruktur ein KerberosDomain-Objekt vorhanden.

Befolgen Sie die Anweisungen unter Erstellen eines Kerberos-Serverobjekts in jeder Domäne und jeder Gesamtstruktur in Ihrer Organisation, die Microsoft Entra-Benutzer*innen enthält.

Bekanntes Verhalten

Wenn Ihr Kennwort abgelaufen ist, wird die Anmeldung mit FIDO blockiert. Es wird erwartet, dass Benutzer*innen ihre Kennwörter zurücksetzen, bevor sie sich mithilfe von FIDO anmelden können. Dieses Verhalten gilt auch für die lokal synchronisierte Hybrid-Benutzeranmeldung mit der Windows Hello for Business Cloud-Kerberos-Vertrauensstellung.

Problembehandlung und Feedback

Wenn Probleme auftreten oder Sie Feedback zum kennwortlosen Sicherheitsschlüssel-Anmeldefeature geben möchten, können Sie das wie folgt über die Windows Feedback Hub-App tun:

- Öffnen Sie Feedback Hub, und stellen Sie sicher, dass Sie angemeldet sind.

- Senden Sie Feedback, indem Sie die folgenden Kategorien auswählen:

- Kategorie: Sicherheit und Datenschutz

- Unterkategorie: FIDO

- Verwenden Sie die Option Recreate my Problem (Mein Problem reproduzieren), um Protokolle aufzuzeichnen.

Häufig gestellte Fragen zur Anmeldung mit Sicherheitsschlüsseln

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Hier finden Sie einige häufig gestellte Fragen zur kennwortlosen Anmeldung:

Funktioniert die kennwortlose Anmeldung mit Sicherheitsschlüsseln in meiner lokalen Umgebung?

Das Feature funktioniert in einer rein lokalen AD DS-Umgebung nicht.

Meine Organisation verlangt die Verwendung der zweistufigen Authentifizierung für den Zugriff auf Ressourcen. Was kann ich tun, um diese Anforderung zu unterstützen?

Sicherheitsschlüssel sind in einer Vielzahl von Formfaktoren verfügbar. Wenden Sie sich an den eingetragenen Gerätehersteller, um zu erfahren, wie die Geräte mit einer PIN oder mit biometrischen Daten als zweitem Faktor aktiviert werden können.

Können Administrator*innen Sicherheitsschlüssel einrichten?

Zurzeit wird an dieser Funktion für das Release für allgemeine Verfügbarkeit (GA) dieses Features gearbeitet.

Wo kann ich kompatible Sicherheitsschlüssel finden?

Informationen zu konformen Sicherheitsschlüsseln finden Sie unter FIDO2-Sicherheitsschlüssel.

Was kann ich tun, wenn ich meinen Schlüssel verliere?

Um einen registrierten Sicherheitsschlüssel zu löschen, melden Sie sich bei myaccount.microsoft.com an, und navigieren Sie dann zur Seite Sicherheitsinformationen.

Was kann ich tun, wenn ich den FIDO-Sicherheitsschlüssel nicht direkt nach dem Erstellen eines hybriden, in Microsoft Entra ID eingebundenen Computers verwenden kann?

Wenn Sie einen hybriden, in Microsoft Entra eingebundenen Computer neu installieren, müssen Sie sich nach dem Domänenbeitritt und dem Neustartprozess mit einem Kennwort anmelden und darauf warten, dass die Richtlinie synchronisiert wird, bevor Sie den FIDO-Sicherheitsschlüssel zum Anmelden verwenden können.

- Überprüfen Sie Ihren aktuellen Status, indem Sie

dsregcmd /statusin einem Eingabeaufforderungsfenster ausführen, und überprüfen Sie, dass die Status AzureAdJoined und DomainJoined als JA angezeigt werden. - Diese Verzögerung beim Synchronisieren ist eine bekannte Beschränkung von in Domänen eingebundenen Geräten und ist nicht FIDO-spezifisch.

Was ist, wenn ich nach dem Anmelden mit FIDO und dem Erhalten einer Administratoranmeldeaufforderung kein SSO bei meiner NTLM-Netzwerkressource erhalten kann?

Stellen Sie sicher, dass genügend DCs gepatcht werden, damit sie rechtzeitig reagieren können, um Ihre Ressourcenanforderung zu bearbeiten. Um anzuzeigen, ob eine DC-Instanz ein Feature ausführt, führen Sie nltest /dsgetdc:contoso /keylist /kdc aus und überprüfen Sie dann die Ausgabe.

Hinweis

Der Parameter/keylist im Befehl nltest ist im v2004-Client von Windows 10 und höher verfügbar.

Funktionieren FIDO2-Sicherheitsschlüssel bei einer Windows-Anmeldung, wenn der RODC in der Hybridumgebung vorhanden ist?

Eine Windows-Anmeldung mit FIDO2 sucht nach einem beschreibbaren DC, um die Benutzer-TGT auszutauschen. So lange Sie mindestens einen beschreibbaren DC pro Website haben, sollte die Anmeldung funktionieren.

Nächste Schritte

Hier erfahren Sie mehr über die kennwortlose Authentifizierung.