Schützen von Cloudressourcen mit der Multi-Faktor-Authentifizierung in Microsoft Entra und AD FS

Wenn Ihre Organisation mit Microsoft Entra ID verbunden ist, verwenden Sie die Multi-Faktor-Authentifizierung in Microsoft Entra oder Active Directory-Verbunddienste (Active Directory Federation Services, AD FS), um Ressourcen zu schützen, auf die von Microsoft Entra ID zugegriffen wird. Verwenden Sie die folgenden Prozeduren, um Microsoft Entra-Ressourcen entweder mit der Multi-Faktor-Authentifizierung in Microsoft Entra oder Active Directory-Verbunddiensten (AD FS) zu schützen.

Hinweis

Legen Sie die Domäneneinstellung federatedIdpMfaBehavior auf enforceMfaByFederatedIdp (empfohlen) oder SupportsMFA auf $True fest. Die federatedIdpMfaBehavior-Einstellung überschreibt SupportsMFA, wenn beide festgelegt sind.

Schützen von Microsoft Entra-Ressourcen mithilfe von AD FS

Zum Schützen Ihrer Cloudressource richten Sie eine Anspruchsregel ein, damit Active Directory-Verbunddienste (AD FS)den multipleauthn-Anspruch ausgibt, wenn ein Benutzer die zweistufige Überprüfung erfolgreich durchführt. Dieser Anspruch wird an Microsoft Entra ID übergeben. Die Schritte werden im folgenden Verfahren veranschaulicht:

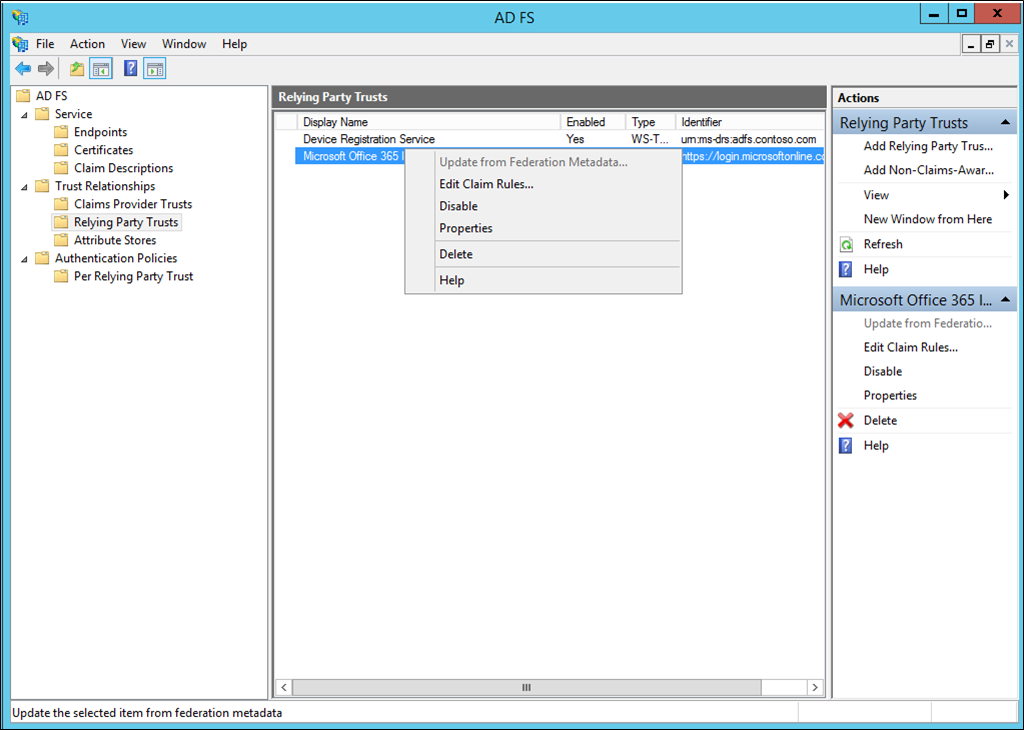

Öffnen Sie die AD FS-Verwaltung.

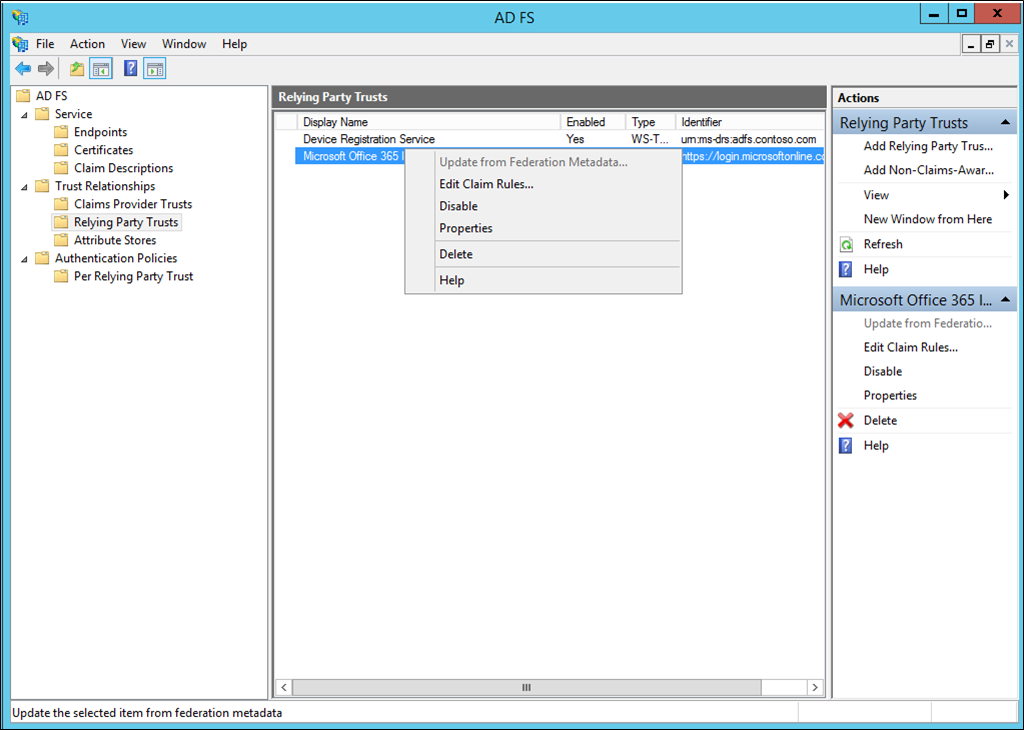

Wählen Sie auf der linken Seite die Option Vertrauensstellungen der vertrauenden Seite.

Klicken Sie mit der rechten Maustaste auf Microsoft Office 365 Identity Platform, und wählen Sie Anspruchsregeln bearbeiten.

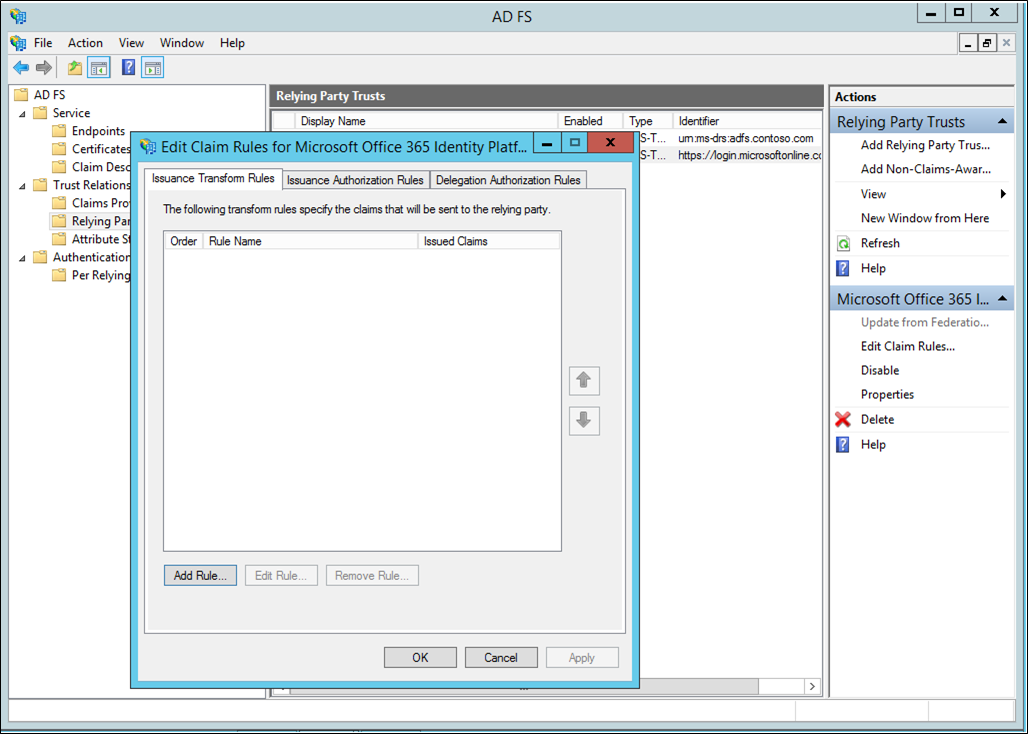

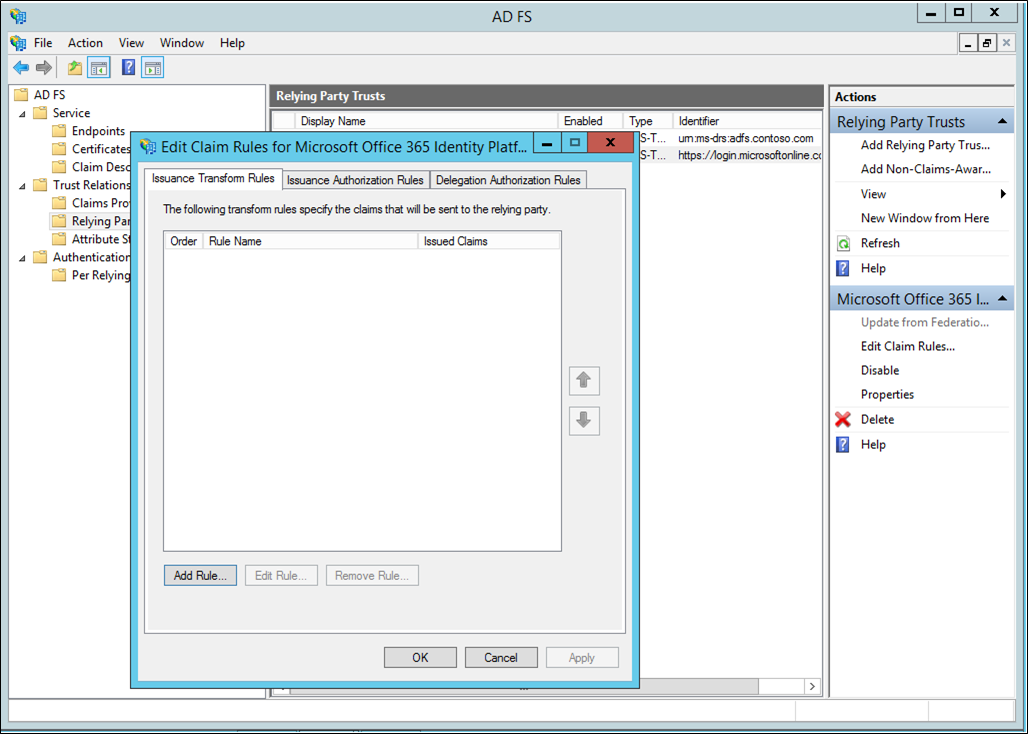

Klicken Sie unter „Ausstellungstransformationsregeln“ auf Regel hinzufügen.

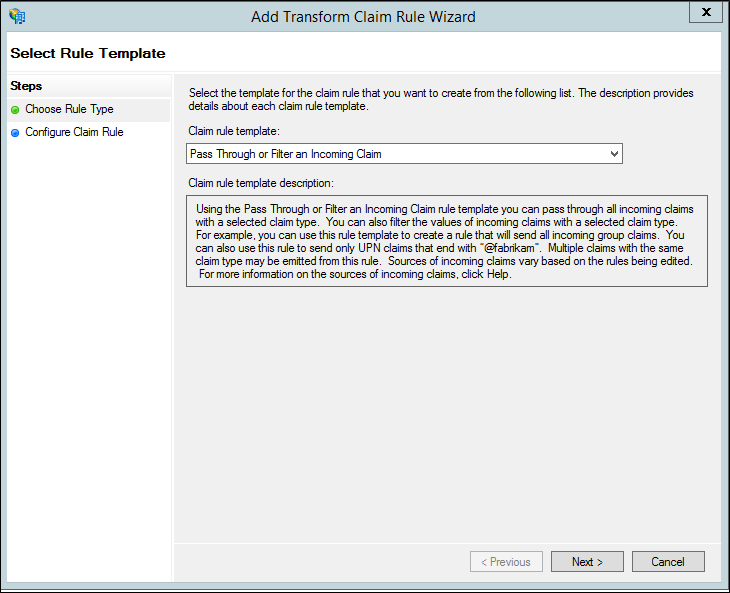

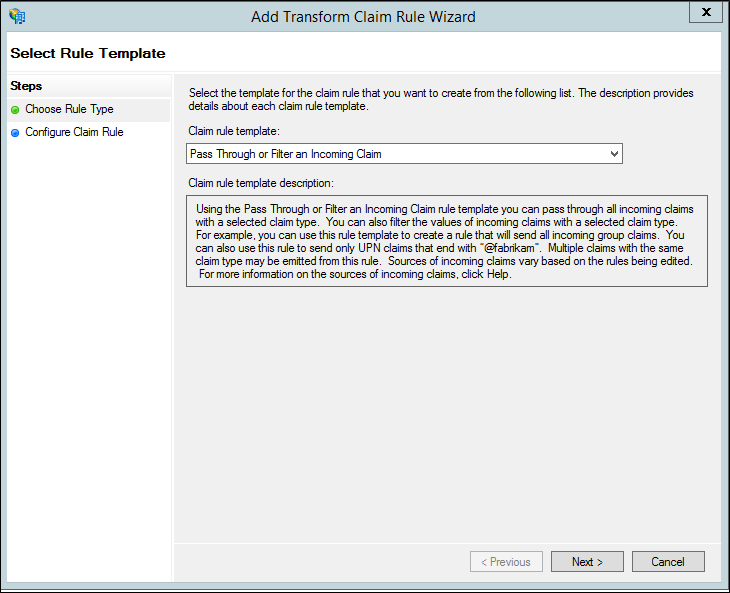

Wählen Sie im Assistenten zum Hinzufügen von Transformationsanspruchsregeln im Dropdownmenü die Option Passthrough oder eingehenden Anspruch filtern, und klicken Sie auf Weiter.

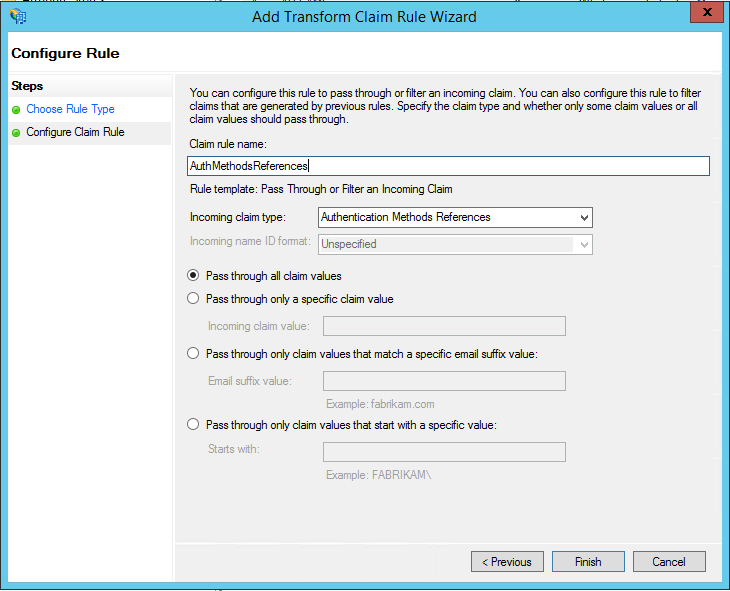

Benennen Sie die Regel.

Wählen Sie Authentifizierungsmethodenreferenzen als eingehenden Anspruchstyp aus.

Wählen Sie Durchlauf aller Anspruchswerte.

Klicken Sie auf Fertig stellen. Schließen Sie die AD FS-Verwaltungskonsole.

Vertrauenswürdige IPs für Partnerbenutzer

Mit vertrauenswürdigen IPs können Administratoren die zweistufige Überprüfung für bestimmte IP-Adressen oder Partnerbenutzer umgehen, deren Anfragen aus dem eigenen Intranet stammen. In den folgenden Abschnitten wird beschrieben, wie Sie die Umgehung mithilfe von vertrauenswürdigen IPs konfigurieren. Hierzu wird für AD FS die Verwendung eines Passthrough-Elements oder für die Filterung einer Vorlage für einen eingehenden Anspruch mit dem Anspruchstyp „Innerhalb des Unternehmensnetzwerks“ konfiguriert.

In diesem Beispiel wird Microsoft 365 für die Vertrauensstellungen der vertrauenden Seite verwendet.

Konfigurieren der AD FS-Anspruchsregeln

Als Erstes müssen wir die AD FS-Ansprüche konfigurieren. Erstellen Sie zwei Anspruchsregeln: eine für den Anspruchstyp „Innerhalb des Unternehmensnetzwerks“ und eine weitere zur Aufrechterhaltung der Anmeldung von Benutzern.

Öffnen Sie die AD FS-Verwaltung.

Wählen Sie auf der linken Seite die Option Vertrauensstellungen der vertrauenden Seite.

Klicken Sie mit der rechten Maustaste auf Microsoft Office 365 Identity Platform, und wählen Sie Anspruchsregeln bearbeiten.

Klicken Sie unter „Ausstellungstransformationsregeln“ auf Regel hinzufügen.

Wählen Sie im Assistenten zum Hinzufügen von Transformationsanspruchsregeln im Dropdownmenü die Option Passthrough oder eingehenden Anspruch filtern, und klicken Sie auf Weiter.

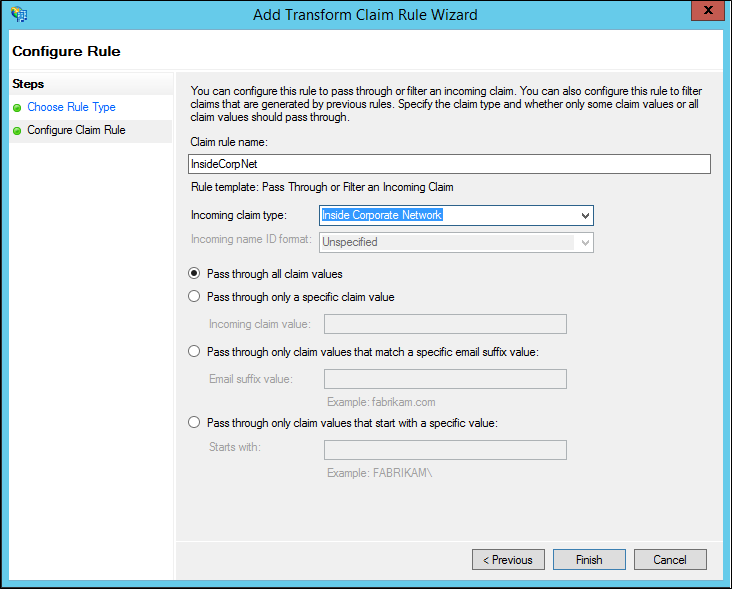

Geben Sie der Regel im Feld neben „Anspruchsregelname“ einen Namen. Beispiel: InsideCorpNet.

Wählen Sie in der Dropdownliste neben „Eingehender Anspruchstyp“ die Option Innerhalb des Unternehmensnetzwerks.

Klicken Sie auf Fertig stellen.

Klicken Sie unter „Ausstellungstransformationsregeln“ auf Regel hinzufügen.

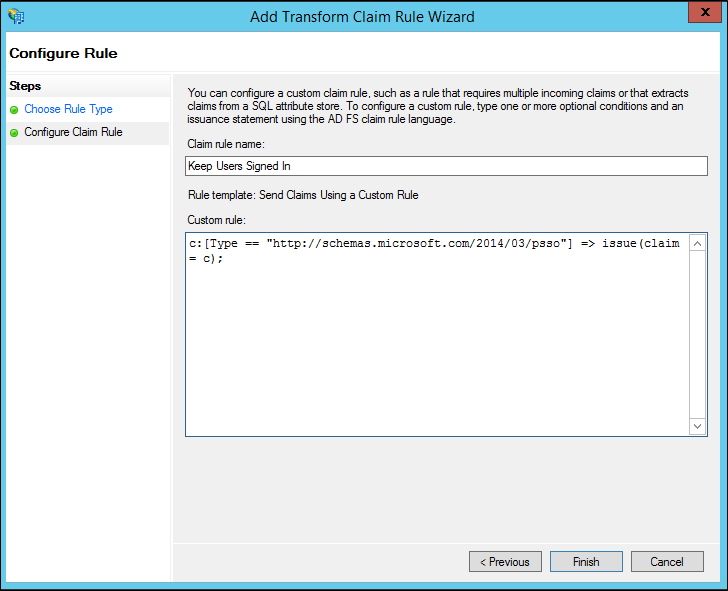

Wählen Sie im Assistenten zum Hinzufügen von Transformationsanspruchsregeln in der Dropdownliste die Option Ansprüche mit benutzerdefinierter Regel senden, und klicken Sie auf Weiter.

Geben Sie im Feld unter „Anspruchsregelname:“ den Text Benutzeranmeldung aufrechterhalten ein.

Geben Sie in das Feld für benutzerdefinierte Regeln Folgendes ein:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Klicken Sie auf Fertig stellen.

Klicken Sie auf Anwenden.

Klicken Sie auf OK.

Schließen Sie die AD FS-Verwaltung.

Konfigurieren von vertrauenswürdigen IP-Adressen für die Multi-Faktor-Authentifizierung in Microsoft Entra mit Verbundbenutzern

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

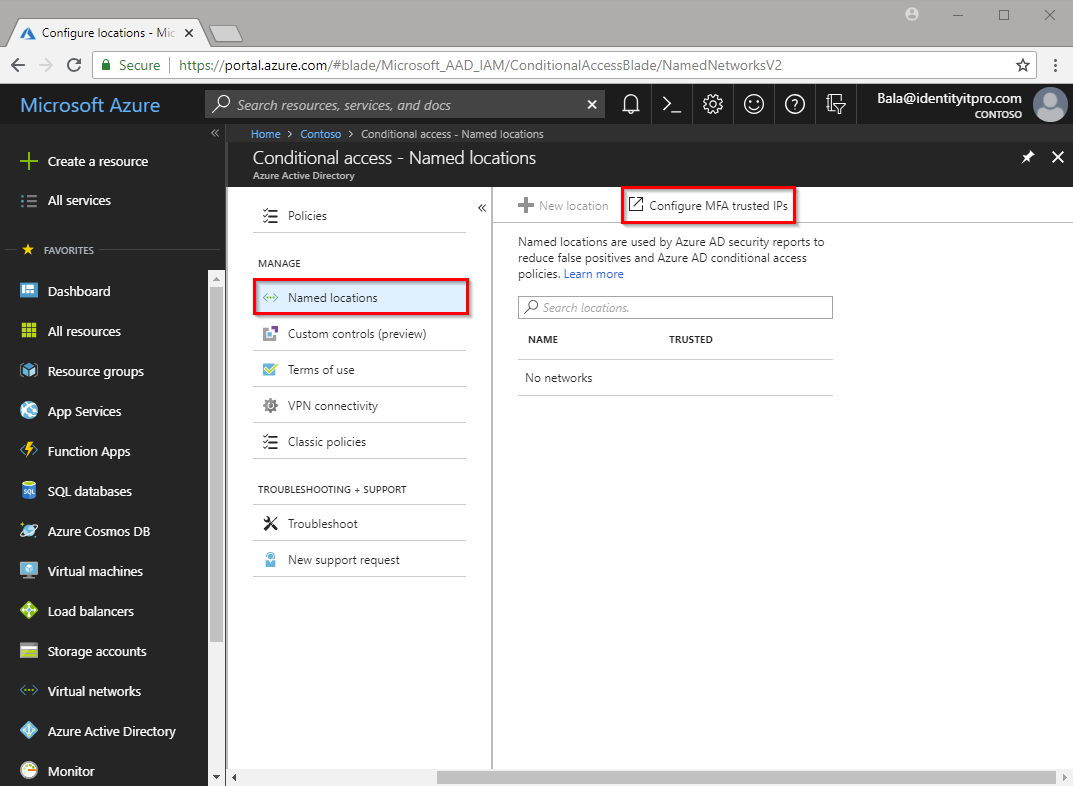

Da die Ansprüche jetzt vorhanden sind, können wir vertrauenswürdige IPs konfigurieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zuBedingter Zugriff>Benannte Standorte.

Wählen Sie auf dem Blatt Bedingter Zugriff – Benannte Orte die Option Durch MFA bestätigte IPs konfigurieren aus.

Wählen Sie auf der Seite „Diensteinstellungen“ unter Vertrauenswürdige IP-Adressen die Option Multi-Faktor-Authentifizierung für Anforderungen von Verbundbenutzern in meinem Intranet überspringen.

Klicken Sie auf Speichern.

Das ist alles! An diesem Punkt sollten Microsoft 365-Partnerbenutzer nur MFA verwenden müssen, wenn ein Anspruch von außerhalb des Unternehmensintranets stammt.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für