LDAP-Authentifizierung und Azure Multi-Factor Authentication-Server

Standardmäßig ist der Azure Multi-Factor Authentication-Server zum Importieren oder Synchronisieren von Benutzern aus Active Directory konfiguriert. Er kann jedoch auch zum Binden an andere LDAP-Verzeichnisse konfiguriert sein, z. B. an ein ADAM-Verzeichnis oder einen bestimmten Active Directory-Domänencontroller. Wenn die Verbindung mit einem Verzeichnis über LDAP besteht, kann der Azure Multi-Factor Authentication-Server als LDAP-Proxy zur Ausführung von Authentifizierungen fungieren. Azure Multi-Faktor Authentication Server kann auch die LDAP-Bindung als RADIUS-Ziel für die Vorauthentifizierung von IIS-Benutzern oder für die primäre Authentifizierung im Benutzerportal von Azure Multi-Factor Authentication verwenden.

Zum Verwenden der Multi-Factor Authentication als LDAP-Proxy fügen Sie den Azure Multi-Factor Authentication-Server zwischen dem LDAP-Client (beispielsweise VPN-Appliance, Anwendung) und dem LDAP-Verzeichnisserver ein. Der Azure Multi-Factor Authentication-Server muss für die Kommunikation sowohl mit den Clientservern als auch dem LDAP-Verzeichnis konfiguriert werden. In dieser Konfiguration akzeptiert der Azure Multi-Factor Authentication-Server LDAP-Anforderungen von Clientservern und -anwendungen und leitet sie zur Überprüfung der primären Anmeldeinformationen an den Ziel-LDAP-Verzeichnisserver weiter. Wenn das LDAP-Verzeichnis die primären Anmeldeinformationen validiert, führt Azure Multi-Factor Authentication eine zweite Identitätsüberprüfung durch und sendet eine Antwort zurück an den LDAP-Client. Die gesamte Authentifizierung ist nur erfolgreich, wenn sowohl die LDAP-Serverauthentifizierung als auch die Überprüfung in zwei Schritten erfolgreich ist.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Microsoft Azure Multi-Factor Authentication-Server keine Multi-Factor-Authentifizierungsanforderungen (MFA) mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im jüngsten Azure Multi-Factor Authentication-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer zum cloudbasierten Azure Multi-Factor Authentication-Server migrieren. Weitere Informationen finden Sie unter Konfigurieren der Migration von Azure Multi-Factor Authentication-Server.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Azure Multi-Factor Authentication.

Konfigurieren der LDAP-Authentifizierung

Zum Konfigurieren der LDAP-Authentifizierung installieren Sie den Azure Multi-Factor Authentication-Server auf einem Windows-Server. Gehen Sie dazu wie folgt vor:

Hinzufügen eines LDAP-Clients

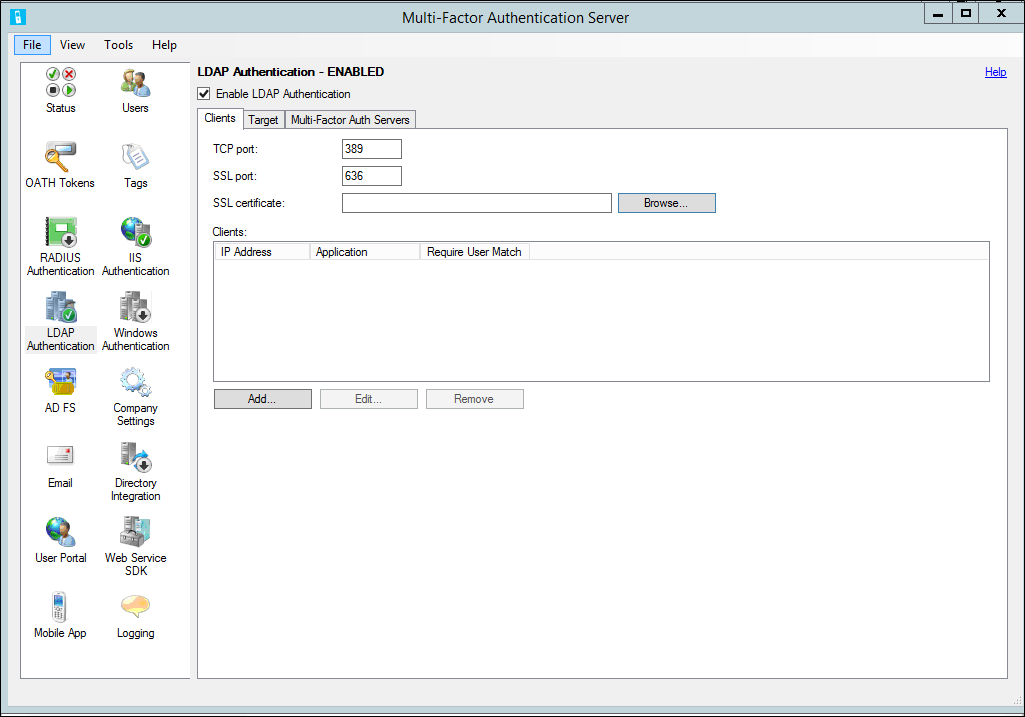

Wählen Sie im Azure Multi-Factor Authentication-Server im linken Menü das Symbol „LDAP-Authentifizierung“.

Aktivieren Sie das Kontrollkästchen LDAP-Authentifizierung aktivieren.

Ändern Sie auf der Registerkarte „Clients“ den TCP- und SSL (TLS)-Port, wenn der Azure Multi-Factor Authentication-LDAP-Dienst an andere Ports als Standardports gebunden werden soll, um auf LDAP-Anforderungen zu lauschen.

Wenn Sie die LDAPS-Kommunikation vom Client zum Azure Multi-Factor Authentication-Server verwenden möchten, muss ein TLS/SSL-Zertifikat auf demselben Server wie der MFA-Server installiert sein. Klicken Sie neben dem Feld „SSL (TLS)-Zertifikat“ auf Durchsuchen, und wählen Sie ein Zertifikat aus, das für die sichere Verbindung verwendet werden soll.

Klicken Sie auf Hinzufügen.

Geben Sie im Dialogfeld „LDAP-Client hinzufügen“ die IP-Adresse der Appliance, des Servers oder der Anwendung, die auf dem Server authentifiziert wird, und einen Anwendungsnamen (optional) ein. Der Anwendungsname wird in Azure Multi-Factor Authentication-Berichten und möglicherweise auch in Authentifizierungsnachrichten in SMS oder der mobilen App angezeigt.

Aktivieren Sie das Kontrollkästchen Multi-Factor Authentication-Benutzerabgleich erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und die zweistufige Überprüfung verwendet werden soll. Wenn eine hohe Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der zweistufigen Überprüfung ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert. Weitere Informationen zu dieser Funktion finden Sie in der Hilfedatei zum MFA-Server.

Wiederholen Sie diese Schritte, um weitere LDAP-Clients hinzuzufügen.

Konfigurieren der LDAP-Verzeichnisverbindung

Wenn die Multi-Factor Authentication zum Empfangen von LDAP-Authentifizierungen konfiguriert ist, müssen diese Authentifizierungen per Proxy an das LDAP-Verzeichnis weitergegeben werden. Daher zeigt die Registerkarte "Ziel" nur eine einzelne, grau unterlegte Option zum Verwenden eines LDAP-Ziels an.

Hinweis

Die Verzeichnisintegration funktioniert mit anderen Verzeichnissen als Active Directory Domain Services möglicherweise nicht.

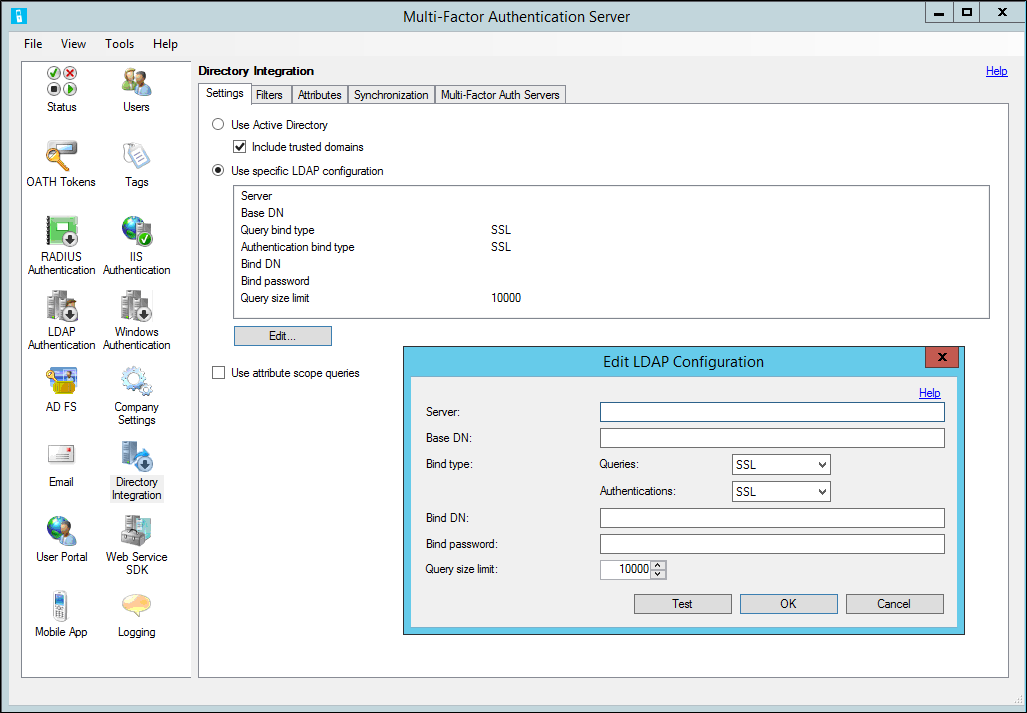

Zum Konfigurieren der LDAP-Verzeichnisverbindung klicken Sie auf das Symbol Verzeichnisintegration.

Aktivieren Sie auf der Registerkarte „Einstellungen“ das Optionsfeld Bestimmte LDAP-Konfiguration verwenden.

Wählen Sie Bearbeiten… .

Füllen Sie im Dialogfeld "LDAP-Konfiguration bearbeiten" die Felder mit den Informationen aus, die für die Verbindung mit dem LDAP-Verzeichnis erforderlich sind. Beschreibungen der Felder sind in der Hilfedatei zum Azure Multi-Factor Authentication-Server enthalten.

Testen Sie die LDAP-Verbindung durch Klicken auf die Schaltfläche Testen.

Wenn der Test der LDAP-Verbindung erfolgreich war, klicken Sie auf die Schaltfläche OK.

Klicken Sie auf die Registerkarte Filter. Der Server ist für das Laden von Containern, Sicherheitsgruppen und Benutzern aus Active Directory vorkonfiguriert. Wenn Sie eine Bindung an ein anderes LDAP-Verzeichnis benötigen, müssen Sie wahrscheinlich die angezeigten Filter bearbeiten. Klicken Sie auf den Link Hilfe, um weitere Informationen zu Filtern zu erhalten.

Klicken Sie auf die Registerkarte Attribute . Der Server ist so vorkonfiguriert, dass Attribute aus Active Directory zugeordnet werden.

Bei einer Bindung an ein anderes LDAP-Verzeichnis oder bei Änderung der vorkonfigurierten Attributzuordnungen klicken Sie auf Bearbeiten... .

Ändern Sie im Dialogfeld "Attribute bearbeiten" die LDAP-Attributzuordnungen für Ihr Verzeichnis. Sie können die Attributnamen selbst eingeben oder auf die Schaltfläche … neben jedem Feld klicken, um ein Attribut auszuwählen. Klicken Sie auf den Link Hilfe, um weitere Informationen zu Attributen zu erhalten.

Klicken Sie auf die Schaltfläche OK .

Klicken Sie auf das Symbol Unternehmenseinstellungen, und wählen Sie die Registerkarte Benutzernamenauflösung aus.

Wenn Sie von einem in die Domäne eingebundenen Server eine Verbindung mit Active Directory herstellen, sollten Sie das Optionsfeld Windows-Sicherheits-IDs (SIDs) für den Abgleich von Benutzernamen verwenden aktiviert lassen. Wählen Sie andernfalls das Optionsfeld Eindeutiges LDAP-Bezeichnerattribut für den Abgleich von Benutzernamen verwenden aus.

Wenn das Optionsfeld Eindeutiges LDAP-Bezeichnerattribut für den Abgleich von Benutzernamen verwenden ausgewählt ist, versucht der Azure Multi-Factor Authentication-Server, jeden Benutzernamen in einem eindeutigen Bezeichner im LDAP-Verzeichnis aufzulösen. Eine LDAP-Suche wird für die Benutzernamenattribute ausgeführt, die auf der Registerkarte „Verzeichnisintegration – >-Attribute“ definiert sind. Wenn sich ein Benutzer authentifiziert, wird der Benutzername in den eindeutigen Bezeichner im LDAP-Verzeichnis aufgelöst. Anhand des eindeutigen Bezeichners wird der Benutzer in der Azure Multi-Factor Authentication-Datendatei zugeordnet. Dies ermöglicht Vergleiche ohne Berücksichtigung der Groß-/Kleinschreibung sowie lange und kurze Formate von Benutzernamen.

Nachdem Sie diese Schritte ausgeführt haben, lauscht der MFA-Server an den konfigurierten Ports auf LDAP-Zugriffsanforderungen von den konfigurierten Clients und fungiert als Proxy für diese Anfragen zur Authentifizierung an das LDAP-Verzeichnis.

Konfigurieren des LDAP-Clients

Verwenden Sie die folgenden Richtlinien, um den LDAP-Client zu konfigurieren:

- Konfigurieren Sie Ihre Appliance, den Server oder die Anwendung so, dass die Authentifizierung über LDAP an den Azure Multi-Factor Authentication-Server stattfindet, als wäre es Ihr LDAP-Verzeichnis. Übernehmen Sie die gleichen Einstellungen, die Sie normalerweise für die direkte Verbindung mit Ihrem LDAP-Verzeichnis nutzen, aber verwenden Sie den Azure Multi-Factor Authentication-Server für Servername oder IP-Adresse.

- Legen Sie die Konfiguration für das LDAP-Timeout auf 30–60 Sekunden fest, damit genug Zeit ist, die Anmeldeinformationen des Benutzers mit dem LDAP-Verzeichnis abzugleichen, die Überprüfung in zwei Schritten durchzuführen, deren Antwort zu empfangen und auf die LDAP-Zugriffsanforderung zu reagieren.

- Bei Verwendung der LDAPS-Kommunikation muss die Appliance oder der Server, die bzw. der LDAP-Abfragen ausgibt, dem auf dem Azure Multi-Factor Authentication-Server installierten TLS/SSL-Zertifikat vertrauen.