Was ist Microsoft Entra Permissions Management?

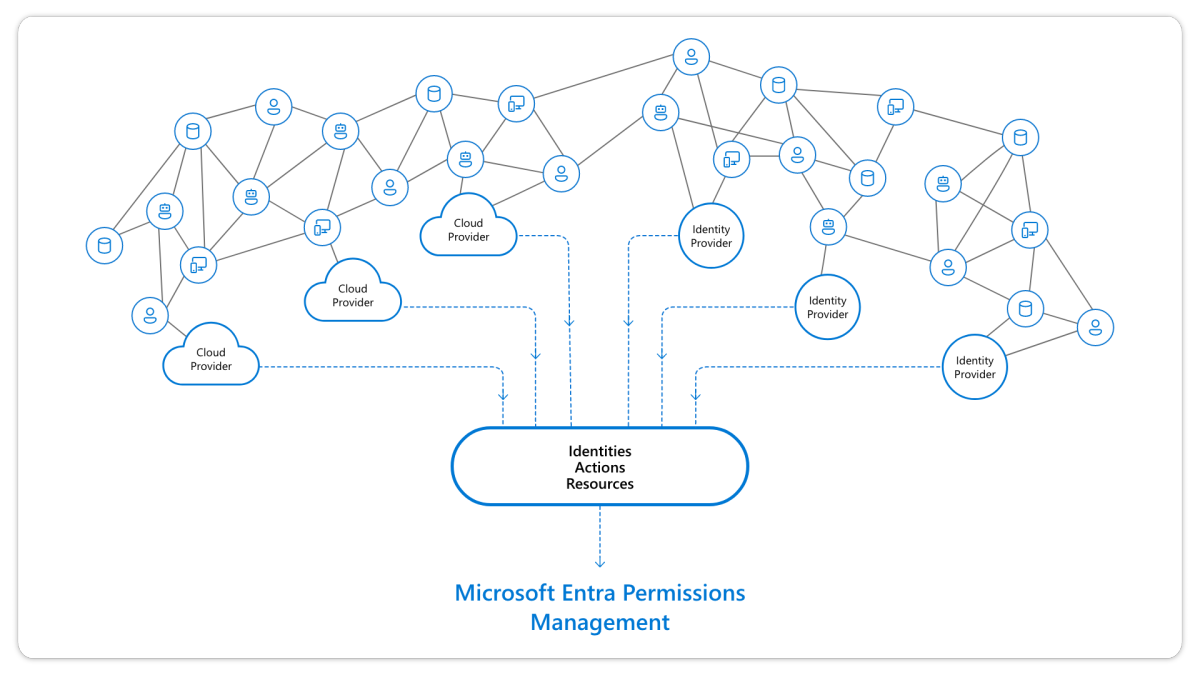

Microsoft Entra Permissions Management ist eine CIEM-Lösung (Cloud Infrastructure Entitlement Management, Berechtigungsverwaltung für die Cloudinfrastruktur), die umfassende Erkenntnisse zu Berechtigungen bietet, die allen Identitäten zugewiesen sind. Beispiele wären etwa überprivilegierte Workload- und Benutzeridentitäten, Aktionen und Ressourcen in mehreren Cloudinfrastrukturen in Microsoft Azure, Amazon Web Services (AWS) und Google Cloud Platform (GCP).

Permissions Management kann nicht verwendete und übermäßige Berechtigungen erkennen, automatisch richtig dimensionieren und kontinuierlich überwachen.

Organisationen müssen die Berechtigungsverwaltung als zentralen Bestandteil ihrer Zero Trust-Sicherheit betrachten, um geringstmögliche Zugriffsberechtigungen in ihrer gesamten Infrastruktur zu implementieren:

- Organisationen setzen verstärkt auf eine Multicloudstrategie, haben bei der Verwaltung von Zugriffsberechtigungen aber Probleme mit fehlender Transparenz und zunehmender Komplexität.

- Mit zunehmendem Wachstum von Identitäten und Clouddiensten nimmt auch die Anzahl von Cloudberechtigungen mit hohem Risiko explosionsartig zu, was bei Organisationen zu einer Vergrößerung der Angriffsfläche führt.

- Dadurch wächst auch der Druck auf IT-Sicherheitsteams, die die Sicherheit und Konformität des Zugriffs auf ihren expandierenden Cloudbestand gewährleisten müssen.

- Die Inkonsistenz der nativen Zugriffsverwaltungsmodelle von Cloudanbietern macht die Berechtigungsverwaltung und die Erzwingung von Richtlinien für geringstmögliche Zugriffsberechtigungen in der gesamten Umgebung noch komplexer.

Hauptanwendungsfälle

Mit Permissions Management können Kund*innen drei wichtige Anwendungsfälle abdecken: Entdecken, Korrigieren und Überwachen.

Die Berechtigungsverwaltung ist so konzipiert, dass wir empfehlen, jede der folgenden Phasen zu durchlaufen, um Erkenntnisse zu Berechtigungen in der gesamten Organisation zu gewinnen. Dies liegt daran, dass Sie im Allgemeinen nicht auf noch entdeckte Elemente nicht reagieren können. Ebenso können Sie nicht ständig bewerten, was noch korrigiert werden muss.

Entdecken

Kunden können Berechtigungsrisiken bewerten, indem sie die Lücke zwischen gewährten und verwendeten Berechtigungen auswerten.

- Erkennung cloudübergreifender Berechtigungen: Differenzierte und normalisierte Metriken für wichtige Cloudplattformen (AWS, Azure und GCP).

- Index für schleichende Berechtigungsausweitung (Permission Creep Index, PCI): Eine aggregierte Metrik, die in regelmäßigen Abständen die Risikostufe im Zusammenhang mit der Anzahl nicht verwendeter oder übermäßiger Berechtigungen für Ihre Identitäten und Ressourcen auswertet. Der Index gibt Aufschluss über den potenziellen Schaden, den Identitäten angesichts der ihnen zugewiesenen Berechtigungen verursachen können.

- Nutzungsanalyse für Berechtigungen: Mehrdimensionale Ansicht des Berechtigungsrisikos für alle Identitäten, Aktionen und Ressourcen.

Korrigieren

Kunden können Berechtigungen basierend auf der Verwendung richtig dimensionieren, bei Bedarf neue Berechtigungen erteilen und den Just-In-Time-Zugriff für Cloudressourcen automatisieren.

- Automatisierte Löschung von Berechtigungen, die in den letzten 90 Tagen nicht verwendet wurden

- Berechtigungen bei Bedarf: Erteilen Sie Identitäten Berechtigungen für einen begrenzten Zeitraum oder nach Bedarf.

Überwachen

Kunden können anomale Aktivitäten anhand von Warnungen erkennen, die auf maschinellem Lernen (ML) basieren, und detaillierte forensische Berichte generieren.

- ML-basierte Anomalieerkennungen

- Kontextreiche forensische Berichte zu Identitäten, Aktionen und Ressourcen, um eine schnelle Untersuchung und Korrektur zu unterstützen

Permissions Management verstärkt Zero Trust-Sicherheitsstrategien durch die Erweiterung des Prinzips der geringstmöglichen Zugriffsberechtigungen. Dies hat für die Kundschaft folgende Vorteile:

- Umfassende Transparenz: Erfahren Sie, welche Identität wo und wann welche Aktion ausführt.

- Automatisierung des Zugriffs mit geringstmöglichen Berechtigungen: Verwenden Sie die Zugriffsanalyse, um sicherzustellen, dass Identitäten zum richtigen Zeitpunkt über die richtigen Berechtigungen verfügen.

- Vereinheitlichung von Zugriffsrichtlinien für verschiedene IaaS-Plattformen (Infrastructure-as-a-Service): Implementieren Sie konsistente Sicherheitsrichtlinien für Ihre gesamte Cloudinfrastruktur.

Nachdem Ihre Organisation die Entdeckungs-, Korrektur- und Überwachungsphasen untersucht und implementiert hat, haben Sie eine der wichtigsten Säulen einer modernen Zero-Trust-Sicherheitsstrategie eingerichtet.

Nächste Schritte

- Vertiefen Sie Ihre Kenntnisse mit dem Lernmodul Einführung in Microsoft Entra Permissions Management.

- Registrieren Sie sich für eine 45-tägige kostenlose Testversion von Permissions Management.

- Eine Liste der häufig gestellten Fragen (FAQs) zu Permissions Management finden Sie unter FAQs.