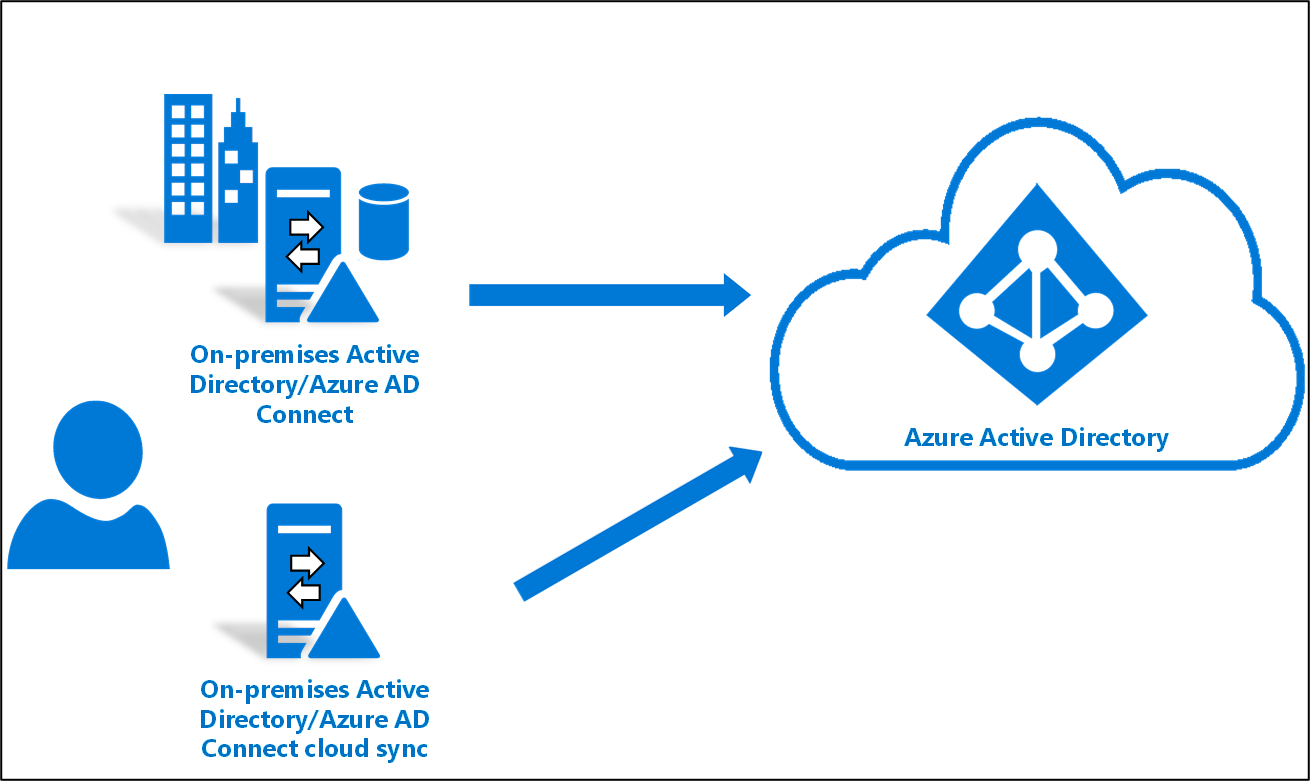

Migrieren einer vorhandenen synchronisierten AD-Gesamtstruktur zur Microsoft Entra-Cloudsynchronisierung

In diesem Tutorial wird Schritt für Schritt erläutert, wie Sie eine Migration zur Cloudsynchronisierung für eine Active Directory-Testgesamtstruktur durchführen, die bereits mithilfe der Microsoft Entra Connect-Synchronisierung synchronisiert wurde.

Hinweis

Dieser Artikel enthält Informationen zu einer grundlegenden Migration, und Sie sollten die Dokumentation Migration zur Cloudsynchronisierung lesen, bevor Sie versuchen, Ihre Produktionsumgebung zu migrieren.

Überlegungen

Beachten Sie Folgendes, bevor Sie dieses Tutorial durchführen:

Sie müssen mit den Grundlagen der Cloudsynchronisierung vertraut sein.

Sie müssen Version 1.4.32.0 oder höher der Microsoft Entra Connect-Synchronisierung ausführen und die Synchronisierungsregeln entsprechend der Dokumentation konfiguriert haben.

Bei der Pilotbereitstellung entfernen Sie eine Testorganisationseinheit oder -gruppe aus dem Microsoft Entra Connect-Synchronisierungsbereich. Objekte, die Sie aus dem Bereich verschieben, werden in Microsoft Entra ID gelöscht.

- Bei Benutzerobjekten werden die Objekte in Microsoft Entra ID vorläufig gelöscht und können wiederhergestellt werden.

- Bei Gruppenobjekten werden die Objekte in Microsoft Entra ID endgültig gelöscht und können nicht wiederhergestellt werden.

Die Microsoft Entra Connect-Synchronisierung verfügt über einen neuen Verknüpfungstyp, der das Löschen von Objekten in einem Pilotszenario verhindert.

Stellen Sie sicher, dass „ms-ds-consistencyGUID“ für die Objekte im Pilotbereich aufgefüllt ist, damit bei der Cloudsynchronisierung ein Hard Match (genaue Übereinstimmung) für die Objekte erzielt wird.

Hinweis

Beachten Sie, dass die Microsoft Entra Connect-Synchronisierung ms-ds-consistencyGUID für Gruppenobjekte nicht standardmäßig auffüllt.

- Diese Konfiguration ist für erweiterte Szenarien vorgesehen. Halten Sie sich genau an die in diesem Tutorial beschriebenen Schritte.

Voraussetzungen

Im Folgenden finden Sie die erforderlichen Komponenten für die Durchführung dieses Tutorials:

- Eine Testumgebung mit Version 1.4.32.0 oder höher der Microsoft Entra Connect-Synchronisierung

- Eine Organisationseinheit oder Gruppe, die im Synchronisierungsbereich enthalten ist und für die Pilotbereitstellung verwendet werden kann. Wir empfehlen, mit einer kleinen Gruppe von Objekten zu beginnen.

- Ein unter Windows Server 2016 oder höher ausgeführter Server, der den Bereitstellungs-Agent hosten wird.

- Als Quellanker für die Microsoft Entra Connect-Synchronisierung muss entweder objectGuid oder ms-ds-consistencyGUID verwendet werden.

Aktualisieren von Microsoft Entra Connect

Sie sollten mindestens Microsoft Entra Connect 1.4.32.0 verwenden. Führen Sie zum Aktualisieren der Microsoft Entra Connect-Synchronisierung die Schritte unter Microsoft Entra Connect: Aktualisieren von einer früheren Version auf die aktuelle Version aus.

Sichern Ihrer Microsoft Entra Connect-Konfiguration

Bevor Sie Änderungen vornehmen, sollten Sie Ihre Microsoft Entra Connect-Konfiguration sichern. Auf diese Weise können Sie ein Rollback zu Ihrer vorherigen Konfiguration ausführen. Weitere Informationen finden Sie unter Importieren und Exportieren von Microsoft Entra Connect-Konfigurationseinstellungen.

Beenden des Schedulers

Die Microsoft Entra Connect-Synchronisierung synchronisiert Änderungen in Ihrem lokalen Verzeichnis mithilfe eines Schedulers. Um benutzerdefinierte Regeln zu ändern und hinzuzufügen, möchten Sie den Synchronisierungsplaner deaktivieren, damit keine Synchronisierungen stattfinden, während Sie die Änderungen vornehmen. Führen Sie die folgenden Schritte aus, um den Planer zu beenden:

- Öffnen Sie auf dem Server, auf dem die Microsoft Entra Connect-Synchronisierung ausgeführt wird, PowerShell mit Administratorrechten.

- Führen Sie

Stop-ADSyncSyncCycleaus. Drücken Sie die EINGABETASTE. - Führen Sie

Set-ADSyncScheduler -SyncCycleEnabled $falseaus.

Hinweis

Falls Sie Ihren eigenen benutzerdefinierten Scheduler für die Microsoft Entra Connect-Synchronisierung ausführen, deaktivieren Sie den Scheduler.

Erstellen einer benutzerdefinierten Eingangsregel für Benutzer

Sie müssen im Editor für Microsoft Entra Connect-Synchronisierungsregeln eine eingehende Synchronisierungsregel erstellen, die Benutzer*innen in der zuvor identifizierten Organisationseinheit herausfiltert. Die eingehende Synchronisierungsregel ist eine Joinregel mit dem cloudNoFlow-Zielattribut. Diese Regel weist Microsoft Entra Connect an, Attribute für diese Benutzer*innen nicht zu synchronisieren. Lesen Sie für weitere Informationen die Dokumentation Migrieren zur Cloudsynchronisierung, bevor Sie versuchen, Ihre Produktionsumgebung zu migrieren.

Starten Sie den Synchronisierungsregel-Editor im Anwendungsmenü auf dem Desktop, wie unten dargestellt:

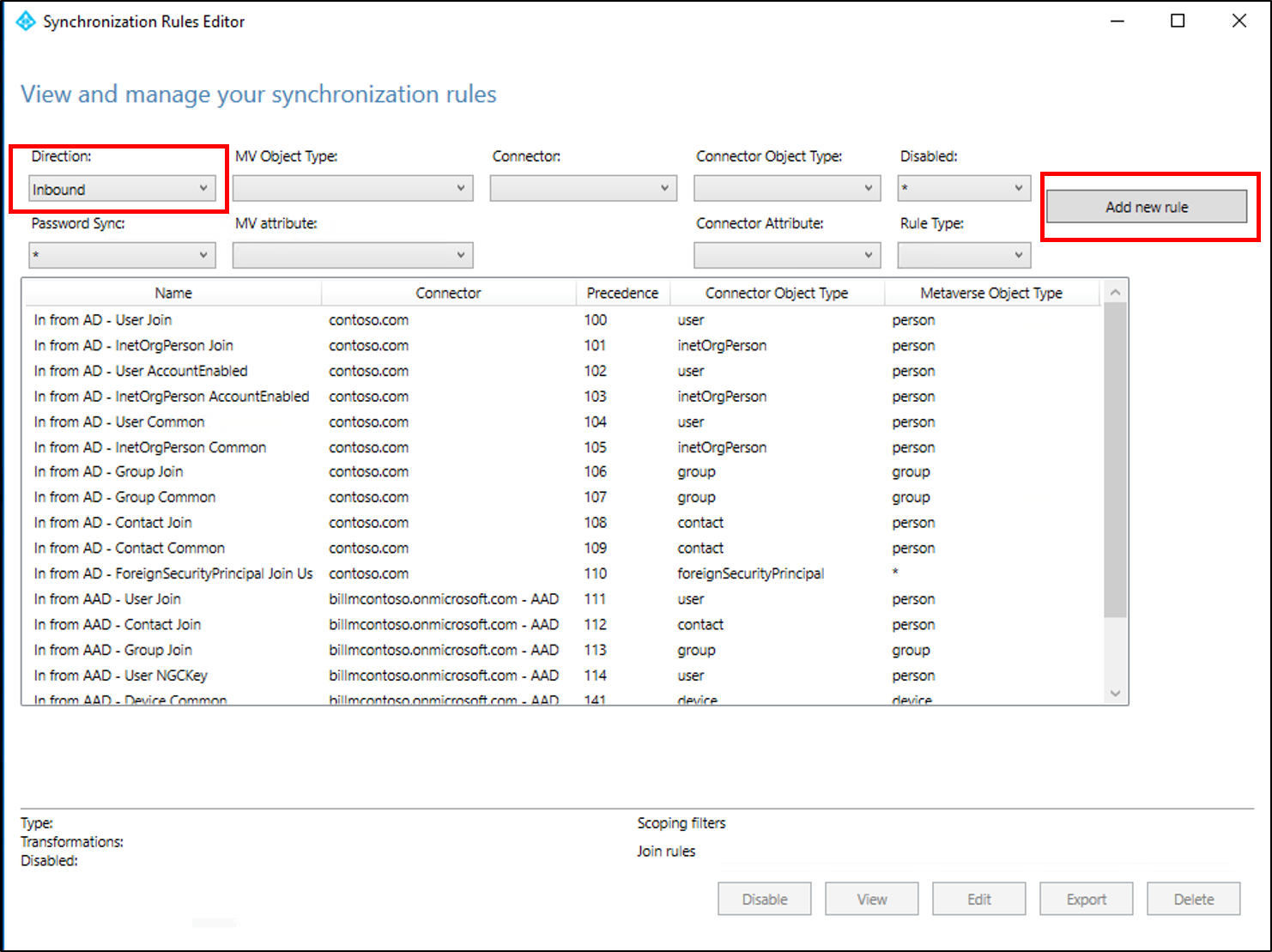

Wählen Sie in der Dropdownliste die Richtung Eingehend aus, und wählen Sie Neue Regel hinzufügen aus.

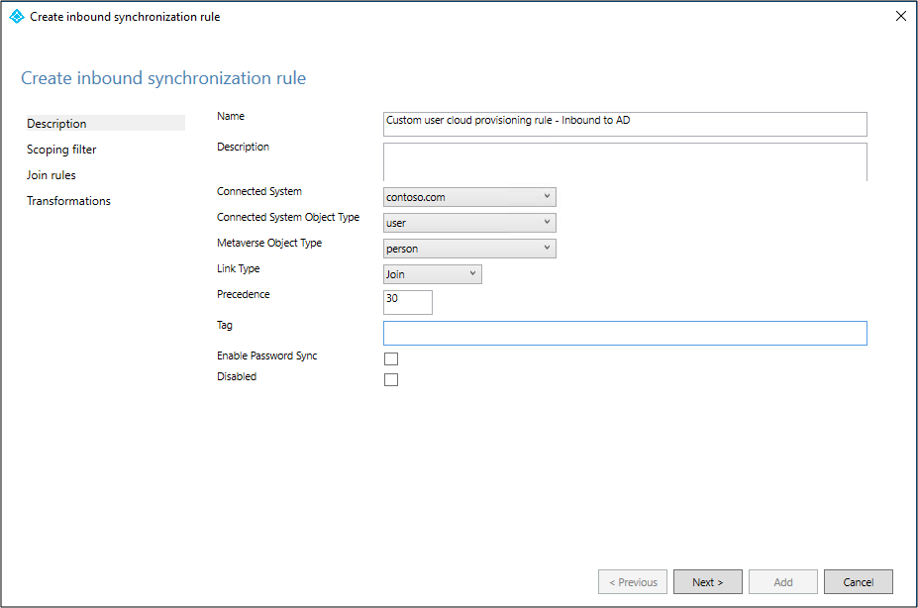

Geben Sie auf der Seite Beschreibung Folgendes ein, und wählen Sie anschließend Weiter aus:

- Name: Geben Sie einen aussagekräftigen Namen für die Regel ein.

- Beschreibung: Geben Sie eine aussagekräftige Beschreibung ein.

- Verbundenes System: Wählen Sie den AD-Connector aus, für den Sie die benutzerdefinierte Synchronisierungsregel erstellen.

- Objekttyp des verbundenen Systems: Benutzer

- Metaverse-Objekttyp: Person

- Verknüpfungstyp: Join

- Rangfolge: Geben Sie einen Wert an, der im System eindeutig ist.

- Tag: Lassen Sie dieses Feld leer.

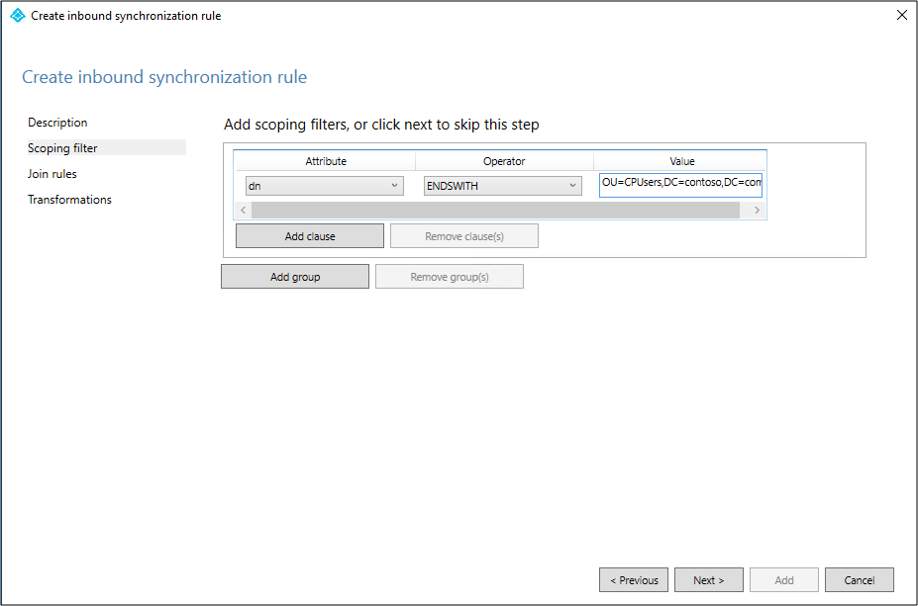

Geben Sie auf der Seite Bereichsfilter die Organisationseinheit oder Sicherheitsgruppe ein, auf der die Pilotbereitstellung basieren soll. Fügen Sie zum Filtern nach der Organisationseinheit den Teil des Distinguished Name (DN) hinzu, der für die Organisationseinheit steht. Die Regel wird auf alle Benutzer in dieser Organisationseinheit angewendet. Wenn der DN auf „OU=CPUsers,DC=contoso,DC=com“ endet, fügen Sie den folgenden Filter hinzu. Wählen Sie Weiteraus.

Regel attribute Operator Wert Bereichsorganisationseinheit DN ENDSWITH Distinguished Name der Organisationseinheit. Bereichsgruppe ISMEMBEROF Distinguished Name der Sicherheitsgruppe.

Wählen Sie auf der Seite Verknüpfungsregeln die Option Weiter aus.

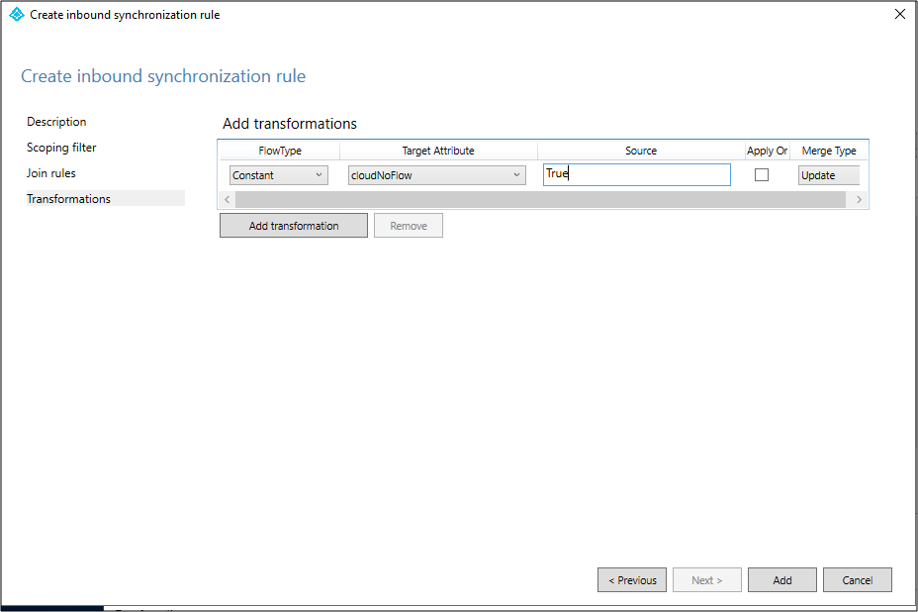

Fügen Sie auf der Seite Transformationen eine Transformation vom Typ „Konstante“ hinzu, und setzen Sie das Attribut „cloudNoFlow“ auf „True“. Wählen Sie Hinzufügen aus.

Diese Schritte müssen für alle Objekttypen (Benutzer, Gruppen und Kontakte) ausgeführt werden. Wiederholen Sie die Schritte pro konfiguriertem AD-Connector bzw. pro AD-Gesamtstruktur.

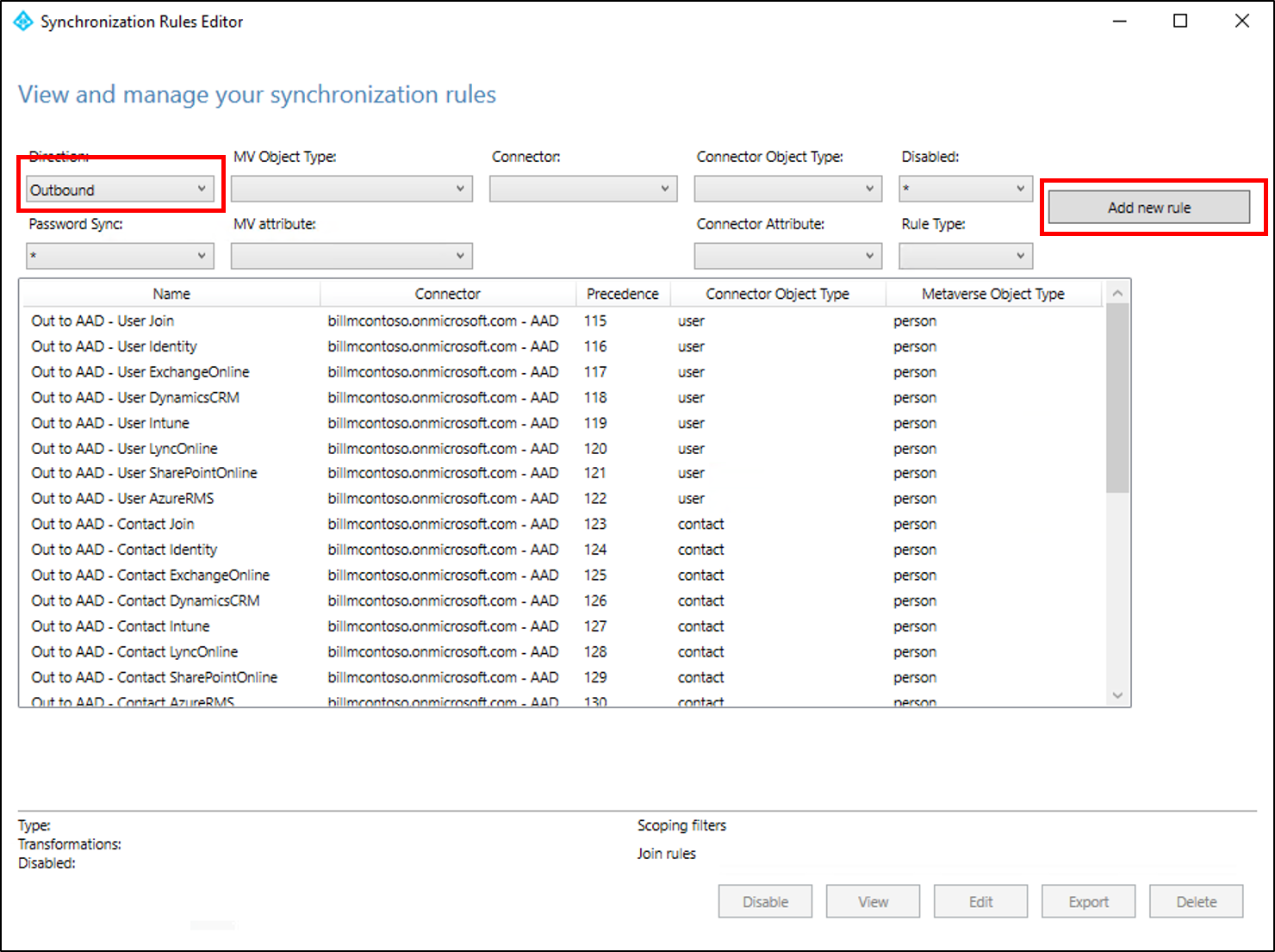

Erstellen einer benutzerdefinierten Ausgangsregel für Benutzer

Außerdem benötigen Sie eine ausgehende Synchronisierungsregel mit dem Linktyp „JoinNoFlow“ und einem Bereichsfilter, bei dem das cloudNoFlow-Attribut auf TRUE festgelegt ist. Diese Regel weist Microsoft Entra Connect an, Attribute für diese Benutzer*innen nicht zu synchronisieren. Lesen Sie für weitere Informationen die Dokumentation Migrieren zur Cloudsynchronisierung, bevor Sie versuchen, Ihre Produktionsumgebung zu migrieren.

Wählen Sie in der Dropdownliste die Richtung Ausgehend aus, und wählen Sie Regel hinzufügen aus.

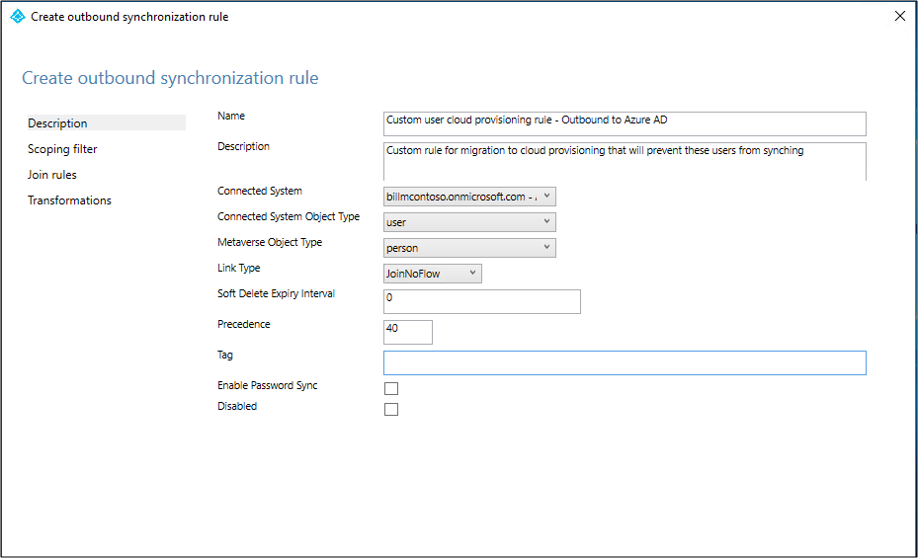

Geben Sie auf der Seite Beschreibung Folgendes ein, und wählen Sie anschließend Weiter aus:

- Name: Geben Sie einen aussagekräftigen Namen für die Regel ein.

- Beschreibung: Geben Sie eine aussagekräftige Beschreibung ein.

- Verbundenes System: Wählen Sie den Microsoft Entra-Connector aus, für den Sie die benutzerdefinierte Synchronisierungsregel erstellen.

- Objekttyp des verbundenen Systems: Benutzer

- Metaverse-Objekttyp: Person

- Verknüpfungstyp: JoinNoFlow

- Rangfolge: Geben Sie einen Wert an, der im System eindeutig ist.

- Tag: Lassen Sie dieses Feld leer.

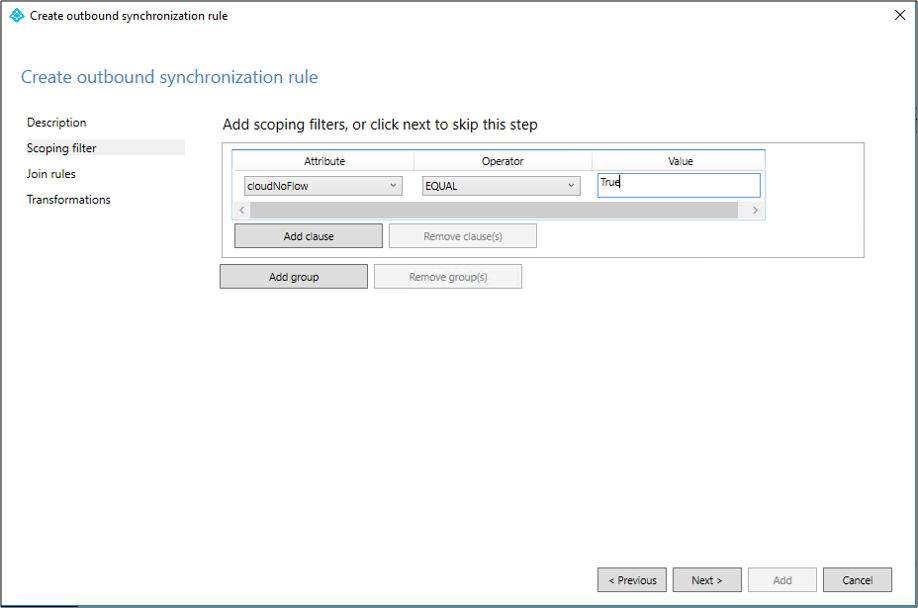

Wählen Sie auf der Seite Bereichsfilter das Attribut cloudNoFlow, den Operator „Gleich“ und den Wert True aus. Wählen Sie Weiteraus.

Wählen Sie auf der Seite Verknüpfungsregeln die Option Weiter aus.

Wählen Sie auf der Seite Transformationen die Option Hinzufügen aus.

Diese Schritte müssen für alle Objekttypen (Benutzer, Gruppen und Kontakte) ausgeführt werden.

Installieren des Microsoft Entra-Bereitstellungs-Agenten

Wenn Sie das Tutorial Grundlegende AD- und Azure-Umgebung verwenden, ist dies der Server „CP1“. Führen Sie die folgenden Schritte aus, um den Agent zu installieren:

- Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

- Wählen Sie links Microsoft Entra Connect aus.

- Wählen Sie auf der linken Seite Cloudsynchronisierung aus.

- Wählen Sie auf der linken Seite Agent aus.

- Wählen Sie Lokalen Agent herunterladen und dann Bedingungen akzeptieren und herunterladen aus.

- Nachdem das Microsoft Entra Connect-Bereitstellungs-Agent-Paket heruntergeladen wurde, führen Sie die Installationsdatei AADConnectProvisioningAgentSetup.exe aus Ihrem Ordner „Downloads“ aus.

Hinweis

Verwenden Sie bei der Installation für die US Government Cloud Folgendes:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Weitere Informationen finden Sie unter Installieren eines Agent in der US Government Cloud.

- Wählen Sie im Begrüßungsbildschirm Ich stimme den Lizenzbedingungen zu und anschließend Installieren aus.

- Nach Abschluss des Installationsvorgangs wird der Konfigurations-Assistent gestartet. Wählen Sie Weiter aus, um die Konfiguration zu starten.

- Wählen Sie auf dem Bildschirm Erweiterung auswählen die Option HR-gesteuerte Bereitstellung (Workday und SuccessFactors)/Microsoft Entra Connect-Cloudsynchronisierung aus, und wählen Sie Weiter aus.

Hinweis

Wenn Sie den Bereitstellungs-Agent für die Verwendung mit der lokalen App-Bereitstellung installieren, wählen Sie „Bereitstellung lokaler Anwendungen (Microsoft Entra ID zu Anwendung)“ aus.

- Melden Sie sich mit einem Konto mit mindestens der Rolle Hybrididentitätsadmin an. Wenn Sie die erweiterte Sicherheit von Internet Explorer aktiviert haben, wird die Anmeldung blockiert. Schließen Sie in diesem Fall die Installation, deaktivieren Sie die erweiterte Sicherheit von Internet Explorer, und starten Sie die Installation des Microsoft Entra Connect-Bereitstellungs-Agent-Pakets neu.

- Wählen Sie im Bildschirm Dienstkonto konfigurieren ein gruppenverwaltetes Dienstkonto (gMSA) aus. Dieses Konto wird zum Ausführen des Agent-Diensts verwendet. Wenn in Ihrer Domäne bereits ein verwaltetes Dienstkonto durch einen anderen Agent konfiguriert wurde und Sie einen zweiten Agent installieren, wählen Sie gMSA erstellen aus, da das System das vorhandene Konto erkennt und die erforderlichen Berechtigungen für den neuen Agent hinzufügt, damit dieser das gMSA-Konto verwenden kann. Wenn Sie dazu aufgefordert werden, wählen Sie eine der folgenden Optionen aus:

- gMSA erstellen, wodurch der Agent das verwaltete Dienstkonto provAgentgMSA$ für Sie erstellt. Das gruppenverwaltete Dienstkonto (z. B. CONTOSO\provAgentgMSA$) wird in derselben Active Directory-Domäne erstellt, in die der Hostserver eingebunden wurde. Um diese Option zu verwenden, geben Sie die Anmeldeinformationen des Active Directory-Domänenadministratorkontos ein (empfohlen).

- Verwenden Sie ein benutzerdefiniertes gMSA, und geben Sie den Namen des verwalteten Dienstkontos an, das Sie manuell für diese Aufgabe erstellt haben.

Wählen Sie zum Fortsetzen des Vorgangs Weiter aus.

Wenn Ihr Domänenname im Bildschirm Active Directory verbinden unter Konfigurierte Domänen angezeigt wird, fahren Sie mit dem nächsten Schritt fort. Geben Sie andernfalls Ihren Active Directory-Domänennamen ein, und wählen Sie Verzeichnis hinzufügen aus.

Melden Sie sich mit Ihrem Active Directory-Domänenadministratorkonto an. Das Kennwort des Domänenadministratorkontos darf nicht abgelaufen sein. Falls das Kennwort abgelaufen ist oder während der Agentinstallation geändert wird, müssen Sie den Agent mit den neuen Anmeldeinformationen neu konfigurieren. Dadurch wird Ihr lokales Verzeichnis hinzugefügt. Wählen Sie OK und dann Weiter aus, um fortzufahren.

- Der folgende Screenshot zeigt ein Beispiel für die konfigurierte Domäne „contoso.com“. Klicken Sie auf Weiter, um fortzufahren.

Wählen Sie auf dem Bildschirm Konfiguration abgeschlossen die Option Bestätigen aus. Damit wird der Agent registriert und neu gestartet.

Sobald dieser Vorgang abgeschlossen ist, sollten Sie über Folgendes informiert werden: Ihre Agentenkonfiguration wurde erfolgreich überprüft. Sie können Beenden auswählen.

- Falls weiterhin der erste Begrüßungsbildschirm angezeigt wird, wählen Sie Schließen aus.

Überprüfen der Agent-Installation

Die Agent-Überprüfung erfolgt im Azure-Portal und auf dem lokalen Server, auf dem der Agent ausgeführt wird.

Agent-Überprüfung im Azure-Portal

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent von Microsoft Entra ID erkannt wird:

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie Microsoft Entra ID aus.

- Wählen Sie Microsoft Entra Connect und dann Cloudsynchronisierung aus.

- Auf der Seite Cloudsynchronisierung sehen Sie die Agents, die Sie installiert haben. Vergewissern Sie sich, dass der Agent angezeigt wird und den Status fehlerfrei aufweist.

Auf dem lokalen Server

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent ausgeführt wird.

- Melden Sie sich beim Server mit einem Administratorkonto an.

- Öffnen Sie die Seite Dienste, indem Sie zu dieser Seite navigieren oder Start/Ausführen/Services.msc auswählen.

- Vergewissern Sie sich, dass unter Dienste die Dienste Microsoft Entra Connect Agent Updater und Microsoft Entra Connect-Bereitstellungs-Agent angezeigt werden und ihr Status Wird ausgeführt lautet.

Überprüfen der Version des Bereitstellungs-Agents

Führen Sie die folgenden Schritte aus, um zu überprüfen, welche Version des Agents ausgeführt wird:

- Navigieren Sie zu „C:\Programme\Microsoft Azure AD Connect Provisioning Agent“.

- Klicken Sie mit der rechten Maustaste auf „AADConnectProvisioningAgent.exe“, und wählen Sie „Eigenschaften“ aus.

- Klicken Sie auf die Registerkarte „Details“. Die Versionsnummer wird neben „Produktversion“ angezeigt.

Konfigurieren der Microsoft Entra-Cloudsynchronisierung

Gehen Sie wie folgt vor, um die Bereitstellung zu konfigurieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Hybridadministrator an.

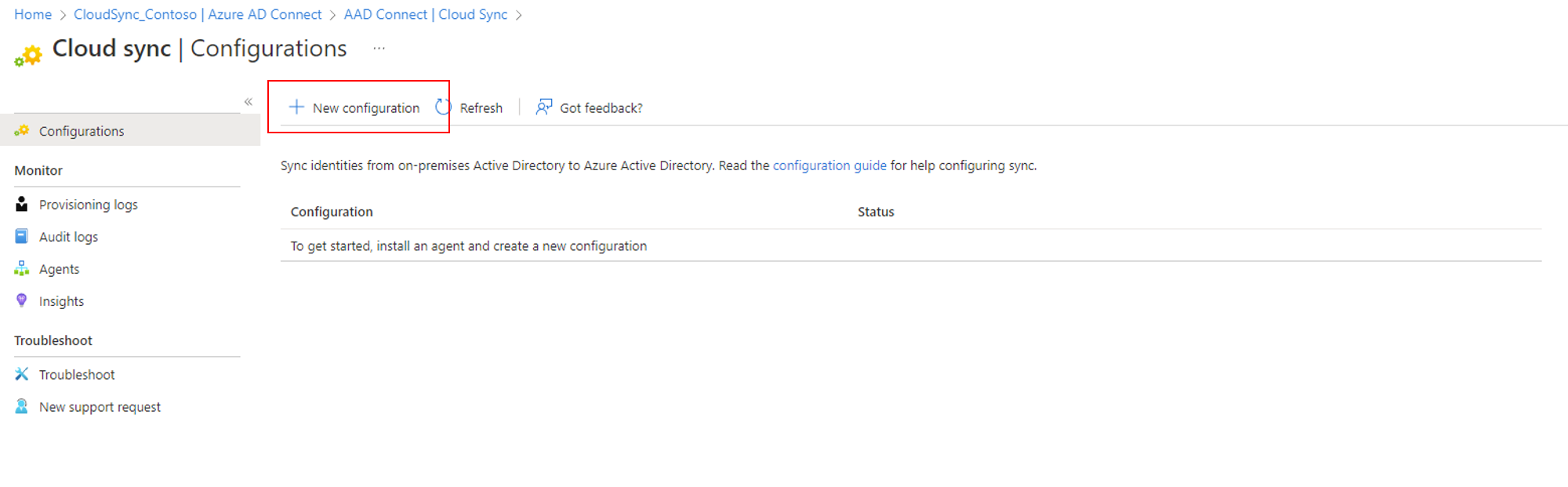

- Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung.

- Wählen Sie Neue Konfiguration aus.

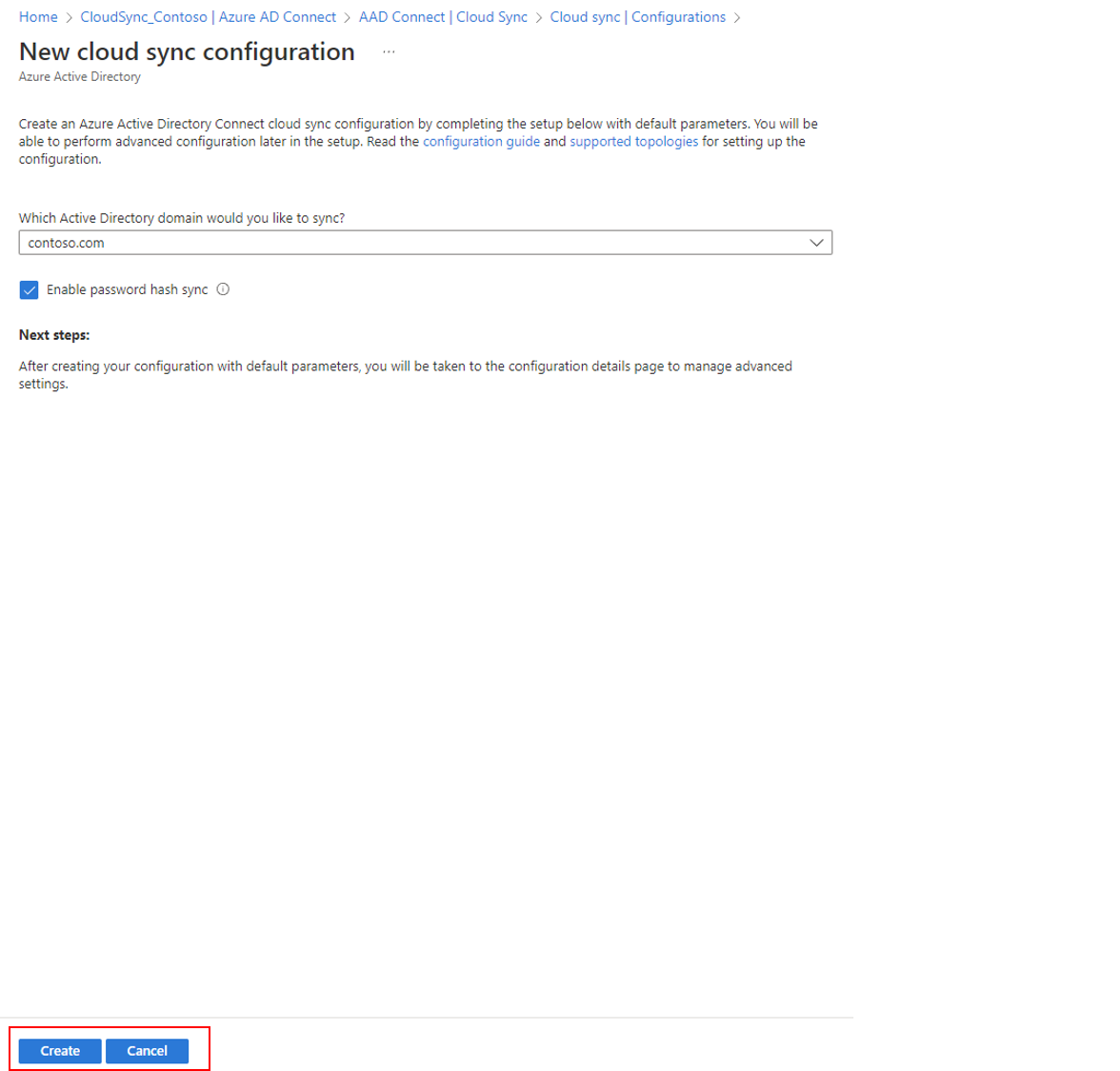

- Wählen Sie im Konfigurationsbildschirm Ihre Domäne aus, und geben Sie an, ob die Kennworthashsynchronisierung aktiviert werden soll. Klicken Sie auf Erstellen.

Der Bildschirm Erste Schritte wird geöffnet.

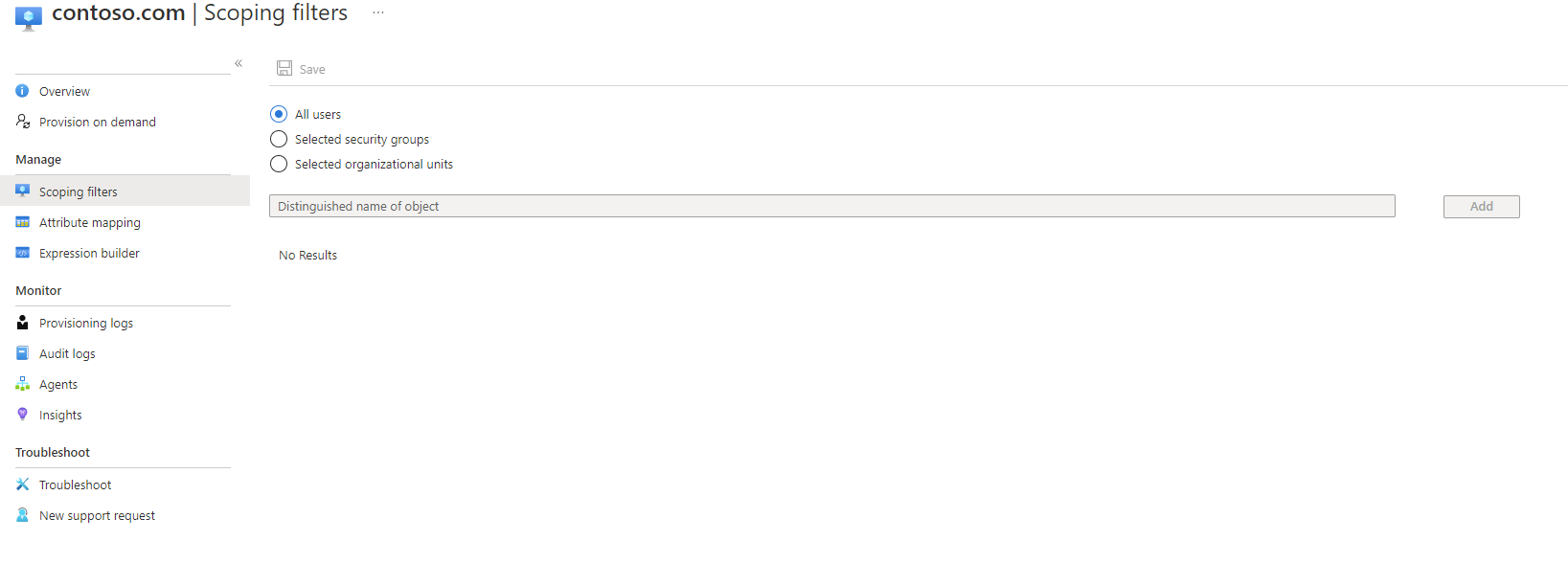

Klicken Sie auf dem Bildschirm Erste Schritte entweder auf Bereichsfilter hinzufügen neben dem Symbol Bereichsfilter hinzufügen oder auf die Schaltfläche Bereichsfilter links unter Verwalten.

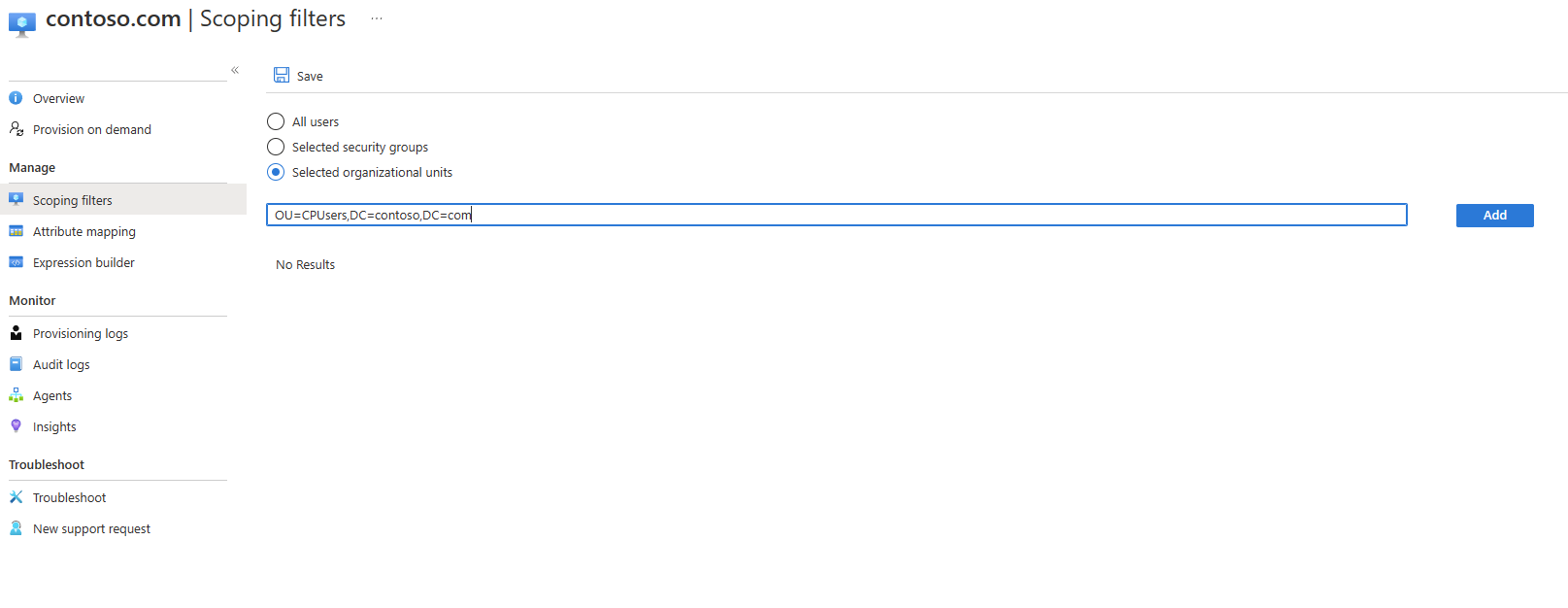

- Wählen Sie den Bereichsfilter aus. Wählen Sie für dieses Tutorial Folgendes aus:

- Ausgewählte Organisationseinheiten: Definiert die Konfiguration, die auf bestimmte Organisationseinheiten angewendet werden soll.

- Geben Sie in das Feld „OU=CPUsers,DC=contoso,DC=com“ ein.

- Klicken Sie auf Hinzufügen. Klicken Sie auf Speichern.

Starten des Schedulers

Die Microsoft Entra Connect-Synchronisierung synchronisiert Änderungen in Ihrem lokalen Verzeichnis mithilfe eines Schedulers. Nachdem Sie die Regeln geändert haben, können Sie den Synchronisierungsplaner neu starten. Führen Sie die folgenden Schritte durch:

- Öffnen Sie auf dem Server, auf dem die Microsoft Entra Connect-Synchronisierung ausgeführt wird, PowerShell mit Administratorrechten.

- Führen Sie

Set-ADSyncScheduler -SyncCycleEnabled $trueaus. - Führen Sie

Start-ADSyncSyncCycleaus, und drücken Sie dann die EINGABETASTE.

Hinweis

Falls Sie Ihren eigenen benutzerdefinierten Scheduler für die Microsoft Entra Connect-Synchronisierung ausführen, aktivieren Sie den Scheduler.

Sobald der Scheduler aktiviert ist, beendet Microsoft Entra Connect den Export jeglicher Änderungen an Objekten mit cloudNoFlow=true im Metaverse, es sei denn, ein Verweisattribut (z. B. manager) wird aktualisiert. Falls eine Verweisattributaktualisierung für das Objekt vorhanden ist, ignoriert Microsoft Entra Connect das cloudNoFlow-Signal und exportiert alle Aktualisierungen für das Objekt.

Leider hat etwas nicht geklappt

Falls die Pilotbereitstellung nicht wie erwartet funktioniert, können Sie wie folgt zur Einrichtung der Microsoft Entra Connect-Synchronisierung zurückkehren:

- Deaktivieren Sie die Bereitstellungskonfiguration im Portal.

- Deaktivieren Sie alle benutzerdefinierten Synchronisierungsregeln, die Sie mit dem Synchronisierungsregel-Editor für die Cloudbereitstellung erstellt haben. Durch das Deaktivieren sollten alle Connectors vollständig synchronisiert werden.