Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Bisher wurden Richtlinien für bedingten Zugriff nur auf Benutzer angewendet, wenn sie auf Apps und Dienste wie SharePoint Online zugreifen. Die Unterstützung von Richtlinien für bedingten Zugriff wird jetzt auch auf Dienstprinzipale ausgeweitet, die sich im Besitz des Unternehmens befinden. Diese Funktion wird als bedingter Zugriff für Workloadidentitäten bezeichnet.

Eine Workloadidentität ist eine Identität, die einer Anwendung oder einem Dienstprinzipal den Zugriff auf Ressourcen ermöglicht, manchmal im Kontext eines Benutzers. Diese Workloadidentitäten unterscheiden sich in folgenden Punkten von herkömmlichen Benutzerkonten:

- Die Multi-Faktor-Authentifizierung kann nicht durchgeführt werden.

- Sie verfügen oft über keinen formalen Lebenszyklusprozess.

- Sie müssen ihre Anmeldeinformationen oder Geheimnisse irgendwo speichern.

Diese Unterschiede erschweren die Verwaltung von Workloadidentitäten und stellen ein höheres Gefährdungsrisiko dar.

Wichtig

Premium-Lizenzen für Workloadidentitäten sind erforderlich, um Richtlinien für bedingten Zugriff zu erstellen oder zu ändern, die auf Dienstprinzipale beschränkt sind. In Verzeichnissen ohne entsprechende Lizenzen funktionieren vorhandene Richtlinien für den bedingten Zugriff für Workloadidentitäten weiterhin, können aber nicht geändert werden. Weitere Informationen finden Sie unter Microsoft Entra Workload ID.

Hinweis

Die Richtlinie kann auf Dienstprinzipale mit nur einem Mandanten angewendet werden, die in Ihrem Mandanten registriert sind. SaaS-Apps von Drittanbietern und mehrinstanzenfähige Apps werden nicht unterstützt. Verwaltete Identitäten werden durch die Richtlinie nicht abgedeckt. Verwaltete Identitäten können stattdessen in eine Zugriffsüberprüfung einbezogen werden.

Hinweis

Dienstprinzipale können Gruppen hinzugefügt werden, aber Richtlinien für bedingten Zugriff, die einer Gruppe zugewiesen sind, die einen Dienstprinzipal enthält, werden für diesen Dienstprinzipal nicht erzwungen. Um eine Richtlinie für bedingten Zugriff für einen Dienstprinzipal zu erzwingen, muss sie der Richtlinie als Workloadidentität direkt zugewiesen werden.

Der bedingte Zugriff für Workload-Identitäten ermöglicht die Blockierung von Dienstprinzipalen:

- Von außerhalb der bekannten öffentlichen IP-Bereiche.

- Basierend auf dem von Microsoft Entra ID Protection erkannten Risiko.

- In Kombination mit Authentifizierungskontexten.

Implementierung

Festlegen einer standortbasierten Richtlinie für bedingten Zugriff

Erstellen Sie eine standortbasierte Richtlinie für bedingten Zugriff, die für Dienstprinzipale gilt.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Entra ID-Richtlinien> fürbedingten Zugriff>.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Wofür gilt diese Richtlinie? die Option Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Dienstprinzipale auswählen und dann in der Liste die entsprechenden Dienstprinzipale aus.

- Wählen Sie unter Ziel-Ressourcen>Ressourcen (ehemals Cloud Apps)>Einschließen die Option Alle Ressourcen (ehemals ‚Alle Cloud Apps‘). Die Richtlinie gilt nur, wenn ein Dienstprinzipal ein Token anfordert.

- Schließen Sie unter Bedingungen>Standorte die Option Alle Standorte ein, und schließen Sie Ausgewählte Standorte aus, für die Sie den Zugriff zulassen möchten.

- Unter Gewähren ist Zugriff blockieren die einzige verfügbare Option. Der Zugriff wird blockiert, wenn eine Tokenanforderung außerhalb des zulässigen Bereichs erfolgt.

- Ihre Richtlinie kann im Modus Nur melden gespeichert werden, damit Administratoren die Auswirkungen einschätzen können, oder die Richtlinie wird erzwungen, indem sie aktiviert wird.

- Wählen Sie Erstellen aus, um die Richtlinie fertig zu stellen.

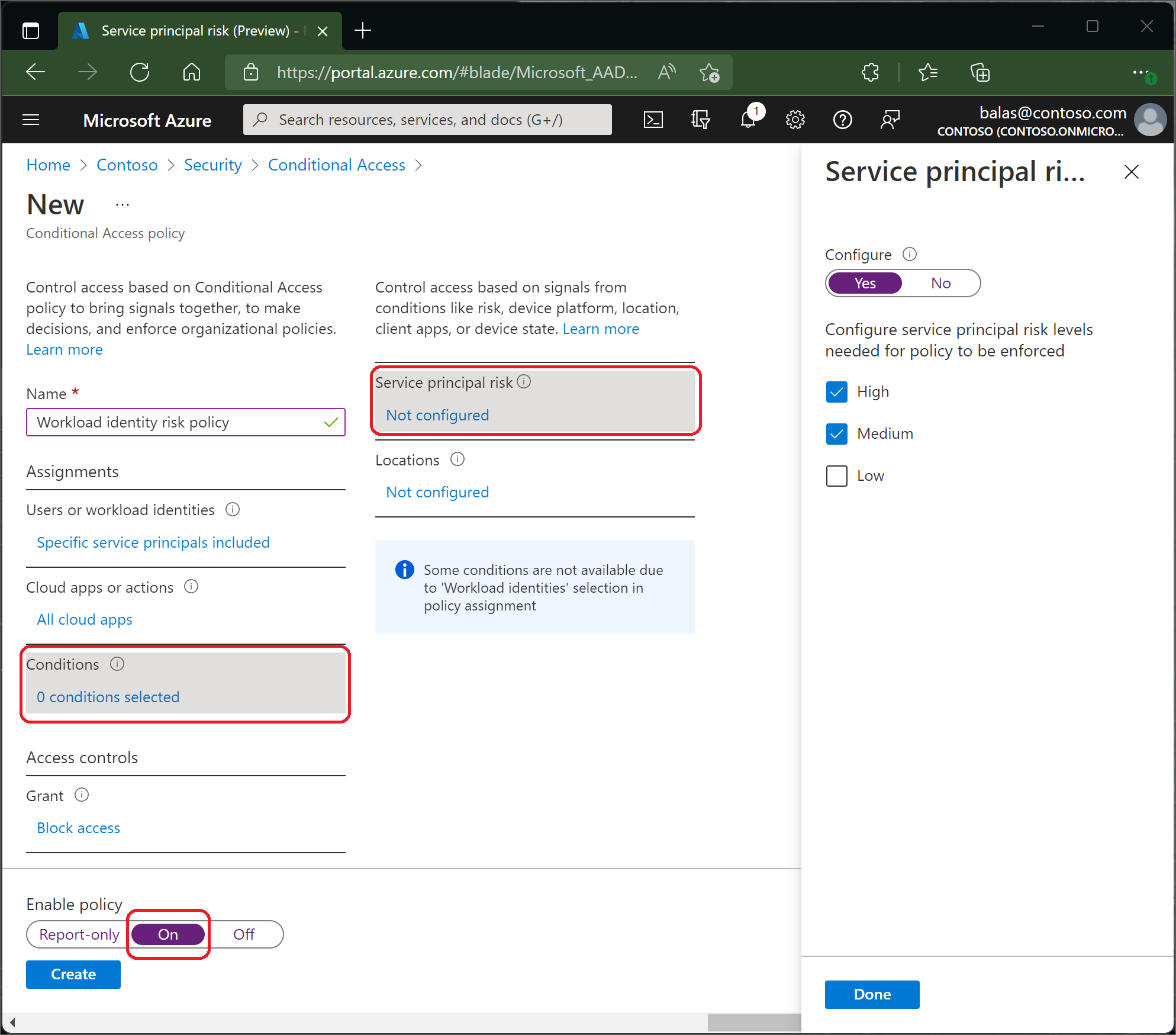

Festlegen einer risikobasierten Richtlinie für bedingten Zugriff

Erstellen Sie eine risikobasierte Richtlinie für bedingten Zugriff, die für Dienstprinzipale gilt.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Entra ID-Richtlinien> fürbedingten Zugriff>.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Wofür gilt diese Richtlinie? die Option Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Dienstprinzipale auswählen und dann in der Liste die entsprechenden Dienstprinzipale aus.

- Wählen Sie unter Ziel-Ressourcen>Ressourcen (ehemals Cloud Apps)>Einschließen die Option Alle Ressourcen (ehemals ‚Alle Cloud Apps‘). Die Richtlinie gilt nur, wenn ein Dienstprinzipal ein Token anfordert.

- Unter Bedingungen>Dienstprinzipalrisiko

- Legen Sie die Umschaltfläche Konfigurieren auf Ja fest.

- Wählen Sie die Risikostufen aus, für die diese Richtlinie ausgelöst werden soll.

- Wählen Sie Fertig aus.

- Unter Gewähren ist Zugriff blockieren die einzige verfügbare Option. Der Zugriff wird blockiert, wenn die angegebenen Risikostufen erkannt werden.

- Ihre Richtlinie kann im Modus Nur melden gespeichert werden, damit Administratoren die Auswirkungen einschätzen können, oder die Richtlinie wird erzwungen, indem sie aktiviert wird.

- Wählen Sie Erstellen aus, um die Richtlinie fertig zu stellen.

Rollback

Wenn Sie ein Rollback für dieses Feature ausführen möchten, können Sie alle erstellten Richtlinien löschen oder deaktivieren.

Anmeldeprotokolle

Mithilfe der Anmeldeprotokolle wird überprüft, wie die Richtlinie für Dienstprinzipale erzwungen wird oder welche Auswirkungen die Richtlinie bei Verwendung des Modus „Nur melden“ hat.

- Blättern Sie zu Entra ID>Überwachung & Zustand>Anmeldeprotokolle>Anmeldungen von Dienstprinzipalen.

- Wählen Sie einen Protokolleintrag aus, und wählen Sie die Registerkarte Bedingter Zugriff aus, um Evaluierungsinformationen anzuzeigen.

Fehlergrund, wenn der Dienstprinzipal durch bedingten Zugriff blockiert wird: „Der Zugriff wurde aufgrund von Richtlinien für bedingten Zugriff blockiert.“

Modus „Nur Bericht“

Die Ergebnisse einer standortbasierten Richtlinie finden Sie auf der Registerkarte Nur melden von Ereignissen im Anmeldebericht, oder verwenden Sie die Arbeitsmappe Insights und Berichterstellung zum bedingten Zugriff.

Informationen zum Anzeigen der Ergebnisse einer risikobasierten Richtlinie finden Sie auf der Registerkarte Nur melden von Ereignissen im Anmeldebericht.

Verweis

Ermitteln der objectID

Sie können die Objekt-ID (objectID) des Dienstprinzipals aus Microsoft Entra-Unternehmensanwendungen abrufen. Die Objekt-ID in Microsoft Entra-App-Registrierungen kann nicht verwendet werden. Dieser Bezeichner ist die Objekt-ID der App-Registrierung, nicht des Dienstprinzipals.

- Navigieren Sie zu Entra ID Enterprise-Apps>, suchen Sie die anwendung, die Sie registriert haben.

- Kopieren Sie auf der Registerkarte Übersicht die Objekt-ID der Anwendung. Dieser Bezeichner ist eindeutig für den Dienstprinzipal und wird von der Richtlinie für bedingten Zugriff verwendet, um die aufrufende App zu ermitteln.

Microsoft Graph

JSON-Beispiel für die standortbasierte Konfiguration mithilfe des Microsoft Graph-Betaendpunkts

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}