Registrieren von Daemon-Apps, die Web-APIs aufrufen

In diesem Artikel finden Sie alle wichtigen Informationen zur Registrierung einer Daemon-App.

Unterstützte Kontotypen

Wenn Sie die Anwendung in Ihrem Microsoft Entra-Mandanten erstellen, wählen Sie eine der folgenden Optionen für ihre App-Registrierung aus:

- Nur Konten in diesem Organisationsverzeichnis. Diese Option wird am häufigsten ausgewählt, da Daemonanwendungen in der Regel von branchenspezifischen Entwicklern (LOB) geschrieben werden.

- Konten in einem beliebigen Organisationsverzeichnis. Wählen Sie diese Option aus, wenn Sie ein unabhängiger Softwarehersteller (ISV) sind, der ein Hilfsprogramm für seine Kunden bereitstellt. Sie benötigen hierfür die Genehmigung der Mandantenadministratoren des Kunden.

Authentifizierung – kein Antwort-URI erforderlich

Wenn Ihre vertrauliche Clientanwendung nur den Clientanmeldeinformations-Flow verwendet, muss der Antwort-URI nicht registriert werden. Er wird weder für die Konfiguration noch für die Erstellung der Anwendung verwendet. Der Fluss mit Clientanmeldeinformationen verwendet diese nicht.

API-Berechtigungen: App-Berechtigungen und Administratoreinwilligung

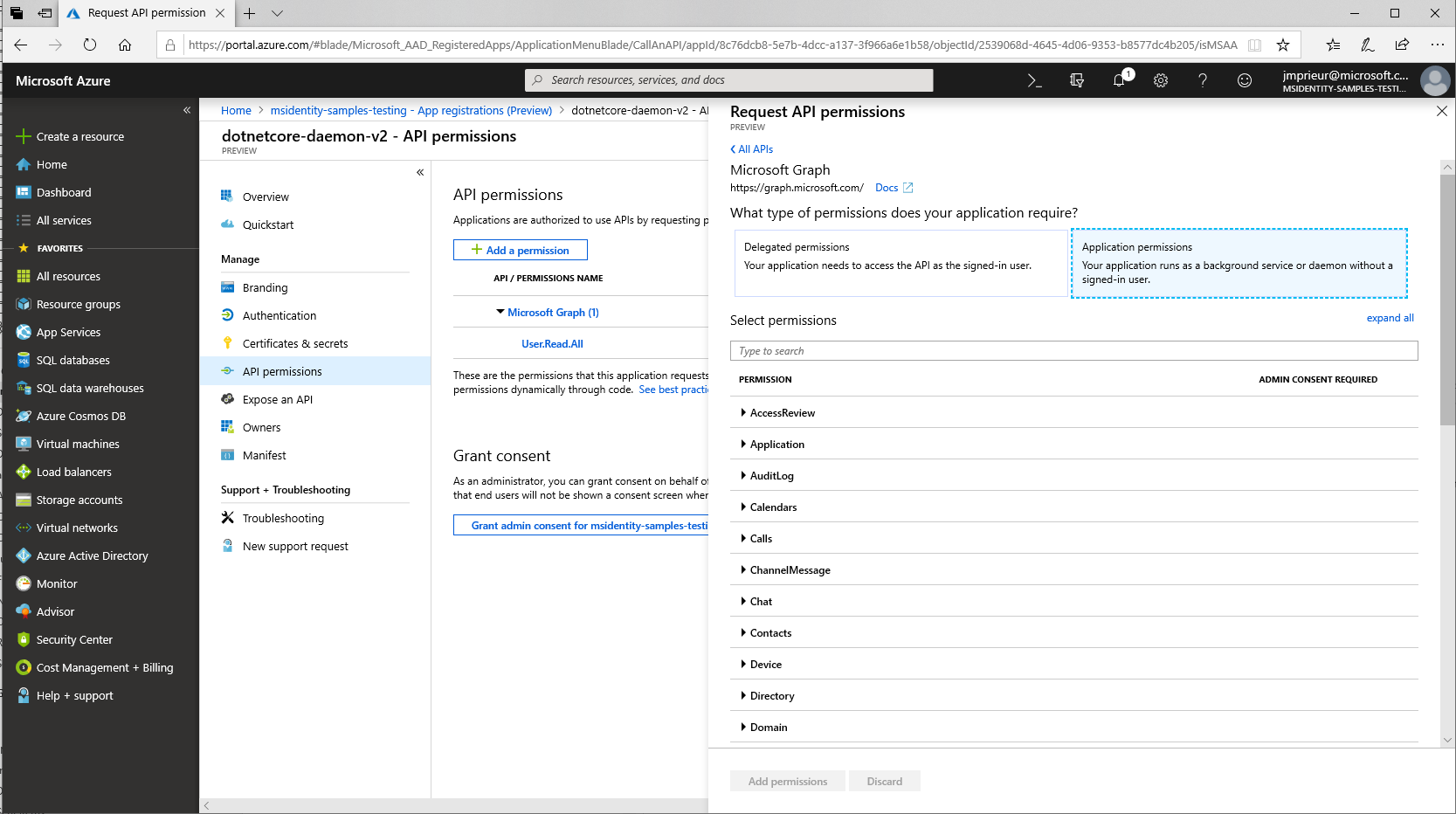

Eine Daemonanwendung kann nur Anwendungsberechtigungen (keine delegierten Berechtigungen) für APIs anfordern. Wählen Sie auf der Seite API-Berechtigungen der Anwendungsregistrierung Berechtigung hinzufügen und dann die API-Familie aus. Wählen Sie anschließend Anwendungsberechtigungen und dann Ihre Berechtigungen aus.

Die Web-API, die Sie aufrufen möchten, muss Anwendungsberechtigungen (Anwendungsrollen) definieren, keine delegierten Berechtigungen. Weitere Informationen zum Bereitstellen einer solchen API finden Sie unter Geschützte Web-API: App-Registrierung: Aufrufen der Web-API durch Daemon-Apps.

Bei Daemonanwendungen ist vorab eine Einwilligung des Mandantenadministrators für den Aufruf der Web-API durch die Anwendung erforderlich. Diese Einwilligung wird ebenfalls auf der Seite API-Berechtigungen durch einen Mandantenadministrator angegeben. Dieser wählt dazu Administratoreinwilligung erteilen für unsere Organisation aus.

Wenn Sie neu im Bereich Identitäts- und Zugriffsverwaltung (IAM) mit OAuth 2.0 und OpenID Connect sind oder auch nur neu im Bereich IAM auf der Microsoft Identity Platform, sollten die folgenden Artikel ganz oben auf Ihrer Leseliste stehen.

Obwohl es nicht erforderlich ist, sie vor dem Abschluss Ihres ersten Schnellstarts oder Tutorials zu lesen, decken sie Themen ab, die integraler Bestandteil der Plattform sind, und die Vertrautheit mit ihnen wird Ihnen auf Ihrem Weg beim Erstellen komplexerer Szenarien helfen.

Authentifizierung und Autorisierung

Microsoft Identity Platform

Nächste Schritte

Fahren Sie mit dem nächsten Artikel in diesem Szenario fort: App-Codekonfiguration.