Konfigurieren von Microsoft Entra Hybrid Join

Durch das Bereitstellen Ihrer Geräte in Microsoft Entra ID wird die Benutzerproduktivität über einmaliges Anmelden (SSO) für Ihre gesamten Cloud- und lokalen Ressourcen maximiert. Gleichzeitig können Sie den Zugriff auf Ihre Ressourcen durch den bedingten Zugriff schützen.

Voraussetzungen

- Microsoft Entra Connect , Version 1.1.819.0 oder höher.

- Schließen Sie die Standardgeräteattribute nicht aus Ihrer Microsoft Entra Connect-Synchronisierungskonfiguration aus. Weitere Informationen zu Standardgeräteattributen, die mit Microsoft Entra ID synchronisiert werden, finden Sie unter Mit Microsoft Entra Connect synchronisierte Attribute.

- Wenn die Computerobjekte der Geräte, die Sie hybrid in Microsoft Entra einbinden möchten, zu bestimmten Organisationseinheiten (OUs) gehören, konfigurieren Sie die richtigen Organisationseinheiten für die Synchronisierung in Microsoft Entra Connect. Weitere Informationen zum Synchronisieren von Computerobjekten mit Microsoft Entra Connect finden Sie unter Filterung basierend auf Organisationseinheiten.

- Anmeldeinformationen der Rolle Hybrididentitätsadministrator für Ihren Microsoft Entra-Mandanten.

- Anmeldeinformationen eines Unternehmensadministrators für jede lokale Active Directory Domain Services-Gesamtstruktur

- (Für Verbunddomänen) Mindestens Windows Server 2012 R2 mit Installation der Active Directory-Verbunddienste (AD FS)

- Benutzer können ihre Geräte mit Microsoft Entra ID registrieren. Weitere Informationen zu dieser Einstellung finden Sie unter der Überschrift Konfigurieren von Geräteeinstellungen im Artikel Verwalten von Geräteidentitäten mit dem Azure-Portal.

Konnektivitätsanforderungen für das Netzwerk

Für die Microsoft Entra Hybrid Join müssen die Geräte innerhalb des Netzwerks Ihrer Organisation Zugriff auf die folgenden Microsoft-Ressourcen haben:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Wenn Sie nahtloses einmaliges Anmelden verwenden oder verwenden möchten.)- Sicherheitstokendienst (STS) Ihrer Organisation (für Verbunddomänen)

Warnung

Wenn Ihre Organisation Proxyserver verwendet, die SSL-Datenverkehr für Szenarien wie die Verhinderung von Datenverlust oder Microsoft Entra-Mandanteneinschränkungen abfangen, stellen Sie sicher, dass der Datenverkehr zu https://device.login.microsoftonline.com von TLSI (TLS break and inspect) ausgeschlossen ist. Wenn diese URL nicht ausgeschlossen wird, kann dies zu Störungen bei der Clientzertifikatauthentifizierung, Problemen mit der Geräteregistrierung und dem gerätebasierten bedingten Zugriff führen.

Wenn für Ihre Organisation Zugriff auf das Internet über einen ausgehenden Proxy erforderlich ist, können Sie die Vorgehensweise unter Informationen zur Implementierung von WPAD verwenden, damit Computer mit Windows 10 oder höher Geräte bei Microsoft Entra ID registrieren können. Wenn bei der Konfiguration und Verwaltung von WPAD Probleme auftreten, finden Sie entsprechende Informationen unter Problembehandlung bei der automatischen Erkennung.

Wenn Sie WPAD nicht verwenden, können Sie ab Windows 10 1709 WinHTTP-Proxyeinstellungen auf Ihrem Computer mit einem Gruppenrichtlinienobjekt (GPO) konfigurieren. Weitere Informationen finden Sie unter Vom GPO bereitgestellte WinHTTP-Proxy-Einstellungen.

Hinweis

Wenn Sie Proxyeinstellungen auf Ihrem Computer mithilfe von WinHTTP-Einstellungen konfigurieren, können alle Computer, die keine Verbindung mit dem konfigurierten Proxy herstellen können, auch keine Internetverbindung herstellen.

Wenn Ihre Organisation Internetzugriff über einen authentifizierten ausgehenden Proxy erfordert, stellen Sie sicher, dass Ihre Computer mit Windows 10 oder höher erfolgreich beim ausgehenden Proxy authentifiziert werden können. Da Computer mit Windows 10 oder höher die Geräteregistrierung mithilfe des Computerkontexts ausführen, konfigurieren Sie die Authentifizierung bei ausgehenden Proxys mit dem Computerkontext. Erkundigen Sie sich beim Anbieter Ihres ausgehenden Proxys nach den Konfigurationsanforderungen.

Verwenden Sie das Skript zum Testen der Geräteregistrierungskonnektivität, um zu überprüfen, ob Geräte unter dem Systemkonto auf die erforderlichen Microsoft-Ressourcen zugreifen kann.

Verwaltete Domänen

Wir gehen davon aus, dass die meisten Organisationen Microsoft Entra-Hybrideinbindung mit verwalteten Domänen bereitstellen. Verwaltete Domänen verwenden Kennworthashsynchronisierung (Password Hash Sync, PHS) oder Passthrough-Authentifizierung (PTA) mit nahtloser einmaliger Anmeldung. Szenarien mit verwalteten Domänen erfordern keine Konfiguration eines Verbundservers.

Konfigurieren Sie Microsoft Entra Hybrid Join mithilfe von Microsoft Entra Connect für eine verwaltete Domäne:

Öffnen Sie Microsoft Entra Connect, und wählen Sie dann Konfigurieren aus.

Wählen Sie unter Zusätzliche Aufgaben die Option Geräteoptionen konfigurieren und dann Weiter aus.

Wählen Sie unter Übersicht die Option Weiter aus.

Geben Sie unter Herstellen einer Verbindung mit Microsoft Entra ID Ihre Anmeldeinformationen mit der Rolle Hybrididentitätsadministrator für Ihren Microsoft Entra-Mandanten ein.

Wählen Sie unter Geräteoptionen die Option Microsoft Entra Hybrid Join konfigurieren und dann Weiter aus.

Wählen Sie unter Gerätebetriebssysteme die Betriebssysteme der Geräte in Ihrer Active Directory-Umgebung und dann Weiter aus.

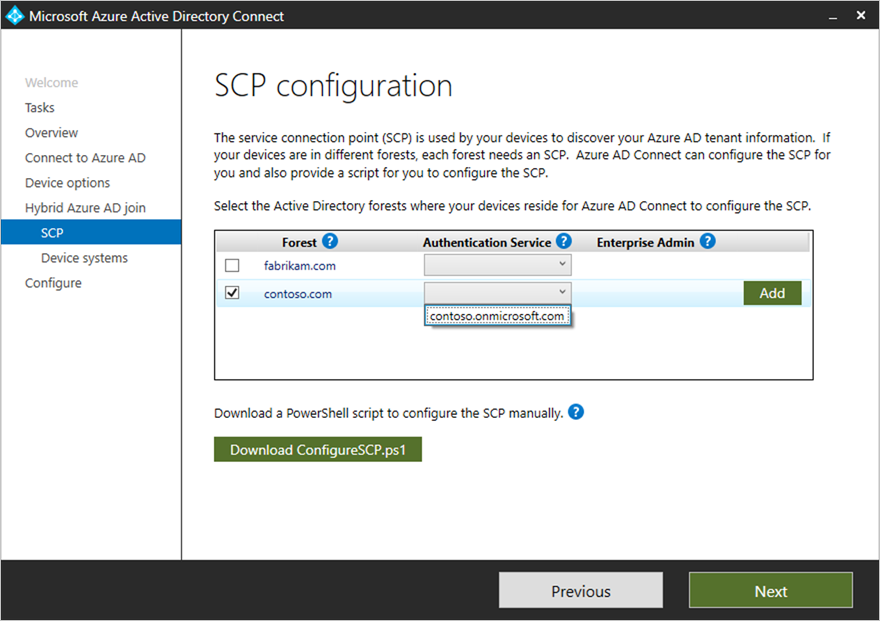

Führen Sie unter SCP-Konfiguration für jede Gesamtstruktur, in der Microsoft Entra Connect das einen Dienstverbindungspunkt (Service Connection Point, SCP) konfigurieren soll, die folgenden Schritte aus, und wählen Sie dann Weiter aus.

- Wählen Sie die Gesamtstruktur aus.

- Wählen Sie einen Authentifizierungsdienst aus.

- Wählen Sie Hinzufügen aus, um die Anmeldeinformationen eines Unternehmensadministrators einzugeben.

Wählen Sie unter Bereit zur Konfiguration die Option Konfigurieren aus.

Wählen Sie unter Konfiguration abgeschlossen die Option Beenden aus.

Verbunddomänen

Bei Verbundumgebungen sollte ein Identitätsanbieter verwendet werden, der die folgenden Anforderungen erfüllt. Wenn Sie eine Verbundumgebung besitzen, die Active Directory-Verbunddienste (AD FS) verwendet, werden die nachfolgend genannten Anforderungen bereits unterstützt.

- WIAORMULTIAUTHN-Anspruch: Dieser Anspruch ist erforderlich, um Microsoft Entra Hybrid Join für kompatible Windows-Geräte durchzuführen.

- WS-Trust-Protokoll: Dieses Protokoll ist erforderlich, um aktuelle hybrid in Microsoft Entra eingebundene Windows-Geräte mit Microsoft Entra ID zu authentifizieren. Bei Verwendung von AD FS müssen Sie die folgenden WS-Trust-Endpunkte aktivieren:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Warnung

Die Endpunkte adfs/services/trust/2005/windowstransport und adfs/services/trust/13/windowstransport dürfen nur als Endpunkte mit Intranetzugriff aktiviert und NICHT als Endpunkte mit Extranetzugriff über den Webanwendungsproxy verfügbar gemacht werden. Weitere Informationen zum Deaktivieren von WS-Trust-Windows-Endpunkten finden Sie unter Deaktivieren von WS-Trust-Windows-Endpunkten auf dem Proxy. Welche Endpunkte aktiviert sind, sehen Sie in der AD FS-Verwaltungskonsole unter Dienst>Endpunkte.

Konfigurieren Sie Microsoft Entra Hybrid Join mithilfe von Microsoft Entra Connect für eine Verbundumgebung:

Öffnen Sie Microsoft Entra Connect, und wählen Sie dann Konfigurieren aus.

Wählen Sie auf der Seite Zusätzliche Aufgaben die Option Geräteoptionen konfigurieren und dann Weiter aus.

Wählen Sie auf der Seite Übersicht die Option Weiter aus.

Geben Sie auf der Seite Herstellen einer Verbindung mit Microsoft Entra ID Ihre Anmeldeinformationen mit der Rolle Hybrididentitätsadministrator für Ihren Microsoft Entra-Mandanten ein, und wählen Sie dann Weiter aus.

Wählen Sie auf der Seite Geräteoptionen die Option Microsoft Entra Hybrid Join konfigurieren und dann Weiter aus.

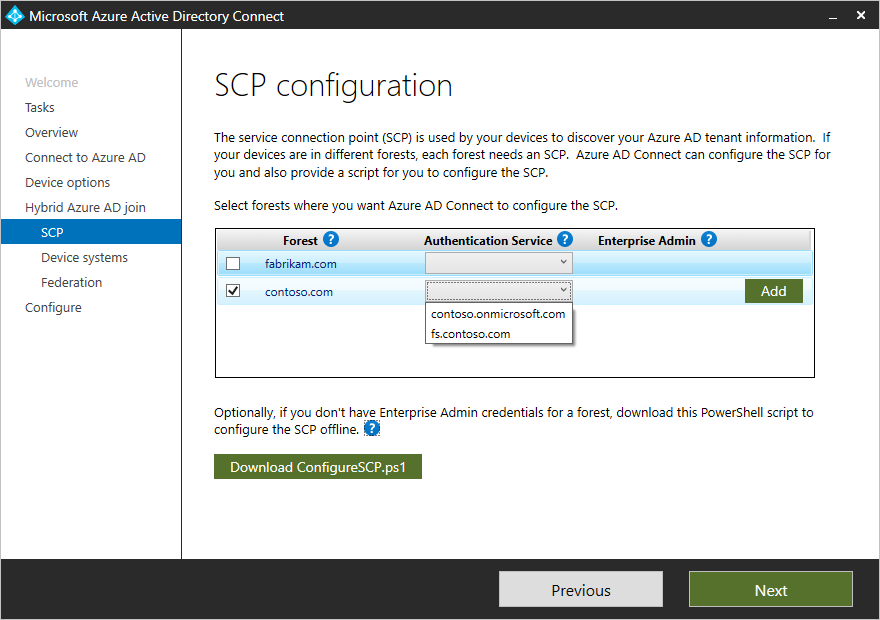

Führen Sie auf der Seite SCP die folgenden Schritte aus, und wählen Sie dann Weiter aus:

- Wählen Sie die Gesamtstruktur aus.

- Wählen Sie den Authentifizierungsdienst aus. Sie müssen AD FS-Server auswählen – es sei denn, Ihre Organisation verfügt ausschließlich über Clients mit Windows 10 oder höher, und Sie haben die Computer-/Gerätesynchronisierung konfiguriert, oder Ihre Organisation verwendet nahtloses einmaliges Anmelden (SSO).

- Wählen Sie Hinzufügen aus, um die Anmeldeinformationen eines Unternehmensadministrators einzugeben.

Wählen Sie auf der Seite Gerätebetriebssysteme die Betriebssysteme der Geräte in Ihrer Active Directory-Umgebung und dann Weiter aus.

Geben Sie auf der Seite Verbundkonfiguration die Anmeldeinformationen Ihres AD FS-Administrators ein, und wählen Sie dann Weiter.

Wählen Sie auf der Seite Bereit für Konfiguration die Option Konfigurieren.

Wählen Sie auf der Seite Konfiguration abgeschlossen die Option Beenden.

Verbundeinschränkungen

Wenn unter Windows 10 Version 1803 oder höher eine sofortige Microsoft Entra-Hybrideinbindung für eine Verbundumgebung mit AD FS zu Fehlern führt, verwenden Sie Microsoft Entra Connect, um das Computerobjekt in Microsoft Entra ID zu synchronisieren, das dann zum Abschließen der Geräteregistrierung für die Microsoft Entra-Hybrideinbindung verwendet wird.

Andere Szenarien

Organisationen können Microsoft Entra Hybrid Join vor dem vollständigen Rollout für einen Teil ihrer Umgebung testen. Die Schritte zum Abschließen einer gezielten Bereitstellung finden Sie im Artikel Kontrollierte Überprüfung von Microsoft Entra Hybrid Join. Organisationen sollten eine Stichprobe von Benutzern mit unterschiedlichen Rollen und Profilen in diese Pilotgruppe aufnehmen. Ein gezielter Rollout hilft beim Identifizieren von Problemen, die in Ihrem Plan möglicherweise nicht berücksichtigt wurden, bevor Sie eine Aktivierung in der gesamten Organisation durchführen.

Einige Organisationen können Microsoft Entra Connect möglicherweise nicht für die Konfiguration von AD FS verwenden. Die Schritte zum manuellen Konfigurieren der Ansprüche finden Sie im Artikel Manuelles Konfigurieren von Microsoft Entra Hybrid Join.

US Government-Cloud (einschließlich GCCHigh und DoD)

Bei Organisationen in Azure Government müssen für Microsoft Entra Hybrid Join die Geräte innerhalb des Netzwerks Ihrer Organisation Zugriff auf die folgenden Microsoft-Ressourcen haben:

https://enterpriseregistration.windows.netundhttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(Wenn Sie nahtloses einmaliges Anmelden verwenden oder verwenden möchten.)

Problembehandlung von Microsoft Entra Hybrid Join

Sollten bei Microsoft Entra Hybrid Join für in Domänen eingebundene Windows-Geräte Probleme auftreten, finden Sie weitere Informationen unter:

- Problembehandlung von Geräten mit dem Befehl „dsregcmd“

- Problembehandlung von Microsoft Entra Hybrid Join für aktuelle Windows-Geräte

- Problembehandlung von Microsoft Entra Hybrid Join für kompatible Windows-Geräte

- Problembehandlung beim Gerätestatus „Ausstehend“