Beheben von Problemen mit dem nahtlosen einmaligen Anmelden von Microsoft Entra

In diesem Artikel finden Sie Informationen zur Problembehandlung bei bekannten Problemen beim nahtlosen einmaligen Anmelden (nahtloses SSO) in Microsoft Entra.

Bekannte Probleme

- Die Aktivierung der nahtlosen einmaligen Anmeldung kann in seltenen Fällen bis zu 30 Minuten dauern.

- Wenn Sie die nahtlose einmalige Anmeldung für Ihren Mandanten deaktivieren und dann erneut aktivieren, steht die Benutzeroberfläche zum einmaligen Anmelden Benutzern erst wieder zur Verfügung, nachdem ihre zwischengespeicherten Kerberos-Tickets, die im Normalfall 10 Stunden gültig sind, abgelaufen sind.

- Wenn nahtloses einmaliges Anmelden erfolgreich ausgeführt wurde, hat der Benutzer nicht die Möglichkeit, die Option Angemeldet bleiben auszuwählen.

- Microsoft 365 Win32-Clients (Outlook, Word, Excel u. a.), Version 16.0.8730.xxxx und höher, werden über einen nicht interaktiven Flow unterstützt. Andere Versionen werden nicht unterstützt. In diesen Versionen geben die Benutzer zur Anmeldung ihren Benutzernamen, aber kein Kennwort ein. Bei OneDrive müssen Sie das OneDrive-Feature zur automatischen Konfiguration aktivieren, um von einer automatischen Anmeldung profitieren zu können.

- Das nahtlose einmalige Anmelden funktioniert in Firefox nicht im privaten Modus.

- Dies gilt auch für den Internet Explorer, wenn der erweiterte Schutzmodus aktiviert ist.

- Microsoft Edge (Legacyversion) wird nicht mehr unterstützt.

- Das nahtlose einmalige Anmelden funktioniert nicht in mobilen Browsern unter iOS und Android.

- Wenn ein Benutzer in Active Directory einer zu großen Zahl von Gruppen angehört, ist das Kerberos-Ticket des Benutzers wahrscheinlich zu groß für die Verarbeitung. Dies führt dazu, dass das nahtlose einmalige Anmelden nicht erfolgreich ist. Microsoft Entra-HTTPS-Anforderungen können Header mit einer maximalen Größe von 50 KB enthalten. Kerberos-Tickets müssen unter diesem Grenzwert liegen, um andere Microsoft Entra-Artefakte (in der Regel 2-5 KB), z.B. Cookies, aufnehmen zu können. Wir empfehlen Ihnen, die Gruppenmitgliedschaften des Benutzers zu reduzieren und es erneut zu versuchen.

- Wenn Sie 30 oder mehr Active Directory-Gesamtstrukturen synchronisieren, kann die nahtlose einmalige Anmeldung nicht mit Microsoft Entra Connect aktiviert werden. Zur Problembehebung können Sie die Funktion auf Ihrem Mandanten manuell aktivieren.

- Wenn Sie die Dienst-URL von Microsoft Entra (

https://autologon.microsoftazuread-sso.com) nicht der Zone „Lokales Intranet“ hinzufügen, sondern der Zone „Vertrauenswürdige Sites“, können sich Benutzer nicht anmelden. - Das nahtlose einmalige Anmelden unterstützt die Verschlüsselungstypen AES256_HMAC_SHA1, AES128_HMAC_SHA1 und RC4_HMAC_MD5 für Kerberos. Es wird empfohlen, den Verschlüsselungstyp für das Konto „AzureADSSOAcc$“ auf „AES256_HMAC_SHA1“ oder einen der AES-Typen vs. RC4 festzulegen, um die Sicherheit zu erhöhen. Der Verschlüsselungstyp wird im „msDS-SupportedEncryptionTypes“-Attribut des Kontos in Ihrer Active Directory-Instanz gespeichert. Wenn der Verschlüsselungstyp des Kontos „AzureADSSOAcc$“ auf „RC4_HMAC_MD5“ festgelegt ist und Sie ihn in einen der AES-Verschlüsselungstypen ändern möchten, stellen Sie sicher, dass Sie zuerst einen Rollover für den Kerberos-Entschlüsselungsschlüssel des Kontos „AzureADSSOAcc$“ (wie im FAQ-Dokument unter der relevanten Frage erläutert) ausführen, weil andernfalls kein nahtloses einmaliges Anmelden erfolgt.

- Wenn Sie über mehrere Gesamtstrukturen mit Gesamtstruktur-Vertrauensstellung verfügen und in einer der Gesamtstrukturen einmaliges Anmelden aktivieren, wird einmaliges Anmelden in allen vertrauenswürdigen Gesamtstrukturen aktiviert. Wenn Sie einmaliges Anmelden in einer Gesamtstruktur aktivieren, in der einmaliges Anmelden bereits aktiviert ist, erhalten Sie eine Fehlermeldung, die besagt, dass einmaliges Anmelden in der Gesamtstruktur bereits aktiviert ist.

- Für die Richtlinie, die nahtloses einmaliges Anmelden aktiviert, sind maximal 25.600 Zeichen zulässig. Dieser Grenzwert gilt für alles, was in der Richtlinie enthalten ist, einschließlich der Namen der Gesamtstrukturen, für die nahtloses einmaliges Anmelden aktiviert werden soll. Sie können den Zeichengrenzwert überschreiten, wenn Ihre Umgebung eine hohe Anzahl von Gesamtstrukturen enthält. Wenn zwischen den Gesamtstrukturen eine Vertrauensstellung besteht, reicht es aus, nahtloses einmaliges Anmelden nur für eine Gesamtstruktur zu aktivieren. Wenn Sie beispielsweise „contoso.com“ und „fabrikam.com“ haben, zwischen denen eine Vertrauensstellung besteht, brauchen Sie nahtloses einmaliges Anmelden nur für „contoso.com“ zu aktivieren, das dann auch für „fabrikam.com“ gilt. Auf diese Weise können Sie die Anzahl der in der Richtlinie aktivierten Gesamtstrukturen reduzieren und das Erreichen des Zeichengrenzwerts für Richtlinien vermeiden.

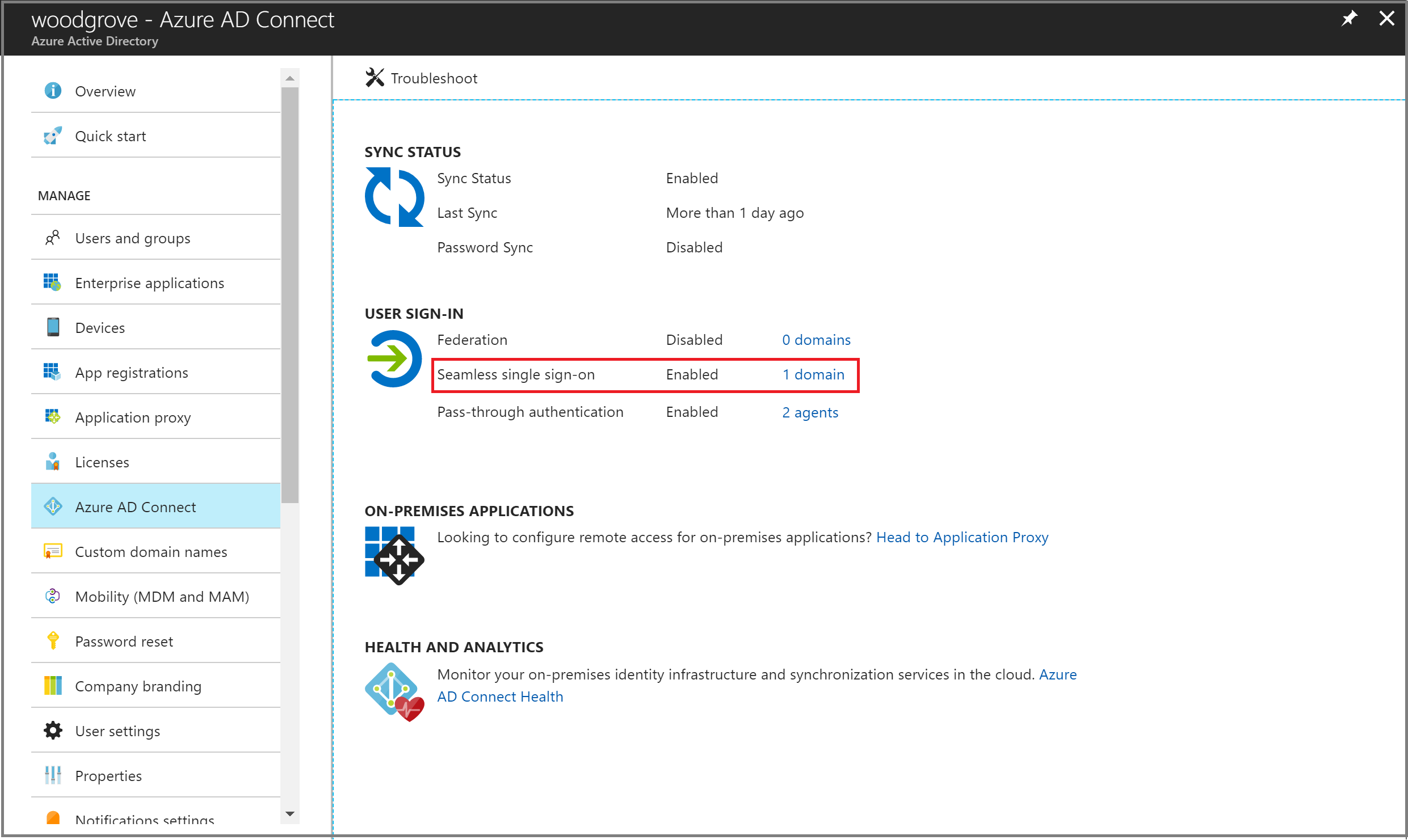

Überprüfen des Status des Features

Stellen Sie sicher, dass das nahtlose einmalige Anmelden für Ihren Mandanten noch Aktiviert ist. Sie können den Status überprüfen, indem Sie im [Microsoft Entra Admin Center](https://portal.azure.com/) zum Bereich Identität>Hybridverwaltung>Microsoft Entra Connect>Connect-Synchronisierung navigieren.

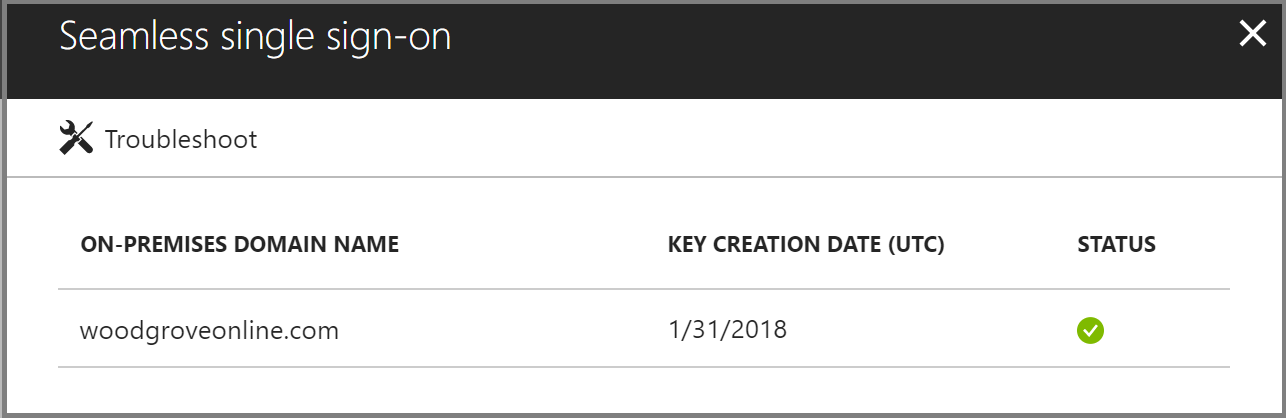

Klicken Sie, um alle AD-Gesamtstrukturen anzuzeigen, die für nahtloses SSO aktiviert wurden.

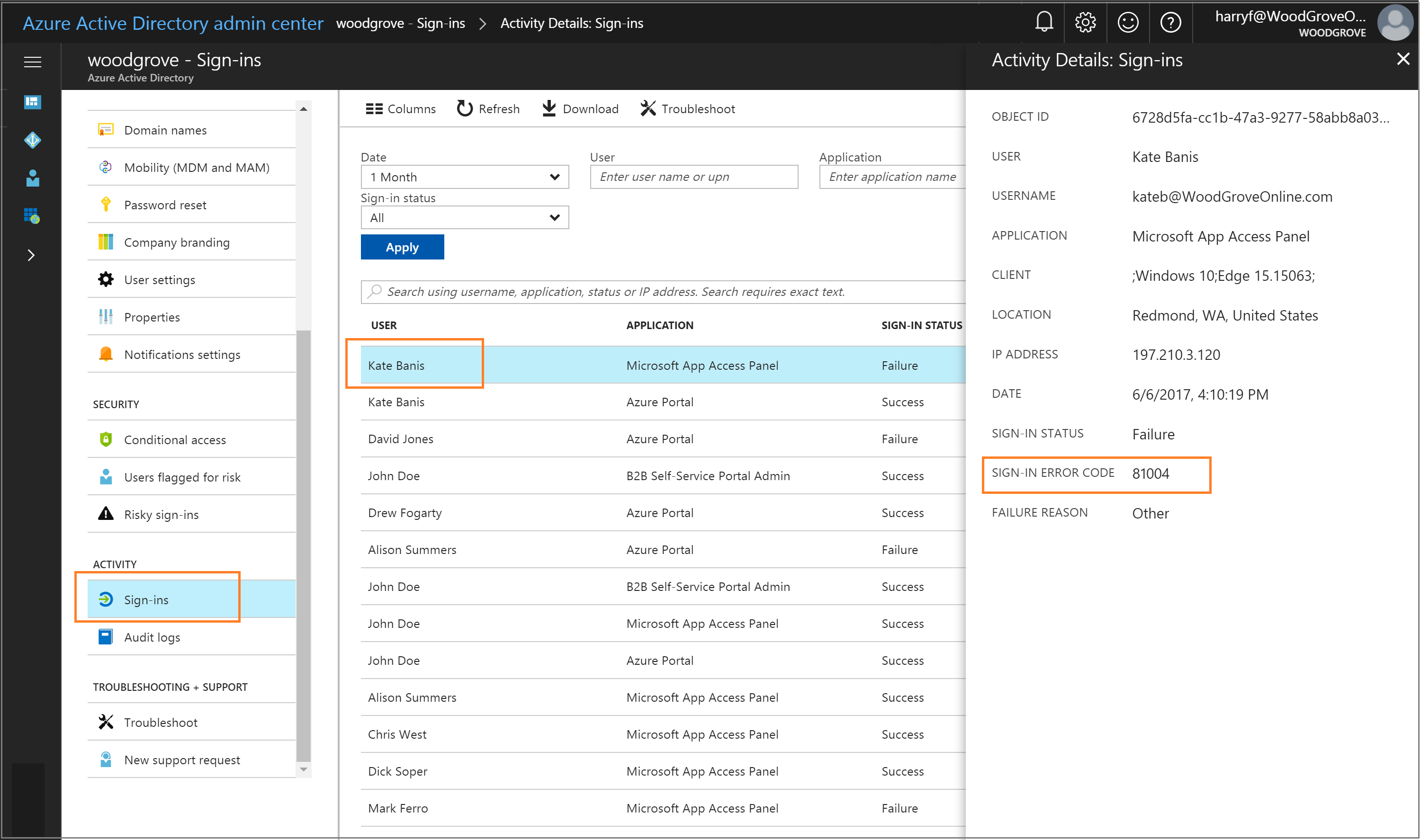

Ursachen für Anmeldefehler im Microsoft Entra Admin Center (erfordert Premium-Lizenz)

Wenn Ihrem Mandanten eine Microsoft Entra ID P1- oder P2-Lizenz zugeordnet ist, können Sie sich auch den Bericht zu den Anmeldeaktivitäten im Microsoft Entra Admin Center in Microsoft Entra ID ansehen.

Wechseln Sie im Microsoft Entra admin center](>) zu Identität>Überwachung und Integritäthttps://portal.azure.com/Anmeldungen, und wählen Sie dann die Anmeldeaktivität für eine*n bestimmte*n Benutzer*in aus. Suchen Sie nach dem Feld Code des Anmeldefehlers. Ordnen Sie den Wert in diesem Feld mithilfe der folgenden Tabelle einer Ursache und einer Lösung zu:

| Anmeldefehler | Grund des Anmeldefehlers | Lösung |

|---|---|---|

| 81001 | Das Kerberos-Ticket des Benutzers ist zu groß. | Reduzieren Sie die Gruppenmitgliedschaften des Benutzers, und versuchen Sie es erneut. |

| 81002 | Das Kerberos-Ticket des Benutzers kann nicht überprüft werden. | Informationen hierzu finden Sie in der Checkliste zur Problembehandlung. |

| 81003 | Das Kerberos-Ticket des Benutzers kann nicht überprüft werden. | Informationen hierzu finden Sie in der Checkliste zur Problembehandlung. |

| 81004 | Fehler beim Versuch, die Kerberos-Authentifizierung durchzuführen. | Informationen hierzu finden Sie in der Checkliste zur Problembehandlung. |

| 81008 | Das Kerberos-Ticket des Benutzers kann nicht überprüft werden. | Informationen hierzu finden Sie in der Checkliste zur Problembehandlung. |

| 81009 | Das Kerberos-Ticket des Benutzers kann nicht überprüft werden. | Informationen hierzu finden Sie in der Checkliste zur Problembehandlung. |

| 81010 | Fehler beim nahtlosen einmaligen Anmelden, da das Kerberos-Ticket des Benutzers abgelaufen oder ungültig ist. | Der Benutzer muss sich über ein in eine Domäne eingebundenes Gerät in Ihrem Unternehmensnetzwerk anmelden. |

| 81011 | Das Benutzerobjekt konnte anhand der Informationen im Kerberos-Ticket des Benutzers nicht gefunden werden. | Verwenden Sie Microsoft Entra Connect, um die Benutzerinformationen mit Microsoft Entra ID zu synchronisieren. |

| 81012 | Der Benutzer, der versucht, sich bei Microsoft Entra ID anzumelden, unterscheidet sich von dem Benutzer, der beim Gerät angemeldet ist. | Der Benutzer muss sich über ein anderes Gerät anmelden. |

| 81013 | Das Benutzerobjekt konnte anhand der Informationen im Kerberos-Ticket des Benutzers nicht gefunden werden. | Verwenden Sie Microsoft Entra Connect, um die Benutzerinformationen mit Microsoft Entra ID zu synchronisieren. |

Checkliste zur Problembehandlung

Verwenden Sie die folgende Checkliste zur Behebung von Problemen in Bezug auf die nahtlose einmalige Anmeldung:

- Überprüfen Sie, ob die Funktion zum nahtlosen einmaligen Anmelden in Microsoft Entra Connect aktiviert ist. Wenn Sie die Funktion (z.B. aufgrund eines blockierten Ports) nicht aktivieren können, vergewissern Sie sich, dass alle Voraussetzungen erfüllt sind.

- Wenn Sie für Ihren Mandanten sowohl die Microsoft Entra-Einbindung als auch das nahtlose einmalige Anmelden aktiviert haben, vergewissern Sie sich, dass das Problem nicht bei der Microsoft Entra-Einbindung liegt. SSO aus Microsoft Entra-Einbindung hat Vorrang vor dem nahtlosen einmaligen Anmelden, wenn das Gerät sowohl mit Microsoft Entra-ID registriert als auch mit der Domäne verbunden ist. Bei einmaligem Anmelden aus der Microsoft Entra-Einbindung wird dem Benutzer eine Anmeldekachel mit dem Text „Mit Windows verbunden“ angezeigt.

- Stellen Sie sicher, dass die Microsoft Entra-URL (

https://autologon.microsoftazuread-sso.com) Teil der Zoneneinstellung „Intranet“ des Benutzers ist. - Stellen Sie sicher, dass das Unternehmensgerät mit der Active Directory-Domäne verknüpft ist. Das Gerät muss nichtIn Microsoft Entra eingebunden sein, damit das nahtlose einmalige Anmelden funktioniert.

- Stellen Sie sicher, dass der Benutzer über ein Active Directory-Domänenkonto beim Gerät angemeldet ist.

- Stellen Sie sicher, dass das Benutzerkonto aus einer Active Directory-Gesamtstruktur stammt, in der nahtloses einmaliges Anmelden eingerichtet wurde.

- Stellen Sie sicher, dass das Gerät mit dem Unternehmensnetzwerk verbunden ist.

- Stellen Sie sicher, dass die Uhrzeit des Geräts mit der Uhrzeit von Active Directory und den Domänencontrollern synchronisiert ist und diese nicht mehr als fünf Minuten voneinander abweichen.

- Stellen Sie sicher, dass das Computerkonto

AZUREADSSOACCin jeder AD-Gesamtstruktur, die SSO-fähig sein soll, vorhanden und aktiviert ist. Wenn das Computerkonto gelöscht wurde oder nicht vorhanden ist, können Sie PowerShell-Cmdlets verwenden, um es erneut zu erstellen. - Listen Sie vorhandene Kerberos-Tickets auf dem Gerät mit dem Befehl

klistüber eine Eingabeaufforderung auf. Stellen Sie sicher, dass die für das ComputerkontoAZUREADSSOACCausgestellten Tickets vorhanden sind. Die Kerberos-Tickets von Benutzern sind normalerweise 10 Stunden gültig. Sie haben in Active Directory unter Umständen andere Einstellungen festgelegt. - Wenn Sie nahtloses einmaliges Anmelden für Ihren Mandanten deaktiviert und dann erneut aktiviert haben, steht die Benutzeroberfläche zum einmaligen Anmelden Benutzern erst wieder zur Verfügung, nachdem ihre zwischengespeicherten Kerberos-Tickets abgelaufen sind.

- Löschen Sie vorhandene Kerberos-Tickets auf dem Gerät mit dem Befehl

klist purge, und wiederholen Sie den Vorgang. - Überprüfen Sie die Konsolenprotokolle des Browsers (unter Entwicklertools), um zu ermitteln, ob Probleme vorliegen, die sich auf JavaScript beziehen.

- Sehen Sie sich außerdem die Domänencontrollerprotokolle an.

Domänencontrollerprotokolle

Wenn die erfolgreiche Überwachung auf Ihrem Domänencontroller aktiviert ist, wird bei jeder nahtlosen einmaligen Anmeldung durch einen Benutzer ein Sicherheitseintrag im Ereignisprotokoll erfasst. Sie können diese Sicherheitsereignisse mithilfe der folgenden Abfrage abrufen. (Suchen Sie nach Ereignis 4769 in Verbindung mit dem Computerkonto AzureADSSOAcc$ .)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Manuelle Zurücksetzung des Features

Wenn die Problembehandlung nicht hilft, können Sie die Funktion auf Ihrem Mandanten manuell zurücksetzen. Führen Sie die folgenden Schritte auf dem lokalen Server durch, auf dem Microsoft Entra Connect ausgeführt wird.

Schritt 1: Importieren Sie das PowerShell-Modul „Nahtlose SSO“

- Laden Sie zuerst Azure AD PowerShell herunter, und installieren Sie die Software.

- Navigieren Sie zum Ordner

%programfiles%\Microsoft Azure Active Directory Connect. - Importieren Sie das PowerShell-Modul für nahtloses SSO mit folgendem Befehl:

Import-Module .\AzureADSSO.psd1.

Schritt 2: Rufen Sie die Liste der Active Directory-Gesamtstrukturen ab, für die nahtloses einmaliges Anmelden aktiviert wurde.

- Führen Sie PowerShell als Administrator aus. Rufen Sie in PowerShell

New-AzureADSSOAuthenticationContextauf. Wenn Sie dazu aufgefordert werden, geben Sie die Anmeldeinformationen der Person ein, der die Rolle „Administrator für hybride Identität“ für Ihren Mandanten zugewiesen wurde. - Rufen Sie

Get-AzureADSSOStatusauf. Dadurch erhalten Sie die Liste der Active Directory-Gesamtstrukturen (siehe die Liste „Domänen“), in denen diese Funktion aktiviert ist.

Schritt 3: Deaktivieren Sie nahtloses SSO für jede Active Directory-Gesamtstruktur, in der Sie die Funktion eingerichtet haben.

Rufen Sie

$creds = Get-Credentialauf. Wenn Sie dazu aufgefordert werden, geben Sie die Anmeldeinformationen des Domänenadministrators für die vorgesehene Active Directory-Gesamtstruktur ein.Hinweis

Der Benutzername für die Anmeldeinformationen des Domänenadministrators muss im SAM-Kontonamenformat (contoso\johndoe oder contoso.com\johndoe) eingegeben werden. Wir verwenden den Domänenteil des Benutzernamens, um den Domänencontroller des Domänenadministrators mithilfe von DNS zu suchen.

Hinweis

Das verwendete Domänenadministratorkonto darf kein Mitglied der Gruppe „Geschützte Benutzer“ sein. Andernfalls schlägt der Vorgang fehl.

Rufen Sie

Disable-AzureADSSOForest -OnPremCredentials $credsauf. Mit diesem Befehl wird das ComputerkontoAZUREADSSOACCvom lokalen Domänencontroller für diese spezifische Active Directory-Gesamtstruktur entfernt.Hinweis

Wenn Sie aus beliebigem Grund nicht lokal auf AD zugreifen können, können Sie die Schritte 3.1 und 3.2 überspringen und stattdessen

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>aufrufen.Wiederholen Sie die vorhergehenden Schritte für Active Directory-Gesamtstruktur, in der Sie die Funktion eingerichtet haben.

Schritt 4: Aktivieren Sie nahtloses SSO für jede Active Directory-Gesamtstruktur.

Rufen Sie

Enable-AzureADSSOForestauf. Wenn Sie dazu aufgefordert werden, geben Sie die Anmeldeinformationen des Domänenadministrators für die vorgesehene Active Directory-Gesamtstruktur ein.Hinweis

Der Benutzername für die Anmeldeinformationen des Domänenadministrators muss im SAM-Kontonamenformat (contoso\johndoe oder contoso.com\johndoe) eingegeben werden. Wir verwenden den Domänenteil des Benutzernamens, um den Domänencontroller des Domänenadministrators mithilfe von DNS zu suchen.

Hinweis

Das verwendete Domänenadministratorkonto darf kein Mitglied der Gruppe „Geschützte Benutzer“ sein. Andernfalls schlägt der Vorgang fehl.

Wiederholen Sie die vorhergehenden Schritte für Active Directory-Gesamtstruktur, in der Sie die Funktion einrichten möchten.

Schritt 5: Aktivieren des Features in Ihrem Mandanten

Zum Aktivieren des Features für Ihren Mandanten rufen Sie Enable-AzureADSSO -Enable $true auf.