Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält Informationen, die Sie verwenden können, um Die Bereitstellung für einmaliges Anmelden (Single Sign-On, SSO) in Microsoft Entra ID zu planen. Wenn Sie Ihre SSO-Bereitstellung mit Ihren Anwendungen in Microsoft Entra ID planen, müssen Sie die folgenden Fragen berücksichtigen:

- Welche Administrativen Rollen sind für die Verwaltung der Anwendung erforderlich?

- Muss das SAML-Anwendungszertifikat (Security Assertion Markup Language) erneuert werden?

- Wer muss über Änderungen im Zusammenhang mit der Implementierung von SSO benachrichtigt werden?

- Welche Lizenzen sind erforderlich, um eine effektive Verwaltung der Anwendung sicherzustellen?

- Werden freigegebene und Gastbenutzerkonten für den Zugriff auf die Anwendung verwendet?

- Verstehe ich die Optionen für die SSO-Bereitstellung?

Administrative Rollen

Verwenden Sie immer die Rolle mit den wenigen Berechtigungen, die verfügbar sind, um die erforderliche Aufgabe innerhalb der Microsoft Entra-ID auszuführen. Überprüfen Sie die verschiedenen verfügbaren Rollen und wählen Sie die passende aus, um die Bedürfnisse jeder Persona in der Anwendung zu erfüllen. Einige Rollen müssen möglicherweise vorübergehend angewendet und nach Abschluss der Bereitstellung entfernt werden.

| Persona | Rollen | Microsoft Entra-Rolle (sofern erforderlich) |

|---|---|---|

| Helpdesk-Administrator | Der Stufe-1-Support sieht sich die Anmeldeprotokolle an, um Probleme zu beheben. | Nichts |

| Identitätsadministrator | Konfigurieren und Debuggen, wenn Probleme microsoft Entra ID umfassen | Cloudanwendungsadministrator |

| Anwendungsadministrator | Benutzernachweis in Anwendung, Konfiguration für Benutzer mit Berechtigungen | Nichts |

| Infrastrukturadministratoren | Inhaber des Rollover-Zertifikats | Cloudanwendungsadministrator |

| Geschäftsbesitzer/Interessensvertreter | Benutzernachweis in Anwendung, Konfiguration für Benutzer mit Berechtigungen | Nichts |

Weitere Informationen zu Administratorrollen von Microsoft Entra finden Sie in den integrierten Microsoft Entra-Rollen.

Zertifikate

Wenn Sie den Partnerverbund für SAML-Anwendung aktivieren, erstellt Die Microsoft Entra-ID ein Zertifikat, das standardmäßig drei Jahre gültig ist. Sie können das Ablaufdatum für dieses Zertifikat bei Bedarf anpassen. Vergewissern Sie sich, dass Prozesse vorhanden sind, um Zertifikate vor ihrem Ablauf zu erneuern.

Sie ändern diese Zertifikatdauer im Microsoft Entra Admin Center. Dokumentieren Sie das Ablaufdatum und stellen Sie sicher, dass Sie wissen, wie Sie Ihre Zertifikatverlängerung verwalten können. Es ist wichtig, die richtigen Rollen und E-Mail-Verteilerlisten zu identifizieren, die mit der Verwaltung des Lebenszyklus des Signaturzertifikats verbunden sind. Die folgenden Rollen werden empfohlen:

- Verantwortlicher für das Aktualisieren von Benutzereigenschaften in der Anwendung

- Bereitschaftsdienst des Eigentümers zur Unterstützung bei Anwendungsproblemen

- Eng überwachte E-Mail-Verteilerliste für zertifikatbezogene Änderungsbenachrichtigungen

Richten Sie einen Prozess für die Behandlung einer Zertifikatänderung zwischen der Microsoft Entra-ID und Ihrer Anwendung ein. Wenn sie diesen Prozess eingerichtet haben, können Sie einen Ausfall aufgrund eines ablaufenden Zertifikats oder eines erzwungenen Zertifikatrollovers verhindern oder minimieren. Weitere Informationen finden Sie unter Verwalten von Zertifikaten für die einmalige Verbundanmeldung in Microsoft Entra ID.

Kommunikationen

Die Kommunikation ist entscheidend für den Erfolg eines neuen Dienstes. Kommunizieren Sie proaktiv mit Ihren Benutzern über die bevorstehende Änderung der Erfahrung. Kommunizieren Sie, wann Änderungen stattfinden sollen, und wie Sie Unterstützung erhalten, wenn Probleme auftreten. Überprüfen Sie die Optionen für den Zugriff auf ihre SSO-fähigen Anwendungen, und erstellen Sie Ihre Kommunikation entsprechend Ihrer Auswahl.

Implementieren Sie Ihren Kommunikationsplan. Stellen Sie sicher, dass Ihre Benutzer wissen, dass eine Änderung ankommt, wann sie eintrifft und was sie jetzt tun müssen. Stellen Sie außerdem sicher, dass Sie Informationen zum Anfordern von Hilfe bereitstellen.

Lizenzierung

Stellen Sie sicher, dass die Anwendung unter die folgenden Lizenzierungsanforderungen fällt:

Microsoft Entra ID-Lizenzierung – SSO für vorinstallierte Unternehmensanwendungen ist kostenlos. Die Anzahl der Objekte in Ihrem Verzeichnis und die Features, die Sie bereitstellen möchten, erfordern möglicherweise mehr Lizenzen. Eine vollständige Liste der Lizenzanforderungen finden Sie unter Microsoft Entra-Preise.

Anwendungslizenzierung – Sie benötigen die entsprechenden Lizenzen für Ihre Anwendungen, um Ihre geschäftlichen Anforderungen zu erfüllen. Arbeiten Sie mit dem Anwendungsbesitzer zusammen, um festzustellen, ob die Benutzer, die der Anwendung zugewiesen sind, über die entsprechenden Lizenzen für ihre Rollen innerhalb der Anwendung verfügen. Wenn Microsoft Entra ID die automatische Bereitstellung basierend auf Rollen verwaltet, müssen die in Microsoft Entra ID zugewiesenen Rollen mit der Anzahl der Lizenzen übereinstimmen, die innerhalb der Anwendung vorhanden sind. Falsche Anzahl von Lizenzen im Besitz der Anwendung kann zu Fehlern während der Bereitstellung oder Aktualisierung eines Benutzerkontos führen.

Geteilte Konten

Aus Anmeldeperspektive unterscheiden sich Anwendungen mit freigegebenen Konten nicht von Unternehmensanwendungen, die kennwortbasiertes SSO für einzelne Benutzer verwenden. Bei der Planung und Konfiguration einer Anwendung, die für die Verwendung freigegebener Konten vorgesehen ist, sind jedoch weitere Schritte erforderlich.

- Arbeiten Sie mit Benutzern zusammen, um die folgenden Informationen zu dokumentieren:

- Die Gruppe der Benutzer in der Organisation, die die Anwendung verwenden sollen.

- Der vorhandene Satz von Anmeldeinformationen in der Anwendung, die der Gruppe von Benutzern zugeordnet ist.

- Erstellen Sie für jede Kombination aus Benutzersatz und Anmeldeinformationen eine Sicherheitsgruppe in der Cloud oder lokal basierend auf Ihren Anforderungen.

- Setzen Sie die gemeinsam genutzten Anmeldeinformationen zurück. Nachdem die Anwendung in Microsoft Entra ID bereitgestellt wurde, müssen Benutzer das Passwort des freigegebenen Kontos nicht kennen. Die Microsoft Entra-ID speichert das Kennwort, und Sie sollten in Betracht ziehen, es lang und komplex zu gestalten.

- Konfigurieren Sie den automatischen Rollover des Kennworts, wenn die Anwendung es unterstützt. Auf diese Weise kennt nicht einmal der Administrator, der das anfängliche Setup ausgeführt hat, das Kennwort des freigegebenen Kontos.

Optionen für einmaliges Anmelden

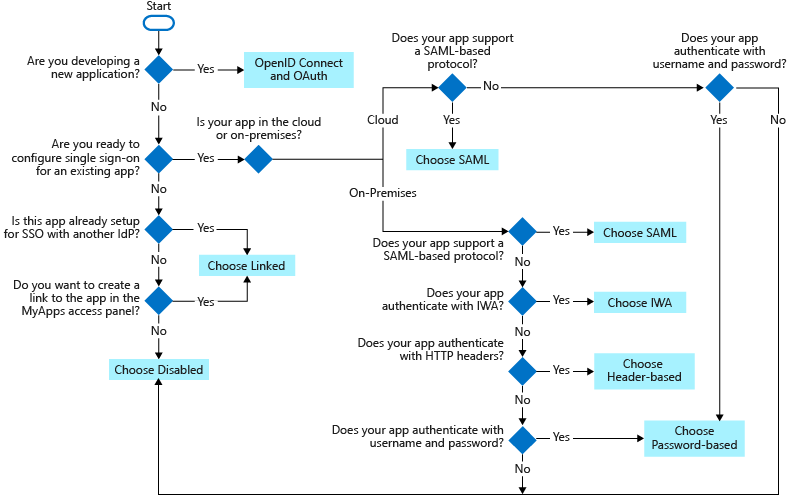

Es gibt verschiedene Möglichkeiten, eine Anwendung für SSO zu konfigurieren. Die Auswahl einer SSO-Methode hängt davon ab, wie die Anwendung für die Authentifizierung konfiguriert ist.

- Cloudanwendungen können OpenID Connect, OAuth, SAML, kennwortbasiert oder für SSO verknüpft verwenden. Einmaliges Anmelden kann auch deaktiviert werden.

- Lokale Anwendungen können kennwortbasierte, integrierte Windows-Authentifizierung, Header-basierte oder verknüpfte Methoden für SSO verwenden. Die Auswahlmöglichkeiten vor Ort funktionieren, wenn Anwendungen für Anwendungsproxy konfiguriert sind.

Mit diesem Flussdiagramm können Sie entscheiden, welche SSO-Methode für Ihre Situation am besten geeignet ist.

Die folgenden SSO-Protokolle stehen zur Verfügung:

OpenID Connect- und OAuth- – Wählen Sie OpenID Connect und OAuth 2.0 aus, wenn die Anwendung, mit der Sie eine Verbindung herstellen, diese unterstützt. Weitere Informationen finden Sie unter OAuth 2.0 und OpenID Connect-Protokolle auf der Microsoft Identity Platform. Schritte zum Implementieren von OpenID Connect SSO finden Sie unter Einrichten des OIDC-basierten einmaligen Anmeldens für eine Anwendung in microsoft Entra ID.

SAML- – Wählen Sie SAML nach Möglichkeit für vorhandene Anwendungen aus, die OpenID Connect oder OAuth nicht verwenden. Weitere Informationen finden Sie im SAML-Protokoll für einmaliges Anmelden.

Kennwortbasiert – Wählen Sie 'Kennwortbasiert', wenn die Anwendung eine HTML-Anmeldeseite nutzt. Kennwortbasiertes SSO ist auch als Kennwortverwaltung bekannt. Mit kennwortbasiertem SSO können Sie Den Benutzerzugriff und Kennwörter für Webanwendungen verwalten, die den Identitätsverbund nicht unterstützen. Es ist auch nützlich, wenn mehrere Benutzer ein einzelnes Konto teilen müssen, beispielsweise für die Social-Media-App-Konten Ihrer Organisation.

Kennwortbasiertes SSO unterstützt Anwendungen, für die mehrere Anmeldefelder für Anwendungen erforderlich sind, für die mehr als nur Benutzernamen- und Kennwortfelder erforderlich sind, um sich anzumelden. Sie können die Bezeichnungen der Benutzernamen- und Kennwortfelder anpassen, die Ihre Benutzer in "Meine Apps" sehen, wenn sie ihre Anmeldeinformationen eingeben. Schritte zum Implementieren kennwortbasierter SSO finden Sie unter Kennwortbasiertes Einmaliges Anmelden.

Verknüpft – Wählen Sie "Verknüpft" aus, wenn die Anwendung für SSO bei einem anderen Identitätsanbieter konfiguriert ist. Mit der verknüpften Option können Sie den Zielspeicherort konfigurieren, wenn ein Benutzer die Anwendung in den Endbenutzerportalen Ihrer Organisation auswählt. Sie können einen Link zu einer benutzerdefinierten Webanwendung hinzufügen, die derzeit einen Partnerverbund verwendet, z. B. Active Directory-Verbunddienste (ADFS).

Sie können auch Links zu bestimmten Webseiten hinzufügen, die in den Zugriffsbereichen Ihres Benutzers und einer App angezeigt werden sollen, die keine Authentifizierung erfordert. Die Option "Verknüpft" bietet keine Anmeldefunktionalität über Microsoft Entra-Zugangsdaten. Schritte zum Implementieren von verknüpften SSO finden Sie unter "Einmaliges Anmelden verknüpft".

Deaktiviert – Wählen Sie SSO deaktiviert aus, wenn die Anwendung noch nicht für SSO konfiguriert werden soll.

Integrierte Windows-Authentifizierung (IWA) – Wählen Sie IWA Single Sign-On für Anwendungen, die IWA verwenden, oder für anspruchsbezogene Anwendungen. Weitere Informationen finden Sie unter Kerberos Constrained Delegation für die einmalige Anmeldung bei Ihren Anwendungen mit Application Proxy.

Header-basiert - Wählen Sie Header-basiertes Single Sign-On, wenn die Anwendung „Header“ für die Authentifizierung verwendet. Weitere Informationen finden Sie unter Header-basiertes SSO.