Häufig gestellte Fragen zu verwalteten Identitäten für Azure-Ressourcen

Verwaltete Identitäten für Azure-Ressourcen sind ein Feature von Microsoft Entra ID. Für alle Azure-Dienste, die verwaltete Identitäten unterstützen, gilt ein eigener Zeitplan. Sehen Sie sich den Verfügbarkeitsstatus der verwalteten Identitäten für Ihre Ressource und die bekannten Probleme an, bevor Sie beginnen.

Hinweis

„Verwaltete Identitäten für Azure-Ressourcen“ ist der neue Name für den Dienst, der früher als „Verwaltete Dienstidentität“ (Managed Service Identity, MSI) bezeichnet wurde.

Verwaltung

Wie können Sie nach Ressourcen mit einer verwalteten Identität suchen?

Die Liste der Ressourcen, die über eine vom System zugewiesene verwaltete Identität verfügen, können Sie mit dem folgenden Azure CLI-Befehl abrufen:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Welche Azure RBAC-Berechtigungen sind erforderlich, um eine verwaltete Identität auf einer Ressource zu nutzen?

- Systemseitig zugewiesene verwaltete Identität: Sie benötigen Schreibberechtigungen für die Ressource. Für virtuelle Computer benötigen Sie beispielsweise

Microsoft.Compute/virtualMachines/write. Diese Aktion ist in ressourcenspezifischen integrierten Rollen wie Mitwirkender von virtuellen Computern enthalten. - Zuweisen von benutzerseitig zugewiesenen verwalteten Identitäten zu Ressourcen: Sie benötigen Schreibberechtigungen für die Ressource. Für virtuelle Computer benötigen Sie beispielsweise

Microsoft.Compute/virtualMachines/write. Darüber hinaus benötigen SieMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionfür die benutzerseitig zugewiesene Identität. Diese Aktion ist in der integrierten Rolle Operator für verwaltete Identität enthalten. - Verwalten von benutzerseitig zugewiesenen Identitäten: Um benutzerseitig zugewiesene verwaltete Identitäten zu erstellen oder zu löschen, benötigen Sie die Rollenzuweisung Mitwirkender für verwaltete Identität.

- Verwalten von Rollenzuweisungen für verwaltete Identitäten: Sie benötigen die Rollenzuweisung Besitzer oder Benutzerzugriffsadministrator für die Ressource, auf die Sie Zugriff gewähren möchten. Sie benötigen die Rollenzuweisung Leser für die Ressource mit einer systemseitig zugewiesenen Identität oder für die benutzerseitig zugewiesene Identität, die die Rollenzuweisung erhält. Wenn Sie keinen Lesezugriff haben, können Sie beim Hinzufügen der Rollenzuweisung nach „Benutzer, Gruppe oder Dienstprinzipal“ suchen, um den der Identität zugrunde liegenden Dienstprinzipal zu finden, anstatt nach der verwalteten Identität zu suchen. Weitere Informationen zum Zuweisen von Azure-Rollen.

Wie verhindere ich die Erstellung von verwalteten Identitäten, die vom Benutzer zugewiesen werden?

Mit Azure Policy können Sie Ihre Benutzer am Erstellen von vom Benutzer zugewiesenen verwalteten Identitäten hindern.

Melden Sie sich am Azure-Portal an, und gehen Sie dann zu Policy.

Wählen Sie Definitionen aus.

Wählen Sie + Richtliniendefinition aus, und geben Sie die erforderlichen Informationen ein.

Fügen Sie im Abschnitt Richtlinienregel Folgendes ein:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Nachdem Sie die Richtlinie erstellt haben, weisen Sie sie der gewünschten Ressourcengruppe zu.

- Navigieren Sie zu „Ressourcengruppen“.

- Suchen Sie die Ressourcengruppe, die Sie zu Testzwecken verwenden möchten.

- Wählen Sie im Menü auf der linken Seite Richtlinien aus.

- Wählen Sie Richtlinie zuweisen aus.

- Geben Sie im Abschnitt Grundeinstellungen Folgendes an:

- Bereich: die Ressourcengruppe, die Sie zu Testzwecken verwenden.

- Richtliniendefinition: die zuvor erstellte Richtlinie.

- Übernehmen Sie für alle anderen Einstellungen die Standardwerte, und wählen Sie Überprüfen + Erstellen aus.

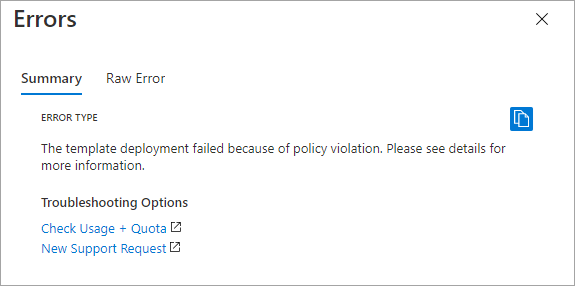

Ab diesem Zeitpunkt schlägt jeder Versuch, eine vom Benutzer zugewiesene verwaltete Identität in der Ressourcengruppe zu erstellen, fehl.

Konzepte

Verfügen verwaltete Identitäten über ein unterstützendes App-Objekt?

Nein, verwaltete Identitäten und Microsoft Entra-App-Registrierungen sind im Verzeichnis nicht dasselbe.

App-Registrierungen setzen sich aus zwei Komponenten zusammen: Ein Anwendungsobjekt und ein Dienstprinzipalobjekt. Verwaltete Identitäten für Azure-Ressourcen verfügen nur über eine dieser Komponenten: Ein Dienstprinzipalobjekt.

Verwaltete Identitäten haben kein Anwendungsobjekt im Verzeichnis, womit im Allgemeinen App-Berechtigungen für MS Graph erteilt werden. Stattdessen müssen dem Dienstprinzipal MS Graph-Berechtigungen für verwaltete Identitäten direkt erteilt werden.

Welche Anmeldeinformationen sind mit einer verwalteten Identität verknüpft? Wie lange sind sie gültig, und wie oft werden sie rotiert?

Hinweis

Die Authentifizierung von verwalteten Identitäten ist ein internes Implementierungsdetail, das ohne vorherige Ankündigung geändert werden kann.

Verwaltete Identitäten verwenden die zertifikatbasierte Authentifizierung. Die Anmeldeinformationen für jede verwaltete Identität haben eine Gültigkeitsdauer von 90 Tagen und werden nach 45 Tagen rotiert.

Welche Identität wird von IMDS standardmäßig verwendet, wenn die Identität nicht in der Anforderung angegeben ist?

- Wenn die vom System zugewiesene verwaltete Identität aktiviert ist und keine Identität in der Anforderung angegeben ist, verwendet Azure Instance Metadata Service (IMDS) standardmäßig die vom System zugewiesene verwaltete Identität.

- Wenn die systemseitig zugewiesene verwaltete Identität nicht aktiviert wurde und nur eine benutzerseitig zugewiesene verwaltete Identität vorhanden ist, verwendet IMDS standardmäßig diese einzelne, benutzerseitig zugewiesene verwaltete Identität.

Wenn der Ressource aus irgendeinem Grund eine andere benutzerseitig zugewiesene verwaltete Identität zugewiesen ist, tritt bei Ihren Anforderungen an IMDS der Fehler

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token requestauf. Es wird dringend empfohlen, in Ihrer Anforderung explizit eine Identität anzugeben, selbst wenn für die Ressource derzeit lediglich eine benutzerseitig zugewiesene verwaltete Identität vorhanden ist. - Wenn die systemseitig zugewiesene verwaltete Identität nicht aktiviert wurde und mehrere benutzerseitig zugewiesene verwaltete Identitäten vorhanden sind, müssen Sie in der Anforderung eine verwaltete Identität angeben.

Einschränkungen

Kann dieselbe verwaltete Identität in mehreren Regionen verwendet werden?

Kurz gesagt, ja. Sie können vom Benutzer zugewiesene verwaltete Identitäten in mehr als einer Azure-Region verwenden. Etwas ausführlicher: Während benutzerseitig zugewiesene verwaltete Identitäten als regionale Ressourcen erstellt werden, ist der zugehörige Dienstprinzipal, der in Microsoft Entra ID erstellt wird, global verfügbar. Der Dienstprinzipal kann in jeder Azure-Region verwendet werden. Seine Verfügbarkeit richtet sich nach der Verfügbarkeit von Microsoft Entra ID. Wenn Sie z. B. eine vom Benutzer zugewiesene verwaltete Identität in der Region „USA, Süden-Mitte“ erstellt haben und diese Region nicht mehr verfügbar ist, wirkt sich dieses Problem nur auf Aktivitäten auf Steuerungsebene für die verwaltete Identität selbst aus. Die Aktivitäten von Ressourcen, die bereits für die Nutzung der verwalteten Identitäten konfiguriert sind, werden dadurch nicht beeinträchtigt.

Können verwaltete Identitäten für Azure-Ressourcen mit Azure Cloud Services (klassisch) verwendet werden?

Verwaltete Identitäten für Azure-Ressourcen bieten derzeit keine Unterstützung für Azure Cloud Services (klassisch). “

Welche Sicherheitsgrenze gilt für verwaltete Identitäten für Azure-Ressourcen?

Bei der Sicherheitsgrenze der Identität handelt es sich um die Ressource, an die sie angefügt ist. Beispielsweise ist die Sicherheitsgrenze für eine VM, für die verwaltete Identitäten für Azure-Ressourcen aktiviert sind, diese VM. Jeglicher Code, der auf dieser VM ausgeführt wird, kann den Endpunkt für verwaltete Identitäten aufrufen und Token anfordern. Die Benutzeroberfläche ähnelt der für die Arbeit mit anderen Ressourcen, die verwaltete Identitäten unterstützen.

Werden verwaltete Identitäten automatisch neu erstellt, wenn ich ein Abonnement in ein anderes Verzeichnis verschiebe?

Nein, wenn Sie ein Abonnement in ein anderes Verzeichnis verschieben, müssen Sie es manuell neu erstellen und Azure-Rollenzuweisungen erneut zuweisen.

- Für vom System zugewiesene verwaltete Identitäten: Deaktivieren Sie die Identitäten, und aktivieren Sie sie erneut.

- Für vom Benutzer zugewiesene verwaltete Identitäten: Löschen Sie die Identitäten, erstellen Sie sie neu, und fügen Sie sie erneut an die erforderlichen Ressourcen an (z. B. virtuelle Computer).

Kann ich eine verwaltete Identität verwenden, um auf eine Ressource in einem anderen Verzeichnis/Mandanten zuzugreifen?

Nein, verwaltete Identitäten unterstützen derzeit keine verzeichnisübergreifenden Szenarien.

Gibt es Ratenbegrenzungen, die für verwaltete Identitäten gelten?

Grenzwerte für verwaltete Identitäten hängen von Azure-Dienstgrenzwerten, Grenzwerten für Azure Instance Metadata Service (IMDS) und Microsoft Entra-Dienstgrenzwerten ab.

- Azure-Diensteinschränkungen: Sie definieren die Anzahl der Erstellungsvorgänge, die auf Mandanten- und Abonnementebene ausgeführt werden können. Für vom Benutzer zugewiesene verwaltete Identitäten gibt es außerdem Einschränkungen hinsichtlich der Namensgebung.

- IMDS: Im Allgemeinen sind Anforderungen an IMDS auf fünf (5) Anforderungen pro Sekunde beschränkt. Anforderungen, die diesen Schwellenwert überschreiten, werden mit der Antwort 429 abgelehnt. Anforderungen an die Kategorie Verwaltete Identität sind auf 20 Anforderungen pro Sekunde und 5 gleichzeitige Anforderungen beschränkt. Weitere Informationen finden Sie im Artikel Verwaltete Identität.

- Microsoft Entra-Dienst: Jede verwaltete Identität zählt zur Objektkontingentgrenze in einem Microsoft Entra-Mandanten, wie in Microsoft Entra-Dienstgrenzwerte und -einschränkungen beschrieben.

Ist es möglich, eine benutzerseitig zugewiesene verwaltete Identität in eine andere Ressourcengruppe/ein anderes Abonnement zu verschieben?

Das Verschieben einer benutzerseitig zugewiesenen verwalteten Identität in eine andere Ressourcengruppe wird nicht unterstützt.

Werden Token für verwaltete Identitäten zwischengespeichert?

Token für verwaltete Identitäten werden von der zugrunde liegenden Azure-Infrastruktur aus Leistungs- und Ausfallsicherheitsgründen zwischengespeichert: Die Back-End-Dienste für verwaltete Identitäten verwalten einen Cache pro Ressourcen-URI für etwa 24 Stunden. Es kann beispielsweise mehrere Stunden dauern, bis Änderungen an den Berechtigungen einer verwalteten Identität wirksam werden. Derzeit ist es nicht möglich, die Aktualisierung des Tokens einer verwalteten Identität vor seinem Ablauf zu erzwingen. Weitere Informationen finden Sie unter Einschränkung der Verwendung verwalteter Identitäten zur Autorisierung.

Werden verwaltete Identitäten vorläufig gelöscht?

Ja, verwaltete Identitäten werden 30 Tage lang vorläufig gelöscht. Sie können den Prinzipal des vorläufig gelöschten verwalteten Identitätsdiensts anzeigen, doch Sie können ihn nicht wiederherstellen oder endgültig löschen.

Was geschieht mit Token, nachdem eine verwaltete Identität gelöscht wurde?

Wenn eine verwaltete Identität gelöscht wird, kann eine Azure-Ressource, die zuvor dieser Identität zugeordnet war, keine neuen Token mehr für diese Identität anfordern. Token, die vor dem Löschen der Identität ausgestellt wurden, sind weiterhin bis zum ursprünglichen Ablauf gültig. Einige Autorisierungssysteme für Zielendpunkte führen möglicherweise andere Überprüfungen im Verzeichnis für die Identität durch. In diesem Fall tritt ein Fehler bei der Anforderung auf, da das Objekt nicht gefunden werden kann. Einige Systeme wie Azure RBAC akzeptieren jedoch weiterhin Anforderungen von diesem Token, bis es abläuft.

Nächste Schritte

- Erfahren Sie mehr über die Funktionsweise von verwalteten Identitäten mit virtuellen Computern

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für