Best Practices für Microsoft Entra-Rollen

In diesem Artikel werden einige der bewährten Methoden für die Verwendung der Microsoft Entra rollenbasierten Zugriffssteuerung (role-Based Access Control, Microsoft Entra RBAC) beschrieben. Diese bewährten Methoden leiten sich aus unseren Erfahrungen mit Microsoft Entra RBAC und den Erfahrungen von Kunden wie Ihnen ab. Wir empfehlen Ihnen, auch unsere detaillierten Sicherheitshinweise zum Sichern des privilegierten Zugriffs für Hybrid-und cloudbereitstellungen in Microsoft Entra IDzu lesen.

1. Wenden Sie das Prinzips der geringsten Rechte an

Beim Planen Ihrer Zugriffs Steuerungsstrategie ist es eine bewährte Vorgehensweise, die geringste Berechtigung zu verwalten. Die geringste Berechtigung bedeutet, dass Sie Ihren Administratoren genau die Berechtigung erteilen, die Sie für Ihre Arbeit benötigen. Wenn Sie Ihren Administratoren eine Rolle zuweisen, müssen Sie drei Aspekte beachten: einen bestimmten Satz von Berechtigungen für einen bestimmten Bereich für einen bestimmten Zeitraum. Vermeiden Sie es, umfangreichere Rollen in umfassenderen Bereichen zuzuweisen, auch wenn dies anfänglich bequemer erscheint. Durch das Einschränken von Rollen und Bereichen begrenzen Sie die Ressourcen, die gefährdet sind, wenn der Sicherheitsprinzipal kompromittiert wird. Microsoft Entra RBAC unterstützt über 65 integrierte Rollen. Es gibt Microsoft Entra-Rollen zum Verwalten von Verzeichnisojekten wie Benutzern, Gruppen und Anwendungen sowie zum Verwalten von Microsoft 365 Diensten wie Exchange, SharePoint und InTune. Informationen zu integrierten Rollen in Microsoft Entra finden Sie unter Grundlegendes zu Rollen in Microsoft Entra ID. Wenn keine integrierte Rolle vorhanden ist, die Ihren Anforderungen entspricht, können Sie eigene benutzerdefinierte Rollenerstellen.

Suchen nach den richtigen Rollen

Führen Sie die folgenden Schritte aus, um die richtige Rolle zu finden.

Melden Sie sich beim Microsoft Entra Admin Centeran.

Browsen Sie zu Identität>Rollen und Administratoren>Rollen und Administratoren.

Verwenden Sie den Dienst Filter, um die Liste der Rollen einzugrenzen.

Weitere Informationen finden Sie in der Dokumentation integrierte Rollen in Microsoft Entra. Die jeder Rolle zugeordneten Berechtigungen werden zusammen zur besseren Lesbarkeit aufgeführt. Zum Verständnis der Struktur und Bedeutung von Rollenberechtigungen siehe Wie man Rollenberechtigungen versteht.

Informationen hierzu finden Sie in der Dokumentation zur Am wenigsten privilegierte Rolle nach Aufgabe.

2. Verwenden Sie Privileged Identity Management, um Just-in-Time-Zugriff zu gewähren

Eines der Prinzipien der geringsten Berechtigung ist, dass der Zugriff nur bei Bedarf gewährt werden sollte. Mit Microsoft Entra Privileged Identity Management (PIM) können Sie Ihren Administratoren Just-in-Time-Zugriff gewähren. Microsoft empfiehlt die Verwendung von PIM in Microsoft Entra ID. Mit PIM kann ein Benutzer für eine Microsoft Entra-Rolle berechtigt werden. Dort kann die Rolle bei Bedarf für einen begrenzten Zeitraum aktiviert werden. Der privilegierte Zugriff wird automatisch entfernt, wenn das Zeitfenster abläuft. Sie können PIM-Einstellungen auch so konfigurieren, dass eine Genehmigung erforderlich ist oder E-Mail-Benachrichtigungen erhalten, wenn jemand Ihre Rollenzuweisung aktiviert, oder andere Rolleneinstellungen vornehmen. Benachrichtigungen liefern eine Warnung, wenn neue Benutzer zu hoch privilegierten Rollen hinzugefügt werden. Weitere Informationen finden Sie unter Konfigurieren von Microsoft Entra-Rolleneinstellungen in Privileged Identity Management.

3. Aktivieren Sie die mehrstufige Authentifizierung für alle Ihre Administratorkonten

Basierend auf unseren Studien ist Ihr Konto bei Verwendung von MultiFactor-Authentifizierung (MFA) 99,9 % weniger wahrscheinlich gefährdet.

Sie können die MFA für Microsoft Entra-Rollen mit zwei Methoden aktivieren:

- Rolleneinstellungen in Privileged Identity Management

- Bedingter Zugriff

4. Konfigurieren von wiederkehrenden Zugriffsüberprüfungen, um nicht benötigte Berechtigungen im Laufe der Zeit zu widerrufen

Zugriffsüberprüfungen ermöglichen es Unternehmen, den Zugriff von Administratoren regelmäßig zu überprüfen, um sicherzustellen, dass nur die richtigen Personen weiterhin Zugriff haben. Ein regelmäßiges Auditing Ihrer Administratoren ist aus folgenden Gründen wichtig:

- Ein böswilliger Akteur kann ein Konto kompromittieren.

- Mitarbeiter verschieben Teams in einem Unternehmen. Wenn es keine Überprüfung gibt, können sie mit der Zeit unnötige Zugriffe anhäufen.

Microsoft empfiehlt, Zugriffsüberprüfungen zu verwenden, um nicht mehr benötigte Rollenzuweisungen zu finden und zu entfernen. Dadurch können Sie das Risiko eines nicht autorisierten oder übermäßigen Zugriffs verringern und Ihre Compliancestandards einhalten.

Informationen zu Zugriffsüberprüfungen für Rollen finden Sie unter Erstellen einer Zugriffsübersicht über Azure-Ressourcen und Microsoft Entra-Rollen in PIM. Informationen zu Zugriffsüberprüfungen von Gruppen, denen Rollen zugewiesen sind, finden Sie unter Erstellen einer Zugriffsüberprüfung von Gruppen und Anwendungen in Microsoft Entra ID.

5. begrenzen Sie die Anzahl der globalen Administratoren auf weniger als 5

Als bewährte Methode empfiehlt Microsoft, dass Sie die Rolle "Globaler Administrator" weniger als fünf Personen in Ihrer Organisation zuweisen. Globale Administratoren haben im Grunde uneingeschränkten Zugang, und es liegt in Ihrem Interesse, die Angriffsfläche gering zu halten. Wie bereits erwähnt, sollten alle diese Konten mit einer mehrstufigen Authentifizierung geschützt werden.

Wenn Sie über fünf oder mehr privilegierte globale Administratorrollenzuweisungen verfügen, wird auf der Seite „Microsoft Entra-Übersicht“ eine Warnungskarte für globale Administratoren angezeigt, um Sie bei der Überwachung der Rollenzuweisungen globaler Administrator zu unterstützen.

Wenn ein Benutzer sich für einen Microsoft-Clouddienst registriert, wird standardmäßig ein Microsoft Entra-Mandant erstellt, und dem Benutzer wird die Rolle „Globaler Administrator“ zugewiesen. Benutzer, denen die Rolle „Globaler Administrator“ zugewiesen ist, können fast alle administrativen Einstellungen in Ihrer Microsoft Entra-Organisation lesen und ändern. Bis auf wenige Ausnahmen können globale Administratoren auch alle Konfigurationseinstellungen in Ihrer Microsoft 365-Organisation lesen und ändern. Globale Administratoren haben außerdem die Möglichkeit, Ihren Zugriff auf das Lesen von Daten zu erhöhen.

Microsoft empfiehlt Organisationen, zwei Nur-Cloud-Notfallzugriffskonten dauerhaft der Rolle Globaler Administrator zugewiesen zu haben. Diese Konten verfügen über hohe Zugriffsrechte und sind keinen bestimmten Einzelpersonen zugewiesen. Die Konten sind auf Notfall- oder Unterbrechungsglasszenarien beschränkt, in denen normale Konten nicht verwendet werden können oder alle anderen Administratoren versehentlich gesperrt sind. Diese Konten sollten nach den Empfehlungen für das Notfallzugriffskonto erstellt werden.

6. Beschränken Sie die Anzahl der privilegierten Rollenzuweisungen auf weniger als 10

Einige Rollen umfassen privilegierte Berechtigungen, z. B. die Möglichkeit, Anmeldeinformationen zu aktualisieren. Da diese Rollen möglicherweise zu Rechteerweiterungen führen können, sollten Sie die Verwendung dieser privilegierten Rollenzuweisungen in Ihrer Organisation auf weniger als 10 beschränken. Wenn Sie 10 privilegierte Rollenzuweisungen überschreiten, wird auf der Seite Rollen und Administratoren eine Warnung angezeigt.

Sie können Rollen, Berechtigungen und Rollenzuweisungen identifizieren, die privilegiert sind, indem Sie nach der Bezeichnung PRIVILEGED suchen. Weitere Informationen finden Sie unter Privilegierte Rollen und Berechtigungen in Microsoft Entra ID.

7. Verwenden Sie Gruppen für Microsoft Entra-Rollenzuweisungen, und delegieren Sie die Rollenzuweisung

Wenn Sie über ein externes Governancesystem verfügen, das Gruppen nutzt, sollten Sie Microsoft Entra-Gruppen anstelle einzelner Benutzerrollen zuweisen. Mit wenigen Ausnahmen können globale Administratoren auch alle Konfigurationseinstellungen in Ihrer Microsoft 365-Organisation lesen und ändern.Sie können auch rollenzuweisbare Gruppen in PIM verwalten, um sicherzustellen, dass es keine ständigen Besitzer oder Mitglieder in diesen privilegierten Gruppen gibt. Weitere Informationen finden Sie unter Privileged Identity Management (PIM) für Gruppen.

Sie können rollenzuweisbaren Gruppen einen Besitzer zuweisen. Der Besitzer entscheidet, wer zur Gruppe hinzugefügt oder aus ihr entfernt wird, und damit indirekt auch, wer die Rollenzuweisung erhält. Auf diese Weise kann ein globaler Administrator oder ein Administrator für privilegierte Rollen die Rollenverwaltung mit Hilfe von Gruppen auf einer rollenspezifischen Grundlage delegieren. Weitere Informationen finden Sie unter Verwenden von Microsoft Entra-Gruppen zum Verwalten von Rollenzuweisungen.

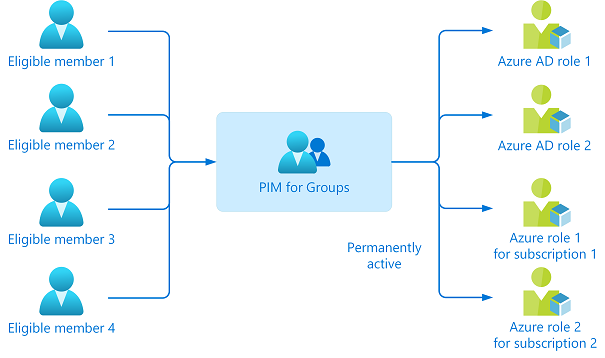

8. Mithilfe von PIM für Gruppen mehrere Rollen gleichzeitig aktivieren

Es kann der Fall sein, dass eine Person fünf oder sechs berechtigte Zuweisungen zu Microsoft Entra-Rollen über PIM hat. Sie müssen dann jede Rolle einzeln aktivieren, was die Produktivität verringern kann. Schlimmer noch, ihnen können auch Dutzende oder Hunderte von Azure-Ressourcen zugewiesen sein, was das Problem noch verschlimmert.

In diesem Fall sollten Sie Privileged Identity Management (PIM) für Gruppen verwenden. Erstellen Sie ein PIM für Gruppen, und gewähren Sie ihm permanenten Zugriff auf mehrere Rollen (Microsoft Entra ID und/oder Azure). Diesen Benutzer zu einem berechtigten Mitglied oder Besitzer dieser Gruppe machen. Mit nur einer Aktivierung haben sie Zugriff auf alle verlinkten Ressourcen.

9. Verwenden Sie Cloud-native Konten für Microsoft Entra-Rollen

Lokale Synchronisierungskonten für Microsoft Entra-Rollenzuweisungen vermeiden. Wenn Ihr lokales Konto kompromittiert ist, kann es auch Ihre Microsoft Entra-Ressourcen beeinträchtigen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für