Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in FortiGate SSL VPN

In diesem Tutorial erfahren Sie, wie Sie FortiGate SSL VPN in Microsoft Entra ID integrieren. Die Integration von FortiGate SSL VPN in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie mithilfe von Microsoft Entra ID, wer auf FortiGate SSL VPN zugreifen kann.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei FortiGate SSL VPN anzumelden.

- Verwalten Sie Ihre Konten zentral im Azure-Portal.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- FortiGate SSL VPN, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Beschreibung des Tutorials

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

FortiGate SSL VPN unterstützt SP-initiiertes einmaliges Anmelden.

Hinzufügen von FortiGate SSL VPN aus dem Katalog

Zum Konfigurieren der Integration von FortiGate SSL VPN in Microsoft Entra ID müssen Sie FortiGate SSL VPN aus dem Katalog der Liste der verwalteten SaaS-Apps hinzufügen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff FortiGate SSL VPN in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich FortiGate SSL VPN aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für FortiGate SSL VPN

Sie konfigurieren und testen das einmalige Anmelden von Microsoft Entra mit FortiGate SSL VPN mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen Microsoft Entra-Benutzer*innen und der entsprechenden SAML-SSO-Benutzergruppe in FortiGate SSL VPN eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit FortiGate SSL VPN diese allgemeinen Schritte aus:

- Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra, um Ihren Benutzer*innen die Verwendung des Features zu ermöglichen.

- Erstellen von Microsoft Entra-Testbenutzer*in, um das einmalige Anmelden von Microsoft Entra zu testen.

- Gewähren des Zugriffs für den Testbenutzer, um dem Benutzer die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für FortiGate SSL VPN auf der Anwendungsseite

- Erstellen einer FortiGate SAML SSO-Benutzergruppe als Pendant zur Microsoft Entra-Darstellung der Benutzer*innen.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren des einmaligen Anmeldens für Microsoft Entra

Gehen Sie wie folgt vor, um Microsoft Entra SSO über das Azure-Portal zu aktivieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>FortiGate SSL VPN zur Anwendungsintegrationsseite, und wählen Sie dort im Abschnitt Verwalten die Option Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

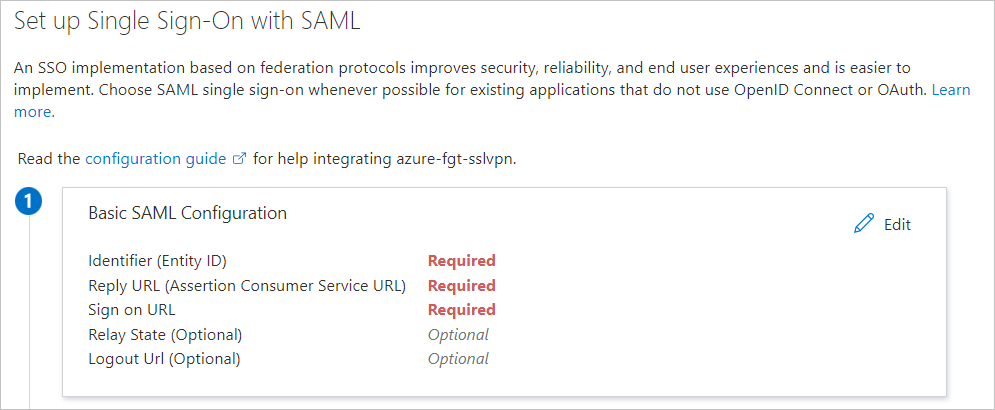

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten für Grundlegende SAML-Konfiguration die Schaltfläche Bearbeiten aus, um die Einstellungen zu bearbeiten:

Geben Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten die folgenden Werte ein:

a. Geben Sie im Feld Bezeichner eine URL im folgenden Format ein:

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Geben Sie im Feld Antwort-URL eine URL im folgenden Format ein:

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Geben Sie im Feld Anmelde-URL eine URL im folgenden Format ein:

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Geben Sie im Feld Abmelde-URL eine URL im folgenden Format ein:

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Hinweis

Diese Werte sind nur Beispiele. Sie müssen die tatsächlichen Werte für Anmelde-URL, Bezeichner, Antwort-URL und Abmelde-URL verwenden, die in FortiGate konfiguriert sind.

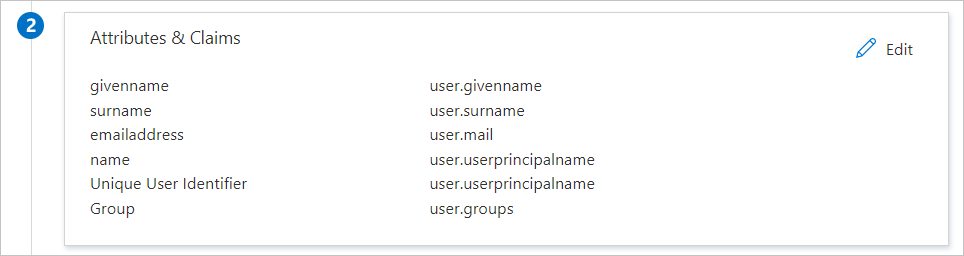

Die FortiGate SSL VPN-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Die für FortiGate SSL VPN erforderlichen Ansprüche sind in der folgenden Tabelle aufgeführt. Die Namen dieser Ansprüche müssen mit den Namen übereinstimmen, die im Abschnitt Ausführen der FortiGate-Befehlszeilenkonfiguration dieses Tutorials verwendet werden. Bei Namen wird die Groß-/Kleinschreibung beachtet.

Name Quellattribut username user.userprincipalname Gruppe user.groups So erstellen Sie diese zusätzlichen Ansprüche:

a. Wählen Sie neben Benutzerattribute & Ansprüche die Option Bearbeiten aus.

b. Wählen Sie Neuen Anspruch hinzufügen aus.

c. Geben Sie für Name die Zeichenfolge username ein.

d. Wählen Sie für Quellattribut die Option user.userprincipalname aus.

e. Wählen Sie Speichern aus.

Hinweis

Benutzerattribute und Ansprüche ermöglichen nur einen Gruppenanspruch. Um einen Gruppenanspruch hinzuzufügen, löschen Sie den vorhandenen Gruppenanspruch user.groups [SecurityGroup], der bereits in den Ansprüchen vorhanden ist, um den neuen Anspruch hinzuzufügen, oder bearbeiten Sie den vorhandenen Anspruch in Alle Gruppen.

f. Wählen Sie Gruppenanspruch hinzufügen aus.

g. Wählen Sie Alle Gruppen aus.

h. Aktivieren Sie unter Erweiterte Optionen das Kontrollkästchen Name des Gruppenanspruchs anpassen.

i. Geben Sie für Name die Zeichenfolge group ein.

j. Wählen Sie Speichern aus.

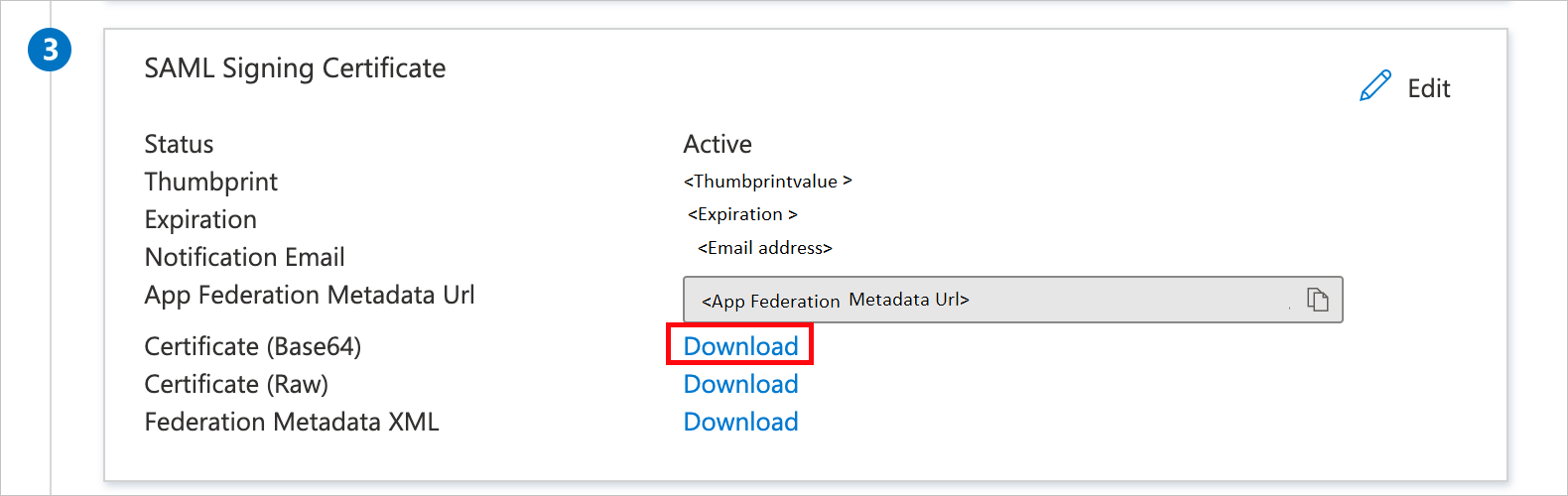

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat neben Zertifikat (Base64) den Link Herunterladen aus, um das Zertifikat herunterzuladen, und speichern Sie es auf Ihrem Computer:

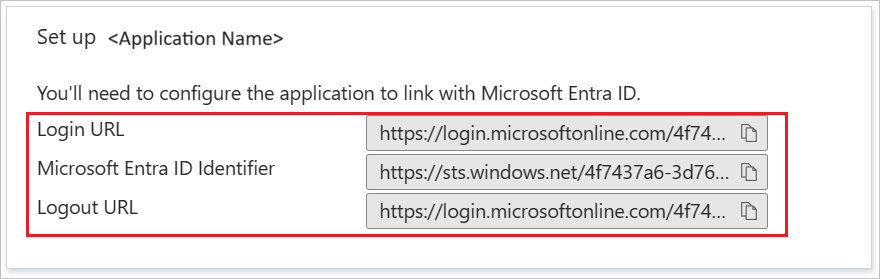

Kopieren Sie im Abschnitt FortiGate SSL VPN einrichten die entsprechenden URLs gemäß Ihren Anforderungen:

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie eine Testbenutzerin mit dem Namen B.Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Gewähren von Zugriff für den Testbenutzer

In diesem Abschnitt ermöglichen Sie B. Simon das Verwenden des einmaligen Anmeldens, indem Sie ihr Zugriff auf FortiGate SSL VPN gewähren.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Wählen Sie in der Anwendungsliste FortiGate SSL VPN aus.

- Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

- Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste Benutzer den Eintrag B. Simon aus, und klicken Sie dann am unteren Bildschirmrand auf die Schaltfläche Auswählen.

- Falls Sie in der SAML-Assertion einen Rollenwert erwarten, wählen Sie im Dialogfeld Rolle auswählen die entsprechende Rolle für den Benutzer aus der Liste aus. Klicken Sie am unteren Bildschirmrand auf die Schaltfläche Auswählen.

- Wählen Sie im Dialogfeld Zuweisung hinzufügen die Option Zuweisen aus.

Erstellen einer Sicherheitsgruppe für den Testbenutzer

In diesem Abschnitt erstellen Sie in Microsoft Entra ID eine Sicherheitsgruppe für den Testbenutzer. FortiGate verwendet diese Sicherheitsgruppe, um dem Benutzer Netzwerkzugriff über das VPN zu gewähren.

- Navigieren Sie im Microsoft Entra Admin Center zu Identität>Gruppen>Neue Gruppe.

- Führen Sie in den Eigenschaften für Neue Gruppe die folgenden Schritte aus:

- Wählen Sie in der Liste Gruppentyp die Option Sicherheit.

- Geben Sie in das Feld Gruppenname den Namen FortiGateAccess ein.

- Geben Sie in das Feld Gruppenbeschreibung die Beschreibung Group for granting FortiGate VPN access (Gruppe zum Gewähren des FortiGate-VPN-Zugriffs) ein.

- Wählen Sie für die Einstellungen Microsoft Entra-Rollen können der Gruppe zugewiesen werden (Vorschau) die Option Nein aus.

- Wählen Sie im Feld Mitgliedschaftstyp die Option Zugewiesen aus.

- Wählen Sie unter Mitglieder die Option Keine Mitglieder ausgewählt aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste Benutzer den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Klicken Sie auf Erstellen.

- Wechseln Sie in Microsoft Entra ID zurück zum Abschnitt Gruppen, navigieren Sie zur Gruppe FortiGate-Zugriff, und notieren Sie sich den Wert für Objekt-ID. Sie benötigen die Information später.

Konfigurieren des einmaligen Anmeldens für FortiGate SSL VPN

Hochladen des Base64-SAML-Zertifikats für die FortiGate-Appliance

Nach Abschluss der SAML-Konfiguration der FortiGate-App in Ihrem Mandanten haben Sie das Base64-codierte SAML-Zertifikat heruntergeladen. Sie müssen dieses Zertifikat in die FortiGate-Appliance hochladen:

- Melden Sie sich beim Verwaltungsportal Ihrer FortiGate-Appliance an.

- Wählen Sie im linken Bereich System aus.

- Wählen Sie unter System die Option Certificates (Zertifikate) aus.

- Wählen Sie Import>Remote Certificate (Importieren > Remotezertifikat) aus.

- Navigieren Sie zu dem Zertifikat, das bei der FortiGate-App-Bereitstellung im Azure-Mandanten heruntergeladen wurde, wählen Sie es aus, und wählen Sie dann OK aus.

Nachdem das Zertifikat hochgeladen wurde, notieren Sie sich den Namen, der unter System>Certificates>Remote Certificate (System > Zertifikate > Remotezertifikat) angezeigt wird. Der Standardname lautet „REMOTE_Cert_N“. N ist dabei eine ganze Zahl.

Abschließen der Befehlszeilenkonfiguration für FortiGate

Obwohl Sie SSO seit FortiOS 7.0 auch auf der grafischen Benutzeroberfläche konfigurieren können, gelten die CLI-Konfigurationen für alle Versionen und werden daher hier gezeigt.

Für diese Schritte benötigen Sie die zuvor notierten Werte:

| CLI-Einstellung für FortiGate SAML | Entsprechende Azure-Konfiguration |

|---|---|

SP-Entitäts-ID (entity-id) |

Bezeichner (Entitäts-ID) |

SP-SSO-URL (Single Sign-On URL, URL für einmaliges Anmelden) (single-sign-on-url) |

Antwort-URL (Assertionsverbraucherdienst-URL) |

SP-URL für einmaliges Abmelden (single-logout-url) |

Abmelde-URL |

IdP-Entitäts-ID (idp-entity-id) |

Microsoft Entra-Bezeichner |

IdP-SSO-URL (Single Sign-On URL, URL für einmaliges Anmelden) (idp-single-sign-on-url) |

Azure-Anmelde-URL |

IdP-URL für einmaliges Abmelden (idp-single-logout-url) |

Azure-Abmelde-URL |

IdP-Zertifikat (idp-cert) |

Name des Base64-SAML-Zertifikats (REMOTE_Cert_N) |

Benutzernamenattribut (user-name) |

username |

Gruppennamenattribut (group-name) |

group |

Hinweis

Die Anmelde-URL unter „Grundlegende SAML-Konfiguration“ wird in FortiGate-Konfigurationen nicht verwendet. Sie dient dazu, das SP-initiierte einmalige Anmelden auszulösen, um die Benutzer*innen auf die SSL-VPN-Portalseite umzuleiten.

Richten Sie eine SSH-Sitzung mit der FortiGate-Appliance ein, und melden Sie sich mit einem FortiGate-Administratorkonto an.

Führen Sie diese Befehle aus, und ersetzen Sie die

<values>durch die Informationen, die Sie zuvor gesammelt haben:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Konfigurieren von FortiGate für den Gruppenabgleich

In diesem Abschnitt konfigurieren Sie FortiGate so, dass die Objekt-ID der Sicherheitsgruppe erkannt wird, die den Testbenutzer enthält. Mit dieser Konfiguration kann FortiGate Entscheidungen basierend auf der Gruppenmitgliedschaft treffen.

Für diese Schritte benötigen Sie die Objekt-ID der zuvor in diesem Tutorial erstellten Sicherheitsgruppe „FortiGateAccess“.

Richten Sie eine SSH-Sitzung mit der FortiGate-Appliance ein, und melden Sie sich mit einem FortiGate-Administratorkonto an.

Führen Sie diese Befehle aus:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Erstellen von VPN-Portalen und einer Firewallrichtlinie in FortiGate

In diesem Abschnitt konfigurieren Sie VPN-Portale und eine Firewallrichtlinie in FortiGate, um Zugriff auf die weiter oben in diesem Tutorial erstellte Sicherheitsgruppe „FortiGateAccess“ zu gewähren.

Weitere Informationen finden Sie unter Konfigurieren der SAML-SSO-Anmeldung für SSL-VPN mit Microsoft Entra ID zur Verwendung als SAML-IdP.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie in Schritt 5 der Azure-SSO-Konfiguration *Testen des einmaligen Anmeldens mit Ihrer App auf die Schaltfläche Testen. Dadurch werden Sie zur Anmelde-URL für FortiGate VPN weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Rufen Sie direkt die FortiGate VPN-Anmelde-URL auf, und initiieren Sie den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie in „Meine Apps“ auf die Kachel „FortiGate VPN“ klicken, werden Sie zur Anmelde-URL für FortiGate VPN umgeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nächste Schritte

Nach dem Konfigurieren von FortiGate VPN können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für