Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie SuccessFactors in Microsoft Entra ID integrieren. Die Integration von SuccessFactors in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf SuccessFactors hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei SuccessFactors anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- SuccessFactors-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung.

- SuccessFactors unterstützt SP-initiiertes einmaliges Anmelden.

Hinzufügen von SuccessFactors über den Katalog

Zum Konfigurieren der Integration von SuccessFactors in Microsoft Entra ID müssen Sie SuccessFactors über den Katalog zur Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff SuccessFactors in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich SuccessFactors aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für SuccessFactors

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra (SSO) mit SuccessFactors mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in SuccessFactors eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit SuccessFactors die folgenden Schritte aus:

-

Konfigurieren Sie Microsoft Entra SSO – damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen Sie einen Microsoft Entra-Testbenutzer – um microsoft Entra Single Sign-On mit B.Simon zu testen.

- Weisen Sie den Microsoft Entra-Testbenutzer zu, um B.Simon die Nutzung von Microsoft Entra Single Sign-On zu ermöglichen.

-

Konfigurieren des einmaligen Anmeldens für SuccessFactors , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen Sie einen SuccessFactors-Testbenutzer, um ein Gegenstück zu B.Simon in SuccessFactors zu haben, das mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

- Testen Sie SSO – um zu überprüfen, ob die Konfiguration funktioniert.

Microsoft Entra SSO konfigurieren

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zur Integrationsseite von Entra ID>Enterprise-Apps>SuccessFactors , suchen Sie den Abschnitt "Verwalten" , und wählen Sie "Einmaliges Anmelden" aus.

Wählen Sie auf der Seite " Single Sign-On-Methode auswählen " SAML aus.

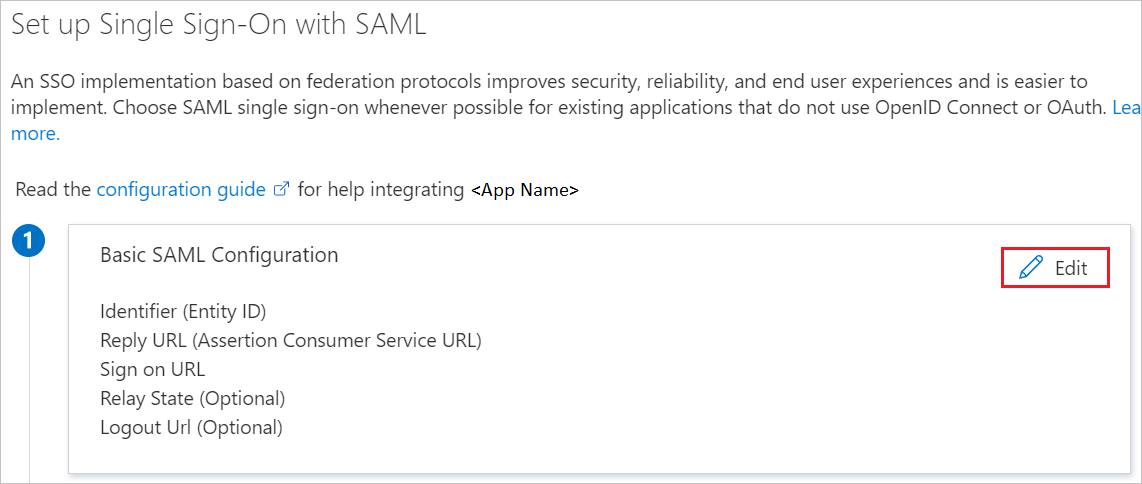

Wählen Sie auf der Seite " Einzel-Sign-On mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a) Geben Sie im Textfeld "Anmelde-URL " eine URL mit einem der folgenden Muster ein:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. Geben Sie im Textfeld des Bezeichners eine URL mithilfe einer der folgenden Vorlagen ein.

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

Abschnitt c. Geben Sie im Textfeld "Antwort-URL " eine URL mit einem der folgenden Muster ein:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Hinweis

Diese Werte sind nicht real. Ersetzen Sie diese Werte durch die tatsächliche Anmelde-URL, den tatsächlichen Bezeichner und die tatsächliche Antwort-URL. Die entsprechenden Werte erfahren Sie vom SuccessFactors-Supportteam.

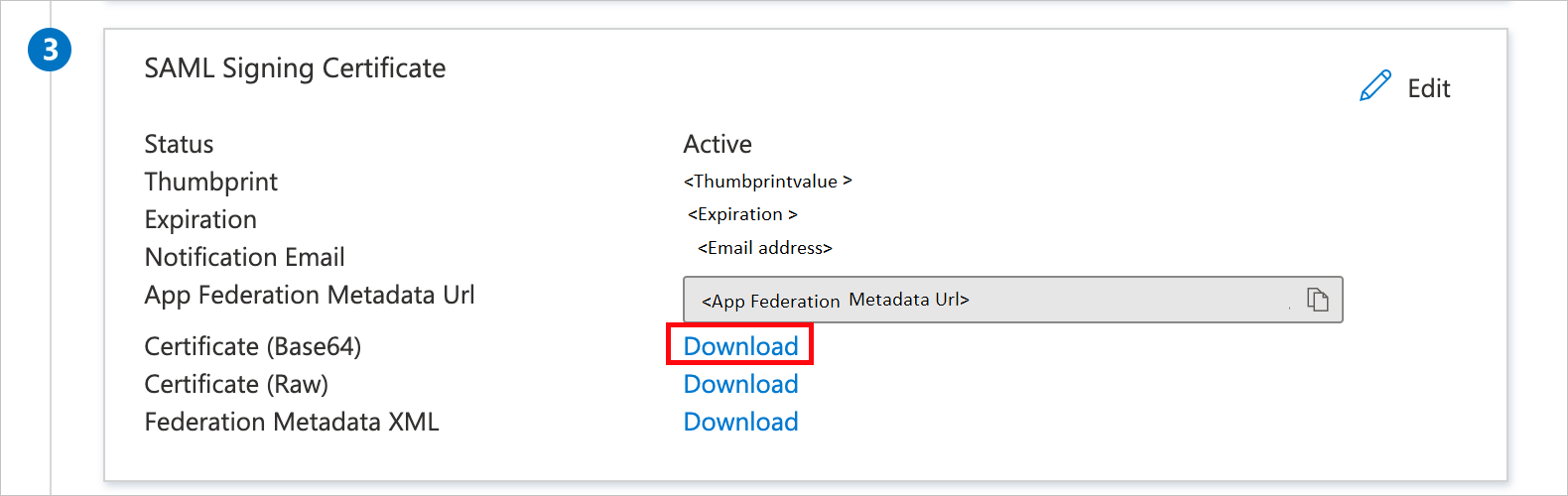

Auf der Seite „Einrichten von Single Sign-On mit SAML“ im Abschnitt SAML-Signaturzertifikat finden Sie das Zertifikat (Base64), und wählen Sie Herunterladen aus, um das Zertifikat auf Ihrem Computer zu speichern.

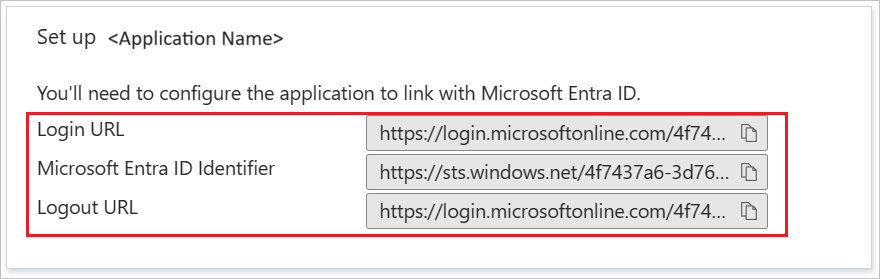

Kopieren Sie im Abschnitt SuccessFactors einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Anweisungen in der Schnellstartanleitung "Erstellen und Zuweisen eines Benutzerkontos", um ein Testbenutzerkonto namens B.Simon zu erstellen.

Konfigurieren des einmaligen Anmeldens für SuccessFactors

Melden Sie sich in einem anderen Webbrowserfenster als Administrator beim SuccessFactors-Verwaltungsportal an.

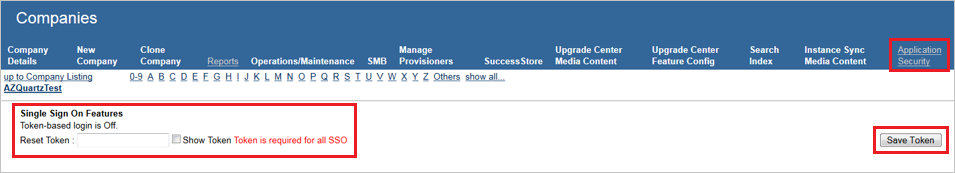

Rufen Sie Anwendungssicherheit auf, und navigieren Sie zum Feature für einmaliges Anmelden.

Platzieren Sie einen beliebigen Wert im Reset Token , und wählen Sie "Token speichern " aus, um SAML SSO zu aktivieren.

Hinweis

Dieser Wert wird als Ein-/Ausschalter verwendet. Sobald ein beliebiger Wert gespeichert wird, wird SAML-SSO aktiviert. Wird kein Wert gespeichert, ist SAML-SSO deaktiviert.

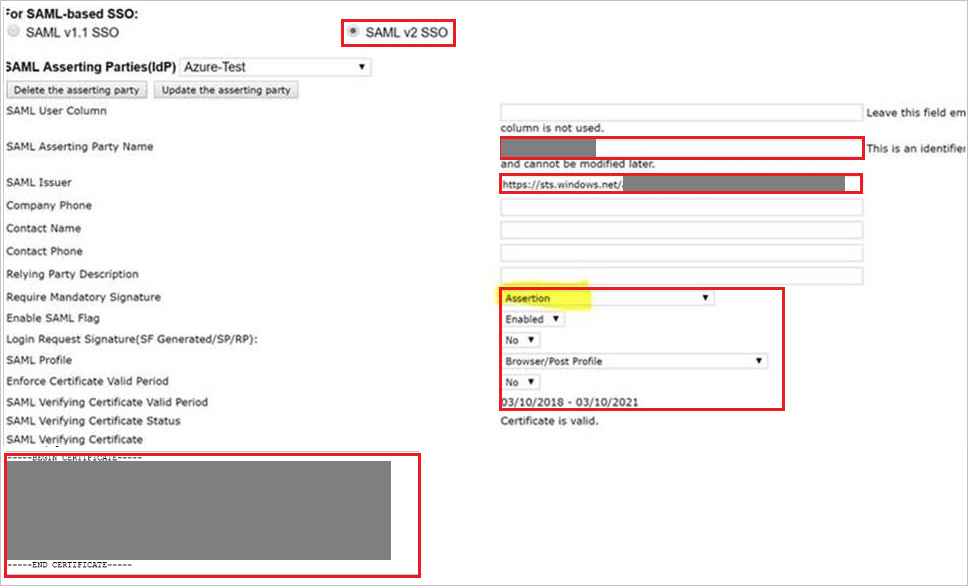

Sehen Sie sich den folgenden Screenshot an, und führen Sie die folgenden Aktionen aus:

a) Wählen Sie das Optionsfeld SAML v2 SSO aus.

b. Legen Sie den Namen der SAML-Assertionspartei fest (beispielsweise auf SAML-Aussteller und Unternehmensname).

Abschnitt c. Fügen Sie in das Textfeld Aussteller-URL den Wert von Microsoft Entra-Bezeichner ein, den Sie zuvor kopiert haben.

d. Wählen Sie unter Require Mandatory Signature (Pflichtsignatur erforderlich) Assertion aus.

e. Wählen Sie für Enable SAML Flag (SAML-Flag aktivieren) die Option Aktiviert aus.

f. Wählen Sie für Login Request Signature(SF Generated/SP/RP) (Anmeldeanforderungssignatur (SF-generiert/SP/RP)) die Option Nein aus.

g. Wählen Sie für SAML Profile (SAML-Profil) die Option Browser/Post Profile (Browser/Post-Profil) aus.

h. Wählen Sie für Enforce Certificate Valid Period (Gültigkeitszeitraum des Zertifikats erzwingen) die Option Nein aus.

Ich. Kopieren Sie den Inhalt der heruntergeladenen Zertifikatdatei aus dem Azure-Portal, und fügen Sie ihn in das Textfeld SAML Verifying Certificate (SAML-Verifizierungszertifikat) ein.

Hinweis

Der Inhalt des Zertifikats muss über Tags für Beginn und Ende des Zertifikats verfügen.

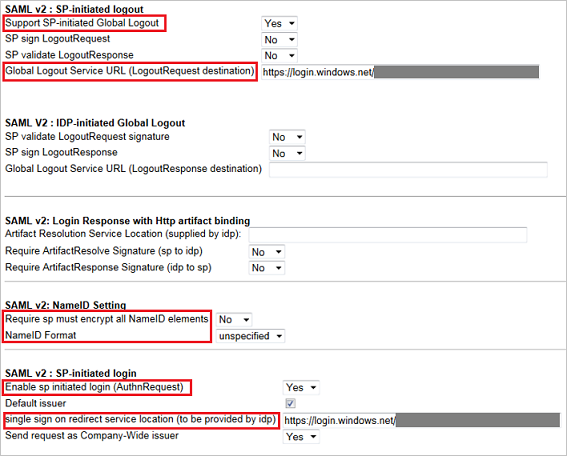

Navigieren Sie zu „SAML V2“, und führen Sie die folgenden Schritte aus:

a) Wählen Sie für Support SP-initiated Global Logout (SP-initiiertes globales Abmelden unterstützen) die Option Ja aus.

b. Fügen Sie in das Textfeld Global Logout Service URL (LogoutRequest destination) (URL des globalen Abmeldediensts (LogoutRequest-Ziel)) den Wert für die Sign-Out URL (Abmelde-URL) ein, den Sie aus dem Azure-Portal kopiert haben.

Abschnitt c. Wählen Sie für Require sp must encrypt all NameID elements (SP muss alle NameID-Elemente verschlüsseln) die Option Nein aus.

d. Wählen Sie für NameID Format (NameID-Format) die Option unspecified (keine Angabe) aus.

e. Wählen Sie für Enable sp initiated login (AuthnRequest) (SP-initiierte Anmeldung aktivieren (AuthnRequest)) die Option Ja aus.

f. Fügen Sie den Wert der Anmelde-URL, den Sie zuvor kopiert haben, in das Textfeld Send request as Company-Wide issuer ein.

Führen Sie die folgenden Schritte aus, wenn bei den Anmeldebenutzernamen die Groß-/Kleinschreibung nicht beachtet werden soll.

a) Rufen Sie Unternehmenseinstellungen (im unteren Bereich der Seite) auf.

b. Aktivieren Sie das Kontrollkästchen Enable Non-Case-Sensitive Username(Groß-/Kleinschreibung bei Benutzernamen nicht beachten).

Abschnitt c. Wählen Sie Speichern aus.

Hinweis

Wenn Sie diese Funktion aktivieren, überprüft das System, ob ein doppelter SAML-Anmeldename erstellt wird. Dies wäre etwa der Fall, wenn der Kunde die Benutzernamen „Benutzer1“ und „benutzer1“ verwendet. Ohne Beachtung der Groß-/Kleinschreibung werden diese zu Duplikaten. Das System gibt Ihnen eine Fehlermeldung und aktiviert das Feature nicht. Der Kunde muss für einen der Benutzernamen eine abweichende Schreibweise verwenden.

Erstellen eines SuccessFactors-Testbenutzers

Damit sich Microsoft Entra-Benutzer bei SuccessFactors anmelden können, müssen sie in SuccessFactors bereitgestellt werden. Im Fall von SuccessFactors ist die Bereitstellung eine manuelle Aufgabe.

Wenn Sie in SuccessFactors erstellte Benutzer abrufen möchten, wenden Sie sich an das SuccessFactors-Supportteam.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

Wählen Sie "Diese Anwendung testen" aus, leitet diese Option zur SuccessFactors-Anmelde-URL um, unter der Sie den Anmeldefluss initiieren können.

Rufen Sie direkt die Anmelde-URL für SuccessFactors auf, und initiieren Sie den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie die Kachel "SuccessFactors" in "Meine Apps" auswählen, werden Sie zur Anmelde-URL von SuccessFactors umgeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Verwandte Inhalte

Nach dem Konfigurieren von SuccessFactors können Sie Sitzungssteuerungen erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützen. Sitzungssteuerungen bauen auf bedingtem Zugriff auf. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.