Tutorial: Konfigurieren von Wrike für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte erläutert, die in Wrike und Azure Active Directory (Azure AD) ausgeführt werden müssen, um Azure AD zum automatischen Bereitstellen und Aufheben der Bereitstellung von Benutzern oder Gruppen in Wrike zu konfigurieren.

Hinweis

In diesem Tutorial wird ein Connector beschrieben, der auf dem Bereitstellungsdienst für Benutzer*innen für Microsoft Entra-Benutzer*innen basiert. Wichtige Informationen zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Was ist die automatisierte Bereitstellung von SaaS-App-Benutzern in Azure AD?.

Voraussetzungen

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Mandant

- Ein Wrike-Mandant

- Ein Benutzerkonto in Wrike mit Administratorrechten

Zuweisen von Benutzern zu Wrike

Microsoft Entra ID ermittelt anhand von Zuweisungen, welche Benutzer*innen Zugriff auf ausgewählte Apps erhalten sollen. Im Kontext der automatischen Benutzerbereitstellung werden nur die Benutzer*innen oder Gruppen synchronisiert, die einer Anwendung in Microsoft Entra ID zugewiesen wurden.

Entscheiden Sie vor dem Konfigurieren und Aktivieren der automatischen Benutzerbereitstellung, welche Benutzer*innen oder Gruppen in Microsoft Entra ID Zugriff auf Harness benötigen. Anschließend können Sie diese Benutzer oder Gruppen Wrike wie folgt zuweisen:

Wichtige Tipps zum Zuweisen von Benutzern zu Wrike

Es wird empfohlen, Elium einzelne Microsoft Entra-Benutzer*innen zuzuweisen, um die Konfiguration der automatischen Benutzerbereitstellung zu testen. Später können weitere Benutzer oder Gruppen zugewiesen werden.

Beim Zuweisen eines Benutzers zu Wrike müssen Sie im Dialogfeld für die Zuweisung eine gültige anwendungsspezifische Rolle auswählen (sofern verfügbar). Benutzer mit der Rolle „Standardzugriff“ werden von der Bereitstellung ausgeschlossen.

Einrichten von Wrike für die Bereitstellung

Bevor Sie Wrike für die automatische Benutzerbereitstellung mit Azure AD konfigurieren, müssen Sie die SCIM-Bereitstellung (System for Cross-Domain Identity Management, System für domänenübergreifendes Identitätsmanagement) in Wrike aktivieren.

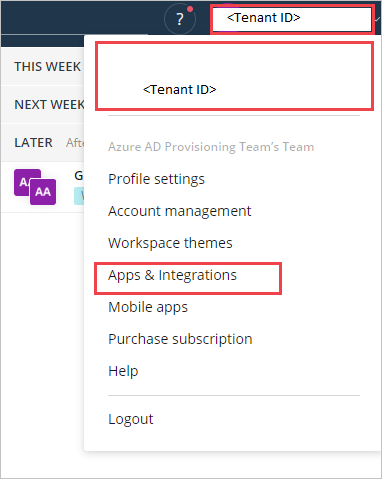

Melden Sie sich bei Ihrer Wrike-Verwaltungskonsole an. Navigieren Sie zu Ihrer Mandanten-ID. Wählen Sie Apps & Integrations (Apps und Integrationen) aus.

Wechseln Sie zu Microsoft Entra ID, und wählen Sie sie aus.

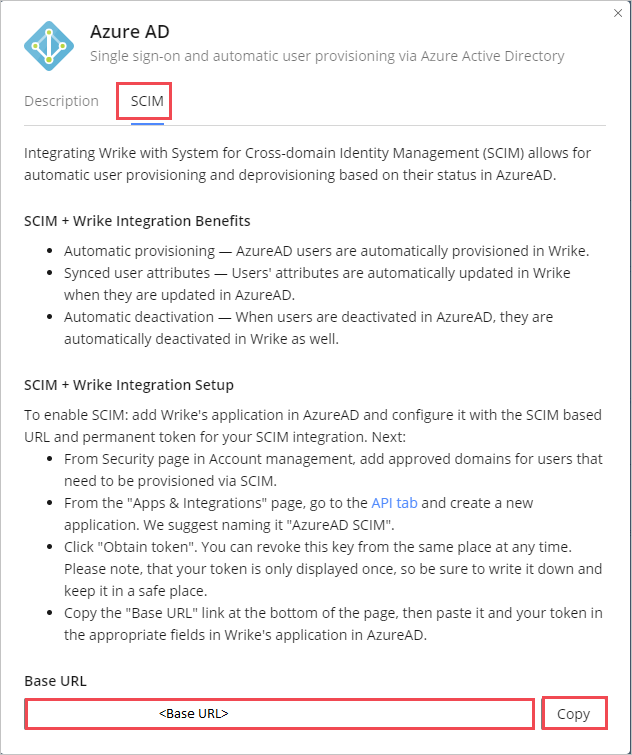

Wählen Sie SCIM aus. Kopieren Sie die Basis-URL.

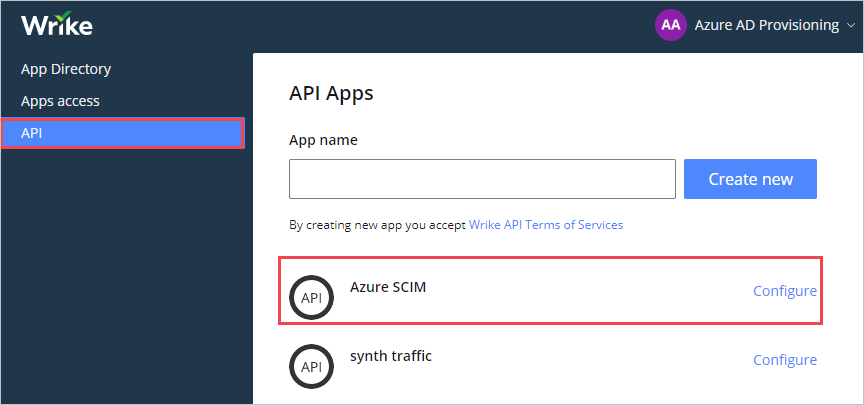

Wählen Sie API>Azure SCIM aus.

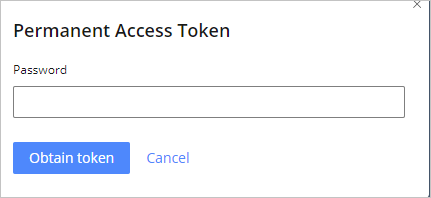

Ein Popup Fenster wird geöffnet. Geben Sie das gleiche Kennwort ein, das Sie zuvor erstellt haben, um ein Konto zu erstellen.

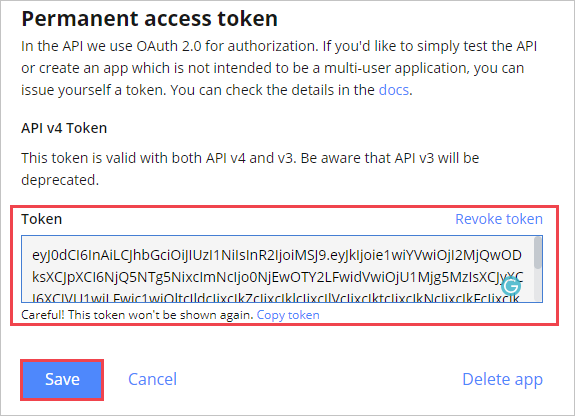

Kopieren Sie das Secret Token (Geheimes Token), und fügen Sie es in Azure AD ein. Wählen Sie Save (Speichern) aus, um die Bereitstellungseinrichtung unter Wrike abzuschließen.

Hinzufügen von Wrike aus dem Katalog

Bevor Sie Harness für die automatische Benutzerbereitstellung mit Microsoft Entra ID konfigurieren, müssen Sie Harness aus dem Microsoft Entra-Anwendungskatalog Ihrer Liste verwalteter SaaS-Anwendungen hinzufügen.

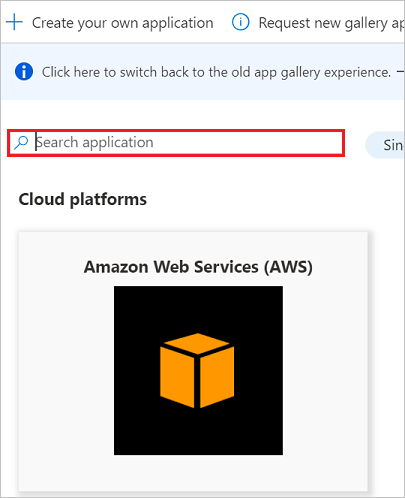

Führen Sie die folgenden Schritte aus, um Visitly aus dem Microsoft Entra-Anwendungskatalog hinzuzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.Wrike**, wählen Sie im Ergebnisbereich Wrike und dann Hinzufügen aus, um die Anwendung hinzuzufügen.

Konfigurieren der automatischen Benutzerbereitstellung in Wrike

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzer*innen und/oder Gruppen in Harness auf der Grundlage von Benutzer- bzw. Gruppenzuweisungen in Microsoft Entra ID erläutert.

Tipp

Um das SAML-basierte einmalige Anmelden für Wrike zu aktivieren, befolgen Sie die Anweisungen unter Tutorial: Einmaliges Anmelden in Wrike. Einmaliges Anmelden kann unabhängig von der automatischen Benutzerbereitstellung konfiguriert werden, obwohl diese beiden Features einander ergänzen.

So konfigurieren Sie die automatische Benutzerbereitstellung für SpaceIQ in Microsoft Entra ID:

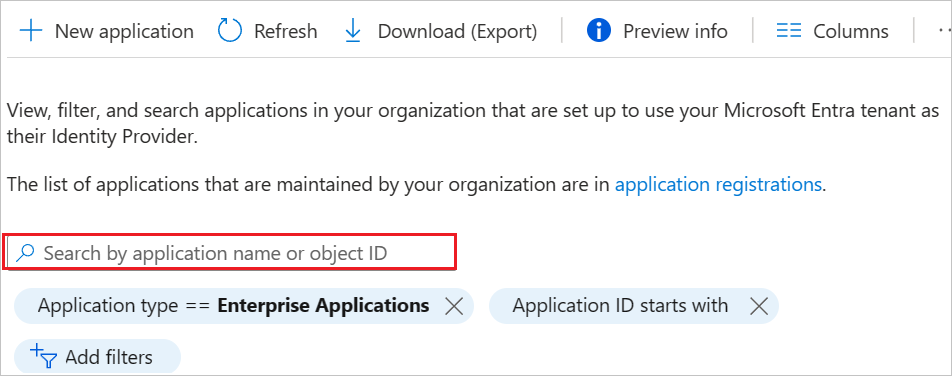

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Wrike.

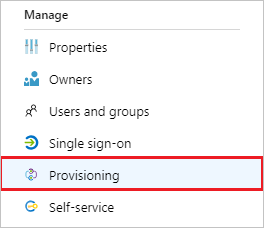

Wählen Sie die Registerkarte Bereitstellung.

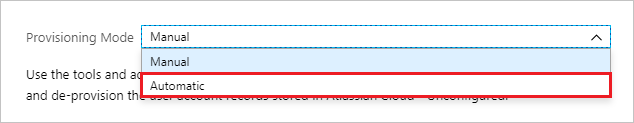

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

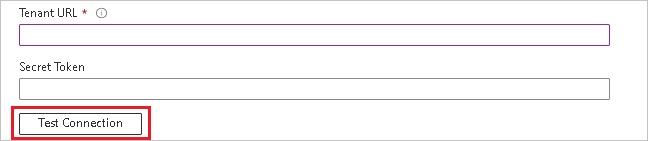

Geben Sie im Abschnitt „Administratoranmeldeinformationen“ die zuvor abgerufenen Werte für die Basis-URL und das permanente Zugriffstoken in die Felder Mandanten-URL und. Geheimes Token ein. Wählen Sie Verbindung testen aus, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Harness herstellen kann. Wenn die Verbindung nicht möglich ist, stellen Sie sicher, dass Ihr Wrike-Konto über Administratorberechtigungen verfügt, und versuchen Sie es dann noch einmal.

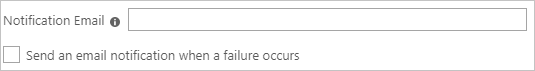

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll. Aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Wählen Sie Speichern aus.

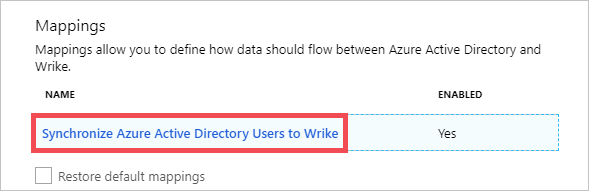

Wählen Sie im Abschnitt Zuordnungen die Option Synchronize Microsoft Entra-Benutzer mit SpaceIQ synchronisieren aus.

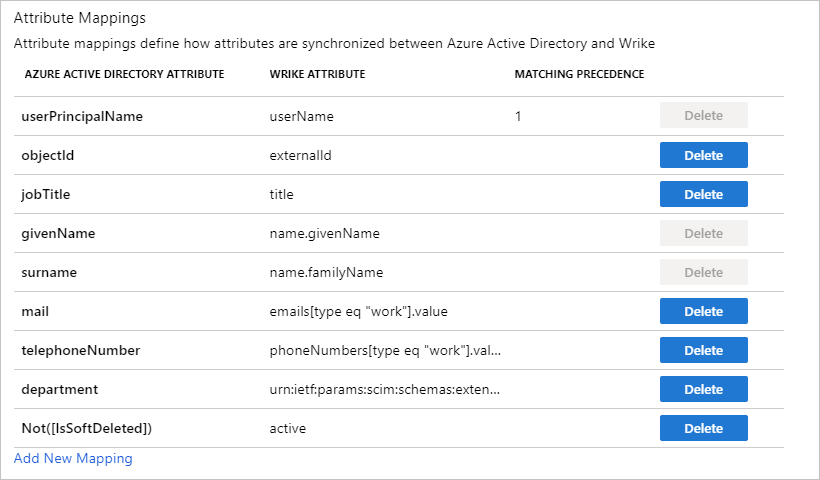

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Microsoft Entra ID mit SpaceIQ synchronisiert werden. Beachten Sie, dass die als übereinstimmende Eigenschaften ausgewählten Attribute für den Abgleich der Benutzerkonten in Wrike für Updatevorgänge verwendet werden. Wählen Sie Speichern aus, um Ihre Änderungen zu committen.

Wenn Sie Bereichsfilter konfigurieren möchten, folgen Sie den Anleitungen unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Um den Microsoft Entra-Bereitstellungsdienst für SpaceIQ zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt Einstellungen zu Ein.

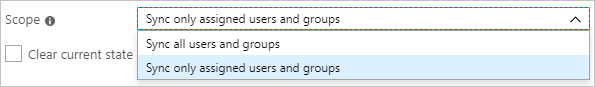

Legen Sie die Benutzer oder Gruppen fest, die in Wrike bereitgestellt werden sollen. Wählen Sie dazu im Abschnitt Einstellungen unter Bereich die gewünschten Werte aus.

Wählen Sie Speichern aus, wenn die Bereitstellung erfolgen kann.

Dadurch wird die Erstsynchronisierung aller Benutzer oder Gruppen gestartet, die im Abschnitt Einstellungen unter Bereich definiert sind. Die Erstsynchronisierung nimmt mehr Zeit in Anspruch als die nachfolgenden Synchronisierungen. Unter Überprüfen des Status der Benutzerbereitstellung finden Sie weitere Informationen dazu, wie lange das Bereitstellen von Benutzern oder Gruppen dauert.

Im Abschnitt Aktueller Status können Sie den Fortschritt überwachen und Links zu Ihrem Bereitstellungsaktivitätsbericht folgen. Darin sind alle Aktionen aufgeführt, die vom Azure AD-Bereitstellungsdienst für Wrike ausgeführt werden. Weitere Informationen finden Sie unter Ermitteln, wann ein bestimmter Benutzer auf eine Anwendung zugreifen kann. Informationen zum Lesen der Microsoft Entra-Bereitstellungsprotokolle finden Sie unter Berichterstellung zur automatischen Benutzerkontobereitstellung.

Zusätzliche Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was ist Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?