Verschlüsselung für ruhende Daten des Language Understanding-Diensts

Wichtig

LUIS wird am 1. Oktober 2025 eingestellt, und ab dem 1. April 2023 können Sie keine neuen LUIS-Ressourcen erstellen. Es wird die Migration Ihrer LUIS-Anwendungen zu Conversational Language Understanding empfohlen, um fortgesetzte Produktunterstützung und mehrsprachige Funktionen zu erhalten.

Mit dem Language Understanding-Dienst werden Ihre Daten beim Speichern in der Cloud automatisch verschlüsselt. Die Verschlüsselung des Language Understanding-Diensts schützt Ihre Daten und unterstützt Sie beim Einhalten der Sicherheits- und Complianceanforderungen Ihrer Organisation.

Informationen zur Azure KI Services-Verschlüsselung

Daten werden mittels FIPS 140-2-konformer 256-Bit-AES-Verschlüsselung ver- und entschlüsselt. Verschlüsselung und Entschlüsselung sind transparent, was bedeutet, dass die Verschlüsselung und der Zugriff für Sie verwaltet werden. Ihre Daten werden standardmäßig geschützt, und Sie müssen weder Code noch Anwendungen ändern, um die Verschlüsselung nutzen zu können.

Informationen zur Verwaltung von Verschlüsselungsschlüsseln

Standardmäßig verwendet Ihr Abonnement von Microsoft verwaltete Verschlüsselungsschlüssel. Optional können Sie Ihr Abonnement auch mit Ihren eigenen Schlüsseln (kundenseitig verwaltete Schlüssel, CMKs) verwalten. CMKs bieten größere Flexibilität beim Erstellen, Rotieren, Deaktivieren und Widerrufen von Zugriffssteuerungen. Außerdem können Sie die zum Schutz Ihrer Daten verwendeten Verschlüsselungsschlüssel überwachen.

Von Kunden verwaltete Schlüssel mit Azure Key Vault

Es gibt auch eine Option zum Verwalten Ihres Abonnements mit Ihren eigenen Schlüsseln. Kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) werden auch als Bring Your Own Key (BYOK) bezeichnet und bieten eine größere Flexibilität beim Erstellen, Rotieren, Deaktivieren und Widerrufen von Zugriffssteuerungen. Außerdem können Sie die zum Schutz Ihrer Daten verwendeten Verschlüsselungsschlüssel überwachen.

Sie müssen Azure Key Vault zum Speichern Ihrer vom Kunden verwalteten Schlüssel verwenden. Sie können entweder Ihre eigenen Schlüssel erstellen und in einem Schlüsseltresor speichern oder mit den Azure Key Vault-APIs Schlüssel generieren. Die Azure AI Services-Ressource und der Schlüsseltresor müssen sich in der gleichen Region und im gleichen Microsoft Entra-Mandant befinden, können aber auch in verschiedenen Abonnements sein. Weitere Informationen zum Azure Key Vault finden Sie unter What is Azure Key Vault? (Was ist der Azure Key Vault?).

Einschränkungen

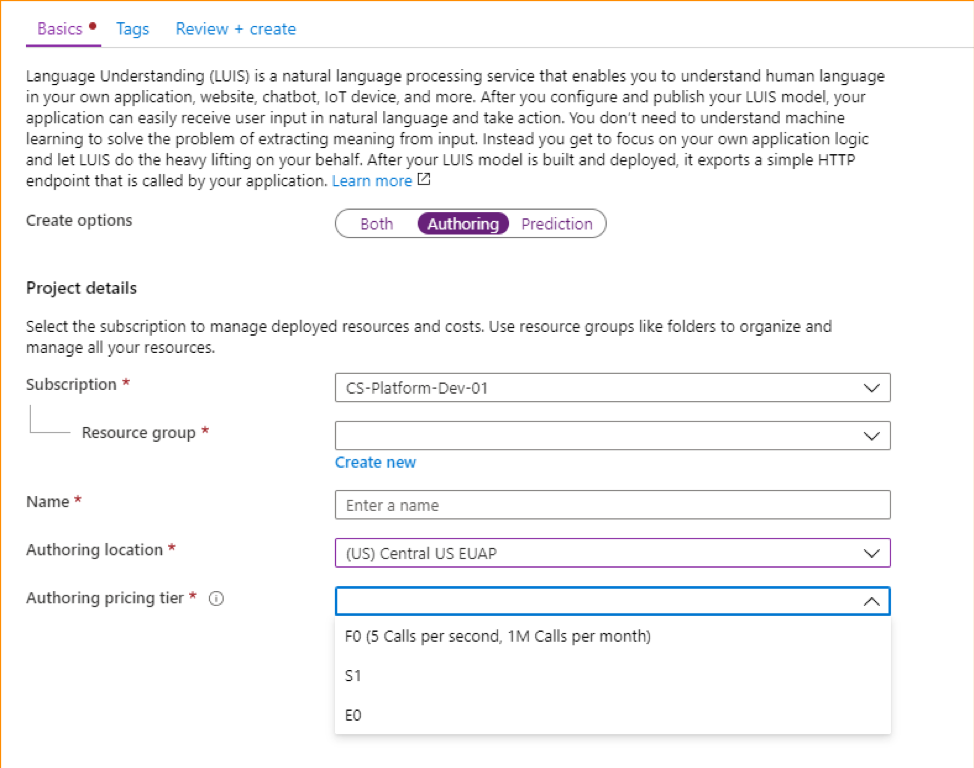

Es gibt einige Einschränkungen bei der Verwendung der Ebene E0 mit vorhandenen/zuvor erstellten Anwendungen:

- Die Migration zu einer E0-Ressource wird blockiert. Benutzer können ihre Apps nur zu F0-Ressourcen migrieren. Nachdem Sie eine vorhandene Ressource zu F0 migriert haben, können Sie in der Ebene E0 eine neue Ressource erstellen.

- Das Verschieben von Anwendungen in eine oder aus einer E0-Ressource wird blockiert. Als Problemumgehung für diese Einschränkung kann die vorhandene Anwendung exportiert und als E0-Ressource importiert werden.

- Die Bing-Rechtschreibprüfung wird nicht unterstützt.

- Das Protokollieren des Endbenutzer-Datenverkehrs ist deaktiviert, wenn Ihre Anwendung eine E0-Anwendung ist.

- Die Vorbereitungsfunktion für Speech in Azure KI Bot Service wird für Anwendungen in der Ebene E0 nicht unterstützt. Dieses Feature ist über Azure KI Bot Service verfügbar, der CMK nicht unterstützt.

- Die Vorbereitungsfunktion für Speech im Portal erfordert Azure Blob Storage. Weitere Informationen finden Sie unter Bring Your Own Storage.

Aktivieren von vom Kunden verwalteten Schlüsseln

Eine neue Azure KI Services-Ressource wird immer mit von Microsoft verwalteten Schlüsseln verschlüsselt. Es ist nicht möglich, zum Zeitpunkt der Ressourcenerstellung kundenseitig verwaltete Schlüssel zu aktivieren. Kundenseitig verwaltete Schlüssel werden in Azure Key Vault gespeichert. Für die Key Vault-Instanz müssen Zugriffsrichtlinien bereitgestellt werden, mit denen Schlüsselberechtigungen für die verwaltete Identität erteilt werden, die der Azure KI Services-Ressource zugeordnet ist. Die verwaltete Identität ist erst verfügbar, nachdem die Ressource mit dem Tarif für CMK erstellt wurde.

Informationen zur Verwendung kundenseitig verwalteter Schlüssel mit Azure Key Vault für die Azure KI Services-Verschlüsselung finden Sie hier:

Durch das Aktivieren von kundenseitig verwalteten Schlüsseln wird auch eine systemseitig zugewiesene verwaltete Identität aktiviert. Dies ist eine Funktion von Microsoft Entra ID. Sobald die systemseitig zugewiesene verwaltete Identität aktiviert ist, wird diese Ressource bei Microsoft Entra ID registriert. Nach der Registrierung erhält die verwaltete Identität Zugriff auf die Key Vault-Instanz, die bei der Einrichtung des kundenseitig verwalteten Schlüssels ausgewählt wurde. Sie können sich weiter über verwaltete Identitäten informieren.

Wichtig

Wenn Sie systemseitig zugewiesene verwaltete Identitäten deaktivieren, wird der Zugriff auf den Schlüsseltresor entfernt, und alle mit den Kundenschlüsseln verschlüsselten Daten sind nicht mehr zugänglich. Alle Features, die von diesen Daten abhängen, funktionieren nicht mehr.

Wichtig

Verwaltete Identitäten unterstützen derzeit keine verzeichnisübergreifenden Szenarien. Wenn Sie vom Kunden verwaltete Schlüssel im Azure-Portal konfigurieren, wird automatisch eine verwaltete Identität im Hintergrund zugewiesen. Wenn Sie anschließend das Abonnement, die Ressourcengruppe oder die Ressource von einem Microsoft Entra-Verzeichnis in ein anderes Verzeichnis verschieben, wird die der Ressource zugeordnete verwaltete Identität nicht an den neuen Mandanten übertragen, sodass kundenseitig verwaltete Schlüssel möglicherweise nicht mehr funktionieren. Weitere Informationen finden Sie unter Übertragen eines Abonnements zwischen Microsoft Entra-Verzeichnissen in Häufig gestellte Fragen und bekannte Probleme mit verwalteten Identitäten für Azure-Ressourcen.

Speichern von kundenseitig verwalteten Schlüsseln in Azure Key Vault

Wenn Sie kundenseitig verwaltete Schlüssel aktivieren möchten, müssen Sie Ihre Schlüssel in einer Azure Key Vault-Instanz speichern. Sie müssen die Eigenschaften Vorläufiges Löschen und Do Not Purge (Nicht bereinigen) im Schlüsseltresor aktivieren.

Für die Azure KI Services-Verschlüsselung werden nur RSA-Schlüssel der Größe 2048 unterstützt. Weitere Informationen zu Schlüsseln finden Sie unter Key Vault-Schlüssel in Informationen zu Schlüsseln, Geheimnissen und Zertifikaten in Azure Key Vault.

Rotieren von kundenseitig verwalteten Schlüsseln

Sie können einen vom Kunden verwalteten Schlüssel in Azure Key Vault entsprechend Ihren Konformitätsrichtlinien rotieren. Wenn der Schlüssel rotiert wird, müssen Sie die Azure KI Services-Ressource aktualisieren, sodass der neue Schlüssel-URI verwendet wird. Informationen dazu, wie Sie die Ressource im Azure-Portal aktualisieren, sodass eine neue Version des Schlüssels verwendet wird, finden Sie unter Konfigurieren von kundenseitig verwalteten Schlüsseln für Azure KI Services über das Azure-Portal im Abschnitt Aktualisieren der Schlüsselversion.

Durch Rotieren des Schlüssels werden die Daten in der Ressource nicht erneut verschlüsselt. Es ist keine weitere Aktion durch den Benutzer erforderlich.

Widerrufen des Zugriffs auf von Kunden verwaltete Schlüssel

Zum Widerrufen des Zugriffs auf von Kunden verwaltete Schlüssel können Sie PowerShell oder die Azure-Befehlszeilenschnittstelle verwenden. Weitere Informationen finden Sie unter Azure Key Vault – PowerShell oder Azure Key Vault – CLI. Durch das Widerrufen des Zugriffs wird der Zugriff auf alle Daten in der Azure KI Services-Ressource blockiert, da Azure KI Services keinen Zugriff mehr auf den Verschlüsselungsschlüssel hat.