Verwaltete Identitäten für Dokument Intelligenz

Dieser Inhalt gilt für: ![]() Version 4.0 (Vorschau)

Version 4.0 (Vorschau) ![]() Version 3.1 (GA)

Version 3.1 (GA) ![]() Version 3.0 (GA)

Version 3.0 (GA) ![]() Version 2.1 (GA)

Version 2.1 (GA)

Verwaltete Identitäten für Azure-Ressourcen sind Dienstprinzipale, die eine Microsoft Entra-Identität sowie bestimmte Berechtigungen für verwaltete Azure-Ressourcen erstellen:

Verwaltete Identitäten gewähren Zugriff auf beliebige Ressourcen, die die Microsoft Entra-Authentifizierung unterstützen, einschließlich Ihrer eigenen Anwendungen. Im Gegensatz zu Sicherheitsschlüsseln und Authentifizierungstoken müssen Entwickler mit verwalteten Identitäten keine Anmeldeinformationen mehr verwalten.

Sie können Zugriff auf eine Azure-Ressource gewähren und einer verwalteten Identität mithilfe der rollenbasierten Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) eine Rolle zuweisen. Es entstehen keine zusätzlichen Kosten für die Verwendung verwalteter Identitäten in Azure.

Wichtig

Verwaltete Identitäten machen die Verwaltung von Anmeldeinformationen, einschließlich SAS-Token (Shared Access Signature), überflüssig.

Verwaltete Identitäten stellen eine sicherere Möglichkeit zum Gewähren des Zugriffs auf Daten dar, ohne dass Anmeldeinformationen im Code erforderlich sind.

Zugriff auf privates Speicherkonto

Der Zugriff auf das private Azure-Speicherkonto und die Authentifizierung unterstützen verwalteten Identitäten für Azure-Ressourcen. Wenn Sie über ein Azure-Speicherkonto verfügen, das durch ein virtuelles Netzwerk (VNet) oder eine Firewall geschützt ist, kann Dokument Intelligenz nicht direkt auf Daten Ihres Speicherkontos zugreifen. Sobald jedoch eine verwaltete Identität aktiviert ist, kann Dokument Intelligenz mithilfe zugewiesener Anmeldeinformationen für die verwaltete Identität auf Ihr Speicherkonto zugreifen.

Hinweis

Wenn Sie Ihre Speicherdaten mit dem Tool zur Beschriftung von Beispielen für Dokument Intelligenz (FOTT) analysieren möchten, müssen Sie das Tool hinter Ihrem VNet oder Ihrer Firewall bereitstellen.

Die APIs

AnalyzeReceipt, Business Card, Invoice, ID Document und Custom Form können Daten aus einem einzelnen Dokument extrahieren, indem Anforderungen als unformatierte binäre Inhalte veröffentlicht werden. In diesen Szenarien sind keine Anmeldeinformationen für die verwaltete Identität erforderlich.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein aktives Azure-Konto – Sollten Sie über kein aktives Konto verfügen, können Sie ein kostenloses Konto erstellen.

Eine Dokument Intelligenz- oder Azure KI Services-Ressource im Azure-Portal Ausführliche Schritte finden Sie unter Erstellen einer Azure KI Services-Ressource.

Ein Azure Blob Storage-Konto in derselben Region wie Ihre Dokument Intelligenz-Ressource. Sie müssen außerdem Container zum Speichern und Organisieren Ihrer Blobdaten unter Ihrem Speicherkonto erstellen.

Wenn sich Ihr Speicherkonto hinter einer Firewall befindet, müssen Sie die folgende Konfiguration aktivieren:

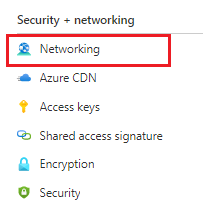

.Klicken Sie auf der Seite Ihres Speicherkontos im linken Menü auf Sicherheit + Netzwerkbetrieb → Netzwerk.

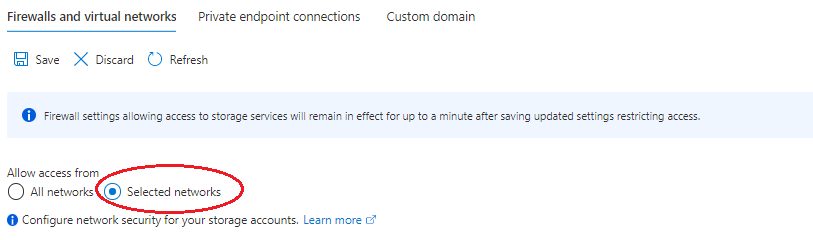

Klicken Sie im Hauptfenster auf Allow access from selected networks (Zugriff aus bestimmten Netzwerken zulassen).

Navigieren Sie auf der Seite „Ausgewählte Netzwerke“ zur Kategorie Ausnahmen, und stellen Sie sicher, dass das Kontrollkästchen für

Allow Azure services on the trusted services list to access this storage accountaktiviert ist.

Eine kurze Übersicht über die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) über das Azure-Portal.

Zuweisungen verwalteter Identitäten

Es gibt zwei Arten von verwalteten Identitäten: systemseitig und benutzerseitig zugewiesene Identitäten. Derzeit unterstützt Dokument Intelligenz systemseitig zugewiesene verwaltete Identitäten:

Eine systemseitig zugewiesene verwaltete Identität wird direkt für eine Dienstinstanz aktiviert. Sie ist nicht standardmäßig aktiviert. Sie müssen zu Ihrer Ressource wechseln und die Identitätseinstellung aktualisieren.

Die systemseitig zugewiesene verwaltete Identität ist während des gesamten Lebenszyklus an Ihre Ressource gebunden. Wenn Sie Ihre Ressource löschen, wird auch die verwaltete Identität gelöscht.

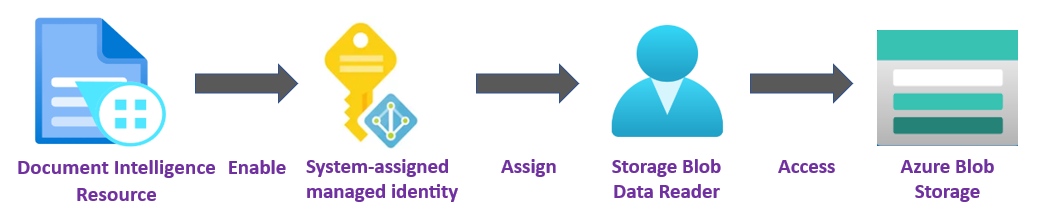

In den folgenden Schritten aktivieren Sie eine systemseitig zugewiesene verwaltete Identität und gewähren Dokument Intelligenz begrenzten Zugriff auf Ihr Azure Blob Storage-Konto.

Aktivieren einer systemseitig zugewiesenen verwalteten Identität

Wichtig

Um eine systemseitig zugewiesene verwaltete Identität zu aktivieren, benötigen Sie Microsoft.Authorization/roleAssignments/write-Berechtigungen, z. B. Besitzer oder Benutzerzugriffsadministrator. Sie können einen Bereich auf vier Ebenen angeben: Verwaltungsgruppe, Abonnement, Ressourcengruppe oder Ressource.

Melden Sie sich mit einem Konto, das Ihrem Azure-Abonnement zugeordnet ist, beim Azure-Portal an.

Navigieren Sie im Azure-Portal zur Seite Ihrer Dokument Intelligenz-Ressource.

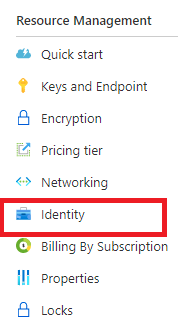

Wählen Sie in der linken Leiste die Option Identität aus der Liste Ressourcenverwaltung aus:

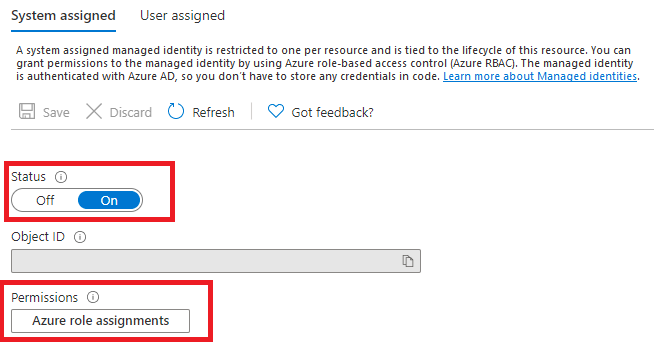

Schalten Sie im Hauptfenster die Registerkarte Vom System zugewiesener Status auf Ein.

Gewähren des Zugriffs auf Ihr Speicherkonto

Sie müssen Dokument Intelligenz Zugriff auf Ihr Speicherkonto gewähren, damit Blobs gelesen werden können. Nachdem der Zugriff auf Dokument Intelligenz mit einer systemseitig zugewiesenen verwalteten Identität aktiviert wurde, können Sie die rollenbasierte Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) verwenden, um Dokument Intelligenz Zugriff auf den Azure-Speicher zu gewähren. Mit der Rolle Leser von Speicherblobdaten wird Dokument Intelligenz (repräsentiert durch die systemseitig zugewiesene verwaltete Identität) Lese- und Listenzugriff auf den Blobcontainer und die Daten gewährt.

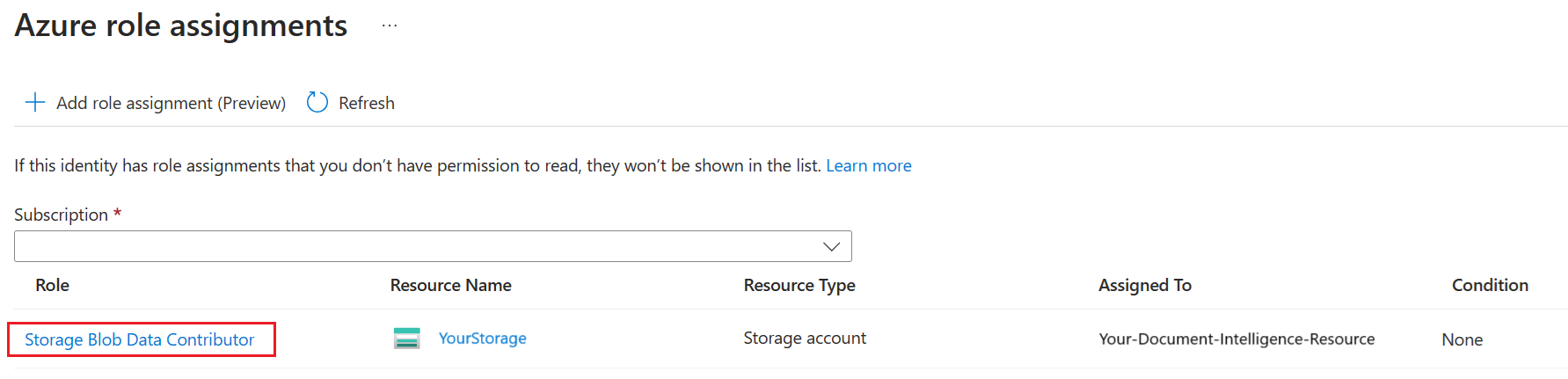

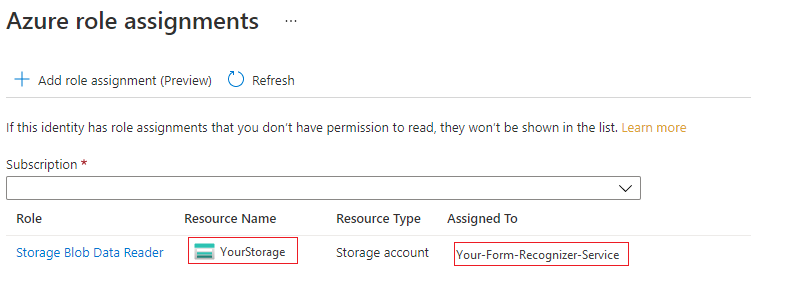

Wählen Sie unter Berechtigungen die Option Azure-Rollenzuweisungen aus:

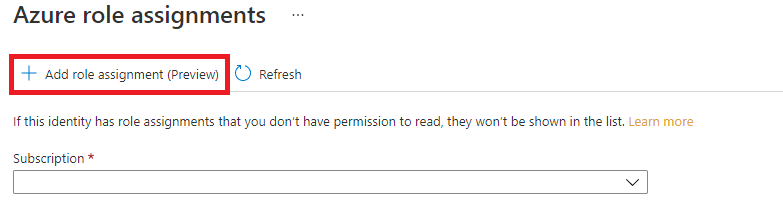

Wählen Sie auf der Seite „Azure-Rollenzuweisungen“, die geöffnet wird, im Dropdownmenü Ihr Abonnement und dann + Rollenzuweisung hinzufügen aus.

Hinweis

Wenn Sie im Azure-Portal keine Rolle zuweisen können, da die Option „Hinzufügen > Rollenzuweisung hinzufügen“ deaktiviert ist oder der Berechtigungsfehler „Sie verfügen nicht über die Berechtigung zum Hinzufügen einer Rollenzuweisung in diesem Bereich“ angezeigt wird, überprüfen Sie, ob Sie derzeit als Benutzer*in mit einer zugewiesenen Rolle angemeldet sind, die über Microsoft.Authorization/roleAssignments/write-Berechtigungen wie „Besitzer“ oder „Benutzerzugriffsadministrator“ im Speicherbereich für die Speicherressource verfügt.

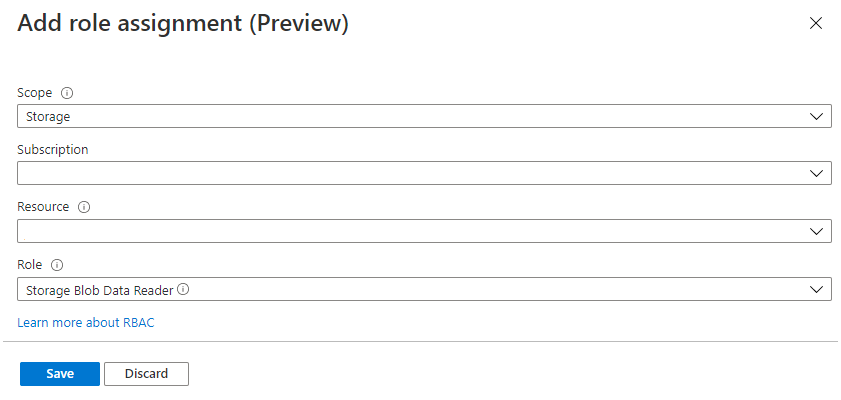

Als Nächstes werden Sie Ihrer Dienstressource für Dokument Intelligenz die Rolle Leser von Speicherblobdaten zuweisen. Füllen Sie im Popupfenster

Add role assignmentdie Felder folgendermaßen aus, und wählen Sie Speichern aus:Feld Wert Bereich Storage Abonnement Das Ihrer Speicherressource zugeordnete Abonnement. Ressource Der Name Ihrer Speicherressource Rolle Leser von Speicherblobdaten: Ermöglicht den Lesezugriff auf Azure Storage-Blobcontainer und -Daten.

Nachdem Sie die Bestätigungsmeldung Rollenzuweisung hinzugefügt erhalten haben, aktualisieren Sie die Seite, um die hinzugefügte Rollenzuweisung anzuzeigen.

Wenn die Änderung nicht sofort angezeigt wird, warten Sie und versuchen Sie, die Seite noch einmal zu aktualisieren. Beim Zuweisen oder Entfernen von Rollenzuweisungen kann es bis zu 30 Minuten dauern, bis Änderungen wirksam werden.

Das ist alles! Sie haben die Schritte zum Aktivieren einer systemseitig zugewiesenen verwalteten Identität abgeschlossen. Mit der verwalteten Identität und Azure RBAC haben Sie Dokument Intelligenz spezifische Zugriffsrechte für Ihre Speicherressource gewährt, ohne Anmeldeinformationen wie SAS-Token verwalten zu müssen.

Weitere Rollenzuweisungen für Dokument Intelligenz Studio

Wenn Sie Dokument Intelligenz Studio verwenden und Ihr Speicherkonto mit Netzwerkeinschränkung wie einer Firewall oder einem virtuellen Netzwerk konfiguriert ist, muss Ihrem Dokument Intelligenz-Dienst eine andere Rolle wie Mitwirkender an Speicherblobdaten zugewiesen werden. Dokument Intelligenz Studio benötigt diese Rolle, um Blobs in Ihr Speicherkonto zu schreiben, wenn Sie automatische Bezeichnungsvorgänge, Human-in-the-Loop-Vorgänge oder Projektfreigabe- bzw. Projektupgradevorgänge ausführen.