Anpassen des ausgehenden Clusters mit ausgehenden Typen in Azure Kubernetes Service (AKS)

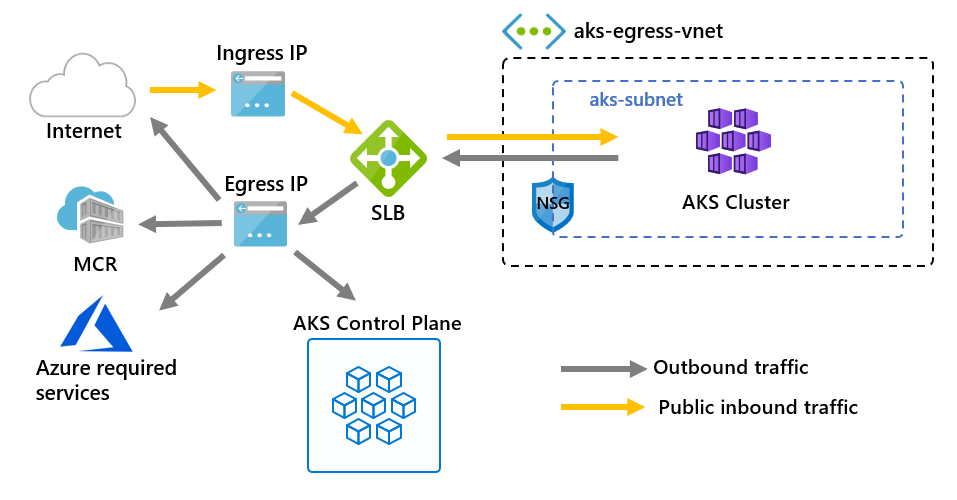

Sie können den von einem AKS-Cluster ausgehenden Datenverkehr an verschiedene Szenarien anpassen. AKS stellt standardmäßig einen Standard-SKU-Lastenausgleich bereit, der für ausgehenden Datenverkehr eingerichtet und verwendet wird. Das Standardsetup erfüllt aber möglicherweise nicht alle Anforderungen in allen Szenarien, wenn öffentliche IP-Adressen nicht zulässig oder zusätzliche Hops für den ausgehenden Datenverkehr erforderlich sind.

In diesem Artikel werden die verschiedenen Arten der ausgehenden Konnektivität behandelt, die in AKS-Clustern verfügbar sind.

Hinweis

Nach der Clustererstellung können Sie jetzt den outboundType aktualisieren.

Wichtig

In nicht privaten Clustern wird der API-Serverclusterdatenverkehr über den ausgehenden Clustertyp weitergeleitet und verarbeitet. Um zu verhindern, dass API-Serverdatenverkehr als öffentlicher Datenverkehr verarbeitet wird, sollten Sie einen privaten Clusterverwenden oder das Feature API-Server-VNET-Integration ausprobieren.

Einschränkungen

- Für

outboundTypesind AKS-Cluster erforderlich, bei denenvm-set-typealsVirtualMachineScaleSetsundload-balancer-skualsStandardfestgelegt ist.

Ausgehende Typen in AKS

Sie können einen AKS-Cluster mit den folgenden ausgehenden Typen konfigurieren: Lastenausgleich, NAT-Gateway oder benutzerdefiniertes Routing. Der ausgehende Typ betrifft nur den ausgehenden Datenverkehr Ihres Clusters. Weitere Informationen finden Sie unter Einrichten von Eingangscontrollern.

Hinweis

Sie können Ihre eigene [route table][byo-route-table] mit UDR und kubenet-Netzwerken verwenden. Stellen Sie sicher, dass Ihre Clusteridentität (Dienstprinzipal oder verwaltete Identität) über Berechtigungen der Rolle „Mitwirkender“ für die benutzerdefinierte Routingtabelle verfügt.

Ausgehender Typ von loadBalancer

Ein Lastenausgleich wird für ausgehenden Datenverkehr über eine von AKS zugewiesene öffentliche IP-Adresse verwendet. Ein ausgehender Typ von loadBalancer unterstützt Kubernetes-Dienste vom Typ loadBalancer, die ausgehenden Datenverkehr von der Lastenausgleichsressource erwarten, der vom AKS-Ressourcenanbieter erstellt wurde.

Wenn loadBalancer festgelegt ist, führt AKS automatisch die folgende Konfiguration durch:

- Für ausgehenden Datenverkehr vom Cluster wird eine öffentliche IP-Adresse bereitgestellt.

- Die öffentliche IP-Adresse ist der Lastenausgleichsressource zugewiesen.

- Für Agent-Knoten im Cluster werden Back-End-Pools für den Lastenausgleich eingerichtet.

Weitere Informationen finden Sie unter Verwenden eines standardmäßigen Lastenausgleichs in AKS.

Ausgehender Typ von managedNatGateway oder userAssignedNatGateway

Wenn managedNatGateway oder userAssignedNatGateway für outboundType ausgewählt sind, basiert AKS für ausgehenden Cluster auf NAT Gateway für Azure-Netzwerke.

- Wählen Sie die Option

managedNatGatewayaus, wenn verwaltete virtuelle Netzwerke verwendet werden. AKS stellt ein NAT-Gateway bereit und fügt es an das Clustersubnetz an. - Wählen Sie diese Option

userAssignedNatGatewayfür die Verwendung eines eigenen virtuellen Netzwerks aus. Diese Option erfordert, dass Sie vor der Clustererstellung ein NAT-Gateway bereitgestellt haben.

Weitere Informationen finden Sie unter Verwenden des NAT Gateways mit AKS.

Ausgehender Typ von userDefinedRouting

Hinweis

Der userDefinedRouting ausgehende Typ ist ein erweitertes Netzwerkszenario und erfordert eine ordnungsgemäße Netzwerkkonfiguration.

Wenn userDefinedRouting festgelegt ist, konfiguriert AKS ausgehende Datenpfade nicht automatisch. Das ausgehende Setup muss von Ihnen durchgeführt werden.

Sie müssen den AKS-Cluster in einem vorhandenen virtuellen Netzwerk mit einem zuvor konfigurierten Subnetz bereitstellen. Da Sie keine Load Balancer Standard-Architektur verwenden, müssen Sie expliziten ausgehenden Datenverkehr herstellen. Diese Architektur erfordert das explizite Senden von ausgehendem Datenverkehr an eine Appliance wie eine Firewall, ein Gateway oder einen Proxy oder das Zulassen der NAT über eine öffentliche IP-Adresse, die dem Load Balancer Standard oder der Appliance zugewiesen ist.

Weitere Informationen finden Sie unter Konfigurieren des ausgehenden Clusters über benutzerdefiniertes Routing.

Aktualisieren von outboundType nach der Clustererstellung

Wenn Sie den ausgehenden Typ nach der Clustererstellung ändern, werden Ressourcen nach Bedarf bereitgestellt oder entfernt, um den Cluster in die neue ausgehende Konfiguration zu versetzen.

Die folgenden Tabellen zeigen die unterstützten Migrationspfade zwischen ausgehenden Typen für verwaltete und virtuelle BYO-Netzwerke.

Unterstützte Migrationspfade für verwaltetes VNet

Jede Zeile zeigt an, ob der ausgehende Typ zu den oben aufgelisteten Typen migriert werden kann. „Unterstützt“ bedeutet, dass die Migration möglich ist, während „Nicht unterstützt“ oder „n/v“ bedeutet, dass dies nicht der Fall ist.

| Von/Zu | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

|---|---|---|---|---|

loadBalancer |

N/V | Unterstützt | Nicht unterstützt | Nicht unterstützt |

managedNATGateway |

Unterstützt | – | Nicht unterstützt | Nicht unterstützt |

userAssignedNATGateway |

Nicht unterstützt | Nicht unterstützt | – | Nicht unterstützt |

Unterstützte Migrationspfade für BYO-VNet

| Von/Zu | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

|---|---|---|---|---|

loadBalancer |

N/V | Nicht unterstützt | Unterstützt | Unterstützt |

managedNATGateway |

Nicht unterstützt | – | Nicht unterstützt | Nicht unterstützt |

userAssignedNATGateway |

Unterstützt | Nicht unterstützt | – | Unterstützt |

userDefinedRouting |

Unterstützt | Nicht unterstützt | Unterstützt | – |

Die Migration wird nur zwischen loadBalancer, managedNATGateway (bei Verwendung eines verwalteten virtuellen Netzwerks), userAssignedNATGateway und userDefinedRouting (bei Verwendung eines benutzerdefinierten virtuellen Netzwerks) unterstützt.

Warnung

Durch die Migration des ausgehenden Typs zu benutzerseitig verwalteten Typen (userAssignedNATGateway und userDefinedRouting) werden die ausgehenden öffentlichen IP-Adressen des Clusters geändert.

Wenn Autorisierte IP-Adressbereiche aktiviert ist, stellen Sie sicher, dass ein neuer ausgehender IP-Adressbereich an den autorisierten IP-Adressbereich angefügt wird.

Warnung

Das Ändern des ausgehenden Typs in einem Cluster führt zu einer Unterbrechung der Netzwerkkonnektivität und führt zu einer Änderung der ausgehenden IP-Adresse des Clusters. Wenn Firewallregeln so konfiguriert wurden, dass der Datenverkehr aus dem Cluster eingeschränkt wird, müssen Sie diese aktualisieren, damit sie mit der neuen ausgehenden IP-Adresse übereinstimmen.

Aktualisieren des Clusters für die Verwendung eines neuen ausgehenden Typs

Hinweis

Sie müssen eine Version >= 2,56 von Azure CLI verwenden, um den ausgehenden Typ zu migrieren. Verwenden Sie az upgrade, um auf die neueste Version von Azure CLI zu aktualisieren.

- Aktualisieren Sie die ausgehende Konfiguration Ihres Clusters mithilfe des Befehls

az aks update.

Aktualisieren des Clusters von loadbalancer auf managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Aktualisieren des Clusters von managedNATGateway auf loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Warnung

Verwenden Sie keine IP-Adresse, die bereits in früheren ausgehenden Konfigurationen verwendet wird.

Aktualisieren des Clusters von managedNATGateway auf userDefinedRouting

- Fügen Sie Route

0.0.0.0/0der Standardroutingtabelle hinzu. Weitere Informationen finden Sie unter Anpassen des ausgehenden Clusters mit einer benutzerdefinierten Routingtabelle in Azure Kubernetes Service (AKS).

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Aktualisieren des Clusters von loadbalancer auf userAssignedNATGateway im BYO-VNet-Szenario

- Ordnen Sie das NAT Gateway dem Subnetz zu, dem die Workload zugeordnet ist. Weitere Informationen finden Sie unter Erstellen eines verwalteten oder benutzerseitig zugewiesenen NAT-Gateways für Ihren AKS-Cluster (Azure Kubernetes Service).

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Nächste Schritte

Azure Kubernetes Service