Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Observability-Metriken anzeigen und die Observierbarkeit für AKS-Cluster mit KMS-Verschlüsselung usw. verbessern.

Voraussetzungen

- Ein AKS-Cluster mit aktivierter KMS-etcd-Verschlüsselung. Weitere Informationen finden Sie unter Hinzufügen des Key Management Service (KMS) zur etcd-Verschlüsselung eines Azure Kubernetes Service (AKS)-Clusters.

- Sie müssen Diagnoseeinstellungen für den Schlüsseltresor aktivieren, um die Verschlüsselungsprotokolle zu überprüfen.

Überprüfen der KMS-Konfiguration

Rufen Sie die KMS-Konfiguration mit dem

az aks showBefehl ab.az aks show --name $CLUSTER_NAME --resource-group $RESOURCE_GROUP --query "securityProfile.azureKeyVaultKms"Die Ausgabe ähnelt der folgenden Beispielausgabe:

... "securityProfile": { "azureKeyVaultKms": { "enabled": true, "keyId": "https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-id>", "keyVaultNetworkAccess": "Public", "keyVaultResourceId": <key-vault-resource-id> ...

Diagnose und Problembehandlung

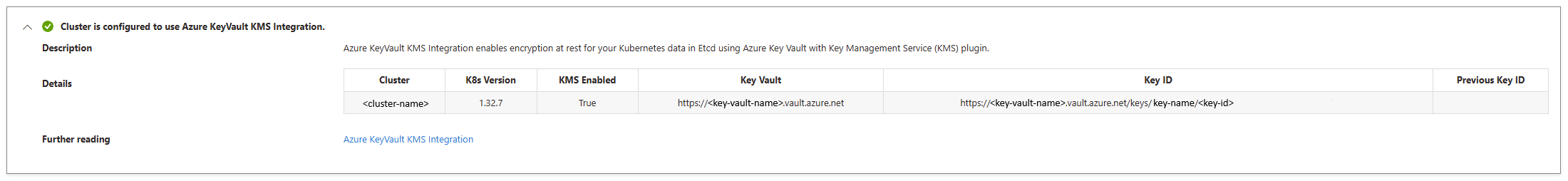

Da das KMS-Plug-In als Sidecar von kube-apiserver Pod fungiert, können Sie nicht direkt darauf zugreifen. Um die Observierbarkeit von KMS zu verbessern, können Sie den KMS-Status über das Azure-Portal überprüfen.

- Navigieren Sie im Azure-Portal zu Ihrem AKS-Cluster.

- Wählen Sie im Menü "Dienst" die Option "Diagnostizieren und Lösen von Problemen" aus.

- Suchen Sie in der Suchleiste nach KMS , und wählen Sie Azure KeyVault KMS-Integrationsprobleme aus.

Beispielproblem

Angenommen, Sie sehen das folgende Problem: KeyExpired: Operation encrypt isn't allowed on an expired key.

Da das AKS-KMS-Plug-In derzeit nur BYO-Schlüsseltresor und Schlüssel zulässt, liegt es in Ihrer Verantwortung, den Schlüssellebenszyklus zu verwalten. Wenn der Schlüssel abgelaufen ist, entschlüsselt das KMS-Plug-In die vorhandenen geheimen Schlüssel nicht. Um dieses Problem zu beheben, müssen Sie das Schlüsselablaufdatum verlängern, damit KMS funktioniert, und die Schlüsselversion aktualisieren.

Nächste Schritte

Weitere Informationen zur Verwendung von KMS mit AKS finden Sie in den folgenden Artikeln: