Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

GILT FÜR: Alle API Management-Ebenen

Dieser Artikel führt Sie durch die Schritte, die zum Erstellen einer verwalteten Verbindung mit der Microsoft Graph-API in Azure API Management erforderlich sind. In diesem Beispiel wird der Gewährungstyp „Autorisierungscode“ verwendet.

Sie lernen Folgendes:

- Erstellen einer Microsoft Entra-Anwendung

- Erstellen und Konfigurieren eines Anmeldeinformationsanbieters in API Management

- Konfigurieren einer Verbindung

- Erstellen einer Microsoft Graph-API in API Management und Konfigurieren einer Richtlinie

- Testen Ihrer Microsoft Graph-API in API Management

Voraussetzungen

Greifen Sie auf einen Microsoft Entra-Mandanten zu, in dem Sie über Berechtigungen zum Erstellen einer App-Registrierung und zum Erteilen der Administratoreinwilligung für die Berechtigungen der App verfügen. Weitere Informationen

Wenn Sie Ihren eigenen Entwicklermandanten erstellen möchten, können Sie sich für das Microsoft 365-Entwicklerprogramm registrieren.

Eine laufende API Management-Instanz. Erstellen Sie eine Azure API Management-Instanz, sofern erforderlich.

Aktivieren Sie in der API Management-Instanz eine systemseitig zugewiesene verwaltete Identität für API Management.

Schritt 1: Erstellen einer Microsoft Entra-Anwendung

Erstellen Sie eine Microsoft Entra-Anwendung für die API, und erteilen Sie ihr die entsprechenden Berechtigungen für die Anforderungen, die Sie aufrufen möchten.

Melden Sie sich beim Azure-Portal mit einem Konto mit ausreichenden Berechtigungen im Mandanten an.

Suchen Sie unter Azure-Dienste die Option Microsoft Entra ID.

Wählen Sie im linken Menü App-Registrierungen und dann + Neue Registrierung aus.

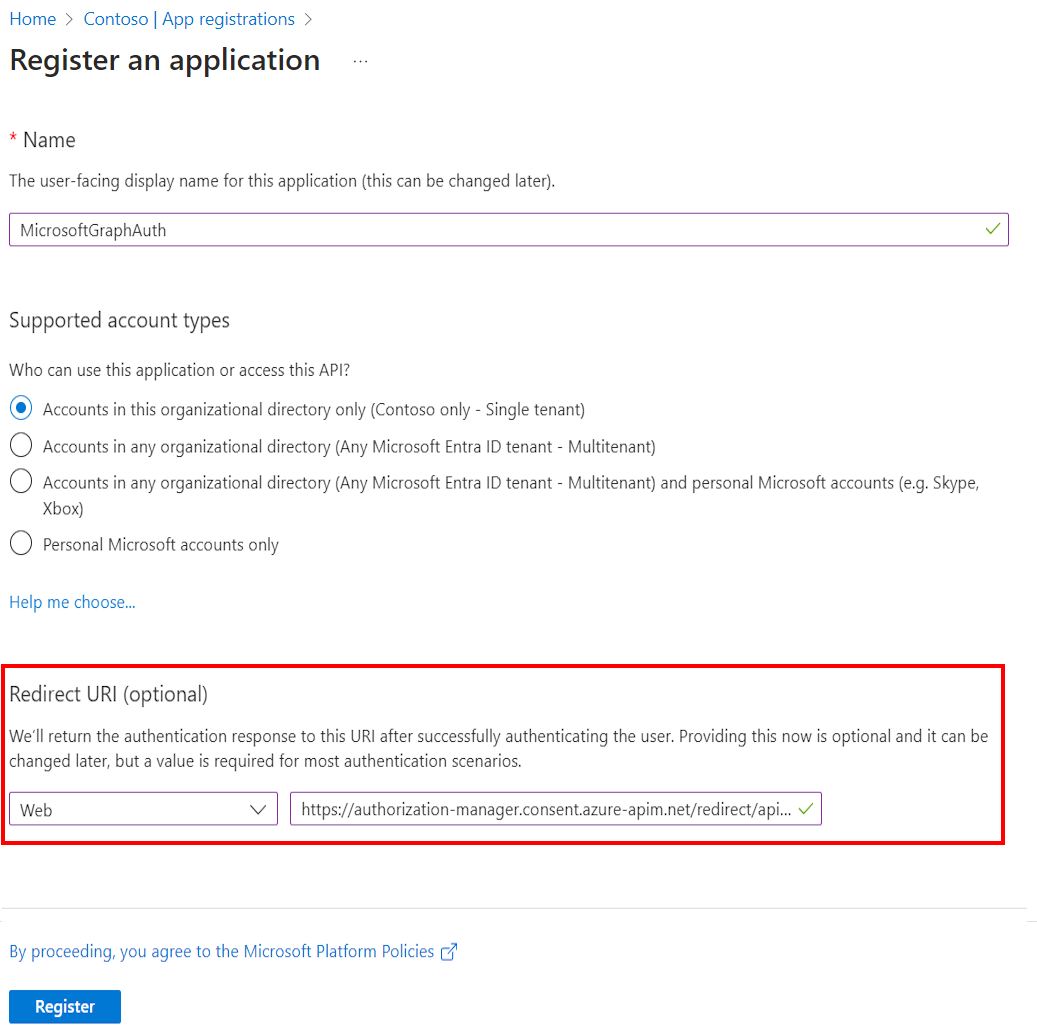

Geben Sie auf der Seite Anwendung registrieren die Registrierungseinstellungen Ihrer Anwendung ein:

Geben Sie für Name einen aussagekräftigen Namen ein, der Benutzern der App angezeigt wird, beispielsweise MicrosoftGraphAuth.

Wählen Sie für Unterstützte Kontotypen eine Option aus, die zu Ihrem Szenario passt, beispielsweise Konten nur in diesem Organisationsverzeichnis (Einzelmandant).

Legen Sie den Umleitungs-URI auf Web fest, und geben Sie

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>ein, und ersetzen Sie den Namen des API Management-Diensts, in dem Sie den Anbieter der Anmeldeinformationen konfigurieren werden.Wählen Sie Registrieren aus.

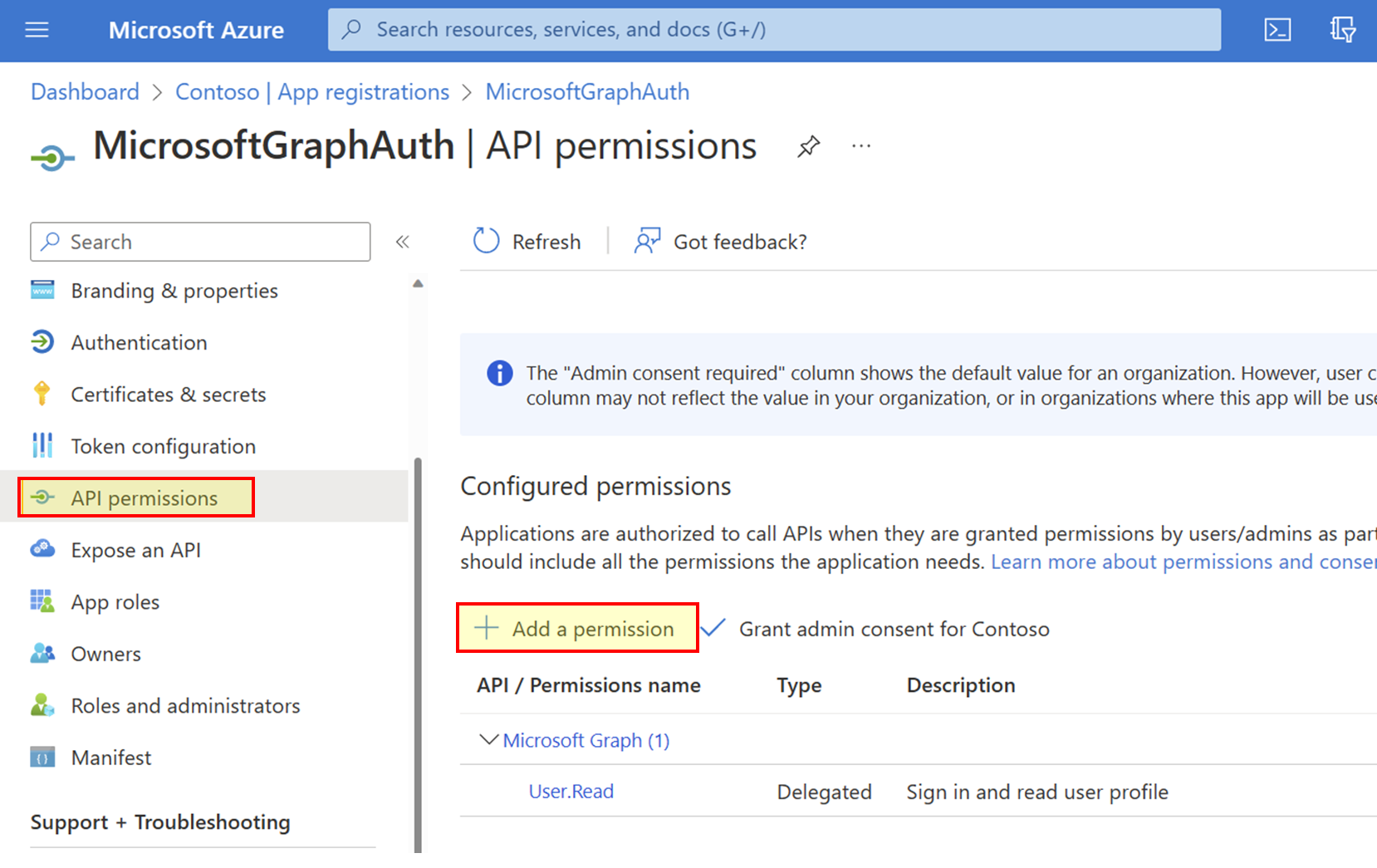

Wählen Sie im linken Menü API-Berechtigungen und dann + Berechtigung hinzufügen aus.

- Wählen Sie Microsoft Graph und dann Delegierte Berechtigungen aus.

Hinweis

Stellen Sie sicher, dass die Berechtigung User.Read mit dem Typ Delegated bereits hinzugefügt wurde.

- Geben Sie Team ein, erweitern Sie die Team-Optionen, und wählen Sie dann Team.ReadBasic.All aus. Wählen Sie Berechtigungen hinzufügen aus.

- Wählen Sie als nächstes Administratoreinwilligung für Standardverzeichnis gewähren aus. Der Status der Berechtigungen ändert sich in Für Standardverzeichnis gewährt.

- Wählen Sie Microsoft Graph und dann Delegierte Berechtigungen aus.

Wählen Sie im Menü auf der linken Seite Übersicht aus. Suchen Sie auf der Seite Übersicht den Wert Anwendungs-ID (Client-ID), und notieren Sie ihn zur Verwendung in Schritt 2.

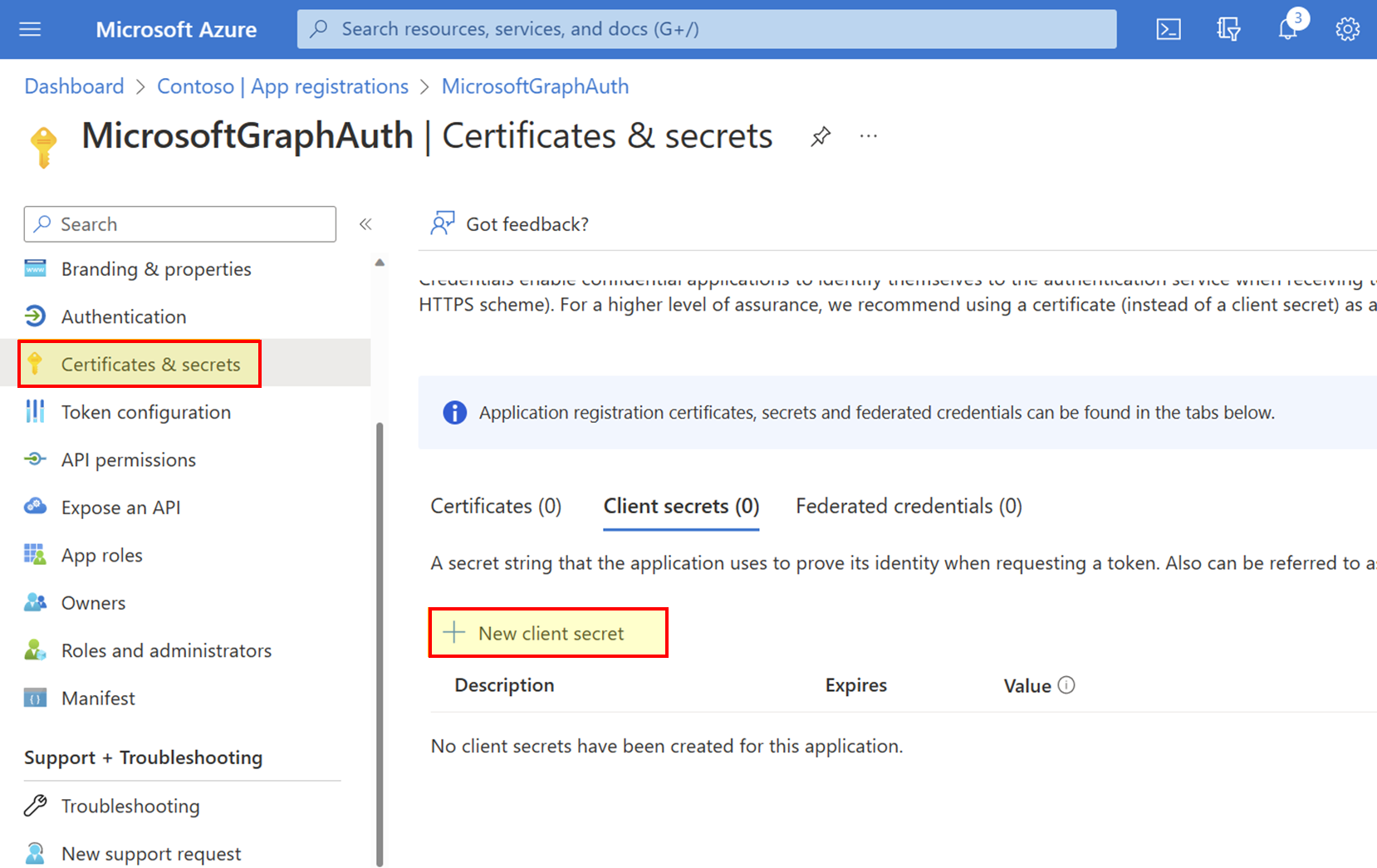

Wählen Sie im linken Menü Zertifikate und Geheimnisse und dann + Neuer geheimer Clientschlüssel aus.

- Geben Sie eine Beschreibung ein.

- Wählen Sie eine Option für Gültig bis aus.

- Klicken Sie auf Hinzufügen.

- Kopieren Sie den Wert des geheimen Clientschlüssels, bevor Sie die Seite verlassen. Sie benötigen ihn in Schritt 2.

Schritt 2: Konfigurieren eines Anmeldeinformationsanbieters in API Management

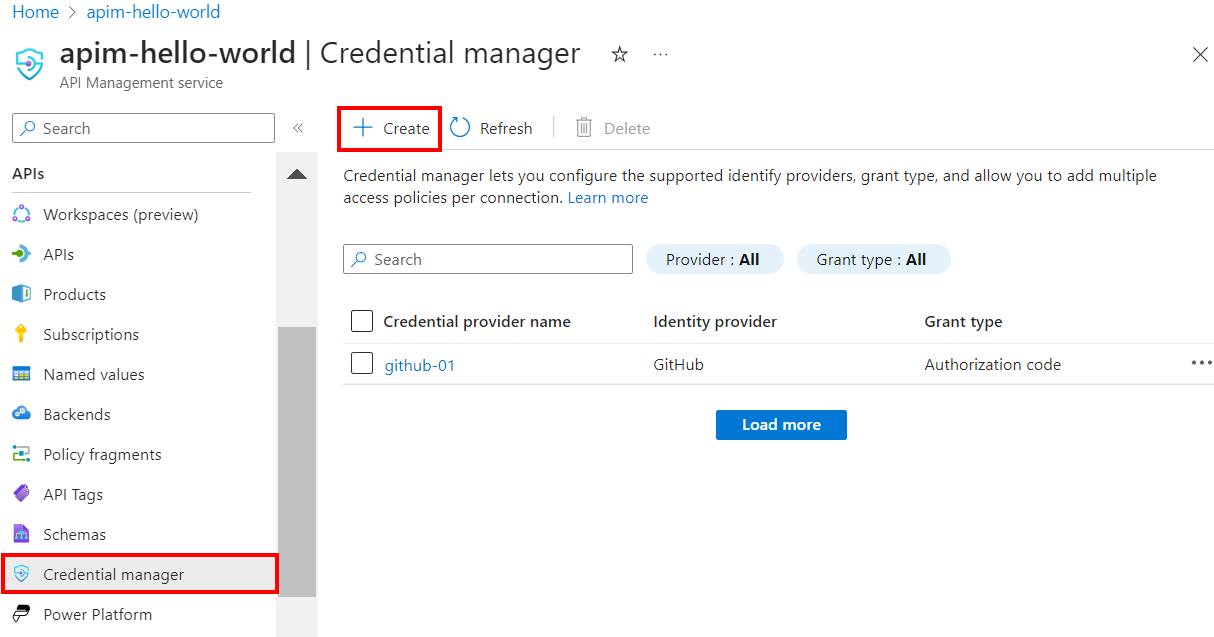

Melden Sie sich beim Portal an, und wechseln Sie zu Ihrer API Management-Instanz.

Wählen Sie im linken Menü Anmeldeinformationsverwaltung aus und dann + Erstellen aus.

Geben Sie auf der Seite Anmeldeinformationsanbieter erstellen die folgenden Einstellungen ein, und wählen Sie Erstellen aus:

Einstellungen Wert Name des Anmeldeinformationsanbieters Ein Name Ihrer Wahl, z. B. MicrosoftEntraID-01 Identitätsanbieter Wählen Sie Azure Active Directory v1 aus Gewährungstyp Abrufen des Autorisierungscodes Autorisierungs-URL Optional für Microsoft Entra-Identitätsanbieter. Der Standardwert ist https://login.microsoftonline.com.Client-ID Fügen Sie den zuvor kopierten Wert aus der App-Registrierung ein Geheimer Clientschlüssel Fügen Sie den zuvor kopierten Wert aus der App-Registrierung ein Ressourcen-URL https://graph.microsoft.comMandanten-ID Optional für Microsoft Entra-Identitätsanbieter. Der Standard ist Allgemein. Bereiche Optional für Microsoft Entra-Identitätsanbieter. Automatisch über die API-Berechtigungen der Microsoft Entra-App konfiguriert.

Schritt 3: Konfigurieren einer Verbindung

Führen Sie auf der Registerkarte Verbindung die Schritte für Ihre Verbindung zum Anbieter aus.

Hinweis

Wenn Sie eine Verbindung konfigurieren, richtet API Management standardmäßig eine Zugriffsrichtlinie ein, die den Zugriff durch die vom System zugewiesene verwaltete Identität der Instanz ermöglicht. Dieser Zugriff ist für dieses Beispiel ausreichend. Sie können bei Bedarf weitere Zugriffsrichtlinien hinzufügen.

- Geben Sie einen Verbindungsnamen ein, und wählen Sie dann Speichern aus.

- Wählen Sie unter Schritt 2: Anmelden bei Ihrer Verbindung (für den Gewährungstyp des Autorisierungscodes) den Link zum Anmelden beim Anmeldeinformationsanbieter aus. Führen Sie dort die notwendigen Schritte aus, um den Zugriff zu autorisieren, und kehren Sie dann zu API Management zurück.

- Unter Schritt 3: Bestimmen, wer Zugriff auf diese Verbindung haben soll (Zugriffsrichtlinie) wird das Mitglied der verwalteten Identität aufgeführt. Das Hinzufügen anderer Mitglieder ist je nach Szenario optional.

- Wählen Sie Abschließen aus.

Die neue Verbindung wird in der Liste der Verbindungen mit dem Status Verbunden angezeigt. Wenn Sie eine weitere Verbindung für den Anmeldeinformationsanbieter erstellen möchten, führen Sie die vorherigen Schritte erneut aus.

Tipp

Verwenden Sie das Portal, um jederzeit Verbindungen zu einem Anmeldeinformationsanbieter hinzuzufügen, zu aktualisieren oder zu löschen. Weitere Informationen finden Sie unter Konfigurieren mehrerer Verbindungen.

Hinweis

Wenn Sie Ihre Microsoft Graph-Berechtigungen nach diesem Schritt aktualisieren, müssen Sie die Schritte 2 und 3 wiederholen.

Schritt 4: Erstellen einer Microsoft Graph-API in API Management und Konfigurieren einer Richtlinie

Melden Sie sich beim Portal an, und wechseln Sie zu Ihrer API Management-Instanz.

Wählen Sie im linken Menü APIs > + API hinzufügen aus.

Wählen Sie HTTP aus und geben Sie die folgenden Einstellungen ein. Klicken Sie anschließend auf Erstellen.

Einstellung Wert Anzeigename msgraph Webdienst-URL https://graph.microsoft.com/v1.0API-URL-Suffix msgraph Navigieren Sie zur neu erstellten API und wählen Sie Vorgang hinzufügen aus. Wählen Sie die folgenden Einstellungen aus und geben Sie Speichern ein.

Einstellung Wert Anzeigename getprofile URL für GET /me Führen Sie die vorherigen Schritte erneut aus, um einen weiteren Vorgang mit den folgenden Einstellungen hinzuzufügen.

Einstellung Wert Anzeigename getJoinedTeams URL für GET /me/joinedTeams Wählen Sie Alle Vorgänge aus. Wählen Sie im Abschnitt Eingehende Verarbeitung das Code-Editor-Symbol (</>) (Code-Editor) aus.

Kopieren Sie den folgenden Codeausschnitt und fügen Sie ihn ein. Aktualisieren Sie die

get-authorization-context-Richtlinie mit den Namen des Anmeldeinformationsanbieters und der Verbindung, die Sie in den vorherigen Schritten konfiguriert haben, und wählen Sie Speichern aus.- Ersetzen Sie den Namen Ihres Anmeldeinformationsanbieters mit dem Wert von

provider-id - Ersetzen Sie ihren Verbindungsnamen mit dem Wert von

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Ersetzen Sie den Namen Ihres Anmeldeinformationsanbieters mit dem Wert von

Die voranstehende Richtliniendefinition besteht aus zwei Teilen:

- Die Richtlinie get-authorization-context ruft ein Autorisierungstoken ab, indem sie auf den Authentifizierungstokenanbieter und die Verbindung referenziert, die zuvor erstellt wurden.

- Die Richtlinie set-header erstellt einen HTTP-Header mit dem abgerufenen Zugriffstoken.

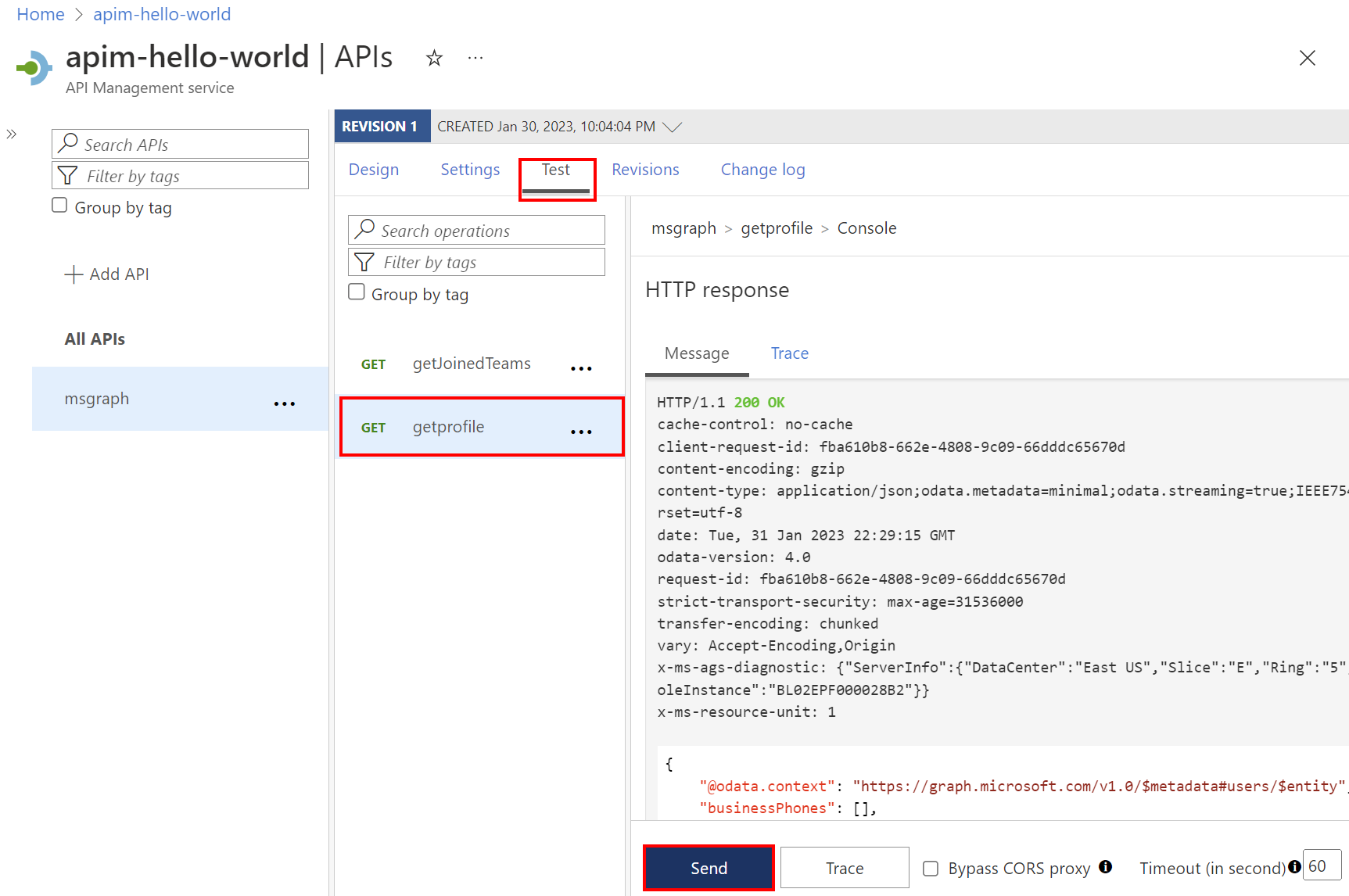

Schritt 5: Testen der API

Wählen Sie auf der Registerkarte Test einen Vorgang aus, den Sie konfiguriert haben.

Wählen Sie Send (Senden) aus.

Eine erfolgreiche Antwort gibt Benutzerdaten von Microsoft Graph zurück.

Zugehöriger Inhalt

- Weitere Informationen zu Authentifizierungs- und Autorisierungsrichtlinien in Azure API Management

- Erfahren Sie mehr über Bereiche und Berechtigungen in Microsoft Entra ID.