Verlängern von Application Gateway-Zertifikaten

Sie müssen Zertifikate nach einiger Zeit verlängern, falls Sie für Ihr Anwendungsgateway die TLS/SSL-Verschlüsselung konfiguriert haben.

Es gibt zwei Speicherorte, an denen Zertifikate vorhanden sein können: in Azure Key Vault gespeicherte Zertifikate oder in ein Anwendungsgateway hochgeladene Zertifikate.

Zertifikate in Azure Key Vault

Wenn Application Gateway für die Verwendung von Key Vault-Zertifikaten konfiguriert wurde, rufen die Instanzen die Zertifikate von Key Vault ab und installieren sie lokal für die TLS-Terminierung. Die Instanzen rufen Key Vault in 4-Stunden-Intervallen ab, um ggf. eine erneuerte Version des Zertifikats zu erhalten. Wenn ein aktualisiertes Zertifikat gefunden wird, wird das derzeit dem HTTPS-Listener zugeordnete TLS/SSL-Zertifikat automatisch rotiert.

Tipp

Jede Änderung an Application Gateway zwingt eine Überprüfung auf Key Vault, um festzustellen, ob neue Versionen von Zertifikaten verfügbar sind. Dies schließt u. a. Änderungen an Front-End-IP-Konfigurationen, Listenern, Regeln, Back-End-Pools, Ressourcentags und mehr ein. Wenn ein aktualisiertes Zertifikat gefunden wird, wird das neue Zertifikat sofort angezeigt.

Application Gateway verwendet einen Geheimnisbezeichner in Key Vault, um auf die Zertifikate zu verweisen. Für Azure PowerShell, die Azure CLI oder Azure Resource Manager wird dringend empfohlen, einen Geheimbezeichner zu verwenden, der keine Version angibt. Auf diese Weise rotiert Application Gateway das Zertifikat automatisch, wenn eine neuere Version in Ihrem Schlüsseltresor verfügbar ist. Ein Beispiel für einen Geheimnis-URI ohne Version ist https://myvault.vault.azure.net/secrets/mysecret/.

Zertifikate auf einem Anwendungsgateway

Application Gateway unterstützt das Hochladen von Zertifikaten, ohne Azure Key Vault konfigurieren zu müssen. Um die hochgeladenen Zertifikate zu verlängern, verwenden Sie die folgenden Schritte für das Azure-Portal, Azure PowerShell oder Azure CLI.

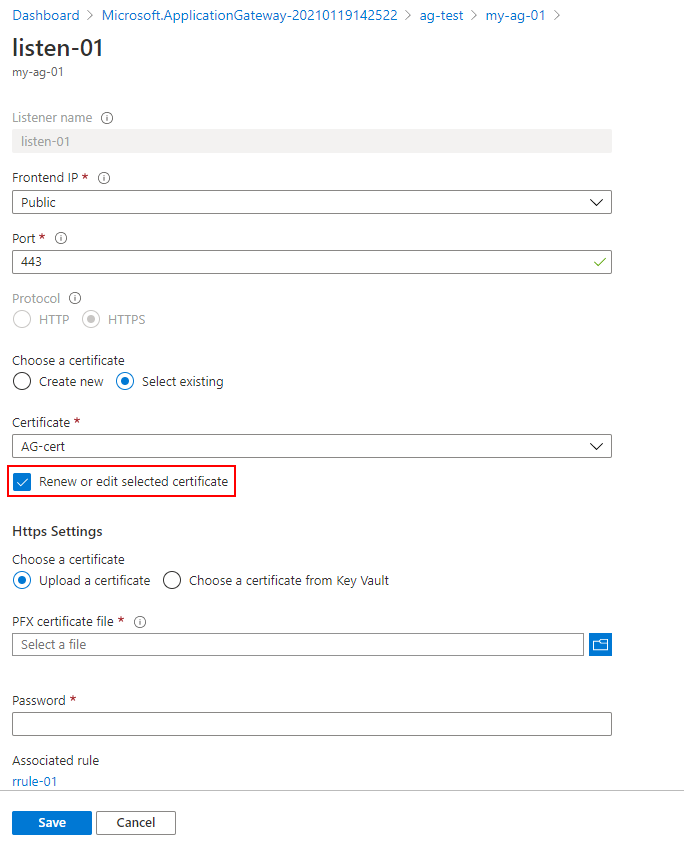

Azure-Portal

Navigieren Sie zu Ihren Anwendungsgateway-Listenern, um ein Listenerzertifikat über das Portal zu verlängern. Wählen Sie den Listener aus, der über ein zu verlängerndes Zertifikat verfügt, und wählen Sie anschließend Ausgewähltes Zertifikat erneuern oder bearbeiten aus.

Laden Sie Ihr neues PFX-Zertifikat hoch, geben Sie ihm einen Namen, geben Sie das Kennwort ein, und wählen Sie dann Speichern aus.

Azure PowerShell

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren des Azure Az PowerShell-Moduls. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Verwenden Sie das folgende Skript, um Ihr Zertifikat mit Azure PowerShell zu verlängern:

$appgw = Get-AzApplicationGateway `

-ResourceGroupName <ResourceGroup> `

-Name <AppGatewayName>

$password = ConvertTo-SecureString `

-String "<password>" `

-Force `

-AsPlainText

set-AzApplicationGatewaySSLCertificate -Name <oldcertname> `

-ApplicationGateway $appgw -CertificateFile <newcertPath> -Password $password

Set-AzApplicationGateway -ApplicationGateway $appgw

Azure CLI

az network application-gateway ssl-cert update \

-n "<CertName>" \

--gateway-name "<AppGatewayName>" \

-g "ResourceGroupName>" \

--cert-file <PathToCerFile> \

--cert-password "<password>"

Nächste Schritte

Informationen zum Konfigurieren der TLS-Abladung mit Azure Application Gateway finden Sie unter Konfigurieren der TLS-Abladung.