Tutorial: Bereitstellen des AD-Connectors (Active Directory) im Modus mit kundenseitig verwalteter Schlüsseltabelle

In diesem Artikel wird erläutert, wie Sie einen AD-Connector (Active Directory) im Modus mit kundenseitig verwalteter Schlüsseltabelle bereitstellen. Der Connector ist eine Schlüsselkomponente zum Aktivieren der Active Directory-Authentifizierung für durch Azure Arc aktiviertes SQL Managed Instance.

Active Directory-Connector im Modus mit kundenseitig verwalteter Schlüsseltabelle

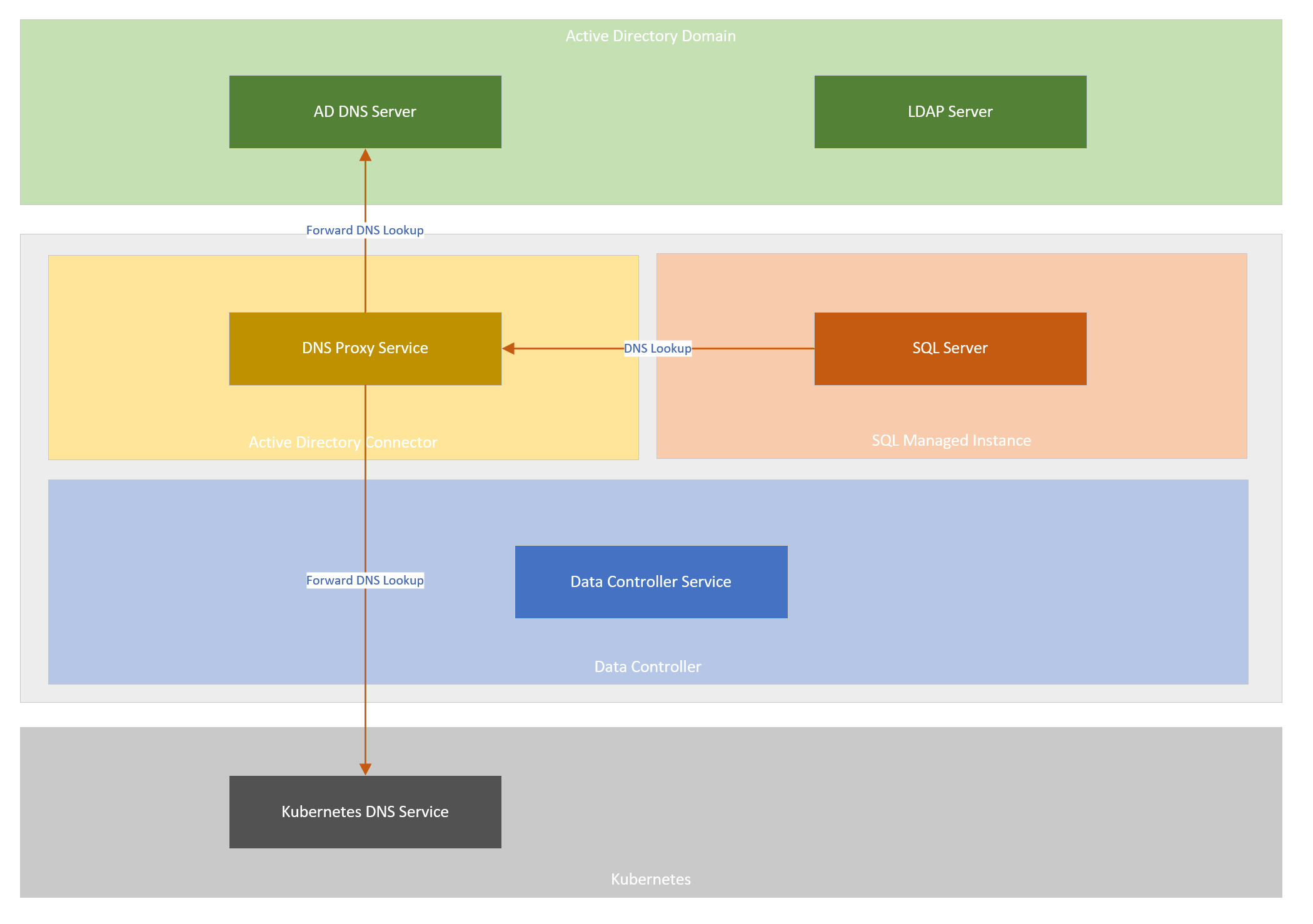

Im Modus mit kundenseitig verwalteter Schlüsseltabelle stellt ein Active Directory-Connector einen DNS-Proxydienst zur Verfügung, der die DNS-Anforderungen aus der verwalteten Instanz an einen der beiden Upstream-DNS-Dienste weiterleitet:

- Active Directory-DNS-Server

- Kubernetes-DNS-Server

Der AD-Connector vereinfacht die Umgebung, die von SQL zum Authentifizieren von AD-Anmeldungen benötigt wird.

Im folgenden Diagramm werden die Funktionen des AD-Connectors und DNS-Proxydiensts im Modus mit kundenseitig verwalteter Schlüsseltabelle gezeigt:

Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind, bevor Sie den Vorgang fortsetzen:

- Eine Instanz des Datencontrollers, die in einer unterstützten Version von Kubernetes bereitgestellt wird

- Eine Active Directory-Domäne (AD)

Eingabe für die Bereitstellung des Active Directory Connectors (AD)

Zum Bereitstellen einer Instanz des Active Directory-Connectors sind mehrere Eingaben aus der Active Directory-Domänenumgebung erforderlich.

Diese Eingaben werden in einer YAML-Spezifikation der AD-Connectorinstanz bereitgestellt.

Die folgenden Metadaten zur AD-Domäne müssen verfügbar sein, bevor eine Instanz des AD Connectors bereitgestellt wird:

- Name der Active Directory-Domäne

- Liste der Domänencontroller (vollqualifizierte Domänennamen)

- Liste mit IP-Adressen des DNS-Servers

Die folgenden Eingabefelder werden den Benutzern in der Active Directory-Connectorspezifikation zur Verfügung stehen:

Erforderlich

spec.activeDirectory.realm: Name der Active Directory-Domäne in Großschreibung. Dies ist die AD-Domäne, der diese Instanz des AD Connectors zugeordnet wird.spec.activeDirectory.dns.nameserverIpAddresses: Liste der IP-Adressen des Active Directory-DNS-Servers. Der DNS-Proxydienst leitet DNS-Abfragen im angegebenen Domänennamen an diese Server weiter.

Optional

spec.activeDirectory.netbiosDomainName: NetBIOS-Name der Active Directory-Domäne. Dies ist der kurze Domänenname (Name vor Windows 2000) Ihrer Active Directory-Domäne. Auf diese Weise werden häufig Konten in der AD-Domäne qualifiziert. Wenn z. B. über CONTOSO\admin auf die Konten in der Domäne Bezug genommen wird, ist CONTOSO der NETBIOS-Domänenname.Dieses Feld ist optional. Wenn für dieses Feld nichts angegeben wird, wird als Wert standardmäßig die erste Bezeichnung des Felds

spec.activeDirectory.realmverwendet.In den meisten Domänenumgebungen ist hier der Standardwert festgelegt, aber einige Domänenumgebungen verfügen möglicherweise über einen nicht standardmäßigen Wert. Sie müssen dieses Feld nur verwenden, wenn der NetBIOS-Name Ihrer Domäne nicht mit der ersten Bezeichnung des vollqualifizierten Namens übereinstimmt.

spec.activeDirectory.dns.domainName: DNS-Domänenname, für den DNS-Lookups an die Active Directory-DNS-Server weitergeleitet werden sollen.Ein DNS-Lookup nach einem beliebigen Namen, der zu dieser Domäne oder den zugehörigen Nachfolgerdomänen gehört, wird an Active Directory weitergeleitet.

Dieses Feld ist optional. Wenn nicht angegeben, wird standardmäßig der für

spec.activeDirectory.realmbereitgestellte Wert in Kleinbuchstaben konvertiert verwendet.spec.activeDirectory.dns.replicas: Replikatanzahl für den DNS-Proxydienst. Dieses Feld ist optional und wird standardmäßig auf 1 festgelegt, wenn nicht angegeben.spec.activeDirectory.dns.preferK8sDnsForPtrLookups: Flag, das angibt, ob die Antwort des Kubernetes-DNS-Servers gegenüber der Antwort des AD-DNS-Servers für IP-Adresssuchen vorgezogen werden soll.Der DNS-Proxydienst bestimmt anhand dieses Felds, welche Upstreamgruppe von DNS-Servern für IP-Adresslookups bevorzugt werden soll.

Dieses Feld ist optional. Wenn hier nichts angegeben wird, wird standardmäßig

trueverwendet, d. h., die DNS-Lookups von IP-Adressen werden zuerst an Kubernetes-DNS-Server weitergeleitet. Wenn Kubernetes-DNS-Server kein Lookupergebnis liefern, wird die Abfrage an AD DNS-Server weitergeleitet. Wirdfalsefestgelegt, werden diese DNS-Lookups zuerst an AD-DNS-Server weitergeleitet. Bei einem Fehler erfolgt ein Fallback auf Kubernetes.

Bereitstellen eines AD-Connectors für eine kundenseitig verwaltete Schlüsseltabelle

Um einen AD-Connector bereitzustellen, erstellen Sie eine YAML-Spezifikationsdatei mit dem Namen active-directory-connector.yaml.

Im folgenden Beispiel verwendet ein AD-Connector mit kundenseitig verwalteter Schlüsseltabelle eine AD-Domäne mit dem Namen CONTOSO.LOCAL. Ersetzen Sie die Werte durch die Werte für Ihre AD-Domäne.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Mit dem folgenden Befehl wird die AD Connector-Instanz bereitgestellt. Derzeit wird nur ein Kube-nativer Bereitstellungsansatz unterstützt.

kubectl apply –f active-directory-connector.yaml

Nach dem Übermitteln der Bereitstellung der AD Connector-Instanz können Sie den Status der Bereitstellung mithilfe des folgenden Befehls überprüfen.

kubectl get adc -n <namespace>