Installieren des Log Analytics-Agents auf Windows-Computern

Dieser Artikel enthält Informationen zum Installieren des Log Analytics-Agents auf Windows-Computern mithilfe der folgenden Methoden:

- Manuelle Installation mithilfe des Setup-Assistenten oder der Befehlszeile.

- Azure Automation Desired State Configuration (DSC):

Die in diesem Artikel beschriebenen Installationsmethoden werden in der Regel für virtuelle Computer in der lokalen Umgebung oder in anderen Clouds verwendet. Effizientere Optionen für virtuelle Azure-Computer finden Sie unter Installationsoptionen.

Wichtig

Der ältere Log Analytics-Agent wurde am 31. August 2024 eingestellt. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

Hinweis

Die Installation des Log Analytics-Agents erfordert in der Regel keinen Neustart des Computers.

Anforderungen

Unterstützte Betriebssysteme

Eine Liste der Windows-Versionen, die vom Log Analytics-Agent unterstützt werden, finden Sie unter Übersicht über Azure Monitor-Agents.

Erforderliche Unterstützung der SHA-2-Codesignatur

Der Windows-Agent verwendet ab dem 17. August 2020 ausschließlich die SHA-2-Signatur. Diese Änderung wirkt sich auf Kunden aus, die den Log Analytics-Agent unter einem älteren Betriebssystem als Teil eines beliebigen Azure-Diensts verwenden wie z. B. Azure Monitor, Azure Automation, Azure-Updateverwaltung, Azure-Änderungsnachverfolgung, Microsoft Defender für Cloud, Microsoft Sentinel und Windows Defender Advanced Threat Protection.

Die Änderung erfordert keine kundenseitige Aktion, es sei denn, Sie führen den Agent unter einer älteren Betriebssystemversion wie Windows 7, Windows Server 2008 R2 und Windows Server 2008 aus. Kunden mit einer älteren Betriebssystemversion mussten vor dem 17. August 2020 die folgenden Aktionen auf ihren Computern durchführen, da von den Agents andernfalls keine Daten mehr an ihre Log Analytics-Arbeitsbereiche gesendet wurden:

Installieren Sie das neueste Service Pack für Ihr Betriebssystem. Folgende Service Pack-Versionen sind erforderlich:

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Installieren Sie die Windows-Updates für die SHA-2-Signatur für Ihr Betriebssystem wie unter Unterstützung der SHA-2-Codesignatur für Windows und WSUS (2019) beschrieben.

Aktualisieren Sie auf die aktuelle Version des Windows-Agents (10.20.18067).

Wir empfehlen, den Agent für die Verwendung von TLS 1.2 zu konfigurieren.

Netzwerkanforderungen

Die Netzwerkanforderungen für den Windows-Agent finden Sie unter Übersicht über den Log Analytics-Agent.

Konfigurieren des Agents für die Verwendung von TLS 1.2

Das TLS 1.2-Protokoll gewährleistet die Sicherheit der Daten während der Übertragung bei der Kommunikation zwischen dem Windows-Agent und dem Log Analytics-Dienst. Wenn Sie die Installation auf einem Betriebssystem ausführen auf dem TLS standardmäßig nicht aktiviert ist, sollten Sie TLS 1.2 über die nachstehenden Schritte konfigurieren.

Öffnen Sie den folgenden Registrierungsunterschlüssel: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Erstellen Sie einen Unterschlüssel unter Protokolle für TLS 1.2 HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Erstellen Sie einen Unterschlüssel Client unter dem Versionsunterschlüssel des TLS 1.2-Protokolls, den Sie zuvor erstellt haben. Beispiel: HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Erstellen Sie die folgenden DWORD-Werte unter HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client:

- Enabled [Wert = 1]

- DisabledByDefault [Wert = 0]

Konfigurieren Sie .NET Framework 4.6 oder höher, um sichere Kryptografie zu unterstützen, da diese standardmäßig deaktiviert ist. Die sicherere Kryptografie verwendet sicherere Netzwerkprotokolle wie TLS 1.2 und blockiert Protokolle, die nicht sicher sind.

- Suchen Sie den folgenden Registrierungsunterschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.

- Erstellen Sie den DWORD-Wert SchUseStrongCrypto unter diesem Unterschlüssel mit einem Wert von 1.

- Suchen Sie den folgenden Registrierungsunterschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319.

- Erstellen Sie den DWORD-Wert SchUseStrongCrypto unter diesem Unterschlüssel mit einem Wert von 1.

- Starten Sie das System neu, damit die Einstellungen wirksam werden.

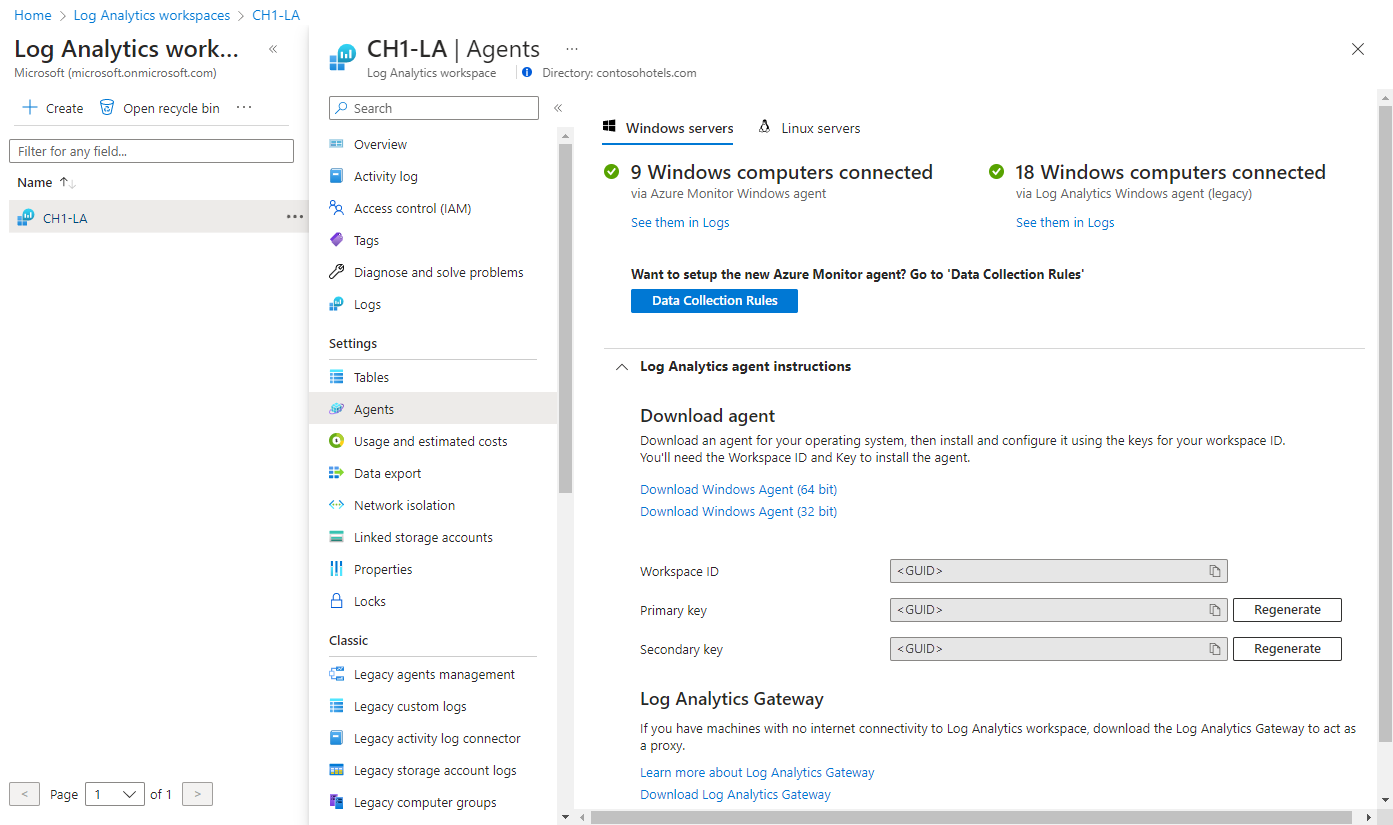

Arbeitsbereichs-ID und -Schlüssel

Unabhängig von der verwendeten Installationsmethode benötigen Sie die Arbeitsbereichs-ID und den Schlüssel für den Log Analytics-Arbeitsbereich, mit dem der Agent eine Verbindung herstellen soll. Wählen Sie im Azure-Portal im Menü Log Analytics-Arbeitsbereiche den Arbeitsbereich aus. Wählen Sie dann im Abschnitt EinstellungenAgent aus.

Hinweis

Sie können den Agent bei der ersten Einrichtung nicht so konfigurieren, dass er Berichte an mehr als einen Arbeitsbereich sendet. Nach der Installation können Sie Arbeitsbereiche hinzufügen oder entfernen, indem Sie die Einstellungen über die Systemsteuerung oder PowerShell ändern.

Hinweis

Während die Neugenerierung der gemeinsam verwendeten Schlüssel für den Log Analytics-Arbeitsbereich möglich ist, ist die Absicht, den Zugriff auf alle Agents, die derzeit diese Schlüssel verwenden, nicht sofort einzuschränken. Agents verwenden den Schlüssel, um ein Zertifikat zu generieren, das nach drei Monaten abläuft. Durch die Neugenerierung der freigegebenen Schlüssel wird nur verhindert, dass Agents ihre Zertifikate erneuern und diese Zertifikate nicht weiterverwenden, bis sie ablaufen.

Installieren des Agents

Wichtig

Der ältere Log Analytics-Agent wurde am 31. August 2024 eingestellt. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

Mit den folgenden Schritten wird der Log Analytics-Agent in Azure und Azure Government Cloud mithilfe des Setup-Assistenten für den Agent auf Ihrem Computer installiert und konfiguriert. Wenn Sie erfahren möchten, wie Sie den Agent so konfigurieren, dass er auch an eine System Center Operations Manager-Verwaltungsgruppe berichtet, lesen Sie Bereitstellen des Operations Manager-Agents mit dem Agent-Setup-Assistenten.

- Wählen Sie in Ihrem Log Analytics-Arbeitsbereich auf der Seite Windows-Server, auf die Sie zuvor navigiert sind, die entsprechende Version für Windows-Agent herunterladen aus, um den Download abhängig von der Prozessorarchitektur des Windows-Betriebssystems auszuführen.

- Führen Sie Setup aus, um den Agent auf Ihrem Computer zu installieren.

- Klicken Sie auf der Seite Willkommenauf Weiter.

- Lesen Sie die Seite Lizenzbedingungen durch, und klicken Sie anschließend auf Ich stimme zu.

- Auf der Seite Zielordner können Sie den Standardinstallationsordner entweder ändern oder beibehalten. Klicken Sie anschließend auf Weiter.

- Wählen Sie auf der Seite Agent-Setupoptionen aus, dass der Agent mit Azure Log Analytics verbunden werden soll, und klicken Sie dann auf Weiter.

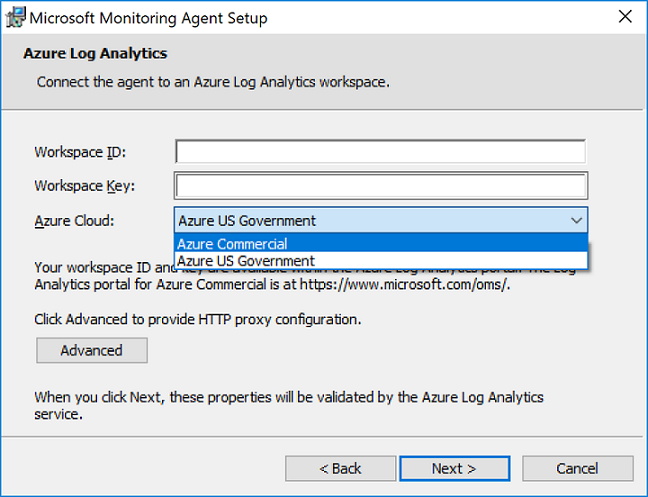

- Führen Sie auf der Seite Azure Log Analytics Folgendes aus:

- Fügen Sie die Arbeitsbereichs-ID und den Arbeitsbereichsschlüssel (Primärschlüssel) ein, die Sie zuvor kopiert haben. Wenn der Computer in einen Log Analytics-Arbeitsbereich in Azure Government Cloud melden soll, wählen Sie Azure US-Regierung aus der Dropdownliste Azure Cloud aus.

- Wenn der Computer über einen Proxyserver mit dem Log Analytics-Dienst kommunizieren muss, klicken Sie auf Erweitert, und stellen Sie die URL sowie die Portnummer des Proxyservers bereit. Wenn der Proxyserver eine Authentifizierung erfordert, geben Sie den Benutzernamen und das Kennwort für die Authentifizierung mit dem Proxyserver ein, und klicken Sie dann auf Weiter.

- Wenn Sie die Bereitstellung der erforderlichen Konfigurationseinstellungen abgeschlossen haben, klicken Sie auf Weiter.

- Überprüfen Sie Ihre Auswahl auf der Seite Bereit zum Installieren, und klicken Sie dann auf Installieren.

- Klicken Sie auf der Seite Die Konfiguration wurde erfolgreich abgeschlossen auf Fertig stellen.

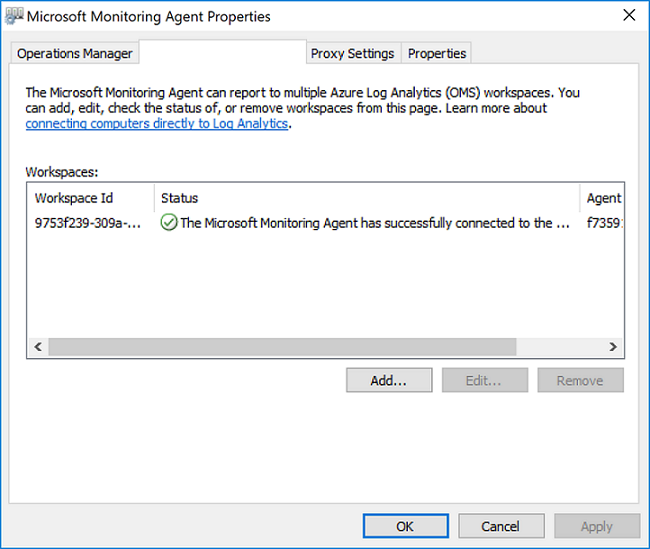

Nach Abschluss wird der Microsoft Monitoring Agent in der Systemsteuerung angezeigt. Informationen zum Überprüfen, ob er Berichte an Log Analytics übermittelt, finden Sie unter Überprüfen der Agent-Konnektivität mit Log Analytics.

Überprüfen der Agent-Konnektivität mit Azure Monitor

Nach Installation des Agents können Sie auf zwei Arten überprüfen, ob er erfolgreich verbunden ist und Berichte erstellt.

Suchen Sie im System und Sicherheit in den Einstellungen das Element Microsoft Monitoring Agent. Wählen Sie das Element aus. Auf der Registerkarte Azure Log Analytics sollte für den Agent die folgende Meldung angezeigt werden: Der Microsoft Monitoring Agent hat erfolgreich eine Verbindung mit dem Microsoft Operations Management Suite-Dienst hergestellt.

Außerdem können Sie eine Protokollabfrage im Azure-Portal durchführen:

Suchen Sie im Azure-Portal nach dem Eintrag Überwachen, und wählen Sie ihn aus.

Wählen Sie im Menü Protokolle aus.

Geben Sie im Bereich Protokolle im Feld „Abfrage“ Folgendes ein:

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

In den zurückgegebenen Suchergebnissen sollten Heartbeatdatensätze für den Computer angezeigt werden, die angeben, dass dieser verbunden ist und Berichte an den Dienst übermittelt.

Informationen zum Cache

Daten vom Log Analytics-Agent werden auf dem lokalen Computer unter C:\Programme\Microsoft Monitoring Agent\Agent\Health Service State zwischengespeichert, bevor sie an Azure Monitor gesendet werden. Der Agent versucht den Upload alle 20 Sekunden. Wenn ein Fehler auftritt, wird bis zum erfolgreichen Abschluss jeweils eine exponentiell steigende Zeitspanne gewartet. Vor dem zweiten Versuch wird 30 Sekunden gewartet, vor dem nächsten 60 Sekunden, dann 120 Sekunden usw. bis maximal 8,5 Stunden zwischen Wiederholungen, bis wieder eine Verbindung hergestellt wurde. Diese Wartezeit ist mit einem leichten Zufallsfaktor versehen, um zu vermeiden, dass alle Agents gleichzeitig versuchen, eine Verbindung herzustellen. Wenn die maximale Puffergröße erreicht ist, werden die ältesten Daten verworfen.

Die Standardcachegröße ist 50 MB, kann jedoch mit mindestens 5 MB und höchstens 1,5 GB konfiguriert werden. Sie wird im Registrierungsschlüssel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum gespeichert. Der Wert stellt die Anzahl der Seiten mit 8 KB pro Seite dar.

Nächste Schritte

- Informationen zu Neukonfiguration, Upgrade oder Entfernen des Agents auf dem virtuellen Computer finden Sie unter Verwalten und Warten des Log Analytics-Agents für Windows und Linux.

- Lesen Sie Problembehandlung für den Windows-Agent, wenn bei der Installation oder Verwaltung des Agent Probleme auftreten.