Verwenden kundenseitig verwalteter Speicherkonten in Azure Monitor-Protokollen

Azure Monitor-Protokolle verwenden Azure Storage für verschiedene Szenarien. Azure Monitor verwaltet diese Art von Speicher in der Regel automatisch, aber in einigen Fällen müssen Sie Ihr eigenes Speicherkonto bereitstellen und verwalten, was auch als kundenseitig verwaltetes Speicherkonto bezeichnet wird. In diesem Artikel werden die Anwendungsfälle und Anforderungen zum Einrichten des kundenseitig verwalteten Speichers für Azure Monitor-Protokolle beschrieben und erläutert, wie ein Speicherkonto mit einem Log Analytics-Arbeitsbereich verknüpft wird.

Hinweis

Es wird empfohlen, keine Abhängigkeiten von den Inhalten zu verwenden, die Azure Monitor-Protokolle in den kundenseitig verwalteten Speicher hochladen, da sich Formatierung und Inhalt ändern können.

Private Links

Kundenseitig verwaltete Speicherkonten werden zum Erfassen von benutzerdefinierten Protokollen verwendet, wenn private Verbindungen verwendet werden, um eine Verbindung mit Azure Monitor-Ressourcen herzustellen. Beim Erfassungsprozess dieser Datentypen werden Protokolle zunächst in ein zwischengeschaltetes Azure Storage-Konto hochgeladen und erst dann in einem Arbeitsbereich erfasst.

Arbeitsbereichsanforderungen

Beim Herstellen einer Verbindung mit Azure Monitor über eine private Verbindung kann der Azure Monitor-Agent nur Protokolle an Arbeitsbereiche senden, auf die über eine private Verbindung zugegriffen werden kann. Aufgrund dieser Voraussetzung müssen Sie Folgendes ausführen:

- Konfigurieren Sie ein Azure Monitor Private Link-Bereichsobjekt (Azure Monitor Private Link Scope, AMPLS)

- Stellen Sie eine Verbindung mit Ihren Arbeitsbereichen her.

- Verbinden Sie das AMPLS über eine private Verbindung mit Ihrem Netzwerk.

Weitere Informationen zur AMPLS-Konfiguration finden Sie unter Verwenden von Azure Private Link zum sicheren Verbinden von Netzwerken mit Azure Monitor.

Anforderungen an das Speicherkonto

Damit das Speicherkonto erfolgreich eine Verbindung mit Ihrer privaten Verbindung herstellen kann, muss Folgendes der Fall sein:

Positionieren Sie es in Ihrem virtuellen Netzwerk oder einem Peernetzwerk, und stellen Sie eine Verbindung über eine private Verbindung mit Ihrem virtuellen Netzwerk her.

Es muss sich in derselben Region befinden wie der Arbeitsbereich, mit dem es verknüpft ist.

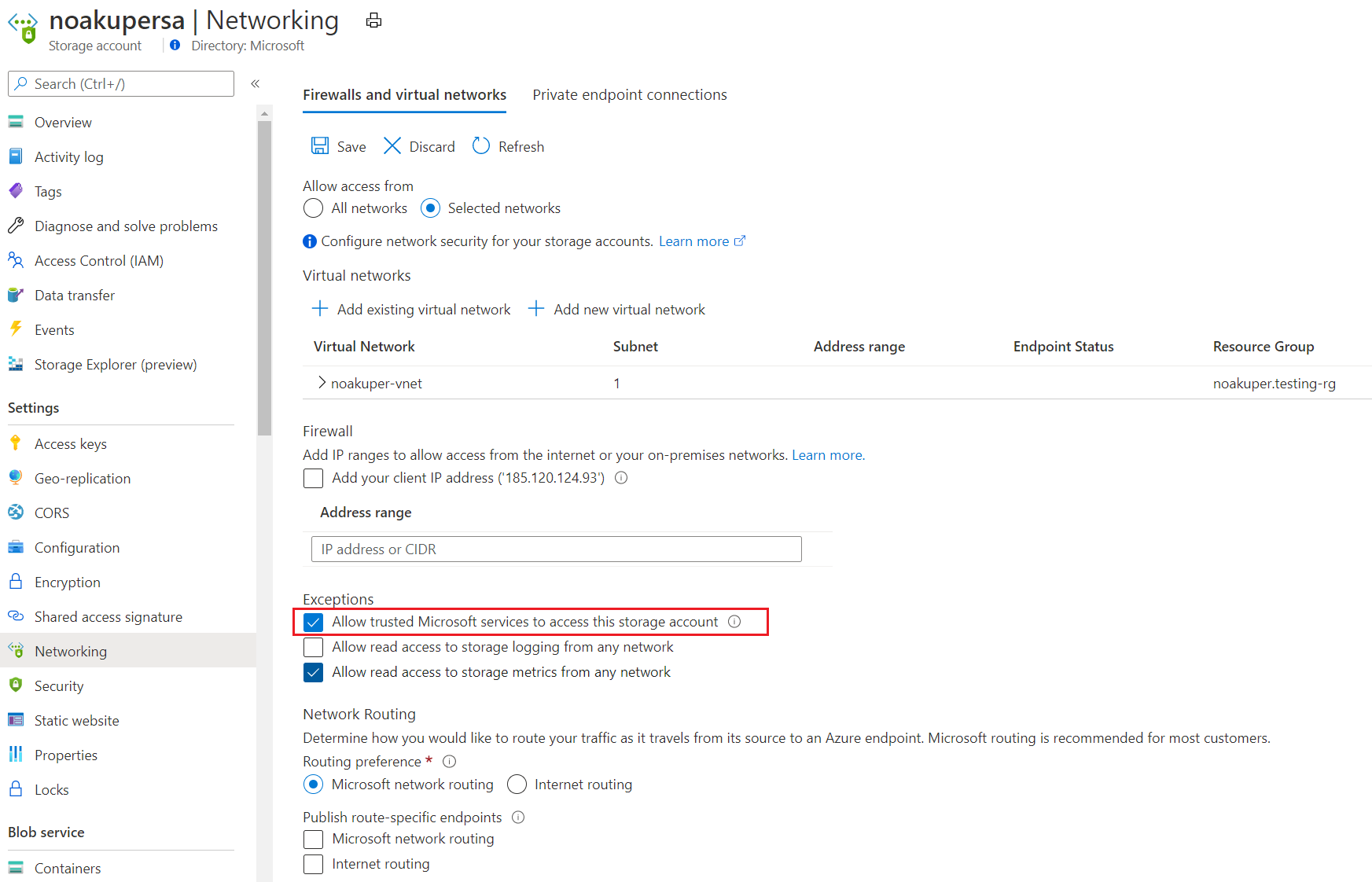

Es muss den Zugriff auf das Speicherkonto durch Azure Monitor zulassen. Um nur bestimmten Netzwerken den Zugriff auf Ihr Speicherkonto zu gestatten, wählen Sie die folgende Ausnahme aus: Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben.

Wenn Ihr Arbeitsbereich Datenverkehr aus anderen Netzwerken verarbeitet, konfigurieren Sie das Speicherkonto so, dass eingehender Datenverkehr aus diesen Netzwerken/dem Internet zugelassen wird.

Koordinieren Sie die TLS-Version zwischen den Agents und dem Speicherkonto. Es wird empfohlen, Daten mithilfe von TLS 1.2 oder höher an Azure Monitor-Protokolle zu senden. Lesen Sie den plattformspezifischen Leitfaden. Konfigurieren Sie bei Bedarf Ihre Agents für die Verwendung von TLS. Wenn das nicht möglich ist, sollten Sie das Speicherkonto so konfigurieren, das TLS 1.0 akzeptiert wird.

Datenverschlüsselung mit kundenseitig verwaltetem Schlüssel

Azure Storage verschlüsselt alle ruhenden Daten in einem Speicherkonto. Standardmäßig verwendet es von Microsoft verwaltete Schlüssel (MMKs), um die Daten zu verschlüsseln. Mit Azure Storage können Sie jedoch auch kundenseitig verwaltete Schlüssel (CMKs) aus Azure Key Vault verwenden, um Ihre Speicherdaten zu verschlüsseln. Sie können entweder Ihre eigenen Schlüssel in Key Vault importieren oder die Key Vault-APIs verwenden, um Schlüssel zu generieren.

CMK-Szenarios, die einen kundenseitig verwalteten Speicher erfordern

Ein kundenseitig verwaltetes Speicherkonto ist erforderlich für Folgendes:

- Verschlüsseln von Protokollwarnungsabfragen mit CMKs

- Verschlüsseln von gespeicherten Abfragen mit CMKs

Anwenden von CMKs auf kundenseitig verwaltete Speicherkonten

Befolgen Sie diesen Leitfaden, um CMKs auf kundenseitig verwaltete Speicherkonten anzuwenden.

Anforderungen an das Speicherkonto

Das Speicherkonto und der Schlüsseltresor müssen sich in derselben Region befinden, dürfen aber auch zu verschiedenen Abonnements gehören. Weitere Informationen zur Azure Storage-Verschlüsselung und -Schlüsselverwaltung finden Sie unter Azure Storage-Verschlüsselung für ruhende Daten.

Anwenden von CMKs auf Ihre Speicherkonten

Verwenden Sie das Azure-Portal, PowerShell oder die Azure CLI, um Ihr Azure Storage-Konto für die Verwendung von CMK mit Key Vault zu konfigurieren.

Hinweis

- Beim Verknüpfen des Speicherkontos für die Abfrage werden gespeicherte Abfragen im Arbeitsbereich aus Datenschutzgründen dauerhaft gelöscht. Sie können gespeicherte Abfragen vor der Speicherverknüpfung über PowerShell kopieren.

- Im Abfragepaket gespeicherte Abfragen werden nicht mit dem vom Kunden verwalteten Schlüssel verschlüsselt. Wählen beim Speichern von Abfragen stattdessen Als Legacy speichern aus, um sie mit dem vom Kunden verwalteten Schlüssel zu schützen.

- Gespeicherte Abfragen werden im Tabellenspeicher abgelegt und mit einem kundenseitig verwalteten Schlüssel verschlüsselt, wenn die Verschlüsselung bei der Erstellung des Speicherkontos konfiguriert wurde.

- Protokollsuchwarnungen werden im Blob-Speicher abgelegt. Die Verschlüsselung mit einem kundenseitig verwalteten Schlüssel kann hierbei im Zuge der Erstellung des Speicherkontos oder später erfolgen.

- Sie können ein einziges Speicherkonto für alle Zwecke, Abfrage-, Warnungs-, IIS- und benutzerdefinierten Protokolle verwenden. Die Speicherverknüpfung für benutzerdefinierte und IIS-Protokolle erfordert je nach Erfassungsrate und Speicherbeschränkungen möglicherweise mehrere Speicherkonten für die Skalierung. Sie können bis zu fünf Speicherkonten mit einem Arbeitsbereich verknüpfen.

Verknüpfen von Speicherkonten mit dem Log Analytics-Arbeitsbereich

Verwenden des Azure-Portals

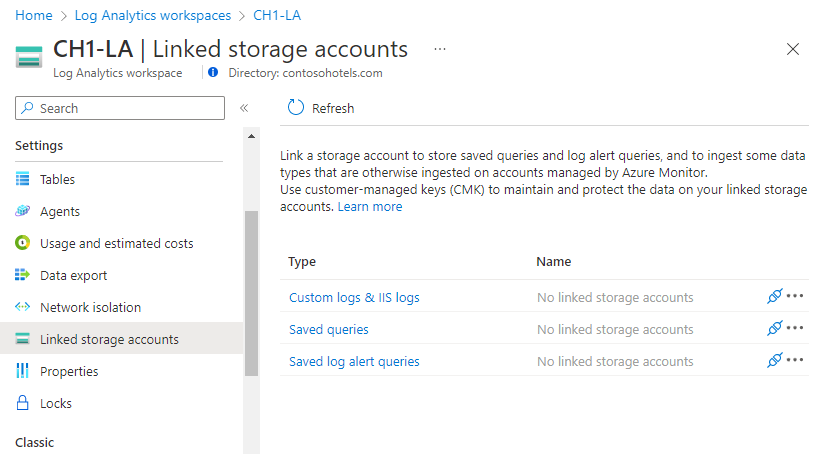

Öffnen Sie im Azure-Portal das Menü Ihres Arbeitsbereichs, und wählen Sie Verknüpfte Speicherkonten aus. Ein Bereich zeigt die verknüpften Speicherkonten nach den zuvor erwähnten Anwendungsfällen (Erfassung über Private Link, Anwendung von CMKs auf gespeicherte Abfragen oder auf Warnungen).

Wenn Sie in der Tabelle einen Eintrag auswählen, werden die Details zum entsprechenden Speicherkonto angezeigt. Dort können Sie das verknüpfte Speicherkonto für diesen Typ festlegen oder aktualisieren.

Sie können dasselbe Konto bei Bedarf für verschiedene Anwendungsfälle verwenden.

Sie können dasselbe Konto bei Bedarf für verschiedene Anwendungsfälle verwenden.

Verwenden der Azure CLI oder der REST-API

Sie können ein Speicherkonto auch über die Azure CLI oder die REST-API mit dem Arbeitsbereich verknüpfen.

Die gültigen dataSourceType-Werte sind:

CustomLogs: Um das Speicherkonto für die Erfassung von benutzerdefinierten Protokollen und IIS-Protokollen zu verwenden.Query: Um das Speicherkonto zum Speichern von gespeicherten Abfragen zu verwenden (für CMK-Verschlüsselung erforderlich).Alerts: Um das Speicherkonto zum Speichern protokollbasierter Warnungen zu verwenden (für CMK-Verschlüsselung erforderlich).

Verwalten verknüpfter Speicherkonten

Befolgen Sie diesen Leitfaden, um Ihre verknüpften Speicherkonten zu verwalten.

Erstellen oder Ändern einer Verknüpfung

Wenn Sie ein Speicherkonto mit einem Arbeitsbereich verknüpfen, verwenden Azure Monitor-Protokolle ab dann dieses Speicherkonto anstelle des Speicherkontos des Diensts. Ihre Möglichkeiten:

- Registrieren Sie mehrere Speicherkonten, um die Last durch Protokolle auf sie zu verteilen.

- Verwenden Sie dasselbe Speicherkonto für mehrere Arbeitsbereiche.

Aufheben der Verknüpfung eines Speicherkontos

Wenn Sie ein Speicherkonto nicht mehr verwenden möchten, müssen Sie die Verknüpfung des Speichers mit dem Arbeitsbereich aufheben. Wenn Sie die Verknüpfung aller Speicherkonten mit einem Arbeitsbereich aufheben, verwenden Azure Monitor-Protokolle dienstseitig verwaltete Speicherkonten. Wenn Ihr Netzwerk nur eingeschränkt auf das Internet zugreifen kann, sind diese Speicherkonten möglicherweise nicht verfügbar, und bei allen Szenarios, die Speicher benötigen, tritt ein Fehler auf.

Ersetzen eines Speicherkontos

So ersetzen Sie ein für die Erfassung verwendetes Speicherkonto

- Erstellen Sie eine Verknüpfung mit einem neuen Speicherkonto. Die Protokollierungs-Agents rufen die aktualisierte Konfiguration ab und beginnen damit, Daten an den neuen Speicher zu senden. Dies kann einige Minuten dauern.

- Heben Sie die Verknüpfung mit dem alten Speicherkonto auf, sodass die Agents nicht mehr in das entfernte Konto schreiben. Der Erfassungsprozess liest weiterhin Daten aus diesem Konto, bis sämtliche Daten erfasst wurden. Löschen Sie das alte Speicherkonto erst, wenn Sie sicher sind, dass alle Protokolle erfasst wurden.

Verwalten von Speicherkonten

Befolgen Sie diesen Leitfaden, um Ihre Speicherkonten zu verwalten.

Verwalten der Protokollaufbewahrung

Wenn Sie Ihr eigenes Speicherkonto verwenden, sind Sie für die Aufbewahrung verantwortlich. Azure Monitor-Protokolle löschen keine Protokolle, die in Ihrem privaten Speicher gespeichert sind. Stattdessen sollten Sie eine Richtlinie einrichten, um die Last wie gewünscht zu verarbeiten.

Berücksichtigung der Last

Speicherkonten können eine bestimmte Last an Lese- und Schreibanforderungen verarbeiten, bevor sie beginnen, Anforderungen zu drosseln. Weitere Informationen finden Sie unter Skalierbarkeits- und Leistungsziele für Azure Blob Storage.

Diese Drosselung wirkt sich auf die für die Erfassung von Protokollen benötigte Zeit aus. Wenn Ihr Speicherkonto überlastet ist, registrieren Sie ein weiteres Speicherkonto, um die Last auf die beiden Konten zu verteilen. Sehen Sie sich zur Überwachung der Kapazität und Leistung Ihres Speicherkontos die entsprechenden Erkenntnisse im Azure-Portal an.

Anfallende Gebühren

Ihnen werden die Gebühren für Speicherkonten anhand der Menge der gespeicherten Daten, des Speichertyps und des Redundanztyps berechnet. Weitere Informationen finden Sie unter Blockblob – Preise und Preise für Azure Table Storage.

Nächste Schritte

- Informieren Sie sich über das Verwenden von Private Link zum sicheren Verbinden von Netzwerken mit Azure Monitor.

- Informieren Sie sich über kundenseitig verwaltete Schlüssel in Azure Monitor.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für