Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Azure Monitor SCOM Managed Instance wird nicht mehr unterstützt und soll bis zum 30. September 2026 eingestellt werden. Dieser Inhalt wird nicht mehr aktualisiert. Wir empfehlen Azure Monitor oder System Center Operations Manager als alternative Lösung basierend auf Ihren Anforderungen.

In diesem Artikel wird beschrieben, wie Sie die Regeln für die Netzwerkfirewall und die Azure-Netzwerksicherheitsgruppe (NSG) konfigurieren.

Netzwerkvoraussetzungen

In diesem Abschnitt werden die Netzwerkvoraussetzungen mit drei Beispielen für das Netzwerkmodell erläutert.

Herstellen einer direkten Verbindung (Sichtverbindung) zwischen Ihrem Domänencontroller und dem Azure-Netzwerk

Stellen Sie sicher, dass zwischen dem Netzwerk des gewünschten Domänencontrollers und dem Azure-Subnetz (virtuelles Netzwerk) eine direkte Netzwerkkonnektivität (Sichtverbindung) vorhanden ist, in der Sie eine verwaltete SCOM-Instanz bereitstellen möchten. Stellen Sie sicher, dass zwischen den Workloads/Agents und dem Azure-Subnetz, in dem die verwaltete SCOM-Instanz bereitgestellt wird, eine direkte Netzwerkkonnektivität (Sichtverbindung) vorhanden ist.

Direkte Konnektivität ist erforderlich, damit alle Ihre folgenden Ressourcen über das Netzwerk miteinander kommunizieren können:

- Domänencontroller

- Agents

- System Center Operations Manager-Komponenten, z. B. die Operations-Konsole

- Komponenten der verwalteten SCOM-Instanz, z. B. Verwaltungsserver

Die folgenden drei unterschiedlichen Netzwerkmodelle sind visuell dargestellt, um die verwaltete SCOM-Instanz zu erstellen.

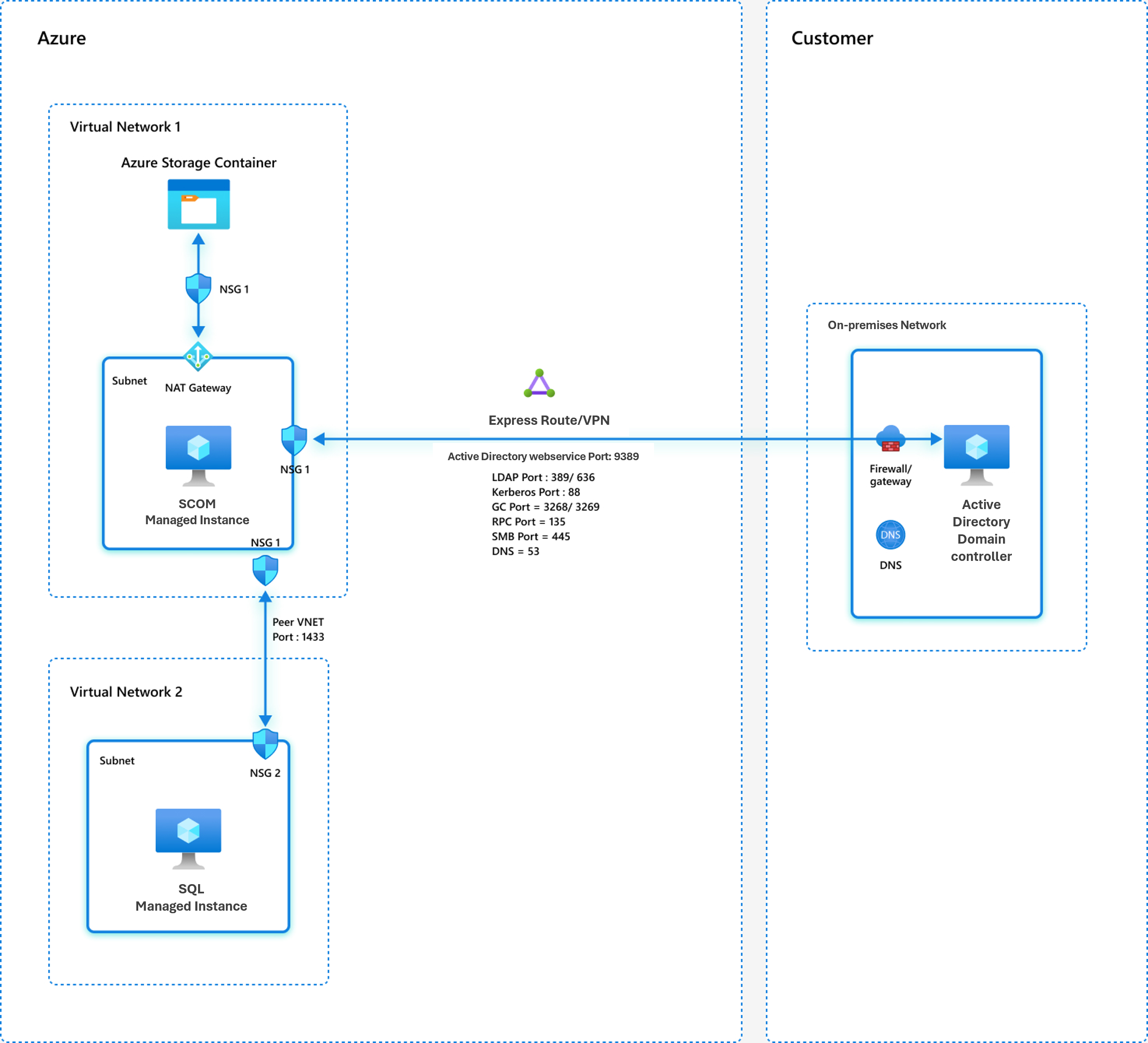

Netzwerkmodell 1: Lokaler Domänencontroller

In diesem Modell befindet sich der gewünschte Domänencontroller in Ihrem lokalen Netzwerk. Sie müssen eine Azure ExpressRoute-Verbindung zwischen Ihrem lokalen Netzwerk und dem Azure-Subnetz einrichten, das für die verwaltete SCOM-Instanz verwendet wird.

Wenn Ihr Domänencontroller und andere Komponenten lokal sind, müssen Sie die Sichtverbindung über ExpressRoute oder ein virtuelles privates Netzwerk (VPN) einrichten. Weitere Informationen finden Sie in der ExpressRoute-Dokumentation und der Azure VPN Gateway-Dokumentation.

Das folgende Netzwerkmodell zeigt, wo sich der gewünschte Domänencontroller im lokalen Netzwerk befindet. Eine direkte Verbindung besteht (über ExpressRoute oder VPN) zwischen dem lokalen Netzwerk und dem Azure-Subnetz, das für die Erstellung verwalteter SCOM-Instanzen verwendet wird.

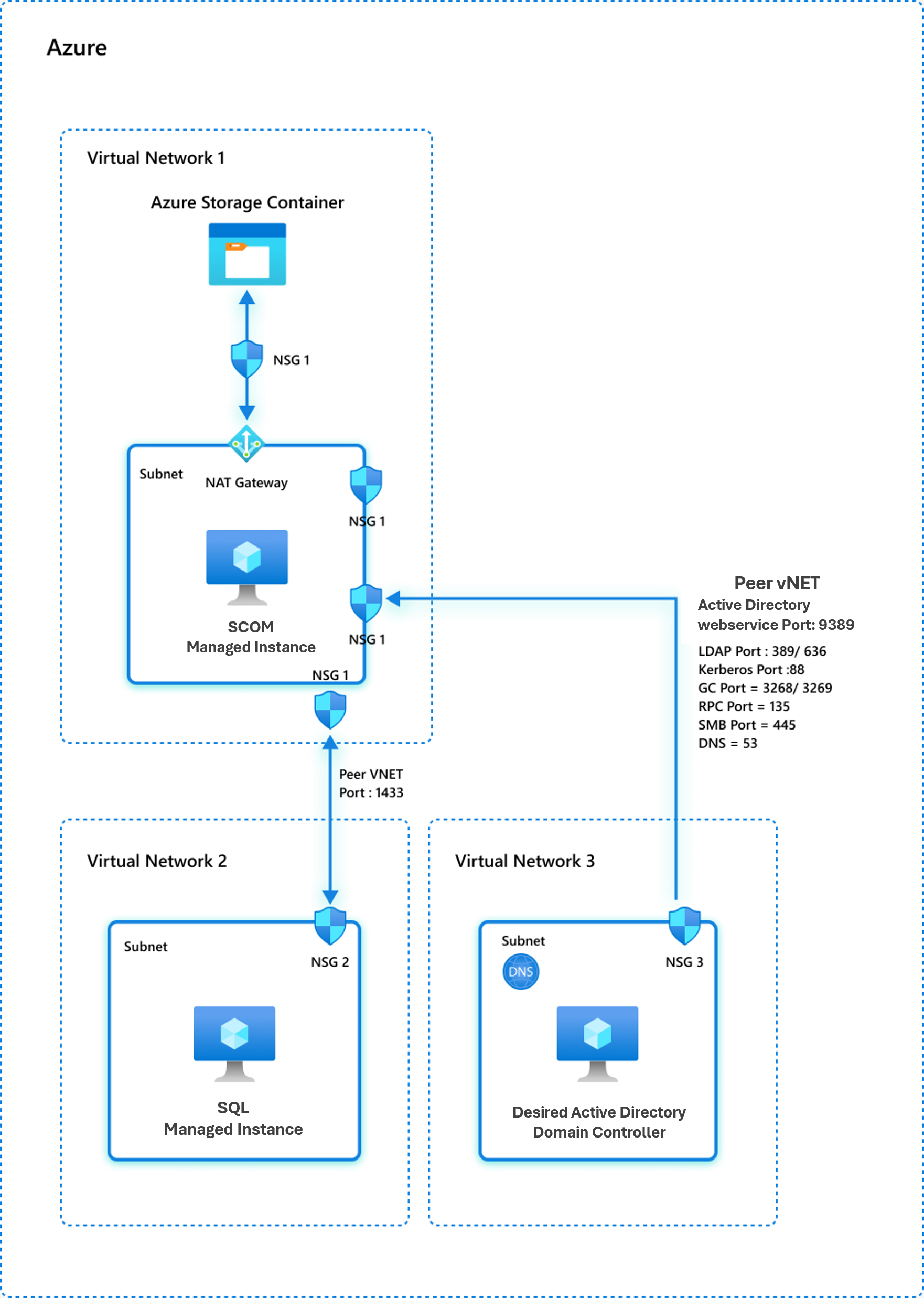

Netzwerkmodell 2: In Azure gehosteter Domänencontroller

In dieser Konfiguration wird der angegebene Domänencontroller in Azure gehostet, und Sie müssen eine ExpressRoute- oder VPN-Verbindung zwischen Ihrem lokalen Netzwerk und dem Azure-Subnetz herstellen. Sie wird für die Erstellung verwalteter SCOM-Instanzen und das Azure-Subnetz verwendet, das für den angegebenen Domänencontroller verwendet wird. Weitere Informationen finden Sie unter ExpressRoute und VPN Gateway.

In diesem Modell bleibt der gewünschte Domänencontroller in die lokale Domänengesamtstruktur integriert. Sie haben sich jedoch entschieden, einen dedizierten Active Directory-Controller in Azure zu erstellen, um Azure-Ressourcen zu unterstützen, die auf der lokalen Active Directory-Infrastruktur basieren.

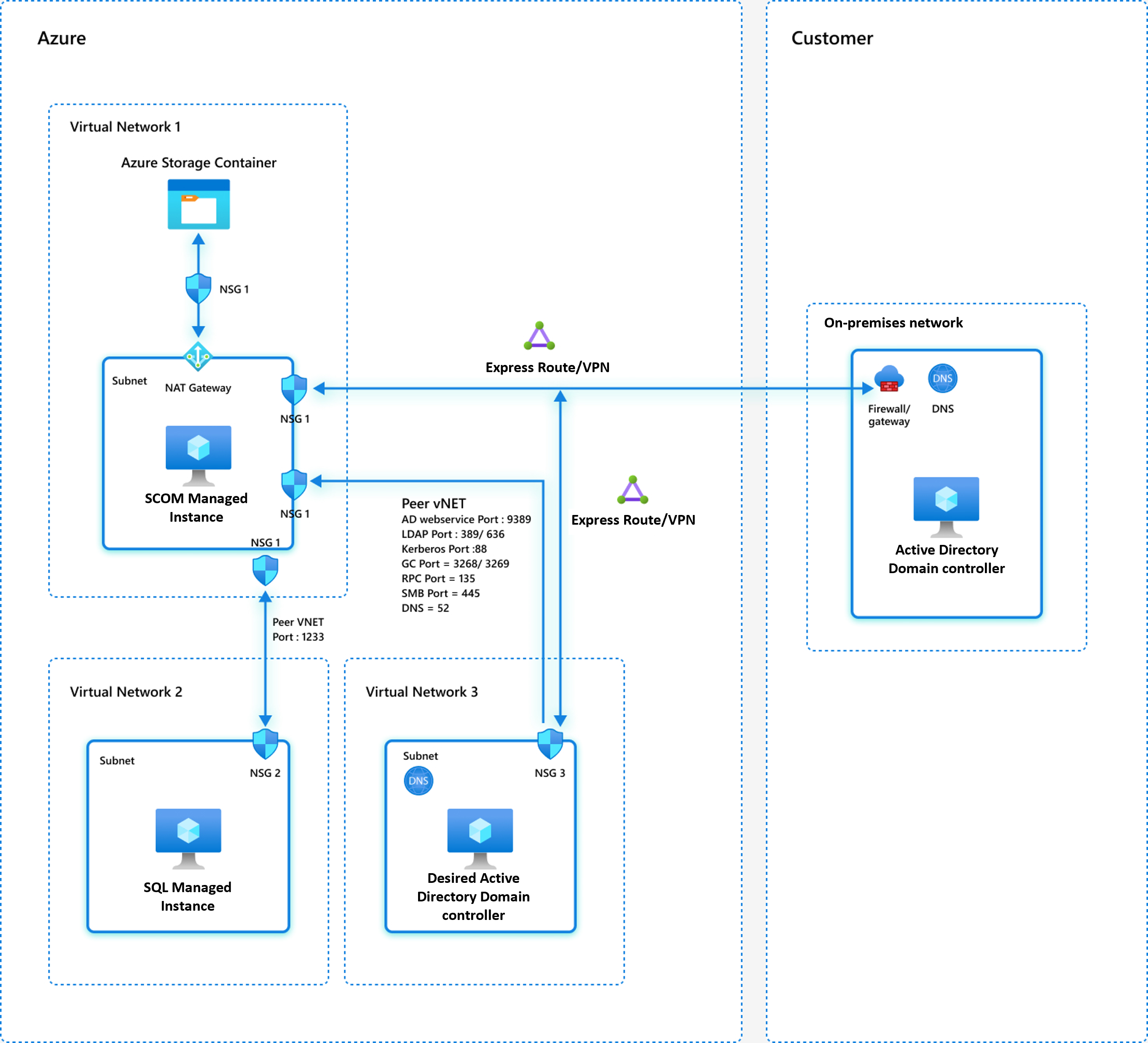

Netzwerkmodell 3: Domänencontroller und verwaltete SCOM-Instanz in virtuellen Azure-Netzwerken

In diesem Modell werden sowohl der gewünschte Domänencontroller als auch die verwaltete SCOM-Instanzen in separaten und dedizierten virtuellen Netzwerken in Azure platziert.

Wenn sich der gewünschte Domänencontroller und alle anderen Komponenten im selben virtuellen Netzwerk von Azure (einem herkömmlichen aktiven Domänencontroller) befinden, ohne lokal vorhanden zu sein, haben Sie bereits eine Sichtverbindung zwischen allen Komponenten.

Wenn sich der gewünschte Domänencontroller und alle anderen Komponenten in verschiedenen virtuellen Netzwerken von Azure (einem herkömmlichen aktiven Domänencontroller) befinden, ohne lokale vorhanden zu sein, müssen Sie ein Peering virtueller Netzwerke zwischen allen virtuellen Netzwerken durchführen, die sich in Ihrem Netzwerk befinden. Weitere Informationen finden Sie unter Peering virtueller Netzwerke in Azure.

Achten Sie auf die folgenden Probleme für alle drei zuvor erwähnten Netzwerkmodelle:

Stellen Sie sicher, dass das Subnetz der verwalteten SCOM-Instanz eine Verbindung mit dem für Azure oder die verwaltete SCOM-Instanz konfigurierten Domänencontroller herstellen kann. Stellen Sie außerdem sicher, dass die Domänennamensauflösung im Subnetz der verwalteten SCOM-Instanz den angegebenen Domänencontroller als den obersten Eintrag unter den aufgelösten Domänencontrollern auflistet, um Netzwerklatenz- oder Leistungs- und Firewallprobleme zu vermeiden.

Auf die folgenden Ports des angegebenen Domänencontrollers und des Domain Name System (DNS) muss über das Subnetz der verwalteten SCOM-Instanz zugegriffen werden:

TCP-Port 389 oder 636 für LDAP

TCP-Port 3268 oder 3269 für den globalen Katalog

TCP- und UDP-Port 88 für Kerberos

TCP- und UDP-Port 53 für DNS

TCP 9389 für Active Directory-Webdienst

TCP 445 für SMB

TCP 135 für RPC

Die internen Firewallregeln und die Netzwerksicherheitsgruppe (NSG) müssen die Kommunikation über das Netzwerk der virtuellen SCOM-Instanz und den vorgesehenen Domänencontroller/DNS für alle zuvor aufgeführten Ports zulassen.

Für das virtuelle Azure SQL Managed Instance-Netzwerk und die verwaltete SCOM-Instanz muss ein Peering durchgeführt werden, um eine Verbindung herzustellen. Insbesondere muss der Port 1433 (privater Port) oder 3342 (öffentlicher Port) von der verwalteten SCOM-Instanz zur SQL Managed Instance-Instanz erreichbar sein. Konfigurieren Sie die NSG-Regeln und Firewallregeln in beiden virtuellen Netzwerken, um Ports 1433 und 3342 zuzulassen.

Lassen Sie die Kommunikation über die Ports 5723, 5724 und 443 an die verwaltete SCOM-Instanz über die Computer zu, die überwacht werden.

Wenn der Computer lokal ist, richten Sie die NSG-Regeln und Firewallregeln im Subnetz der verwalteten SCOM-Instanz und im lokalen Netzwerk ein, in dem sich der überwachte Computer befindet, um sicherzustellen, dass bestimmte wesentliche Ports (5723, 5724 und 443) vom überwachten Computer zum Subnetz der verwalteten SCOM Instanz erreichbar sind.

Wenn sich der Computer in Azure befindet, richten Sie die NSG-Regeln und Firewallregeln im virtuellen Netzwerk der verwalteten SCOM-Instanz und im virtuellen Netzwerk ein, in dem sich der überwachte Computer befindet, um sicherzustellen, dass bestimmte wesentliche Ports (5723, 5724 und 443) vom überwachten Computer zum Subnetz der verwalteten SCOM Instanz erreichbar sind.

Firewallanforderungen

Damit die verwalteten SCOM-Instanz ordnungsgemäß funktioniert, benötigt sie Zugriff auf die folgenden Portnummern und URLs. Konfigurieren Sie die NSG- und Firewallregeln, um diese Kommunikation zuzulassen.

| Resource | Port | Direction | Diensttags | Zweck |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Ausgehend | Speicher | Azure Storage |

| management.azure.com | 443 | Ausgehend | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Ausgehend | AzureMonitor | SCOM MI-Protokolle |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Ausgehend | AzureMonitor | SCOM MI-Metriken |

| *.workloadnexus.azure.com | 443 | Ausgehend | Nexus-Dienst | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Ausgehend | Brückendienst |

Wichtig

Um die Notwendigkeit einer umfassenden Kommunikation mit Ihrem Active Directory-Administrator und dem Netzwerkadministrator zu minimieren, lesen Sie Selbstüberprüfung. In diesem Artikel werden die Verfahren beschrieben, die der Active Directory-Administrator und der Netzwerkadministrator zum Überprüfen ihrer Konfigurationsänderungen und zur Sicherstellung der erfolgreichen Implementierung verwenden. Dieser Vorgang reduziert unnötige Interaktionen zwischen dem Operations Manager-Administrator, dem Active Directory-Administrator und dem Netzwerkadministrator. Diese Konfiguration spart den Administratoren Zeit.