Überwachen der Konformität von Azure SignalR Service-Ressourcen mithilfe von Azure Policy

Azure Policy ist ein Dienst in Azure, mit dem Sie Richtlinien erstellen, zuweisen und verwalten können. Mit diesen Richtlinien werden unterschiedliche Regeln und Auswirkungen für Ihre Ressourcen erzwungen, damit diese stets mit Ihren Unternehmensstandards und Vereinbarungen zum Servicelevel konform bleiben.

In diesem Artikel werden integrierte Richtlinien (Vorschauversion) für Azure SignalR Service vorgestellt. Mit diesen Richtlinien können Sie die Konformität neuer und vorhandener SignalR-Ressourcen überwachen.

Die Verwendung von Azure Policy ist gebührenfrei.

Integrierte Richtliniendefinitionen

Für Azure SignalR Service gelten die folgenden Definitionen für integrierte Richtlinien:

| Name (Azure-Portal) |

BESCHREIBUNG | Auswirkungen | Version (GitHub) |

|---|---|---|---|

| Azure SignalR Service muss den Zugriff über öffentliche Netzwerke deaktivieren | Stellen Sie zum Verbessern der Sicherheit Ihrer Azure SignalR Service-Ressource sicher, dass diese nicht über das öffentliche Internet, sondern nur über einen privaten Endpunkt zugänglich ist. Deaktivieren Sie die Eigenschaft für den Zugriff über öffentliche Netzwerke wie unter https://aka.ms/asrs/networkacls beschrieben. Darüber hinaus werden alle Anmeldungen abgelehnt, die Firewallregeln auf Basis von IP-Adressen oder virtuellen Netzwerken entsprechen. Dadurch wird das Risiko von Datenlecks verringert. | Audit, Deny, Disabled | 1.1.0 |

| Azure SignalR Service sollte Diagnoseprotokolle aktivieren | Hiermit wird die Aktivierung von Diagnoseprotokollen überwacht. Auf diese Weise können Sie vergangene Aktivitäten nachvollziehen, wenn es zu einem Sicherheitsincident kommt oder Ihr Netzwerk gefährdet ist. | AuditIfNotExists, Disabled | 1.0.0 |

| Für Azure SignalR Service sollten die lokalen Authentifizierungsmethoden deaktiviert sein | Das Deaktivieren lokaler Authentifizierungsmethoden verbessert die Sicherheit, da hierdurch sichergestellt wird, dass Azure SignalR Service ausschließlich Azure Active Directory-Identitäten für die Authentifizierung anfordert. | Audit, Deny, Disabled | 1.0.0 |

| Azure SignalR Service muss eine SKU mit Private Link-Unterstützung verwenden | Mit Azure Private Link können Sie Ihr virtuelles Netzwerk mit Azure-Diensten verbinden, ohne dass eine öffentliche IP-Adresse an der Quelle oder am Ziel vorhanden ist. Auf diese Weise werden Ihre Ressourcen vor dem Risiko von Datenlecks geschützt. Die Richtlinie ist auf SKUs für Azure SignalR Service beschränkt, die Private Link unterstützen. Weitere Informationen zu privaten Verbindungen finden Sie unter https://aka.ms/asrs/privatelink. | Audit, Deny, Disabled | 1.0.0 |

| Azure SignalR Service muss Private Link verwenden | Mit Azure Private Link können Sie Ihr virtuelles Netzwerk mit Azure-Diensten verbinden, ohne auf der Quelle oder auf dem Ziel eine öffentliche IP-Adresse zu verwenden. Die Private Link-Plattform verarbeitet die Konnektivität zwischen dem Consumer und den Diensten über das Azure-Backbone-Netzwerk. Indem Sie private Endpunkte nicht dem gesamten Dienst, sondern Ihrer Azure SignalR Service-Ressource zuordnen, wird das Risiko von Datenlecks verringert. Weitere Informationen zu privaten Verbindungen finden Sie unter https://aka.ms/asrs/privatelink. | Audit, Disabled | 1.0.0 |

| Konfigurieren von Azure SignalR Service zum Deaktivieren der lokalen Authentifizierung | Deaktivieren Sie lokale Authentifizierungsmethoden, damit Azure SignalR Service ausschließlich Azure Active Directory-Identitäten für die Authentifizierung anfordert. | Modify, Disabled | 1.0.0 |

| Private Endpunkte für Azure SignalR Service konfigurieren | Private Endpunkte verbinden Ihr virtuelles Netzwerk ohne eine öffentliche IP-Adresse an Quelle oder Ziel mit Azure-Diensten. Durch das Zuordnen privater Endpunkte zu Azure SignalR Service-Ressourcen können Sie das Risiko von Datenlecks verringern. Weitere Informationen finden Sie unter https://aka.ms/asrs/privatelink. | DeployIfNotExists, Disabled | 1.0.0 |

| Bereitstellen: Private DNS-Zonen für private Endpunkte zur Verbindungsherstellung mit Azure SignalR Service konfigurieren | Verwenden Sie private DNS-Zonen, um die DNS-Auflösung für einen privaten Endpunkt außer Kraft zu setzen. Eine private DNS-Zone kann mit Ihrem virtuellen Netzwerk verknüpft werden, um Ihre Azure SignalR Service-Ressource aufzulösen. Weitere Informationen finden Sie unter https://aka.ms/asrs/privatelink. | DeployIfNotExists, Disabled | 1.0.0 |

| Azure SignalR Service-Ressourcen zum Deaktivieren des Zugriff über öffentliche Netzwerke konfigurieren | Stellen Sie zum Verbessern der Sicherheit Ihrer Azure SignalR Service-Ressource sicher, dass diese nicht über das öffentliche Internet, sondern nur über einen privaten Endpunkt zugänglich ist. Deaktivieren Sie die Eigenschaft für den Zugriff über öffentliche Netzwerke wie unter https://aka.ms/asrs/networkacls beschrieben. Darüber hinaus werden alle Anmeldungen abgelehnt, die Firewallregeln auf Basis von IP-Adressen oder virtuellen Netzwerken entsprechen. Dadurch wird das Risiko von Datenlecks verringert. | Modify, Disabled | 1.1.0 |

Zuweisen von Richtliniendefinitionen

- Weisen Sie Richtliniendefinitionen über das Azure-Portal, die Azure CLI, eine Resource Manager-Vorlage oder die Azure Policy-SDKs zu.

- Beschränken Sie eine Richtlinienzuweisung auf eine Ressourcengruppe, ein Abonnement oder eine Azure-Verwaltungsgruppe. SignalR-Richtlinienzuweisungen gelten für vorhandene und neue SignalR-Ressourcen innerhalb des Gültigkeitsbereichs.

- Sie können die Richtliniendurchsetzung jederzeit aktivieren oder deaktivieren.

Hinweis

Nach dem Zuweisen oder Aktualisieren einer Richtlinie dauert es einen Moment, bis die Zuweisung auf die Ressourcen innerhalb des festgelegten Bereichs angewendet wird. Lesen Sie dazu auch die Informationen zu Richtlinienauswertungsauslösern.

Überprüfen der Richtlinienkonformität

Greifen Sie über das Azure-Portal, die Azure-Befehlszeilentools oder die Azure Policy-SDKs auf die Informationen zur Konformität zu, die von Ihren Richtlinienzuweisungen generiert werden. Einzelheiten finden Sie unter Abrufen von Compliancedaten von Azure-Ressourcen.

Wenn eine Ressource nicht konform ist, kann das viele mögliche Ursachen haben. Wie Sie die Ursache bestimmen oder die verantwortliche Änderung finden, ist unter Bestimmen der Nichtkonformität beschrieben.

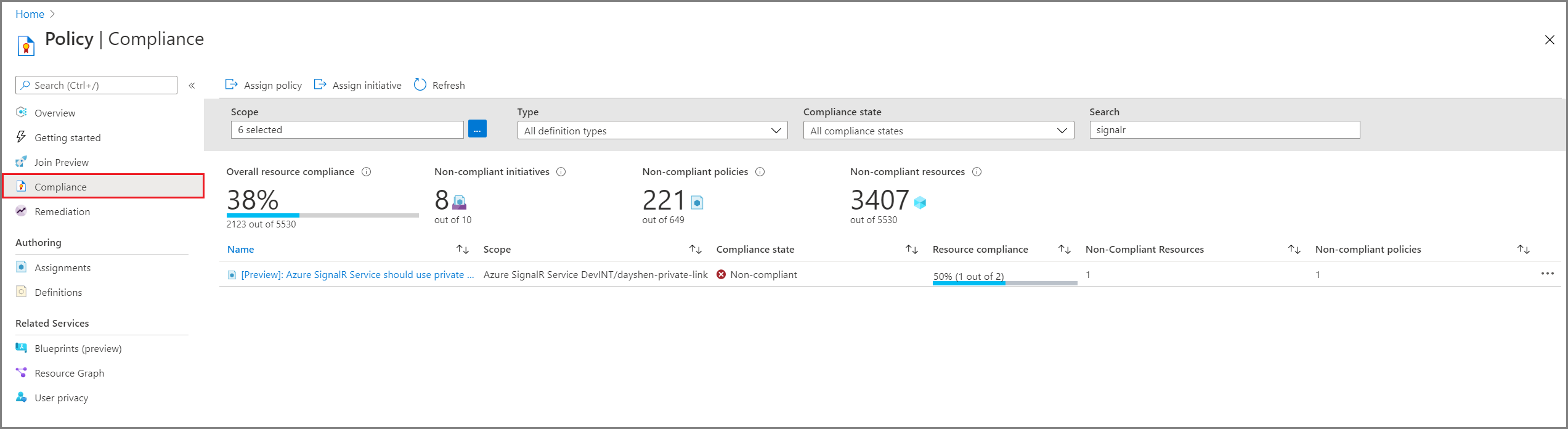

Richtlinienkonformität im Portal:

Wählen Sie Alle Dienste aus, und suchen Sie nach Richtlinie.

Wählen Sie Compliance aus.

Verwenden Sie die Filter, um die Konformitätszustände einzuschränken oder nach Richtlinien zu suchen.

Wählen Sie eine Richtlinie aus, um die Zusammenfassung der Konformitätsdetails und -ereignisse zu überprüfen. Wählen Sie anschließend bei Bedarf eine bestimmte SignalR-Ressource aus, deren Konformität überprüft werden soll.

Richtlinienkonformität in der Azure CLI

Konformitätsdaten können auch über die Azure CLI abgerufen werden. Verwenden Sie beispielsweise den Befehl az policy assignment list in der CLI, um die Richtlinien-IDs der Azure SignalR Service-Richtlinien abzurufen, die angewendet werden:

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Beispielausgabe:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Führen Sie dann az policy state list aus, um den Konformitätszustand aller Ressourcen einer bestimmten Ressourcengruppe im JSON-Format zurückzugeben:

az policy state list --g <resourceGroup>

Mit az policy state list können Sie auch den Konformitätszustand einer bestimmten SignalR-Ressource im JSON-Format zurückgeben:

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Nächste Schritte

Weitere Informationen zu Definitionen und Auswirkungen in Azure Policy

Erstellen einer benutzerdefinierten Richtliniendefinition

Weitere Informationen zu Governancefunktionen in Azure