Verwenden einer verwalteten Identität für die Überwachung

Gilt für:Azure SQL-Datenbank

Azure Synapse Analytics

Die Überwachung für die Azure SQL-Datenbank kann für die Verwendung eines Speicherkontos mit zwei Authentifizierungsmethoden konfiguriert werden:

- Verwaltete Identität

- Speicherzugriffsschlüssel

Die verwaltete Identität kann eine systemseitig zugewiesene verwaltete Identität (SMI) oder benutzerseitig zugewiesene verwaltete Identität (UMI) sein.

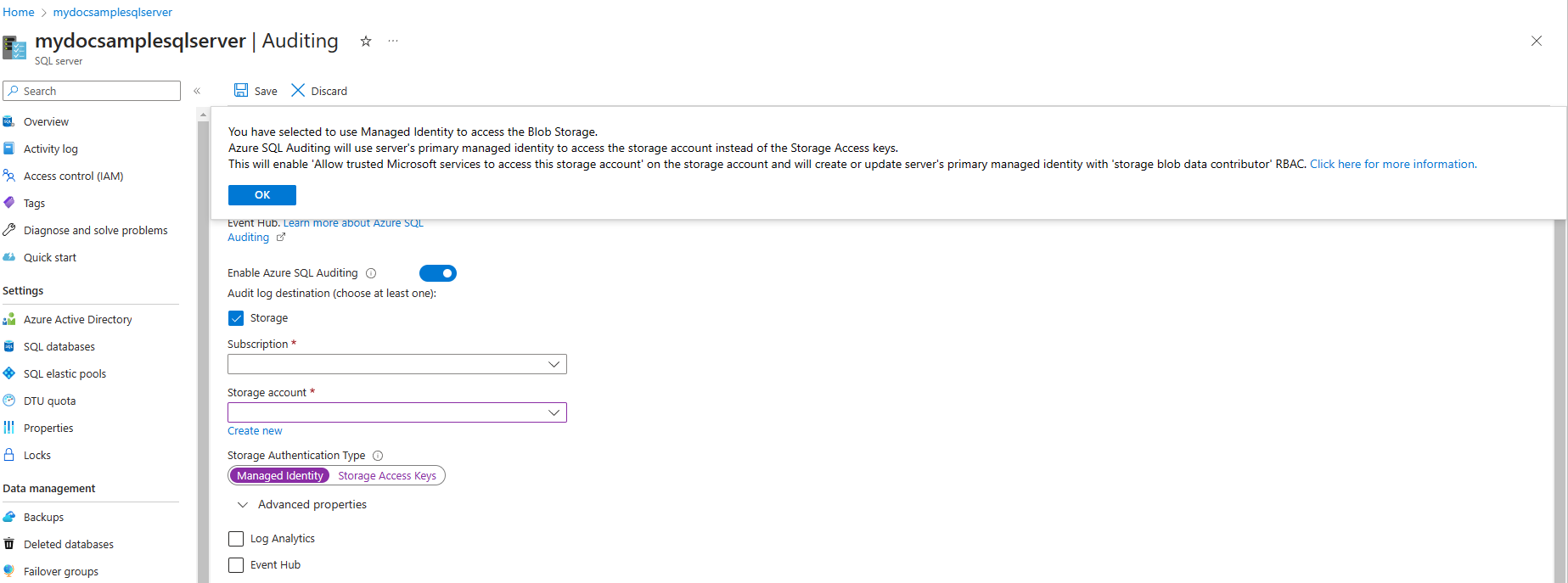

Um das Schreiben von Überwachungsprotokollen in ein Speicherkonto zu konfigurieren, wechseln Sie zum Azure-Portal und wählen Sie die Ressource Ihres logischen Servers für Azure SQL-Datenbank aus. Wählen Sie im Menü Überwachung die Option Speicher aus. Wählen Sie das Azure Storage-Konto aus, in dem die Protokolle gespeichert werden sollen.

Standardmäßig wird die dem Server zugewiesene primäre Benutzeridentität verwendet. Wenn keine Benutzeridentität vorhanden ist, erstellt der Server eine systemseitig zugewiesene verwaltete Identität und verwendet diese für die Authentifizierung.

Wählen Sie den Aufbewahrungszeitraum aus, indem Sie die Erweiterten Eigenschaften öffnen. Klicken Sie dann auf Speichern. Protokolle, die älter als die Aufbewahrungsdauer sind, werden gelöscht.

Hinweis

Informationen zum Einrichten der auf verwalteten Identitäten basierenden Überwachung für Azure Synapse Analytics finden Sie im Abschnitt Konfigurieren einer benutzerseitig verwalteten Identität für die Überwachung von Azure Synapse Analytics weiter unten in diesem Artikel.

Benutzerseitig zugewiesene verwaltete Identität

Eine benutzerseitig zugewiesene verwaltete Identität (UMI) bietet Benutzer*innen mehr Flexibilität beim Erstellen und Verwalten ihrer eigenen UMI für einen bestimmten Mandanten. UMI kann als Serveridentitäten für Azure SQL verwendet werden. Die UMI wird von den Benutzer*innen verwaltet, während eine systemseitig zugewiesene verwaltete Identität (SMI) pro Server eindeutig definiert und vom System zugewiesen wird.

Weitere Informationen zu UMIs finden Sie unter Verwaltete Identitäten in Microsoft Entra ID für Azure SQL.

Konfigurieren einer benutzerseitig verwalteten Identität für die Überwachung der Azure SQL-Datenbank

Bevor die Überwachung zum Senden von Protokollen an Ihr Speicherkonto eingerichtet werden kann, muss der dem Server zugewiesenen verwalteten Identität die Rolle Mitwirkender an Storage-Blobdaten zugewiesen werden. Diese Zuweisung ist erforderlich, wenn Sie die Überwachung mithilfe von PowerShell, der Azure-Befehlszeilenschnittstelle, der REST-API oder von ARM-Vorlagen konfigurieren. Wenn Sie das Azure-Portal zum Konfigurieren der Überwachung verwenden, erfolgt die Rollenzuweisung automatisch. Daher sind die folgenden Schritte nicht erforderlich, wenn Sie die Überwachung über das Azure-Portal konfigurieren.

Öffnen Sie das Azure-Portal.

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität, falls noch keine vorhanden ist. Weitere Informationen finden Sie unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

Wechseln Sie zu Ihrem Speicherkonto, das Sie für die Überwachung konfigurieren möchten.

Wählen Sie das Menü Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen.

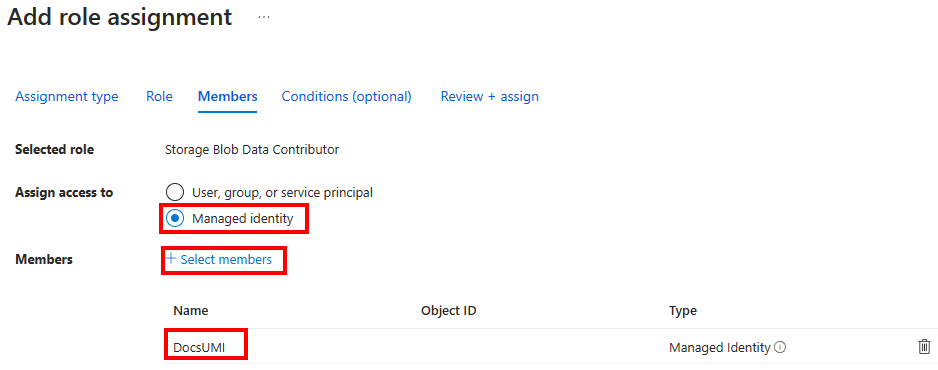

Suchen Sie auf der Registerkarte Rolle die Option Mitwirkender an Storage-Blobdaten, und wählen Sie sie aus. Wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Mitglieder im Abschnitt Zugriff zuweisen zu die Option Verwaltete Identität und dann Mitglieder auswählen aus. Sie können die verwaltete Identität auswählen, die für Ihren Server erstellt wurde.

Wählen Sie Überprüfen und zuweisen aus.

Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Gehen Sie wie folgt vor, um die Überwachung mithilfe einer benutzerseitig zugewiesenen verwalteten Identität zu konfigurieren:

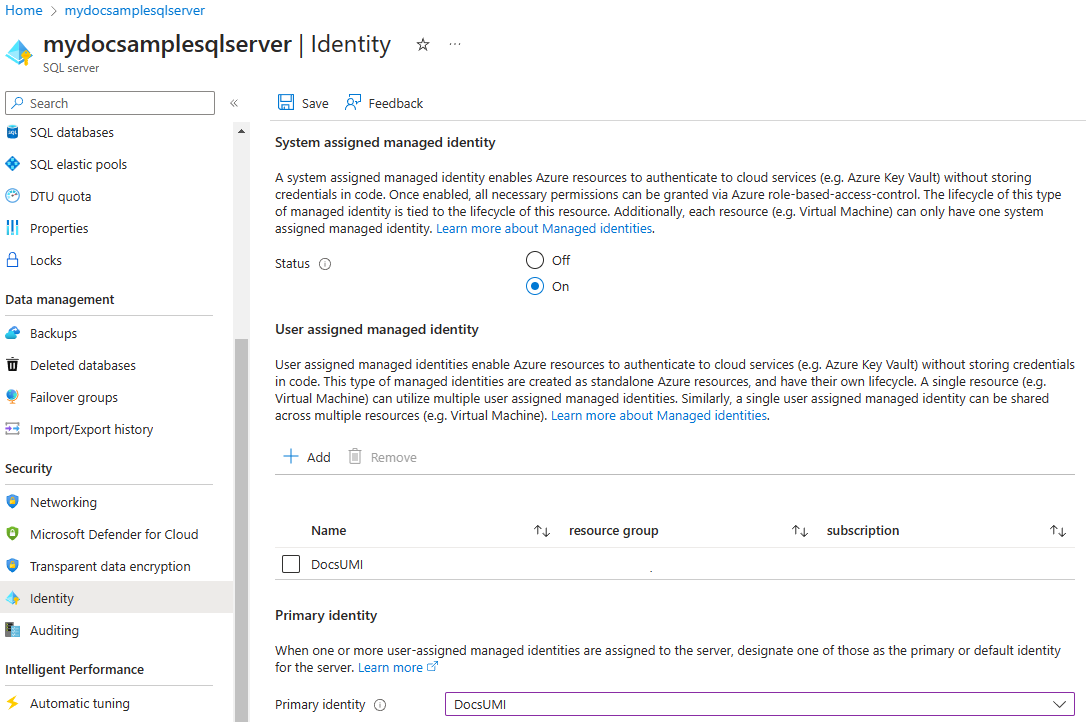

Wechseln Sie zum Menü Identität für Ihren Server. Wählen Sie im Abschnitt Benutzerseitig zugewiesene verwaltete Identität die Option Hinzufügen aus, um die verwaltete Identität hinzuzufügen.

Anschließend können Sie die hinzugefügte verwaltete Identität als Primäre Identität für Ihren Server auswählen.

Wechseln Sie zum Menü Überwachung für den Server. Wählen Sie Verwaltete Identität als Speicherauthentifizierungstyp aus, wenn Sie den Speicher für Ihren Server konfigurieren.

Konfigurieren einer systemseitig zugewiesenen verwalteten Identität für die Überwachung von Azure Synapse Analytics

Sie können für die Überwachung keine UMI-basierte Authentifizierung bei einem Speicherkonto verwenden. Für Azure Synapse Analytics kann nur die systemseitig zugewiesene verwaltete Identität (SMI) verwendet werden. Damit die SMI-Authentifizierung funktioniert, muss der verwalteten Identität die Rolle Mitwirkender an Storage-Blobdaten in den Einstellungen für die Zugriffssteuerung des Speicherkontos zugewiesen sein. Diese Rolle wird automatisch hinzugefügt, wenn das Azure-Portal zum Konfigurieren der Überwachung verwendet wird.

Im Azure-Portal gibt es für Azure Synapse Analytics keine Möglichkeit, explizit einen SAS-Schlüssel oder die SMI-Authentifizierung auszuwählen, wie es bei Azure SQL-Datenbank der Fall ist.

Wenn sich das Speicherkonto hinter einem VNet oder einer Firewall befindet, wird die Überwachung automatisch mithilfe der SMI-Authentifizierung konfiguriert.

Wenn sich das Speicherkonto nicht hinter einem VNET oder einer Firewall befindet, wird die Überwachung automatisch mithilfe der SAS-Schlüssel-basierten Authentifizierung konfiguriert. Die verwaltete Identität kann jedoch nicht verwendet werden, wenn sich das Speicherkonto nicht hinter einem VNet oder einer Firewall befindet.

Um die Verwendung der SMI-Authentifizierung unabhängig davon zu erzwingen, ob sich das Speicherkonto hinter einem VNet oder einer Firewall befindet, verwenden Sie die REST-API oder PowerShell wie folgt:

Wenn Sie die REST-API verwenden, lassen Sie das

StorageAccountAccessKey-Feld explizit im Anforderungstext aus.Weitere Informationen finden Sie unter:

Wenn Sie PowerShell verwenden, übergeben Sie den

UseIdentity-Parameter alstrue.Weitere Informationen finden Sie unter:

Nächste Schritte

- Übersicht über die Überwachung

- Episode „Verfügbar gemachte Daten“: Neuerungen bei der Azure SQL-Überwachung

- Überwachung für SQL Managed Instance

- Überwachung für SQL Server

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für