Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics (nur dedizierte SQL-Pools)

Die reine Microsoft Entra-Authentifizierung ist ein Feature in Azure SQL, das es dem Dienst ermöglicht, nur die Microsoft Entra-Authentifizierung zu unterstützen. Es wird für Azure SQL-Datenbank und Azure SQL Managed Instance unterstützt.

Hinweis

Microsoft Entra ID war zuvor als Azure Active Directory (Azure AD) bekannt.

Die reine Microsoft Entra-Authentifizierung ist auch für dedizierte SQL Pools (ehemals SQL DW) auf eigenständigen Servern verfügbar. Die reine Microsoft Entra-Authentifizierung kann für den Azure Synapse-Arbeitsbereich aktiviert werden. Weitere Informationen finden Sie unter Reine Microsoft Entra-Authentifizierung mit Azure Synapse-Arbeitsbereichen.

Wenn die reine Microsoft Entra-Authentifizierung in der Azure SQL-Umgebung aktiviert wird, wird die SQL-Authentifizierung deaktiviert – auch für Verbindungen von SQL Server-Administratoren, -Anmeldungen und -Benutzer. Nur Benutzer, die die Microsoft Entra-Authentifizierung verwenden, sind autorisiert, eine Verbindung mit dem Server oder der Datenbank herzustellen.

Die reine Microsoft Entra-Authentifizierung kann über das Azure-Portal, über die Azure CLI, mithilfe von PowerShell oder per REST-API aktiviert oder deaktiviert werden. Des Weiteren kann die reine Microsoft Entra-Authentifizierung im Rahmen der Servererstellung mit einer ARM-Vorlage (Azure Resource Manager) konfiguriert werden.

Weitere Informationen zur Azure SQL-Authentifizierung finden Sie unter Authentifizierung und Autorisierung.

Featurebeschreibung

Wenn Sie die reine Microsoft Entra-Authentifizierung aktivieren, wird die SQL-Authentifizierung auf Ebene des Servers oder der verwalteten Instanz deaktiviert und jegliche Authentifizierung verhindert, die auf Anmeldeinformationen für die SQL-Authentifizierung basiert. Benutzer*innen der SQL-Authentifizierung können keine Verbindung mit dem logischen Server für die Azure SQL-Datenbank oder für die verwaltete Instanz mehr herstellen – auch nicht mit deren Datenbanken. Trotz deaktivierter SQL-Authentifizierung können über Microsoft Entra-Konten mit entsprechenden Berechtigungen weiterhin neue Anmeldenamen und Benutzer für die SQL-Authentifizierung erstellt werden. Neu erstellte SQL-Authentifizierungskonten sind nicht berechtigt, eine Verbindung mit dem Server herzustellen. Durch das Aktivieren der reinen Microsoft Entra-Authentifizierung werden keine vorhandenen Anmeldungen und Benutzerkonten für die SQL-Authentifizierung entfernt. Durch das Feature wird lediglich verhindert, dass von diesen Konten eine Verbindung mit dem Server oder einer für diesen Server erstellten Datenbank hergestellt wird.

Sie können auch erzwingen, dass Server mit aktivierter reiner Microsoft Entra-Authentifizierung erstellt werden, indem Sie Azure Policy verwenden. Weitere Informationen finden Sie unter Azure Policy für die reine Microsoft Entra-Authentifizierung mit Azure SQL.

Berechtigungen

Die reine Microsoft Entra-Authentifizierung kann von Microsoft Entra-Benutzern aktiviert oder deaktiviert werden, die einer integrierten Microsoft Entra-Rolle mit hohen Berechtigungen angehören. Hierzu zählen beispielsweise Besitzer, Mitwirkende und globale Administratoren eines Azure-Abonnements. Darüber hinaus kann die reine Microsoft Entra-Authentifizierung auch mit der Rolle SQL-Sicherheits-Manager aktiviert oder deaktiviert werden.

Die Rollen SQL Server-Mitwirkender und Mitwirkender für verwaltete SQL-Instanzen sind nicht zum Aktivieren oder Deaktivieren der reinen Microsoft Entra-Authentifizierung berechtigt. Dies entspricht dem Ansatz der Aufgabentrennung, der dafür sorgt, dass Benutzer, die einen Azure SQL-Server oder Microsoft Entra-Administrator erstellen können, keine Sicherheitsfeatures aktivieren oder deaktivieren können.

Aktionen erforderlich

Der Rolle SQL-Sicherheits-Manager werden folgende Aktionen hinzugefügt, um die Verwaltung der reinen Microsoft Entra-Authentifizierung zu ermöglichen:

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read: Nur für Benutzer erforderlich, die auf das Menü Microsoft Entra ID im Azure-Portal zugreifen

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Die oben angegebenen Aktionen können auch einer benutzerdefinierten Rolle für die Verwaltung der reinen Microsoft Entra-Authentifizierung hinzugefügt werden. Weitere Informationen finden Sie unter Erstellen und Zuweisen einer benutzerdefinierten Rolle in Microsoft Entra ID.

Die reine Microsoft Entra-Authentifizierung mithilfe von APIs verwalten

Wichtig

Der Microsoft Entra-Administrator muss festgelegt werden, bevor die reine Microsoft Entra-Authentifizierung aktiviert wird.

Sie benötigen mindestens die Azure CLI-Version 2.14.2.

name entspricht dem Präfix des Server- oder Instanznamens (beispielsweise myserver), und resource-group entspricht der Ressource, zu der der Server gehört (beispielsweise myresource).

Azure SQL-Datenbank

Weitere Informationen finden Sie unter az sql server ad-only-auth.

Aktivieren oder Deaktivieren in SQL-Datenbank

Aktivieren

az sql server ad-only-auth enable --resource-group myresource --name myserver

Deaktivieren

az sql server ad-only-auth disable --resource-group myresource --name myserver

Überprüfen des Status in SQL-Datenbank

az sql server ad-only-auth get --resource-group myresource --name myserver

Verwaltete Azure SQL-Instanz

Weitere Informationen finden Sie unter az sql mi ad-only-auth.

Aktivieren

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Deaktivieren

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Überprüfen des Status in SQL Managed Instance

az sql mi ad-only-auth get --resource-group myresource --name myserver

Die reine Microsoft Entra-Authentifizierung mithilfe von T-SQL überprüfen

SERVERPROPERTY IsExternalAuthenticationOnly wurde hinzugefügt, um zu überprüfen, ob die reine Microsoft Entra-Authentifizierung für Ihren Server oder Ihre verwaltete Instanz aktiviert ist. 1 gibt an, dass das Feature aktiviert ist. 0 bedeutet, dass das Feature deaktiviert ist.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Hinweise

- Ein SQL Server-Mitwirkender kann einen Microsoft Entra-Administrator festlegen oder entfernen, jedoch nicht die Einstellung für die reine Microsoft Entra-Authentifizierung festlegen. Ein SQL-Sicherheitsmanger kann einen Microsoft Entra-Administrator festlegen oder entfernen, jedoch nicht die Einstellung für die reine Microsoft Entra-Authentifizierung festlegen. Nur Konten mit höheren Azure RBAC-Rollen oder benutzerdefinierten Rollen, die beide Berechtigungen enthalten, können einen Microsoft Entra-Administrator festlegen oder entfernen und die Einstellung Reine Microsoft Entra-Authentifizierung festlegen. Hierzu zählt unter anderem die Rolle Mitwirkender.

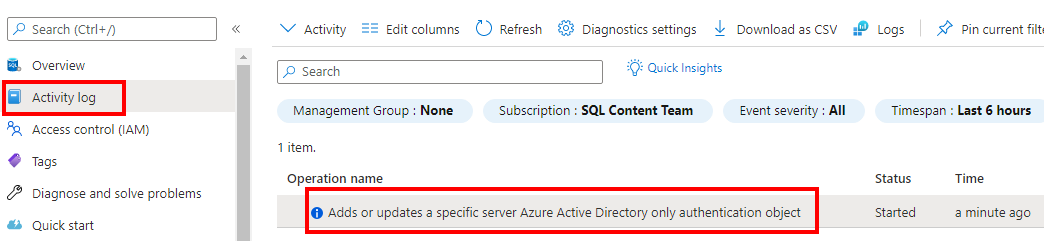

- Nach der Aktivierung oder Deaktivierung der reinen Microsoft Entra-Authentifizierung im Azure-Portal wird im Menü SQL Server der Eintrag Aktivitätsprotokoll angezeigt.

- Die Einstellung Reine Microsoft Entra-Authentifizierung kann nur von Benutzern mit den passenden Berechtigungen aktiviert oder deaktiviert werden, wenn der Microsoft Entra-Administrator angegeben ist. Wenn der Microsoft Entra-Administrator nicht festgelegt ist, ist die Einstellung Reine Microsoft Entra-Authentifizierung inaktiv und kann nicht aktiviert oder deaktiviert werden. Die Verwendung von APIs zum Aktivieren der reinen Microsoft Entra-Authentifizierung schlägt auch fehl, wenn der Microsoft Entra-Administrator nicht festgelegt wurde.

- Bei aktivierter reiner Microsoft Entra-Authentifizierung kann der Microsoft Entra-Administrator von Benutzern mit entsprechenden Berechtigungen geändert werden.

- Über das Azure-Portal können Benutzer mit entsprechenden Berechtigungen den Microsoft Entra-Administrator ändern und die reine Microsoft Entra-Authentifizierung aktivieren oder deaktivieren. Beide Vorgänge können mit einem einzelnen Speichervorgang im Azure-Portal ausgeführt werden. Der Microsoft Entra-Administrator muss für den Server festgelegt werden, bevor die reine Microsoft Entra-Authentifizierung aktiviert werden kann.

- Das Entfernen eines Microsoft Entra-Administrators, wenn die Funktion der reinen Microsoft Entra-Authentifizierung aktiviert ist, wird nicht unterstützt. Die Verwendung von APIs zum Entfernen eines Microsoft Entra-Administrators schlägt fehl, wenn die reine Microsoft Entra-Authentifizierung aktiviert ist.

- Wenn die Einstellung Reine Microsoft Entra-Authentifizierung aktiviert ist, ist die Schaltfläche Administrator entfernen im Azure-Portal inaktiv.

- Es ist möglich, einen Microsoft Entra-Administrator zu entfernen und die Einstellung Reine Microsoft Entra-Authentifizierung zu deaktivieren. Hierzu sind allerdings die passenden Berechtigungen für die Vorgänge erforderlich. Beide Vorgänge können mit einem einzelnen Speichervorgang im Azure-Portal ausgeführt werden.

- Microsoft Entra-Benutzer mit entsprechenden Berechtigungen können die Identität vorhandener SQL-Benutzer annehmen.

- Der Identitätswechsel zwischen Benutzern mit SQL-Authentifizierung funktioniert weiterhin, auch wenn die reine Microsoft Entra-Authentifizierung aktiviert ist.

Einschränkungen für die reine Microsoft Entra-Authentifizierung in der SQL-Datenbank

Wenn die reine Microsoft Entra-Authentifizierung für die SQL-Datenbank aktiviert ist, werden die folgenden Features nicht unterstützt:

- Azure SQL-Datenbank-Serverrollen für Berechtigungsverwaltung werden für Microsoft Entra-Dienstprinzipale unterstützt. Dies gilt jedoch nicht, wenn die Microsoft Entra-Anmeldung eine Gruppe ist.

- Elastische Jobs in der Azure SQL-Datenbank

- SQL-Datensynchronisierung

- Change Data Capture (CDC) – Wenn Sie eine Datenbank als Microsoft Entra-Benutzer in Azure SQL-Datenbank erstellen und Change Data Capture für diese aktivieren, kann ein SQL-Benutzer keine Änderungen an CDC-Artefakten deaktivieren oder vornehmen. Ein anderer Microsoft Entra Benutzer kann jedoch CDC für dieselbe Datenbank aktivieren oder deaktivieren. Wenn Sie eine Azure SQL-Datenbank als SQL-Benutzer erstellen, funktioniert die Aktivierung oder Deaktivierung von CDC als Microsoft Entra-Benutzer ebenfalls nicht.

- Transaktionsreplikation mit Azure SQL Managed Instance: Die SQL-Authentifizierung ist für die Konnektivität zwischen Replikationsteilnehmenden erforderlich. Wenn also die reine Microsoft Entra-Authentifizierung aktiviert ist, wird die Transaktionsreplikation für die SQL-Datenbank nicht für Szenarios unterstützt, in denen die Transaktionsreplikation zum Pushen von Änderungen einer Azure SQL Managed Instance, eines lokalen SQL Server oder einer Azure-VM-SQL Server-Instanz in eine Datenbank in Azure SQL-Datenbank verwendet wird

- SQL Insights (Vorschau)

- Anweisung

EXEC ASfür Microsoft Entra-Gruppenmitgliedskonten

Einschränkungen für die reine Microsoft Entra-Authentifizierung in Azure SQL Managed Instance

Wenn die reine Microsoft Entra-Authentifizierung für SQL Managed Instance aktiviert ist, werden die folgenden Features nicht unterstützt:

- Transaktionsreplikation mit Azure SQL Managed Instance

- Die reine Microsoft Entra-Authentifizierung wird von Automatisieren von Verwaltungsaufgaben mithilfe von SQL-Agent-Jobs in Azure SQL Managed Instance unterstützt. Microsoft Entra-Benutzer*innen, die Mitglied einer Microsoft Entra-Gruppe sind, die Zugriff auf die verwaltete Instanz hat, können jedoch keine SQL-Agent-Jobs besitzen.

- SQL Insights (Vorschau)

- Anweisung

EXEC ASfür Microsoft Entra-Gruppenmitgliedskonten

Weitere Informationen zu Einschränkungen finden Sie unter T-SQL-Unterschiede zwischen SQL Server und Azure SQL Managed Instance.