Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:Azure SQL-Datenbank

Anwendungsanforderungen an Azure SQL-Datenbank müssen authentifiziert werden. Obwohl es mehrere Optionen für die Authentifizierung bei Azure SQL-Datenbank gibt, sollten Sie nach Möglichkeit kennwortlose Verbindungen in Ihren Anwendungen priorisieren. Traditionelle Authentifizierungsmethoden, die Kennwörter oder geheime Schlüsseln verwenden, sind mit Sicherheitsrisiken und Komplikationen verbunden. Besuchen Sie den Hub für kennwortlose Verbindungen für Azure-Dienste, um mehr über die Vorteile der Umstellung auf kennwortlose Verbindungen zu erfahren. Im folgenden Tutorial wird erläutert, wie eine vorhandene Python-Anwendung zur Verbindungsherstellung mit Azure SQL-Datenbank migriert werden kann, um kennwortlose Verbindungen anstelle einer Lösung mit Benutzername und Kennwort zu verwenden.

Der mssql-python-Treiber bietet integrierte Unterstützung für die Microsoft Entra-Authentifizierung und macht kennwortlose Verbindungen mit minimalen Codeänderungen unkompliziert.

Konfigurieren der Azure SQL-Datenbank

Kennwortlose Verbindungen verwenden die Microsoft Entra-Authentifizierung für die Verbindung zu Azure-Diensten, einschließlich Azure SQL Database. Mit der Microsoft Entra-Authentifizierung können Sie Identitäten an einem zentralen Ort verwalten und so die Rechteverwaltung vereinfachen. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra-Authentifizierung in einer Azure SQL-Datenbank.

Stellen Sie für diesen Migrationsleitfaden sicher, dass Ihrer Instanz von Azure SQL-Datenbank ein*e Azure AD-Administrator*in zugewiesen ist.

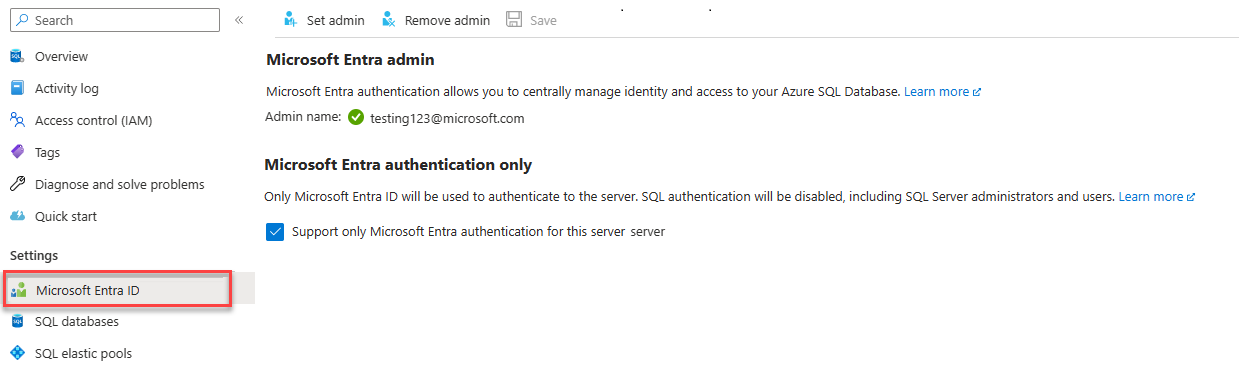

Navigieren Sie zur Microsoft EntraSeite Ihres logischen Servers.

Wählen Sie Administrator festlegen aus, um den Bereich Microsoft Entra ID zu öffnen.

Suchen Sie im Flyout-Menü Microsoft Entra ID nach dem Benutzer, den Sie als Administrator zuweisen möchten.

Wählen Sie den Benutzer bzw. die Benutzerin und dann Auswählen aus.

Konfigurieren Ihrer lokalen Entwicklungsumgebung

Kennwortlose Verbindungen können so konfiguriert werden, dass sie sowohl für lokale als auch für in Azure gehostete Umgebungen funktionieren. In diesem Abschnitt wenden Sie Konfigurationen an, damit sich einzelne Benutzer*innen bei Azure SQL-Datenbank für die lokale Entwicklung authentifizieren können.

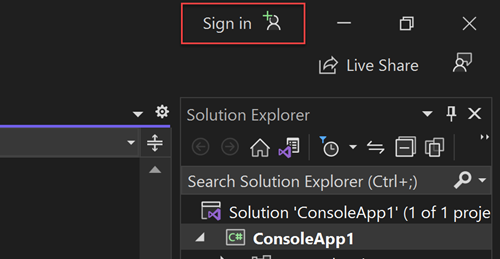

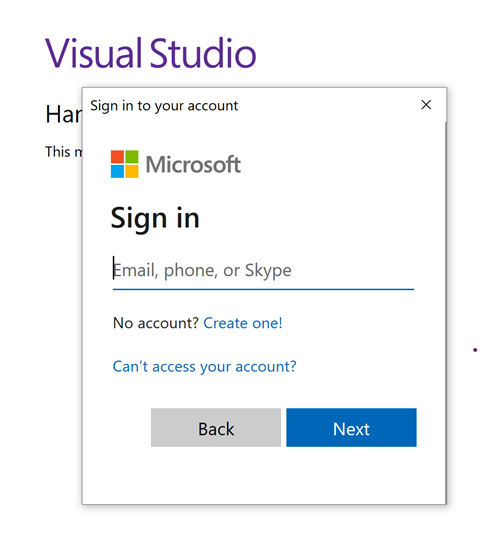

Anmelden bei Azure

Stellen Sie für die lokale Entwicklung sicher, dass Sie mit demselben Microsoft Entra-Konto angemeldet sind, das Sie für den Zugriff auf Azure SQL-Datenbank verwenden möchten. Sie können sich über gängige Entwicklungstools wie die Azure-Befehlszeilenschnittstelle (CLI) oder Azure PowerShell authentifizieren. Die Entwicklungstools, mit denen Sie sich authentifizieren können, variieren je nach Sprache.

Melden Sie sich mit dem folgenden Befehl bei Azure über die Azure CLI an. Dies funktioniert unter Windows, macOS und Linux.

az login

Erstellen von Datenbankbenutzer*innen und Zuweisen von Rollen

Erstellen Sie einen Benutzer bzw. eine Benutzerin in Azure SQL-Datenbank. Die Benutzer*innen sollten dem Azure-Konto entsprechen, das Sie zur lokalen Anmeldung im Abschnitt Anmeldung bei Azure verwendet haben.

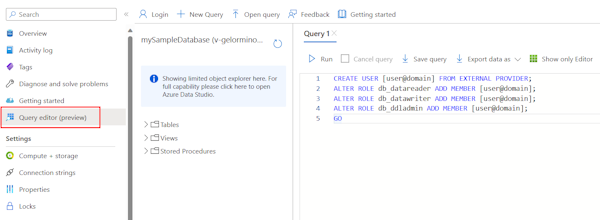

Navigieren Sie im Azure-Portal zu Ihrer SQL-Datenbank-Instanz, und wählen Sie Abfrage-Editor (Vorschau) aus.

Wählen Sie auf der rechten Seite des Bildschirms Weiter als

<your-username>aus, um sich mit Ihrem Konto bei der Datenbank anzumelden.Führen Sie in der Abfrage-Editor-Ansicht die folgenden T-SQL-Befehle aus:

CREATE USER [user@domain] FROM EXTERNAL PROVIDER; ALTER ROLE db_datareader ADD MEMBER [user@domain]; ALTER ROLE db_datawriter ADD MEMBER [user@domain]; ALTER ROLE db_ddladmin ADD MEMBER [user@domain]; GODurch das Ausführen dieser Befehle wird dem angegebenen Konto die Rolle SQL-DB-Mitwirkender zugewiesen. Diese Rolle erlaubt es der Identität, die Daten und das Schema Ihrer Datenbank zu lesen, zu schreiben und zu ändern. Weitere Informationen zu den zugewiesenen Rollen finden Sie unter Feste Datenbankrollen.

Aktualisieren der lokalen Verbindungskonfiguration

Die Migration zu kennwortlosen Verbindungen mit mssql-python erfordert nur eine Änderung der Verbindungszeichenfolge. Der Treiber verfügt über integrierte Unterstützung für Microsoft Entra-Authentifizierungsmodi, sodass keine manuelle Tokenbehandlung erforderlich ist.

from os import getenv

from dotenv import load_dotenv

from mssql_python import connect

load_dotenv()

connection_string = getenv("AZURE_SQL_CONNECTIONSTRING")

def get_all():

with connect(connection_string) as conn:

cursor = conn.cursor()

cursor.execute("SELECT * FROM Persons")

# Do something with the data

return

Um die referenzierte Verbindungszeichenfolge (AZURE_SQL_CONNECTIONSTRING) für die lokale Entwicklung zu aktualisieren, erstellen Sie eine .env Datei in Ihrem Projektordner mit dem kennwortlosen Verbindungszeichenfolgenformat mithilfe der ActiveDirectoryDefault Authentifizierung:

AZURE_SQL_CONNECTIONSTRING=Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryDefault

ActiveDirectoryDefault Erkennt automatisch Anmeldeinformationen aus mehreren Quellen (Azure CLI, Umgebungsvariablen, Visual Studio usw.), ohne dass eine interaktive Anmeldung erforderlich ist. Dieser Ansatz ist nützlich für die Entwicklung, fügt jedoch Latenz hinzu, da er jede Anmeldeinformationsquelle nacheinander ausprobiert.

Wichtig

ActiveDirectoryDefault ist nur für die lokale Entwicklung vorgesehen. Es versucht mehrere Authentifizierungsmethoden in Sequenz, wodurch Latenz hinzugefügt wird und unerwartetes Verhalten in der Produktion verursacht werden kann. Verwenden Sie für Produktionsanwendungen die spezifische Authentifizierungsmethode für Ihr Szenario:

-

Azure App Service/Functions: Verwenden

ActiveDirectoryMSI(verwaltete Identität) -

Interaktive Benutzeranmeldung: Verwenden

ActiveDirectoryInteractive -

Service Principal: Verwenden

ActiveDirectoryServicePrincipal

Testen der App

Führen Sie Ihre App lokal aus, und überprüfen Sie, ob die Verbindungen mit Azure SQL-Datenbank wie erwartet funktionieren. Beachten Sie, dass es mehrere Minuten dauern kann, bis Änderungen an Azure-Benutzern und -Rollen über Ihre Azure-Umgebung verteilt werden. Ihre Anwendung ist jetzt so konfiguriert, dass sie lokal ausgeführt werden kann, ohne dass Entwickler*innen Geheimnisse in der Anwendung selbst verwalten müssen.

Konfigurieren der Azure-Hostingumgebung

Sobald Ihre App für die lokale Verwendung kennwortloser Verbindungen konfiguriert ist, kann sich derselbe Code nach der Bereitstellung in Azure bei Azure SQL-Datenbank authentifizieren. In den folgenden Abschnitten wird erläutert, wie Sie eine bereitgestellte Anwendung so konfigurieren, dass sie mithilfe einer verwalteten Identität eine Verbindung mit Azure SQL-Datenbank herstellt. Verwaltete Identitäten bieten eine automatisch verwaltete Identität in Microsoft Entra ID (früher Azure Active Directory), die Anwendungen verwenden können, wenn sie sich mit Ressourcen verbinden, die die Microsoft Entra-Authentifizierung unterstützen. Weitere Informationen zu verwalteten Identitäten:

- Kennwortlose Verbindungen für Azure-Dienste

- Empfehlungen zu bewährten Methoden für verwaltete Identitäten

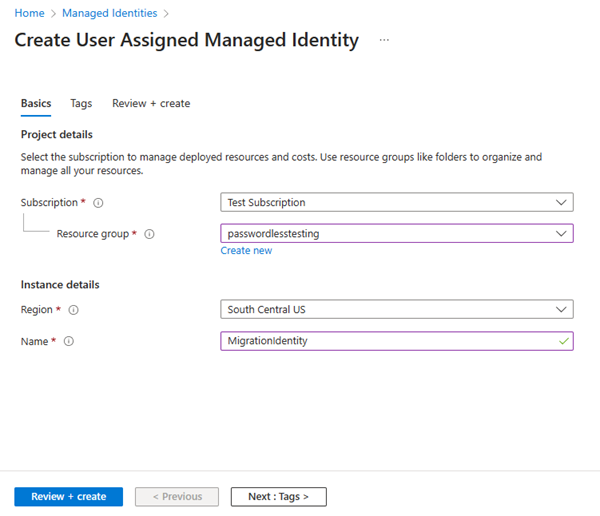

Erstellen Sie die verwaltete Identität

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität über das Azure-Portal oder mithilfe der Azure CLI. Ihre Anwendung verwendet die Identität zur Identifizierung bei anderen Diensten.

- Suchen Sie oben im Azure-Portal nach Verwaltete Identitäten. Wählen Sie das Ergebnis Verwaltete Identitäten aus.

- Wählen Sie oben auf der Übersichtsseite Verwaltete Identitäten die Option + Erstellen aus.

- Geben Sie auf der Registerkarte Grundlagen die folgenden Werte ein:

- Abonnement: Wählen Sie Ihr gewünschtes Abonnement aus.

- Ressourcengruppe: Wählen Sie die gewünschte Ressourcengruppe aus.

- Region: Wählen Sie eine Region in Ihrer Nähe aus.

- Name: Geben Sie einen erkennbaren Namen für Ihre Identität ein, z. B. MigrationIdentity.

- Wählen Sie am unteren Rand der Seite die Option Bewerten + erstellen aus.

- Wenn die Überprüfungen abgeschlossen sind, wählen Sie Erstellen aus. Azure erstellt eine neue benutzerseitig zugewiesene Identität.

Nachdem die Ressource erstellt wurde, wählen Sie Zu Ressource wechseln aus, um die Details der verwalteten Identität anzuzeigen.

Zuordnen der verwalteten Identität zu Ihrer Web-App

Konfigurieren Sie Ihre Web-App so, dass sie die von Ihnen erstellte benutzerseitig zugewiesene verwaltete Identität verwendet.

Führen Sie im Azure-Portal die folgenden Schritte aus, um Ihrer App die benutzerseitig zugewiesene verwaltete Identität zuzuordnen. Dieselben Schritte gelten für die folgenden Azure-Dienste:

- Azure Spring Apps

- Azure Container Apps – ein Dienst für containerbasierte Anwendungen

- Virtuelle Azure-Computer

- Azure Kubernetes-Dienst

Navigieren Sie zur Übersichtsseite Ihrer Web-App.

Wählen Sie im linken Navigationsbereich Identität aus.

Wechseln Sie auf der Seite Identität zur Registerkarte Benutzerseitig zugewiesen.

Wählen Sie + Hinzufügen aus, um das Flyout Benutzerseitig zugewiesene verwaltete Identität hinzufügen zu öffnen.

Wählen Sie das Abonnement aus, das Sie vorher zum Erstellen der Identität verwendet haben.

Suchen Sie anhand des Namens nach der MigrationIdentity, und wählen Sie sie aus den Suchergebnissen aus.

Wählen Sie Hinzufügen aus, um die Identität Ihrer App zuzuordnen.

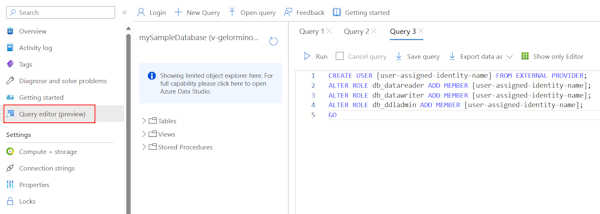

Erstellen von Datenbankbenutzer*innen für die Identität und Zuweisen von Rollen

Erstellen Sie einen SQL-Datenbank-Benutzer bzw. eine SQL-Datenbank-Benutzerin, der bzw. die der benutzerseitig zugewiesenen verwalteten Identität zugeordnet ist. Weisen Sie dem Benutzer bzw. der Benutzerin die erforderlichen SQL-Rollen zu, damit Ihre App die Daten und das Schema Ihrer Datenbank lesen, schreiben und ändern kann.

Navigieren Sie im Azure-Portal zu Ihrer SQL-Datenbank-Instanz, und wählen Sie Abfrage-Editor (Vorschau) aus.

Wählen Sie auf der rechten Seite des Bildschirms Weiter als

<username>aus, um sich mit Ihrem Konto bei der Datenbank anzumelden.Führen Sie in der Abfrage-Editor-Ansicht die folgenden T-SQL-Befehle aus:

CREATE USER [user-assigned-identity-name] FROM EXTERNAL PROVIDER; ALTER ROLE db_datareader ADD MEMBER [user-assigned-identity-name]; ALTER ROLE db_datawriter ADD MEMBER [user-assigned-identity-name]; ALTER ROLE db_ddladmin ADD MEMBER [user-assigned-identity-name]; GOWenn Sie diese Befehle ausführen, wird der benutzerseitig zugewiesenen verwalteten Identität die Rolle SQL-DB-Mitwirkender zugewiesen. Diese Rolle erlaubt es der Identität, die Daten und das Schema Ihrer Datenbank zu lesen, zu schreiben und zu ändern.

Wichtig

Gehen Sie beim Zuweisen von Datenbankbenutzerrollen in Produktionsumgebungen von Unternehmen vorsichtig vor. In diesen Szenarien sollte die App nicht alle Vorgänge mit einer einzelnen Identität mit erhöhten Rechten ausführen. Versuchen Sie, das Prinzip der geringsten Rechte zu implementieren, indem Sie mehrere Identitäten mit bestimmten Berechtigungen für bestimmte Aufgaben konfigurieren.

Weitere Informationen zum Konfigurieren von Datenbankrollen und der Sicherheit finden Sie in den folgenden Ressourcen:

Aktualisieren der Verbindungszeichenfolge

Aktualisieren Sie Ihre Azure-App-Konfiguration, um das kennwortlose Verbindungszeichenfolgenformat mit ActiveDirectoryMSI Authentifizierung für verwaltete Identität zu verwenden.

Verbindungszeichenfolgen können als Umgebungsvariablen in Ihrer App-Hostingumgebung gespeichert werden. Die folgenden Anweisungen konzentrieren sich auf App Service, aber andere Azure-Hostingdienste bieten ähnliche Konfigurationen.

Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryMSI

<database-server-name> steht für den Namen Ihres Azure SQL-Datenbank-Servers und <database-name> für den Namen Ihrer Azure SQL-Datenbank.

Erstellen einer App-Einstellung für die Client-ID der verwalteten Identität

Um die vom Benutzer zugewiesene verwaltete Identität zu verwenden, erstellen Sie eine AZURE_CLIENT_ID Umgebungsvariable, und legen Sie sie auf die Client-ID der verwalteten Identität fest. Sie können diese Variable im Azure-Portal im Abschnitt Konfiguration Ihrer App festlegen. Die Client-ID finden Sie im Azure-Portal im Abschnitt Übersicht der verwalteten Identitätsressource.

Speichern Sie Ihre Änderungen, und starten Sie die Anwendung neu, falls dies nicht automatisch geschieht.

Hinweis

Wenn Sie eine vom Benutzer zugewiesene verwaltete Identität verwenden, fügen Sie die Client-ID in die Verbindungszeichenfolge mit dem User Id Parameter ein:

Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryMSI;User Id=<managed-identity-client-id>

Wenn Sie den User Id Parameter weglassen, verwendet der Treiber die vom System zugewiesene verwaltete Identität, wenn eine konfiguriert ist.

Testen der App

Testen Sie Ihre App, um sicherzustellen, dass noch alles funktioniert. Es kann einige Minuten dauern, bis alle Änderungen in Ihrer Azure-Umgebung weitergegeben werden.