Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:Azure SQL-Datenbank

SQL-Datenbank in Fabric

In diesem Artikel werden Einstellungen vorgestellt, die die Konnektivität mit dem Server für Azure SQL-Datenbank und SQL-Datenbank in Microsoft Fabric steuern.

- Weitere Informationen zu den verschiedenen Komponenten, die den Netzwerkverkehr und die Verbindungsrichtlinien steuern, finden Sie unter Konnektivitätsarchitektur.

- Dieser Artikel bezieht sich nicht auf Azure SQL Managed Instance, siehe stattdessen Verbinden Sie Ihre Anwendung mit Azure SQL Managed Instance.

- Dieser Artikel gilt nicht für Azure Synapse Analytics.

- Einstellungen, die die Konnektivität mit dedizierten SQL-Pools in Azure Synapse Analytics steuern, finden Sie unter Azure Synapse Analytics-Konnektivitätseinstellungen.

- Verbindungszeichenfolgen zu Azure Synapse Analytics-Pools finden Sie unter Verbinden mit Synapse SQL.

- Unter Azure Synapse Analytics: IP-Firewallregeln finden Sie Anleitungen zum Konfigurieren von IP-Firewallregeln für Azure Synapse Analytics-Arbeitsbereiche.

Netzwerk und Konnektivität

Sie können diese Einstellungen Ihres logischen Servers ändern.

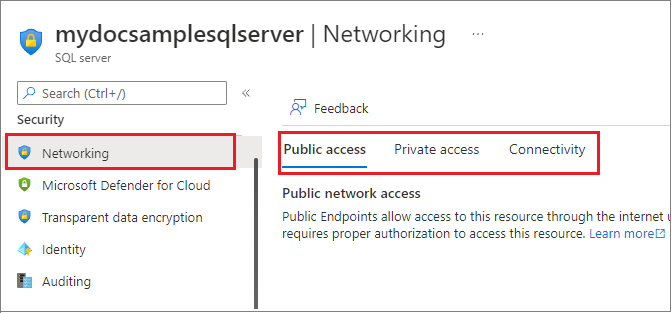

Zugriff auf öffentliches Netzwerk ändern

Es ist möglich, den öffentlichen Netzwerkzugriff für Ihre Azure SQL-Datenbank über das Azure-Portal, Azure PowerShell und die Azure CLI zu ändern.

Hinweis

Diese Einstellungen treten nach dem Anwenden sofort in Kraft. Wenn Ihre Kunden die Anforderungen für die einzelnen Einstellungen nicht erfüllen, treten möglicherweise Verbindungsverluste auf.

So aktivieren Sie den Zugriff auf öffentliche Netzwerke für den logischen Server, auf dem Ihre Datenbanken gehostet werden:

- Wechseln Sie zum Azure-Portal und wechseln Sie zu dem logischen Server in Azure.

- Wählen Sie unter Sicherheit die Seite Netzwerk aus.

- Wählen Sie die Registerkarte Öffentlicher Zugriff und stellen Sie dann Öffentlicher Netzwerkzugriff auf Ausgewählte Netzwerke.

Auf dieser Seite können Sie eine virtuelle Netzwerkregel hinzufügen und Firewallregeln für Ihren öffentlichen Endpunkt konfigurieren.

Wählen Sie die Registerkarte Privater Zugriff aus, um einen privaten Endpunkt zu konfigurieren.

Verweigern des Zugriffs auf öffentliches Netzwerk

Die Standardeinstellung für den Öffentlichen Netzwerkzugriff ist Deaktivieren. Kunden können wahlweise entweder über öffentliche Endpunkte (mit IP-basierten Firewallregeln auf Serverebene oder VNet-basierten Firewallregeln) oder private Endpunkte (über Azure Private Link) eine Verbindung mit einer Datenbank herstellen, wie in der Übersicht über den Netzwerkzugriff beschrieben.

Wenn Zugriff auf öffentliches Netzwerk auf Deaktivieren festgelegt ist, sind nur Verbindungen über private Endpunkte zulässig. Alle Verbindungen über öffentliche Endpunkte werden mit einer Fehlermeldung wie der folgenden verweigert:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Wenn Zugriff auf öffentliches Netzwerk auf Deaktivieren festgelegt ist, werden Versuche, Firewallregeln hinzuzufügen, zu entfernen oder zu bearbeiten, mit einer Fehlermeldung ähnlich der folgenden verweigert:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Stellen Sie sicher, dass Zugriff auf öffentliches Netzwerk auf Ausgewählte Netzwerke festgelegt ist, um alle Firewallregeln für Azure SQL-Datenbank hinzufügen, entfernen oder bearbeiten zu können.

TLS-Mindestversion

Die Einstellung der Mindestversion für Transport Layer Security (TLS) ermöglicht es Kunden, die TLS-Version auszuwählen, die von ihrer SQL-Datenbank-Instanz verwendet wird. TLS ist ein kryptografisches Protokoll, das zum Sichern der Clientserverkommunikation über ein Netzwerk verwendet wird. Dadurch wird sichergestellt, dass vertrauliche Informationen wie Authentifizierungsanmeldeinformationen und Datenbankabfragen vor Abfangen und Manipulationen geschützt sind. Sie können die TLS-Mindestversion mithilfe des Azure-Portals, Azure PowerShell und der Azure CLI ändern.

Das Festlegen einer mindesten TLS-Version stellt eine grundlegende Complianceebene sicher und garantiert unterstützung für neuere TLS-Protokolle. Die Auswahl von TLS 1.2 bedeutet beispielsweise, dass nur Verbindungen mit TLS 1.2 oder TLS 1.3 akzeptiert werden, während Verbindungen mit TLS 1.1 oder niedriger abgelehnt werden.

Derzeit wird die niedrigste unterstützte Mindest-TLS-Version von Azure SQL-Datenbank durch TLS 1.2 repräsentiert. Diese Version behebt Sicherheitsrisiken, die in früheren Versionen gefunden wurden. Es wird empfohlen, die minimale TLS-Version nach dem Testen auf TLS 1.2 festzulegen, um zu bestätigen, dass Ihre Anwendungen kompatibel sind.

Hinweis

TLS 1.0 und 1.1 werden eingestellt und sind nicht mehr verfügbar.

Konfigurieren der minimalen TLS-Version

Sie können die minimale TLS-Version für Clientverbindungen konfigurieren, indem Sie Azure-Portal, Azure PowerShell oder Azure CLI verwenden.

Achtung

- Die Standardeinstellung für die mindeste TLS-Version besteht darin, alle Versionen TLS 1.2 und höher zuzulassen. Nachdem Sie eine bestimmte Version von TLS festgelegt haben, können Sie nicht mehr zum Standardwert zurückkehren.

- Das Erzwingen eines Minimums von TLS 1.3 kann Probleme mit Verbindungen von Clients verursachen, die TLS 1.3 nicht unterstützen, da nicht alle Treiber und Betriebssysteme TLS 1.3 unterstützen.

Kunden mit Anwendungen, die ältere TLS-Versionen erfordern, wird empfohlen, die TLS-Mindestversion gemäß den Anforderungen der Anwendungen festzulegen. Wenn die Anwendungsanforderungen unbekannt sind oder Workloads ältere Treiber verwenden, die nicht mehr verwaltet werden, wird empfohlen, keine TLS-Mindestversion festzulegen.

Weitere Informationen finden Sie unter Überlegungen zu TLS für Verbindungen mit einer SQL-Datenbank.

Nachdem Sie die minimale TLS-Version festgelegt haben, können sich Kunden, die eine niedrigere TLS-Version als die minimale TLS-Version des Servers verwenden, nicht mehr authentifizieren und erhalten den folgenden Fehler:

Error 47072

Login failed with invalid TLS version

Hinweis

Die TLS-Mindestversion wird auf der Anwendungsschicht erzwungen. Tools, die versuchen, die TLS-Unterstützung auf der Protokollebene zu ermitteln, geben möglicherweise TLS-Versionen zusätzlich zur mindestens erforderlichen Version zurück, wenn sie direkt gegen den SQL-Datenbank-Endpunkt ausgeführt werden.

- Wechseln Sie zum Azure-Portal und wechseln Sie zu dem logischen Server in Azure.

- Wählen Sie unter Sicherheit die Seite Netzwerk aus.

- Wählen Sie die Registerkarte Konnektivität aus. Wählen Sie die TLS-Mindestversion aus, die für alle dem Server zugeordneten Datenbanken gewünscht wird und anschließend Speichern aus.

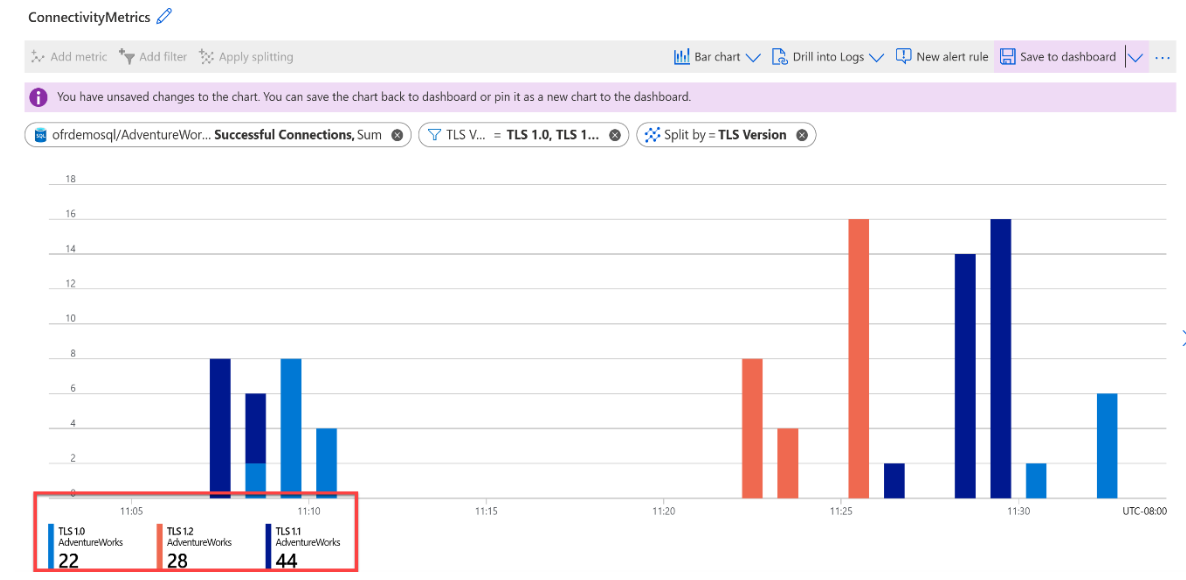

Identifizieren von Clientverbindungen

Sie können die Azure-Portal- und SQL-Überwachungsprotokolle verwenden, um Clients zu identifizieren, die eine Verbindung mit TLS 1.0 und 1.0 herstellen.

Wechseln Sie im Azure-Portal unter Überwachung zu Metriken für Ihre Datenbankressource, und filtern Sie dann nach erfolgreichen Verbindungen und TLS-Versionen = 1.0 und 1.1:

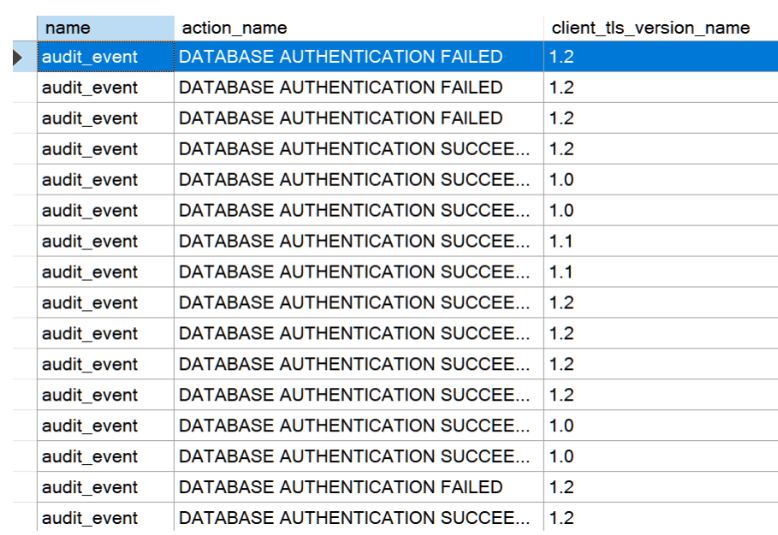

Sie können auch sys.fn_get_audit_file direkt in Ihrer Datenbank abfragen, um die client_tls_version_name in der Audit-Datei anzuzeigen und nach Ereignissen mit dem Namen audit_eventzu suchen.

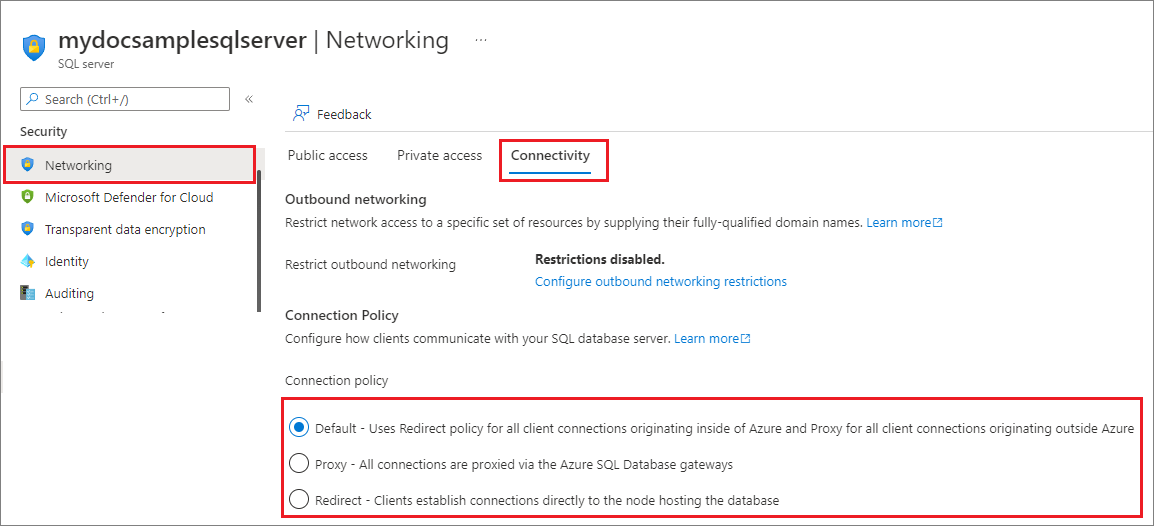

Ändern der Verbindungsrichtlinie

Eine Verbindungsrichtlinie bestimmt, wie Kunden eine Verbindung herstellen. Es wird empfohlen, die Verbindungsrichtlinie Redirect statt der Verbindungsrichtlinie Proxy zu verwenden, um die niedrigste Latenz und den höchsten Durchsatz zu erzielen.

Sie können die Verbindungsrichtlinie mithilfe des Azure-Portals, Azure PowerShell und der Azure CLI ändern.

Sie können Ihre Verbindungsrichtlinie für Ihren logischen Server mithilfe des Azure-Portals ändern.

- Öffnen Sie das Azure-Portal. Wechseln Sie zu dem logischen Server in Azure.

- Wählen Sie unter Sicherheit die Seite Netzwerk aus.

- Wählen Sie die Registerkarte Konnektivität aus. Wählen Sie die gewünschte Verbindungsrichtlinie und dann Speichern aus.

Bevorstehende Änderungen an TLS 1.0 und 1.1 – Häufig gestellte Fragen zur Einstellung

Azure hat angekündigt, dass die Unterstützung für ältere TLS-Versionen (TLS 1.0 und 1.1) am 31. August 2025 endet. Weitere Informationen finden Sie unter TLS 1.0 und TLS 1.1-Herabsetzung.

Ab November 2024 können Sie die minimale TLS-Version für Azure SQL-Datenbank- und Azure SQL Managed Instance-Clientverbindungen unter TLS 1.2 nicht mehr festlegen.

Warum wird TLS 1.0 und 1.1 eingestellt?

TLS-Versionen 1.0 und 1.1 sind veraltet und erfüllen keine modernen Sicherheitsstandards mehr. Sie werden eingestellt an:

- Verringern Sie die Gefährdung bekannter Sicherheitsrisiken.

- Richten Sie sich an bewährte Methoden und Complianceanforderungen der Branche.

- Stellen Sie sicher, dass Clients stärkere Verschlüsselungsprotokolle wie TLS 1.2 oder TLS 1.3 verwenden.

Was geschieht, wenn TLS 1.0 und 1.1 nach dem 31. August 2025 verwendet werden?

Nach dem 31. August 2025 werden TLS 1.0 und 1.1 nicht mehr unterstützt, und Verbindungen mit TLS 1.0 und 1.1 schlagen wahrscheinlich fehl. Es ist wichtig, vor dem Stichtag auf ein Minimum von TLS 1.2 oder höher umzusteigen.

Wie kann ich überprüfen, ob meine SQL-Datenbank, meine SQL Managed Instance, Cosmos DB oder MySQL-Instanzen TLS 1.0/1.1 verwenden?

Um Clients zu identifizieren, die eine Verbindung mit Ihrer Azure SQL-Datenbank mit TLS 1.0 und 1.1 herstellen, müssen SQL-Überwachungsprotokolle aktiviert sein. Wenn die Überwachung aktiviert ist, können Sie Clientverbindungen anzeigen.

Um Clients zu identifizieren, die eine Verbindung mit Ihrer azure SQL Managed Instance mit TLS 1.0 und 1.1 herstellen, muss die Überwachung aktiviert sein. Mit aktivierter Überwachung können Sie Überwachungsprotokolle mit Azure Storage, Event Hubs oder Azure Monitor Logs nutzen, um Clientverbindungen anzuzeigen.

Um die minimale TLS-Version Ihrer Azure Cosmos DB zu überprüfen, rufen Sie den aktuellen Wert der

minimalTlsVersionEigenschaft mit Azure CLI oder Azure PowerShell ab.Um die für Ihre Azure-Datenbank für MySQL Server konfigurierte Mindest-TLS-Version zu überprüfen, überprüfen Sie den Wert des

tls_versionServerparameters mithilfe der Befehlszeilenschnittstelle MySQL, um zu verstehen, welche Protokolle konfiguriert sind.

Warum wurde mein Dienst gekennzeichnet, wenn ich TLS 1.2 bereits konfiguriert habe?

Dienste sind möglicherweise aufgrund von:

- Intermittierende Fallbacks auf ältere TLS-Versionen von Legacyclients.

- Falsch konfigurierte Clientbibliotheken oder Verbindungszeichenfolgen, die TLS 1.2 nicht erzwingen.

- Telemetrieverzögerung oder falsch positive Ergebnisse in erkennungslogik.

Was sollte ich tun, wenn ich eine Benachrichtigung über die Einstellung im Fehler erhalten habe?

Wenn Ihr Server oder Ihre Datenbank bereits mit minimalem TLS 1.2 konfiguriert oder ohne minimales TLS konfiguriert ist (die Standardeinstellung in SQL-Datenbank und SQL Managed Instance minimalTLSVersion , die zugeordnet 0ist) und eine Verbindung mit 1.2 hergestellt wird, ist keine Aktion erforderlich.

Was geschieht, wenn meine Anwendung oder Clientbibliothek TLS 1.2 nicht unterstützt?

Verbindungen schlagen fehl, sobald TLS 1.0/1.1 deaktiviert ist. Sie müssen Ihre Clientbibliotheken, Treiber oder Frameworks auf Versionen aktualisieren, die TLS 1.2 unterstützen.

Was geschieht, wenn mein Server ohne minimale TLS-Version konfiguriert ist?

Server, die ohne minimale TLS-Version konfiguriert sind und eine Verbindung mit TLS 1.0/1.1 hergestellt wird, sollten auf die mindeste TLS-Version 1.2 aktualisiert werden. Für Server, die ohne minimale TLS-Version konfiguriert sind und eine Verbindung mit 1.2 hergestellt wird, ist keine Aktion erforderlich. Für Server, die ohne minimale TLS-Version konfiguriert sind und verschlüsselte Verbindungen verwenden, ist keine Aktion erforderlich.

Wie wird ich über die Einstellung von TLS für meine Ressourcen benachrichtigt?

E-Mail-Erinnerungen werden im August bis zur Einstellung von TLS 1.0 und 1.1 fortgesetzt.

Wer kann ich kontaktieren, wenn ich Hilfe bei der Überprüfung oder beim Aktualisieren meiner TLS-Einstellungen benötige?

Wenn Sie Hilfe beim Überprüfen oder Aktualisieren Ihrer TLS-Einstellungen benötigen, wenden Sie sich an Microsoft Q&A , oder öffnen Sie ein Supportticket über das Azure-Portal, wenn Sie über einen Supportplan verfügen.