Konnektivitätseinstellungen für Azure SQL-Datenbank und Azure Synapse Analytics

Gilt für: Azure SQL-Datenbank

Azure Synapse Analytics (nur dedizierte SQL-Pools)

In diesem Artikel werden Einstellungen vorgestellt, die die Konnektivität mit dem Server für Azure SQL-Datenbank und dem dedizierten SQL-Pool (früher „SQL DW“) in Azure Synapse Analytics steuern.

- Weitere Informationen zu den verschiedenen Komponenten, die den Netzwerkverkehr und die Verbindungsrichtlinien steuern, finden Sie unter Konnektivitätsarchitektur.

- Dieser Artikel bezieht sich nicht auf Azure SQL Managed Instance, siehe stattdessen Verbinden Sie Ihre Anwendung mit Azure SQL Managed Instance.

- Dieser Artikel gilt nicht für dedizierte SQL-Pools in Azure Synapse Analytics-Workspaces. Unter Azure Synapse Analytics: IP-Firewallregeln finden Sie Anleitungen zum Konfigurieren von IP-Firewallregeln für Azure Synapse Analytics-Arbeitsbereiche.

Netzwerk und Konnektivität

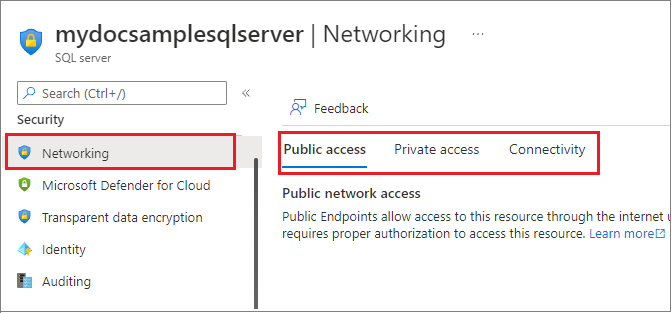

Diese Einstellungen gelten für alle SQL-Datenbank-Datenbanken und die Datenbanken des dedizierten SQL-Pools (früher „SQL DW“), die dem Server zugeordnet sind. Sie können diese Einstellungen auf der Registerkarte „Netzwerk“ Ihres logischen Servers ändern:

Zugriff auf öffentliches Netzwerk ändern

Es ist möglich, den Zugriff auf öffentliche Netzwerke über das Azure-Portal, Azure PowerShell und die Azure CLI zu ändern.

Um den öffentlichen Netzwerkzugriff für den logischen Server zu aktivieren, auf dem Ihre Datenbanken gehostet werden, wechseln Sie zur Netzwerkseite im Azure-Portal für Ihren logischen Server in Azure, wählen Sie die Registerkarte Öffentlicher Zugriff, und legen Sie dann den Zugriff auf öffentliches Netzwerk auf Netzwerke auswählen fest.

Auf dieser Seite können Sie eine virtuelle Netzwerkregel hinzufügen und Firewallregeln für Ihren öffentlichen Endpunkt konfigurieren.

Wählen Sie die Registerkarte Privater Zugriff aus, um einen privaten Endpunkt zu konfigurieren.

Hinweis

Diese Einstellungen treten nach dem Anwenden sofort in Kraft. Wenn Ihre Kunden die Anforderungen für die einzelnen Einstellungen nicht erfüllen, treten möglicherweise Verbindungsverluste auf.

Verweigern des Zugriffs auf öffentliches Netzwerk

Die Standardeinstellung für den Öffentlichen Netzwerkzugriff ist Deaktivieren. Kunden können wahlweise entweder über öffentliche Endpunkte (mit IP-basierten Firewallregeln auf Serverebene oder VNet-basierten Firewallregeln) oder private Endpunkte (über Azure Private Link) eine Verbindung mit einer Datenbank herstellen, wie in der Übersicht über den Netzwerkzugriff beschrieben.

Wenn Zugriff auf öffentliches Netzwerk auf Deaktivieren festgelegt ist, sind nur Verbindungen über private Endpunkte zulässig. Alle Verbindungen über öffentliche Endpunkte werden mit einer Fehlermeldung wie der folgenden verweigert:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Wenn Zugriff auf öffentliches Netzwerk auf Deaktivieren festgelegt ist, werden Versuche, Firewallregeln hinzuzufügen, zu entfernen oder zu bearbeiten, mit einer Fehlermeldung ähnlich der folgenden verweigert:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Stellen Sie sicher, dass Zugriff auf öffentliches Netzwerk auf Ausgewählte Netzwerke festgelegt ist, um alle Firewallregeln für Azure SQL-Datenbank und Azure Synapse Analytics hinzufügen, entfernen oder bearbeiten zu können.

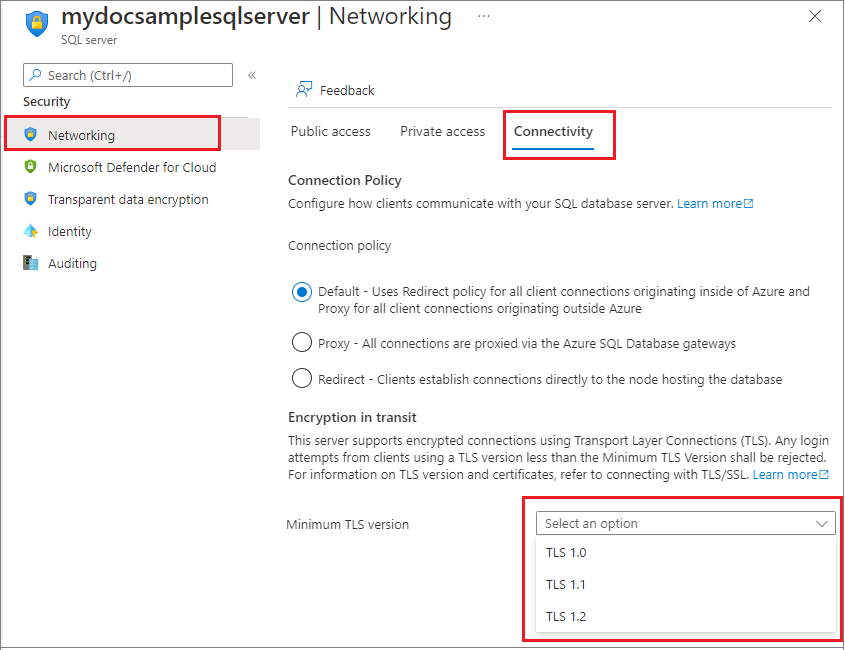

TLS-Mindestversion

Die Einstellung der Mindestversion für Transport Layer Security (TLS) ermöglicht es Kunden, die TLS-Version auszuwählen, die von ihrer SQL-Datenbank-Instanz verwendet wird. Sie können die TLS-Mindestversion mithilfe des Azure-Portals, Azure PowerShell und der Azure CLI ändern.

Derzeit werden die TLS-Versionen 1.0, 1.1 und 1.2 unterstützt. Durch Festlegen einer TLS-Mindestversion wird sichergestellt, dass neuere TLS-Versionen unterstützt werden. Ein Beispiel: Wenn Sie TLS-Version 1.1 festlegen, werden nur Verbindungen mit TLS 1.1 und 1.2 akzeptiert. Verbindungen mit TLS 1.0 werden abgelehnt. Wenn Sie getestet haben, ob Ihre Anwendung Version 1.2 unterstützt, empfiehlt es sich, die TLS-Mindestversion auf 1.2 festzulegen. Diese Version enthält Fehlerbehebungen für Sicherheitsrisiken in früheren Version und ist die höchste TLS-Version, die in Azure SQL-Datenbank unterstützt wird.

Wichtig

Gemäß Standardeinstellung für die TLS-Mindestversion sind alle Versionen zugelassen. Nachdem Sie eine bestimmte Version von TLS festgelegt haben, können Sie nicht mehr zum Standardwert zurückkehren.

Kunden mit Anwendungen, die ältere TLS-Versionen erfordern, wird empfohlen, die TLS-Mindestversion gemäß den Anforderungen der Anwendungen festzulegen. Wenn die Anwendungsanforderungen unbekannt sind oder Workloads ältere Treiber verwenden, die nicht mehr verwaltet werden, wird empfohlen, keine TLS-Mindestversion festzulegen.

Weitere Informationen finden Sie unter Überlegungen zu TLS für Verbindungen mit einer SQL-Datenbank.

Nachdem Sie die minimale TLS-Version festgelegt haben, können sich Kunden, die eine niedrigere TLS-Version als die minimale TLS-Version des Servers verwenden, nicht mehr authentifizieren und erhalten den folgenden Fehler:

Error 47072

Login failed with invalid TLS version

Hinweis

Wenn Sie eine TLS-Mindestversion konfigurieren, wird diese Mindestversion auf Anwendungsebene erzwungen. Tools, die versuchen, die TLS-Unterstützung auf der Protokollebene zu ermitteln, geben möglicherweise zusätzlich zur mindestens erforderlichen Version TLS-Versionen zurück, wenn sie direkt auf dem SQL Datenbank-Endpunkt des Speicherkontos ausgeführt werden.

Navigieren Sie im Azure-Portal zu Ihrer SQL Server-Ressource. Wählen Sie in den Sicherheitseinstellungenden Netzwerkbetrieb aus und dann die Registerkarte Konnektivität aus. Wählen Sie die TLS-Mindestversion aus, die für alle dem Server zugeordneten Datenbanken gewünscht wird, und anschließend Speichern aus.

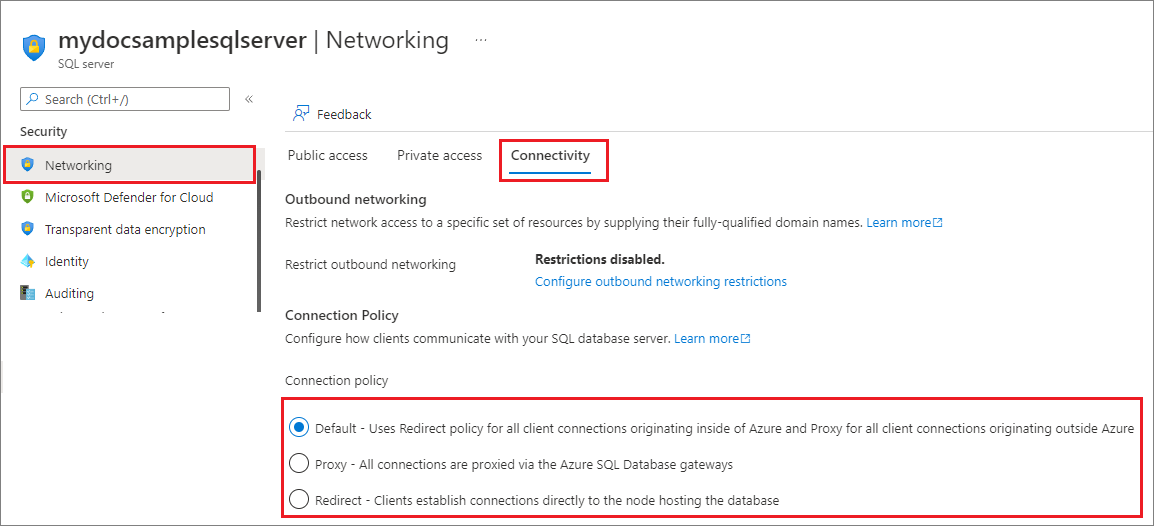

Ändern der Verbindungsrichtlinie

Eine Verbindungsrichtlinie bestimmt, wie Kunden eine Verbindung mit Azure SQL-Datenbank herstellen.

Es wird empfohlen, die Verbindungsrichtlinie Redirect statt der Verbindungsrichtlinie Proxy zu verwenden, um die niedrigste Latenz und den höchsten Durchsatz zu erzielen.

Sie können die Verbindungsrichtlinie mithilfe des Azure-Portals, Azure PowerShell und der Azure CLI ändern.

Sie können Ihre Verbindungsrichtlinie für Ihren logischen Server mithilfe des Azure-Portals ändern.

Navigieren Sie im Azure-Portal zu Ihrer SQL Server-Ressource. Wählen Sie unter den SicherheitseinstellungenNetzwerk und anschließend die Registerkarte Konnektivität aus. Wählen Sie die gewünschte Verbindungsrichtlinie und dann Speichern aus.

Zugehöriger Inhalt

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für