Erste Schritte mit der dynamischen Datenmaskierung für SQL-Datenbank im Azure-Portal

Gilt für:: Azure SQL-Datenbank

In diesem Artikel wird erläutert, wie die dynamische Datenmaskierung im Azure-Portal implementiert wird. Die dynamische Datenmaskierung können Sie auch mithilfe von Azure SQL-Datenbank-Cmdlets oder der REST-API implementieren.

Hinweis

Dieses Feature kann nicht über das Portal für SQL Managed Instance festgelegt werden. (Verwenden Sie stattdessen PowerShell oder die REST-API.) Weitere Informationen finden Sie unter Dynamic Data Masking.

Aktivieren der dynamischen Datenmaskierung

Starten Sie das Azure-Portal unter https://portal.azure.com.

Wechseln Sie im Azure-Portal zu Ihrer Datenbank-Serviceressource.

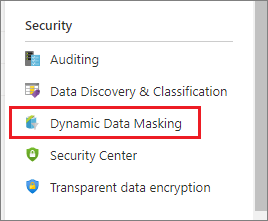

Wählen Sie im Abschnitt Sicherheit den Bereich Dynamische Datenmaskierung aus.

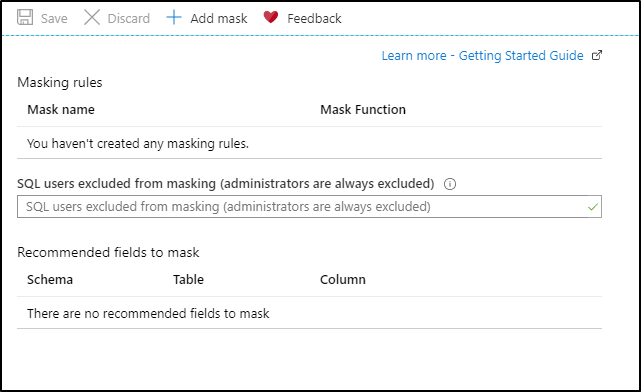

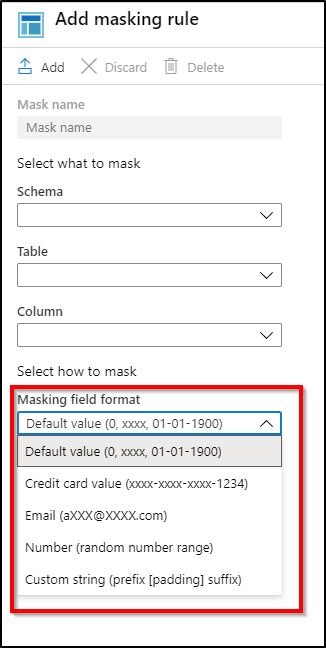

Auf der Konfigurationsseite Dynamische Datenmaskierung werden ggf. einige Datenbankspalten angezeigt, die von der Empfehlungs-Engine für die Maskierung gekennzeichnet wurden. Klicken Sie zum Akzeptieren der Empfehlungen einfach für eine oder mehrere Spalten auf Maske hinzufügen. Basierend auf dem Standardtyp der jeweiligen Spalte wird eine Maskierung erstellt. Sie können die Maskierungsfunktion ändern, indem Sie auf die Maskierungsregel klicken und das Maskierungsfeldformat in ein anderes Format Ihrer Wahl ändern. Klicken Sie auf Speichern, um Ihre Einstellungen zu speichern.

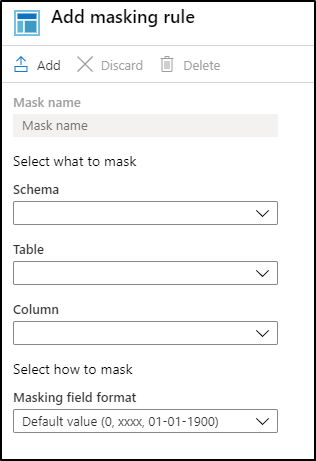

Klicken Sie zum Hinzufügen einer Maskierung für eine beliebige Spalte der Datenbank oben auf der Konfigurationsseite Dynamische Datenmaskierung auf Maske hinzufügen, um die Konfigurationsseite Maskierungsregel hinzufügen zu öffnen.

Wählen Sie Schema, Tabelle und Spalte aus, um das Feld für die Maskierung zu bestimmen.

Wählen Sie in der Liste der Kategorien für das Maskieren vertraulicher Daten eine Maskierungsvariante aus.

Klicken Sie auf der Seite für Datenmaskierungsregeln auf Hinzufügen, um die Maskierungsregeln in der Richtlinie für die dynamische Datenmaskierung zu aktualisieren.

Geben Sie die authentifizierten SQL-Benutzer oder authentifizierten Identitäten aus Microsoft Entra ID (früher Azure Active Directory) ein, die von der Maskierung ausgeschlossen werden sollen und Zugriff auf die unmaskierten vertraulichen Daten haben. Hierbei sollte es sich um eine durch Semikolons getrennte Liste mit Benutzern handeln. Benutzer mit Administratorrechten haben immer Zugriff auf die Originaldaten ohne Maskierung.

Tipp

Damit die Anwendungsschicht sensible Daten für die privilegierten Anwendungsbenutzer anzeigen kann, fügen Sie den SQL-Benutzer oder die Microsoft Entra-Identität hinzu, die von der Anwendung zum Abfragen der Datenbank verwendet wird. Es wird ausdrücklich empfohlen, dass diese Liste nur eine minimale Anzahl von privilegierten Benutzern enthält, um die Anzeige sensibler Daten zu minimieren.

Klicken Sie auf der Konfigurationsseite für die Datenmaskierung auf Speichern, um die neue oder aktualisierte Maskierungsrichtlinie zu speichern.

Nächste Schritte

- Eine Übersicht über die dynamische Datenmaskierung finden Sie unter Dynamische Datenmaskierung.

- Die dynamische Datenmaskierung können Sie auch mithilfe von Azure SQL-Datenbank-Cmdlets oder der REST-API implementieren.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für