Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics

Wenn Sie den Zugriff auf Ihr Speicherkonto in Azure für bestimmte VNets oder Dienste einschränken, müssen Sie die entsprechende Konfiguration aktivieren, damit die Überprüfung zur Sicherheitsrisikobewertung für Instanzen von SQL-Datenbank oder Azure SQL Managed Instance auf dieses Speicherkonto zugreifen kann.

Hinweis

Diese Einstellungen sind bei Verwendung der Expresskonfiguration nicht erforderlich.

Voraussetzungen

Der Dienst zur Sicherheitsrisikobewertung für SQL benötigt Berechtigung für das Speicherkonto, um Baseline- und Überprüfungsergebnisse zu speichern.

Verwenden Sie die verwaltete SQL Server-Identität:

- Der SQL Server muss über eine verwaltete Identität verfügen.

- Das Speicherkonto muss über eine Rollenzuweisung für die verwaltete SQL-Identität als Mitwirkender an Storage-Blobdaten verfügen.

- Wenn Sie die Einstellungen anwenden, müssen die VA-Felder storageContainerSasKey und storageAccountAccessKey leer sein (die Konfiguration mit Storage Account Key oder Storage SAS Key gilt nicht für dieses Szenario).

Wenn Sie das Azure-Portal zum Speichern von SQL-VA-Einstellungen verwenden, überprüft Azure, ob Sie über die Berechtigung zum Zuweisen einer neuen Rollenzuweisung für die verwaltete Identität als Mitwirkender an Storage-Blobdaten im Speicher verfügen. Wenn Berechtigungen zugewiesen werden, verwendet Azure die verwaltete SQL Server-Identität, andernfalls verwendet Azure die Schlüsselmethode (die für dieses Szenario nicht unterstützt wird).

Hinweis

- Benutzerseitig zugewiesene verwaltete Identitäten werden für dieses Szenario nicht unterstützt.

- Wenn Sie Azure Storage-Richtlinien für die Lebenszyklusverwaltung verwenden, sollten Sie keine Dateien aus dem Container, der von der VA verwendet wird, in die Archivzugriffsebene verschieben. Das Lesen von Überprüfungsergebnissen oder Baselinekonfigurationen, die auf Archivzugriffsebene gespeichert sind, wird nicht unterstützt.

Aktivieren des Zugriffs auf das Speicherkonto für Überprüfungen zur Sicherheitsrisikobewertung bei Azure SQL-Datenbank

Wenn Sie Ihr Speicherkonto für Überprüfungen zur Sicherheitsrisikobewertung so konfiguriert haben, dass es nur für bestimmte Netzwerke oder Dienste zugänglich ist, müssen Sie sicherstellen, dass diese Überprüfungen für Ihre Azure SQL-Datenbank-Instanz im Speicherkonto gespeichert werden können. Sie können das vorhandene Speicherkonto verwenden oder ein neues Speicherkonto erstellen, um die Ergebnisse der Überprüfungen zur Sicherheitsrisikobewertung für alle Datenbanken auf Ihrem logischen SQL-Server zu speichern.

Hinweis

Der Dienst zur Bewertung von Sicherheitsrisiken kann nicht auf Speicherkonten zugreifen, die mit Firewalls oder VNets geschützt sind, wenn sie Speicherzugriffsschlüssel erfordern.

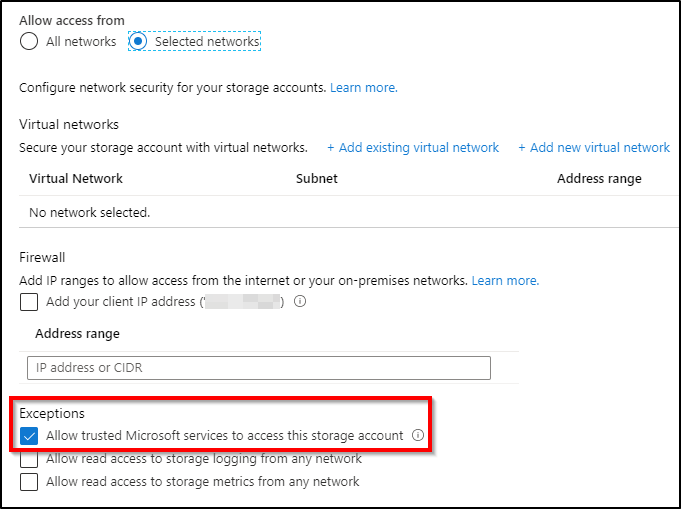

Wechseln Sie zu Ihrer Ressourcengruppe mit dem Speicherkonto, und greifen Sie auf den Bereich Speicherkonto zu. Wählen Sie unter Einstellungen die Option Firewall und virtuelle Netzwerke aus.

Vergewissern Sie sich, dass das Kontrollkästchen Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben aktiviert ist.

Führen Sie die folgenden Schritte aus, um herauszufinden, welches Speicherkonto verwendet wird:

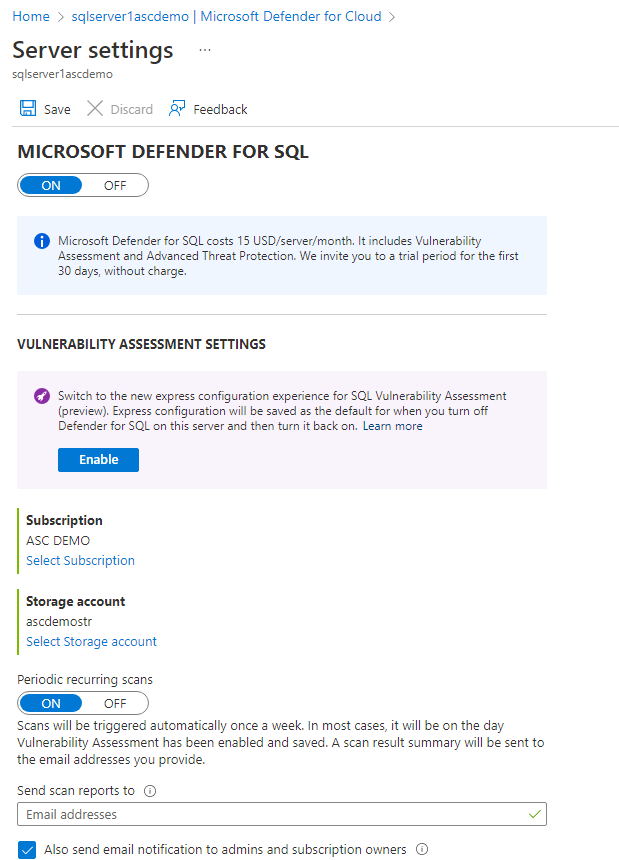

- Navigieren Sie im Azure-Portal zu Ihrer Instanz von SQL Server.

- Wählen Sie unter Sicherheit die Option Defender for Cloud aus.

- Wählen Sie Konfigurierenaus.

Speichern Sie die Ergebnisse der Überprüfungen zur Sicherheitsrisikobewertung für die verwaltete Azure SQL-Datenbank-Instanz in einem Speicherkonto, auf das hinter einer Firewall oder einem VNET zugegriffen werden kann.

Da Azure SQL Managed Instance kein vertrauenswürdiger Microsoft-Dienst ist und ein vom Speicherkonto abweichendes VNet hat, führt eine Überprüfung zur Sicherheitsrisikobewertung zu einer Fehlermeldung.

Hinweis

Sie sollten unbedingt sicherstellen, dass Ihre Azure SQL Managed Instances bei der Featurewelle vom November 2022 registriert sind, da damit eine wesentlich einfachere Konfiguration der SQL-Sicherheitsrisikobewertung möglich ist, wenn sich das Speicherkonto hinter einer Firewall oder einem VNET befindet.

Führen Sie die folgenden Schritte aus, um VA-Überprüfungen auf Azure SQL Managed Instances-Instanzen zu unterstützen, auf denen die Featurewelle vom November 2022 installiert ist:

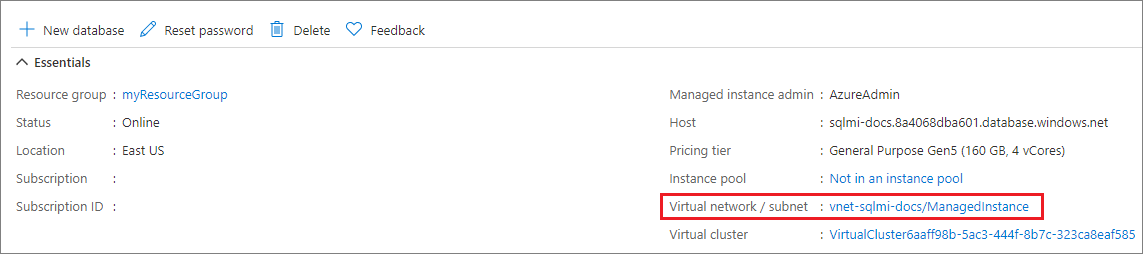

Notieren Sie sich auf der Seite Übersicht von Azure SQL Managed Instance den Wert unter Virtuelles Netzwerk/Subnetz.

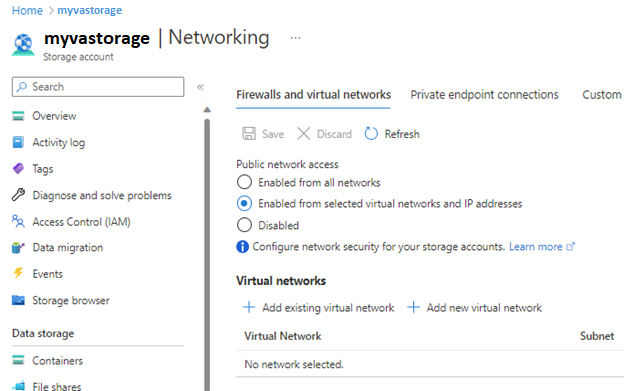

Navigieren Sie zur Seite Netzwerk im Speicherkonto, in dem SQL VA zum Speichern der Überprüfungsergebnisse konfiguriert ist.

Wählen Sie auf der Registerkarte Firewalls und virtuelle Netzwerke die Option Aktiviert aus ausgewählten virtuellen Netzwerken und IP-Adressen aus der Liste Öffentlicher Netzwerkzugriff aus.

Klicken Sie im Abschnitt Virtuelle Netzwerke auf Vorhandenes virtuelles Netzwerk hinzufügen, und wählen Sie das VNET und das Subnetz aus, das von der verwalteten Instanz verwendet wird, die Sie sich im ersten Schritt notiert haben.

Führen Sie die folgenden Schritte aus, um VA-Überprüfungen auf Azure SQL Managed Instances-Instanzen zu unterstützen, auf denen die Featurewelle vom November 2022 nicht installiert ist:

Klicken Sie im Bereich Verwaltete SQL-Instanz unter der Überschrift Übersicht auf den Link Virtuelles Netzwerk/Subnetz. Dadurch gelangen Sie zum Bereich Virtuelles Netzwerk.

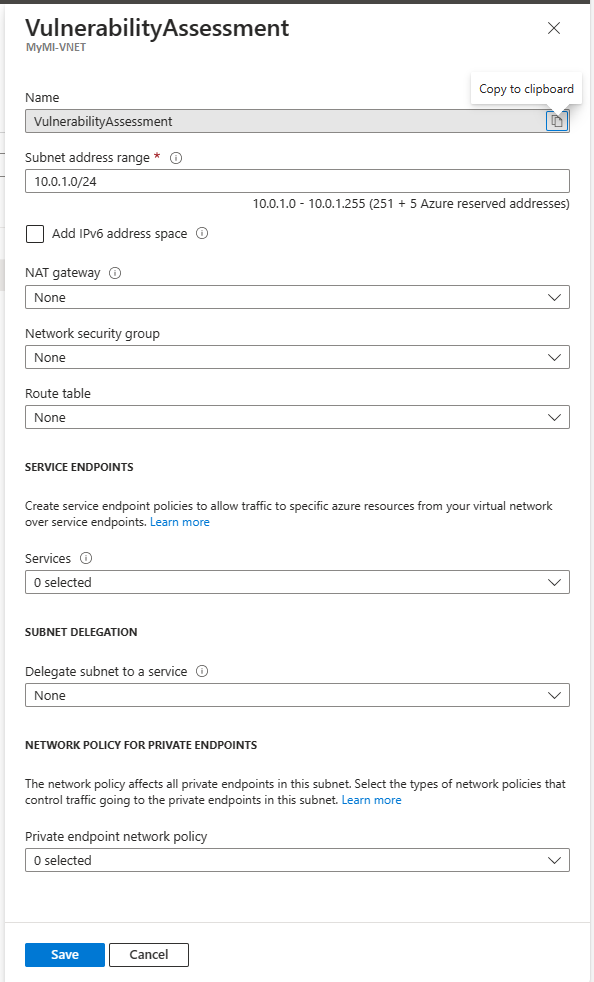

Wählen Sie unter Einstellungen die Option Subnetze aus. Klicken Sie in dem neuen Bereich auf + Subnetz, um ein Subnetz hinzuzufügen. Weitere Informationen finden Sie unter Verwalten von Subnetzen.

Datenverkehr von der Instance im standardmäßigen verwalteten Instancesubnetz zu Azure Resource Manager muss über das Internet weitergeleitet werden. Daher muss eine Route mit dem nächsten Hop das Internet sein und das Zieltag das entsprechende UDR-Tag für den Azure Resource Manager-Adressbereich dem Subnetz zugewiesen werden, in dem sich die verwaltete Instanz befindet. Diese Route wird automatisch in neuen Bereitstellungen hinzugefügt, muss aber erneut hinzugefügt werden, wenn sie entfernt wurde.

Das neue Subnetz sollte wie folge konfiguriert sein:

- NAT-Gateway: Keine

- Netzwerksicherheitsgruppe: Keine

- Routingtabelle: Keine

- DIENSTENDPUNKTE – Dienste: Keine ausgewählt

- SUBNETZDELEGIERUNG – Subnetz an einen Dienst delegieren: Keine

- NETZWERKRICHTLINIE FÜR PRIVATE ENDPUNKTE – Netzwerkrichtlinie für private Endpunkte: Keine ausgewählt

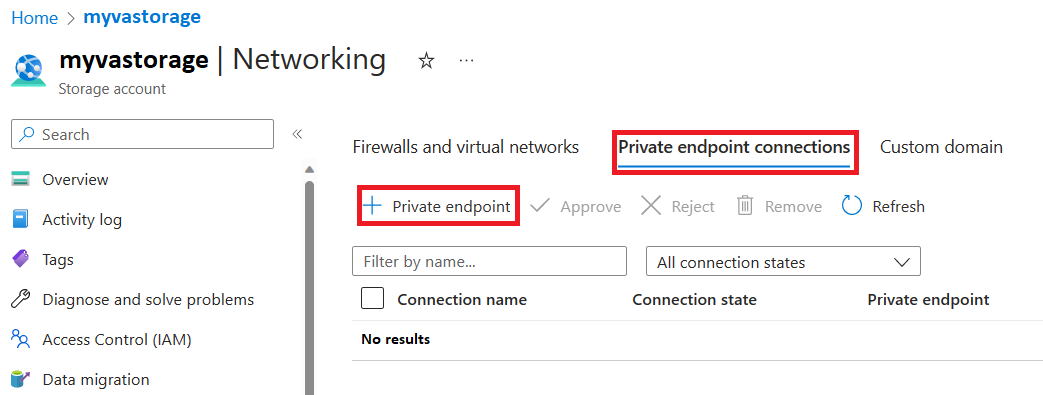

Navigieren Sie zu dem Speicherkonto, in dem SQL VA zum Speichern der Überprüfungsergebnisse konfiguriert ist, und klicken Sie auf die Registerkarte Private Endpunktverbindungen und dann auf + Privater Endpunkt.

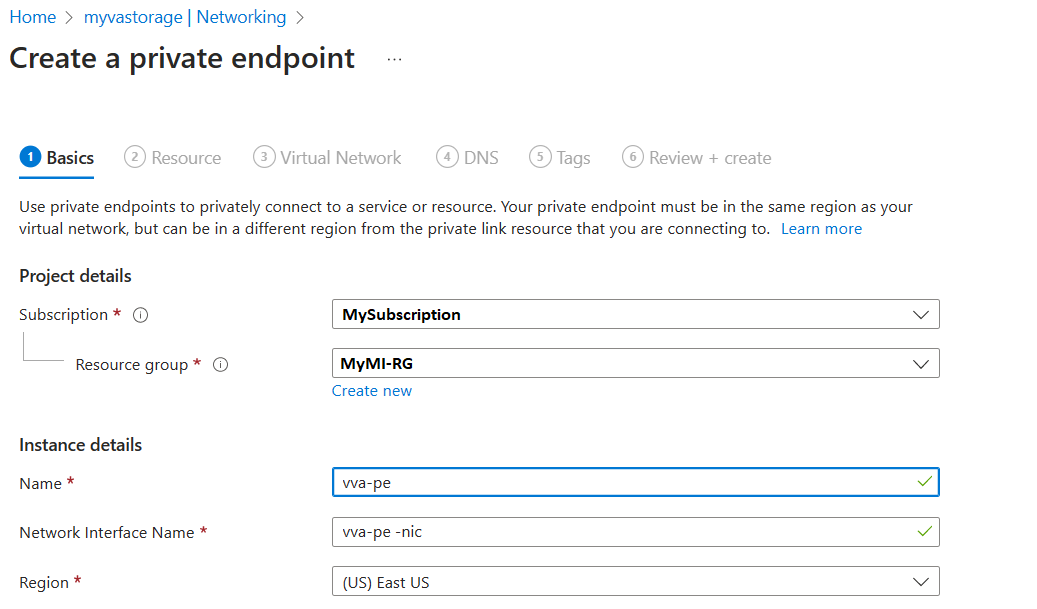

Wählen Sie die Details für Ihren privaten Endpunkt aus (es wird empfohlen, ihn in derselben RG und derselben Region zu platzieren).

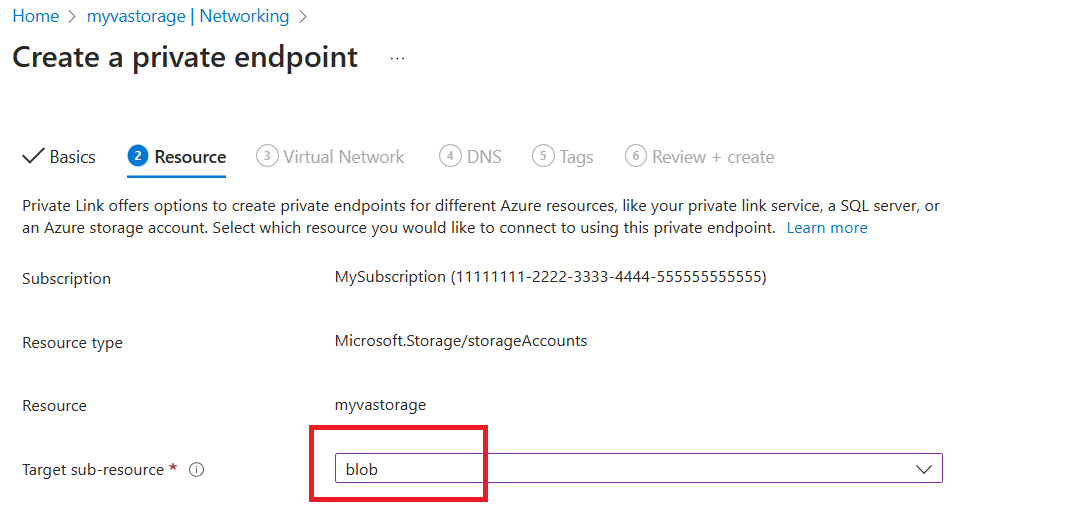

Auswählen eines Blobs für die Unterressource „Ziel“

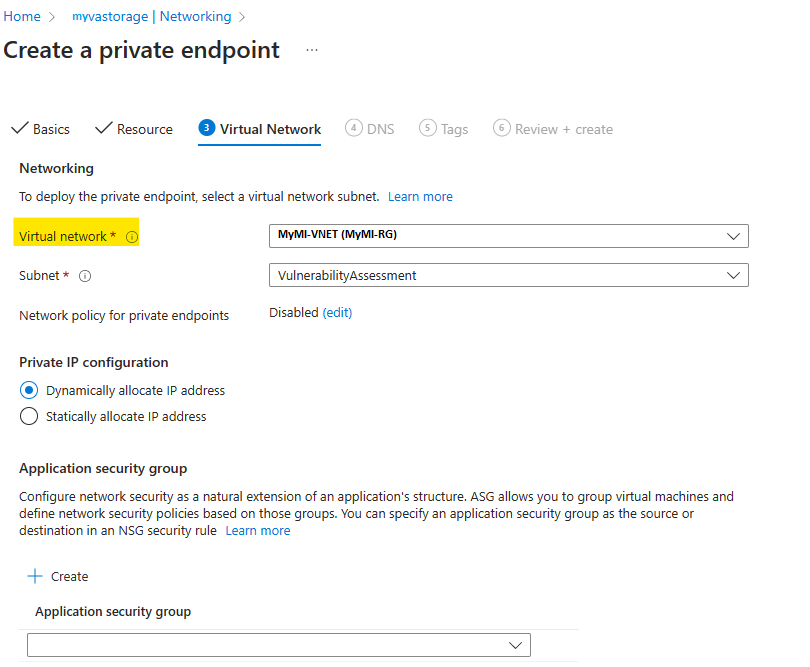

Wählen Sie das virtuelle Netzwerk der SQL MI aus (aus Schritt 1), und wählen Sie das Subnetz aus, das Sie erstellt haben (Schritt 3):

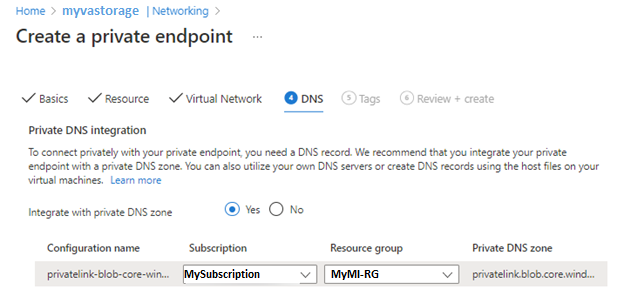

Wählen Sie In private DNS-Zone integrieren aus (sollte die Standardeinstellung sein), und wählen Sie die anderen Standardwerte aus.

Fahren Sie fort auf der Registerkarte Überprüfen + Erstellen, und klicken Sie auf Erstellen. Nach Abschluss der Bereitstellung sollte Folgendes auf der Registerkarte Private Endpunktverbindungen im Abschnitt „Netzwerk“ des Speicherkontos angezeigt werden:

Jetzt sollten Sie Ihre Überprüfungen zur Sicherheitsrisikobewertung für Instanzen von Azure SQL Managed Instance in Ihrem Speicherkonto speichern können.

Behandeln von Überprüfungsproblemen bei der Sicherheitsrisikobewertung

Behandeln sie häufige Probleme im Zusammenhang mit Überprüfungen der Sicherheitsrisikobewertung.

Fehler beim Speichern der Einstellungen für die Sicherheitsrisikobewertung

Möglicherweise können Sie Änderungen an den Einstellungen für die Sicherheitsrisikobewertung nicht speichern, wenn das Speicherkonto einige Voraussetzungen nicht erfüllt oder wenn Sie über unzureichende Berechtigungen verfügen.

Anforderungen an das Speicherkonto

Das Speicherkonto, in dem die Überprüfungsergebnisse der Sicherheitsrisikobewertung gespeichert werden, muss die folgenden Anforderungen erfüllen:

- Typ: StorageV2 (Universell V2) oder Storage (Universell V1)

- Leistung: Standard (ausschließlich)

- Region: Der Speicher muss sich in derselben Region wie die Azure SQL Server-Instanz befinden.

Wenn eine dieser Anforderungen nicht erfüllt ist, können Änderungen an den Einstellungen für die Sicherheitsrisikobewertung nicht gespeichert werden.

Berechtigungen

Um Änderungen an den Einstellungen für die Sicherheitsrisikobewertung zu speichern, sind die folgenden Berechtigungen erforderlich:

- SQL-Sicherheits-Manager

- Leser von Speicherblobdaten

- Besitzerrolle für das Speicherkonto

Zum Festlegen einer neuen Rollenzuweisung sind Zugriffsrechte als Besitzer oder Benutzeradministrator auf das Speicherkonto und die folgenden Berechtigungen erforderlich:

- Besitzer von Speicherblobdaten

Das Speicherkonto ist in den Einstellungen der Sicherheitssicherheitsbewertung für die Auswahl nicht sichtbar

Das Speicherkonto kann aus verschiedenen Gründen nicht in der Speicherkontoauswahl nicht angezeigt werden:

- Das gesuchte Speicherkonto befindet sich nicht im ausgewählten Abonnement.

- Das gesuchte Speicherkonto befindet sich nicht in derselben Region wie die Azure SQL Server-Instanz.

- Sie verfügen nicht über Microsoft.Storage/storageAccounts/read-Berechtigungen für das Speicherkonto.

Öffnen des E-Mail-Links für Überprüfungsergebnisse oder Anzeigen der Überprüfungsergebnisse nicht möglich

Möglicherweise können Sie einen Link in einer Benachrichtigungs-E-Mail für Überprüfungsergebnisse nicht öffnen oder keine Überprüfungsergebnisse anzeigen, wenn Sie nicht über die erforderlichen Berechtigungen verfügen oder einen Browser verwenden, der das Öffnen oder Anzeigen von Überprüfungsergebnissen nicht unterstützt.

Erforderliche Berechtigungen

Um Links in E-Mail-Benachrichtigungen für Überprüfungsergebnisse zu öffnen oder Überprüfungsergebnisse anzuzeigen, sind die folgenden Berechtigungen erforderlich:

- SQL-Sicherheits-Manager

- Leser von Speicherblobdaten

Browseranforderungen

Das Öffnen oder Anzeigen der Ansicht mit den Überprüfungsergebnissen im Firefox-Browser wird nicht unterstützt. Wir empfehlen, Microsoft Edge oder Chrome zu verwenden, um die Überprüfungsergebnisse von Sicherheitsrisikobewertungen anzuzeigen.