Sicheres Verwenden von Azure SQL Managed Instance mit öffentlichen Endpunkten

Gilt für: Azure SQL Managed Instance

Azure SQL Managed Instance kann Benutzerkonnektivität über öffentliche Endpunkte bereitstellen. In diesem Artikel wird erläutert, wie Sie diese Konfiguration sicherer machen.

Szenarien

Azure SQL Managed Instance bietet einen lokalen VNet-Endpunkt, um Konnektivität aus dem virtuellen Netzwerk heraus zu ermöglichen. Die Standardoption ist das Bereitstellen maximaler Isolation. Es gibt jedoch Szenarien, in denen Sie eine Verbindung mit einem öffentlichen Endpunkt bereitstellen müssen:

- Die verwaltete Instanz muss in nur mehrinstanzenfähige Platform-as-a-Service-Angebote (PaaS) integriert werden.

- Sie benötigen einen höheren Durchsatz des Datenaustauschs, als mit Verwendung eines VPN möglich ist.

- Verbot von PaaS innerhalb der Unternehmensnetzwerke durch Unternehmensrichtlinien

Beachten Sie, dass der öffentliche Endpunkt unabhängig von der Einstellung des Verbindungstyps immer den Proxyverbindungstyp verwendet.

Bereitstellen einer verwalteten Instanz für den Zugriff über den öffentlichen Endpunkt

Auch wenn dies nicht unbedingt erforderlich ist, werden verwaltete Instanzen mit Zugriff auf einen öffentlichen Endpunkt meist in einem dedizierten isolierten virtuellen Netzwerk erstellt. In dieser Konfiguration wird das virtuelle Netzwerk nur zur Isolation des virtuellen Clusters verwendet. Es spielt keine Rolle, wenn der IP-Adressraum der verwalteten Instanz sich mit dem IP-Adressraum eines Unternehmensnetzwerks überschneidet.

Sichern von Daten während der Übertragung

Der Datenverkehr von SQL Managed Instance wird immer verschlüsselt, wenn der Clienttreiber die Verschlüsselung unterstützt. Datenübertragungen zwischen der verwalteten Instanz und anderen virtuellen Computern in Azure oder Azure-Diensten bleibt immer auf dem Backbone von Azure. Wenn eine Verbindung zwischen der verwalteten Instanz und einem lokalen Netzwerk besteht, empfiehlt sich die Verwendung von Azure ExpressRoute. Mit ExpressRoute vermeiden Sie das Verschieben von Daten über das öffentliche Internet. Für die lokale Konnektivität der verwalteten Instanz kann nur privates Peering verwendet werden.

Sperren eingehender und ausgehender Konnektivität

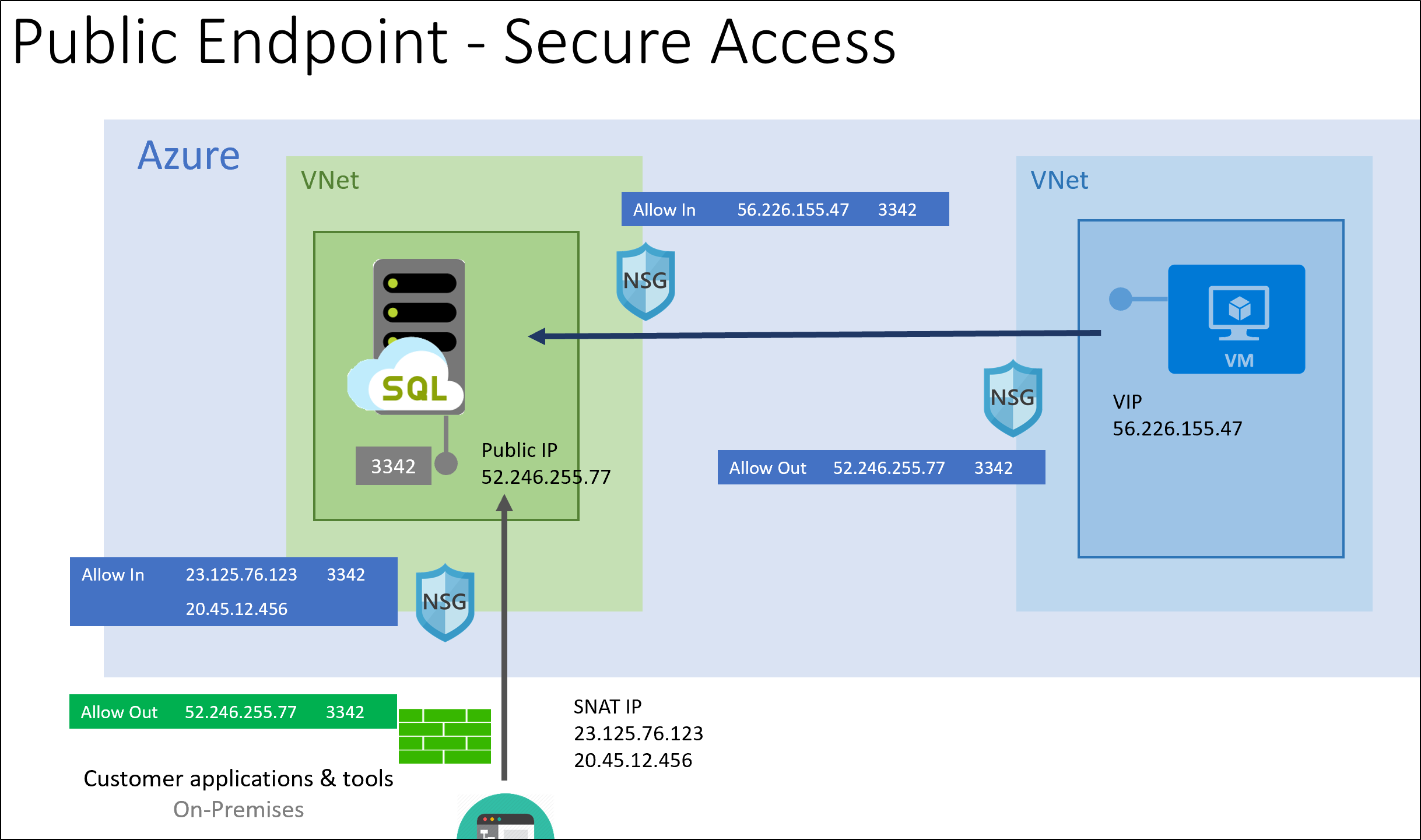

Das folgende Diagramm zeigt die empfohlenen Sicherheitskonfigurationen:

Eine verwaltete Instanz verfügt über eine öffentliche Endpunktadresse, die für einen Kunden dediziert ist. Dieser Endpunkt teilt die IP-Adresse mit dem Verwaltungsendpunkt, verwendet jedoch einen anderen Port. Ähnlich wie ein lokaler VNet-Endpunkt kann sich der öffentliche Endpunkt nach bestimmten Verwaltungsvorgängen ändern. Bestimmen Sie immer die öffentliche Endpunktadresse, indem Sie den Endpunkt-FQDN-Datensatz auflösen, z. B. beim Konfigurieren von Firewallregeln auf Anwendungsebene.

Um sicherzustellen, dass Datenverkehr zur verwalteten Instanz aus vertrauenswürdigen Quellen stammt, sollten nur Verbindungen mit Quellen mit bekannten IP-Adressen hergestellt werden. Verwenden Sie eine Netzwerksicherheitsgruppe, um den Zugriff auf den öffentlichen Endpunkt der verwalteten Instanz auf Port 3342 zu beschränken.

Wenn Clients eine Verbindung von einem lokalen Netzwerk herstellen müssen, stellen Sie sicher, dass die ursprüngliche Adresse in eine Gruppe bekannter IP-Adressen übersetzt wird. Wenn das nicht möglich ist (eine mobile Belegschaft ist z. B. ein typisches Szenario), sollten Sie Point-to-Site-VPN-Verbindungen und einen lokalen VNet-Endpunkt verwenden.

Wenn Verbindungen von Azure aus gestartet werden, sollte der Datenverkehr von einer gut bekannten zugewiesenen virtuellen IP-Adresse (z.B. einem virtuellen Computer) kommen. Um die Verwaltung virtueller IP-Adressen (VIP) zu vereinfachen, sollten Sie öffentliche IP-Adresspräfixe verwenden.

Nächste Schritte

- Informationen zum Konfigurieren des öffentlichen Endpunkts für verwaltete Instanzen: Konfigurieren des öffentlichen Endpunkts

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für