Einrichtung der Windows-Authentifizierung für Microsoft Entra ID mit dem modernen interaktiven Ablauf

Dieser Artikel beschreibt, wie Sie den modernen interaktiven Authentifizierungsflow implementieren, um Clients mit Ausführung von Windows 10 20H1, Windows Server 2022 oder höheren Versionen von Windows die Authentifizierung bei Azure SQL Managed Instance mithilfe der Windows-Authentifizierung zu ermöglichen. Clients müssen mit Microsoft Entra ID (früher Azure Active Directory) oder Microsoft Entra Hybrid verbunden sein.

Die Aktivierung des modernen interaktiven Authentifizierungsflows ist ein Schritt beim Einrichten der Windows-Authentifizierung für Azure SQL Managed Instance mit Microsoft Entra ID und Kerberos. Der eingehende vertrauensbasierte Flow ist für in AD eingebundene Clients mit Windows 10 / Windows Server 2012 und höher verfügbar.

Mit dieser Funktion ist Microsoft Entra ID nun ein eigener, unabhängiger Kerberos-Bereich. Windows 10 21H1-Clients werden bereits unterstützt und leiten die Clients zur Anforderung eines Kerberos-Tickets an Microsoft Entra Kerberos um. Die Fähigkeit der Clients, auf Microsoft Entra Kerberos zuzugreifen, ist standardmäßig deaktiviert und kann durch Änderung der Gruppenrichtlinie aktiviert werden. Mithilfe von Gruppenrichtlinien können Sie diese Funktion in mehreren Schritten bereitstellen. Wählen Sie dazu bestimmte Clients aus, auf denen Sie die Funktion testen möchten, und erweitern Sie die Bereitstellung anschließend auf alle Clients in Ihrer Umgebung.

Hinweis

Microsoft Entra ID war zuvor als Azure Active Directory (Azure AD) bekannt.

Voraussetzungen

Es ist kein Active Directory für die Microsoft Entra-ID eingerichtet, um die Ausführung von Software auf in Microsoft Entra eingebundenen VMs für den Zugriff auf Azure SQL Managed Instance mithilfe der Windows-Authentifizierung zu aktivieren. Für die Implementierung des modernen interaktiven Authentifizierungsflows müssen die folgenden Voraussetzungen erfüllt sein:

| Voraussetzung | BESCHREIBUNG |

|---|---|

| Auf den Clients muss Windows 10 20H1, Windows Server 2022 oder eine höhere Version von Windows ausgeführt werden. | |

| Die Clients müssen mit Microsoft Entra oder Microsoft Entra Hybrid verbunden sein. | Sie können ermitteln, ob diese Voraussetzung erfüllt ist, indem Sie den dsregcmd-Befehl ausführen: dsregcmd.exe /status |

| Die Anwendung muss über eine interaktive Sitzung eine Verbindung mit der verwalteten Instanz herstellen. | Dies unterstützt Anwendungen wie SQL Server Management Studio (SSMS) und Webanwendungen, funktioniert aber nicht bei Anwendungen, die als Dienst ausgeführt werden. |

| Microsoft Entra-Mandant. | |

| Azure-Abonnement unter demselben Microsoft Entra-Tenant, den Sie für die Authentifizierung verwenden möchten. | |

| Microsoft Entra Connect ist installiert. | Hybride Umgebungen, in denen Identitäten sowohl in Microsoft Entra ID als auch in AD vorhanden sind. |

Konfigurieren der Gruppenrichtlinie

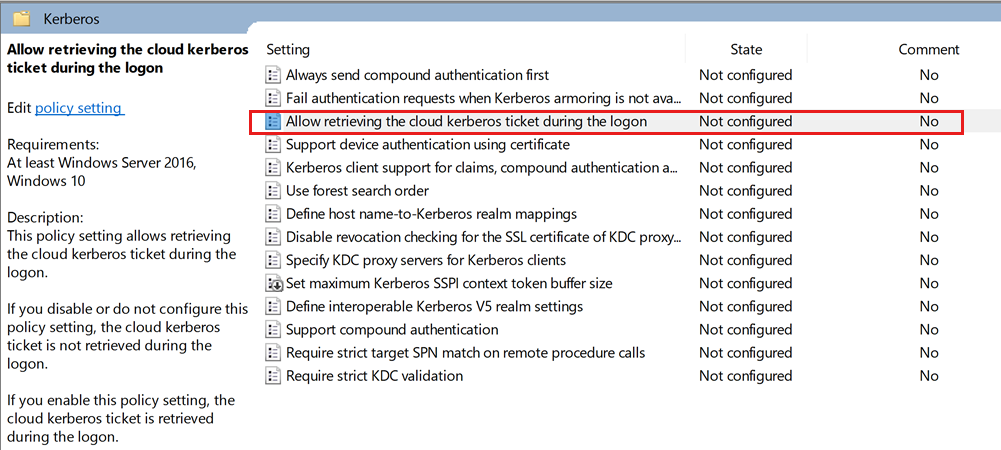

Aktivieren Sie die Gruppenrichtlinieneinstellung Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logon:

Öffnen Sie den Gruppenrichtlinien-Editor.

Navigieren Sie zu

Administrative Templates\System\Kerberos\.Wählen Sie die Einstellung Abruf des Cloud-Kerberos-Tickets während der Anmeldung zulassen aus.

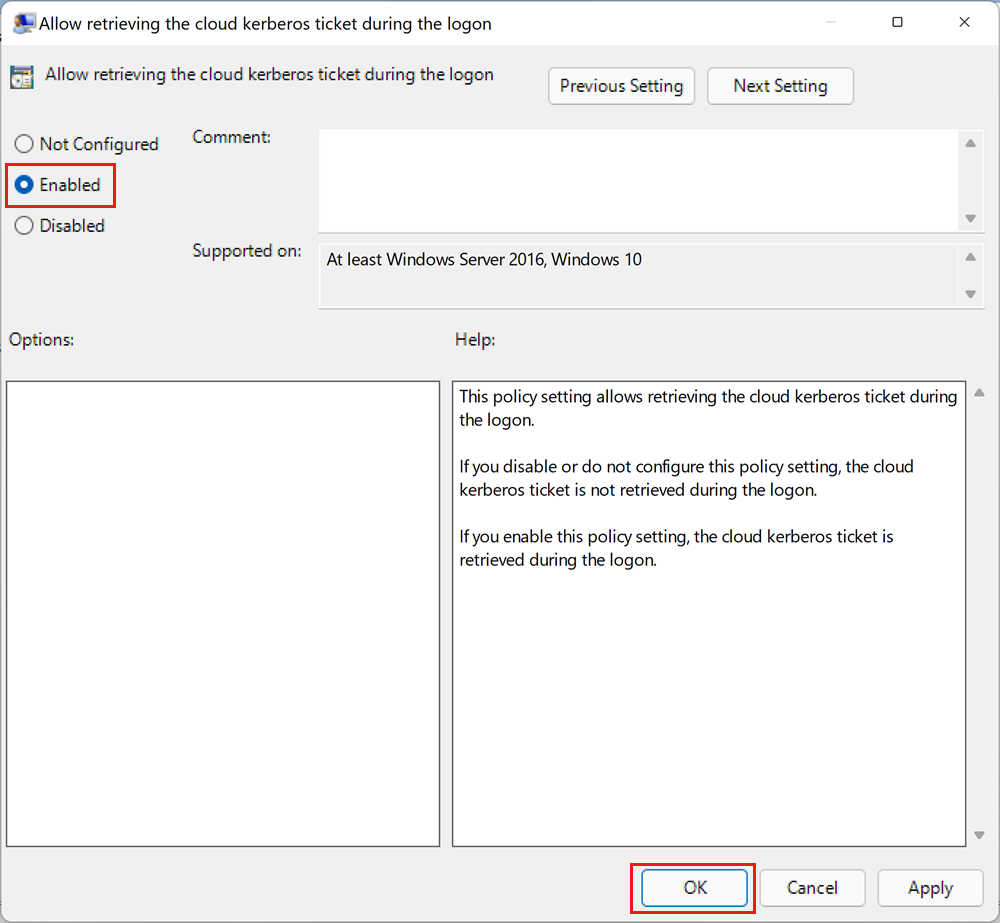

Wählen Sie im Einstellungsdialogfeld Aktiviert aus.

Wählen Sie OK aus.

Aktualisieren des primären Aktualisierungstokens (optional)

Benutzer mit vorhandenen Anmeldesitzungen müssen möglicherweise ihr primäres Microsoft Entra-Aktualisierungstoken (PRT) aktualisieren, wenn sie versuchen, dieses Feature sofort nach seiner Aktivierung zu verwenden. Es kann bis zu ein paar Stunden dauern, bis das PRT selbst aktualisiert wird.

Führen Sie den folgenden Befehl an einer Eingabeaufforderung aus, um das primäre Aktualisierungstoken manuell zu aktualisieren:

dsregcmd.exe /RefreshPrt

Nächste Schritte

Erfahren Sie mehr über das Implementieren der Windows-Authentifizierung für Microsoft Entra-Prinzipale in Azure SQL Managed Instance:

- Was ist die Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance?

- Wie die Windows-Authentifizierung für Azure SQL Managed Instance mit Microsoft Entra ID und Kerberos implementiert wird

- Einrichtung der Windows-Authentifizierung für Microsoft Entra ID mit dem eingehenden vertrauensbasierten Fluss

- Konfiguration der Azure SQL Managed Instance für Windows-Authentifizierung für Microsoft Entra ID

- Fehlerbehebung bei der Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für