Konfigurieren kundenseitig verwalteter Schlüssel für die Verschlüsselung ruhender Daten in Azure VMware Solution

In diesem Artikel erfahren Sie, wie Sie VMware vSAN-Schlüsselverschlüsselungsschlüssel (Key Encryption Keys, KEKs) mit kundenseitig verwalteten Schlüsseln (Customer-Managed Keys, CMKs) verschlüsseln, die von einer Azure Key Vault-Instanz des Kunden verwaltet werden.

Wenn die CMK-Verschlüsselung in Ihrer privaten Azure VMware Solution-Cloud aktiviert ist, verwendet Azure VMware Solution den CMK aus Ihrem Schlüsseltresor zur Verschlüsselung der vSAN-KEKs. Jeder ESXi-Host, der Teil des vSAN-Clusters ist, verwendet zufällig generierte Datenträgerverschlüsselungsschlüssel (Disk Encryption Keys, DEKs), die ESXi zur Verschlüsselung ruhender Datenträgerdaten verwendet. vSAN verschlüsselt alle DEKs mit einem KEK, der vom Azure VMware Solution-Schlüsselverwaltungssystem bereitgestellt wird. Die private Azure VMware Solution-Cloud und der Schlüsseltresor müssen nicht im gleichen Abonnement enthalten sein.

Wenn Sie Ihre eigenen Verschlüsselungsschlüssel verwalten, haben Sie folgende Möglichkeiten:

- Steuern des Azure-Zugriffs auf vSAN-Schlüssel.

- Zentrale Verwaltung des Lebenszyklus von CMKs.

- Widerrufen des Azure-Zugriffs auf den KEK.

Das Feature für kundenseitig verwaltete Schlüssel (CMKs) unterstützt folgende Schlüsseltypen und -größen:

- RSA: 2.048, 3.072, 4.096

- RSA-HSM: 2.048, 3.072, 4.096

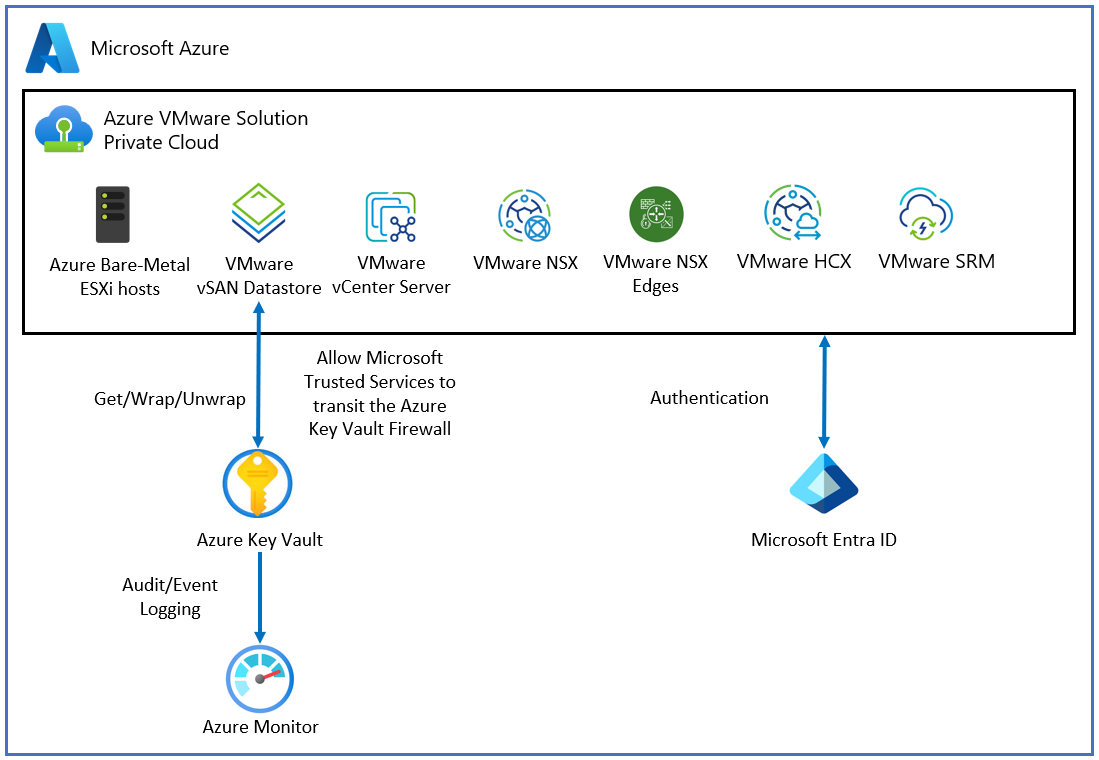

Topologie

Das folgende Diagramm zeigt, wie Microsoft Entra ID und ein Schlüsseltresor von Azure VMware Solution verwendet werden, um den kundenseitig verwalteten Schlüssel bereitzustellen:

Voraussetzungen

Vergewissern Sie sich vor dem Aktivieren der CMK-Funktion, dass die folgenden Voraussetzungen erfüllt sind:

Sie benötigen einen Schlüsseltresor, um die CMK-Funktion nutzen zu können. Falls bei Ihnen noch kein Schlüsseltresor vorhanden ist, können Sie einen erstellen. Eine entsprechende Anleitung finden Sie unter Schnellstart: Erstellen eines Schlüsseltresors über das Azure-Portal.

Wenn Sie eingeschränkten Zugriff auf Key Vault aktiviert haben, müssen Sie Microsoft Trusted Services erlauben, die Key Vault-Firewall zu umgehen. Weitere Informationen erhalten Sie unter Konfigurieren der Azure Key Vault-Netzwerkeinstellungen.

Hinweis

Nach Inkrafttreten der Firewallregeln können Benutzer nur dann Key Vault-Vorgänge auf der Datenebene ausführen, wenn die Anforderungen von zugelassenen VMs oder IPv4-Adressbereichen stammen. Diese Einschränkung gilt auch für den Key Vault-Zugriff über das Azure-Portal. Sie betrifft auch die Key Vault-Auswahl von Azure VMware Solution. Benutzern wird ggf. eine Liste mit Schlüsseltresoren angezeigt, sie können aber keine Schlüssel auflisten, wenn dies durch Firewallregeln für ihren Clientcomputer verhindert wird oder der Benutzer in Key Vault nicht über die Berechtigung „Auflisten“ verfügt.

Aktivieren Sie die systemseitig zugewiesene Identität für Ihre private Azure VMware Solution-Cloud, sofern Sie diese nicht bereits während der Bereitstellung des SDDC (Software Defined Data Center) aktiviert haben.

So aktivieren Sie die systemseitig zugewiesene Identität

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Azure VMware Solution und suchen Sie nach Ihrer privaten Cloud.

Öffnen Sie im linken Navigationsbereich die Option Verwalten, und wählen Sie Identität aus.

Wählen Sie unter Systemseitig zugewiesen die Optionen Aktivieren>Speichern aus. Systemseitig zugewiesene Identität sollte jetzt aktiviert sein.

Nachdem die systemseitig zugewiesene Identität aktiviert wurde, wird die Registerkarte für die Objekt-ID angezeigt. Notieren Sie sich die Objekt-ID für später.

Konfigurieren Sie die Zugriffsrichtlinie für den Schlüsseltresor, um der verwalteten Identität Berechtigungen zu erteilen. Sie dient dazu, den Zugriff auf den Schlüsseltresor zu autorisieren.

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Schlüsseltresore, und suchen Sie den Schlüsseltresor, den Sie verwenden möchten.

- Wählen Sie linken Bereich unter Einstellungen die Option Zugriffsrichtlinien aus.

- Wählen Sie unter Zugriffsrichtlinien die Option Zugriffsrichtlinie hinzufügen aus, und gehen Sie dann wie folgt vor:

- Wählen Sie in der Dropdownliste Schlüsselberechtigungen die Berechtigungen Auswählen, Abrufen, Schlüssel packen und Schlüssel entpacken aus.

- Wählen Sie unter Prinzipal auswählen die Option Nichts ausgewählt aus. Daraufhin öffnet sich ein neues Fenster namens Prinzipal mit einem Suchfeld.

- Fügen Sie die Objekt-ID aus dem vorherigen Schritt in das Suchfeld ein. Alternativ können Sie nach dem Namen der privaten Cloud suchen, den Sie verwenden möchten. Klicken Sie auf Auswählen, wenn Sie fertig sind.

- Wählen Sie ADD (Hinzufügen) aus.

- Vergewissern Sie sich, dass die neue Richtlinie unter dem Abschnitt „Anwendung“ der aktuellen Richtlinie angezeigt wird.

- Wählen Sie Speichern, um Änderungen zu übernehmen.

Versionslebenszyklus eines kundenseitig verwalteten Schlüssels

Sie können den kundenseitig verwalteten Schlüssel ändern, indem Sie eine neue Version des Schlüssels erstellen. Durch die Erstellung einer neuen Schlüsselversion wird der VM-Workflow nicht unterbrochen.

In Azure VMware Solution hängt die Rotation der Version kundenseitig verwalteter Schlüssel von der Einstellung für die Schlüsselauswahl ab, die Sie bei der Einrichtung kundenseitig verwalteter Schlüssel festgelegt haben.

Schlüsselauswahl: Einstellung 1

Ein Kunde aktiviert die CMK-Verschlüsselung, ohne eine bestimmte Schlüsselversion für den CMK anzugeben. Azure VMware Solution wählt die neueste Schlüsselversion für kundenseitig verwaltete Schlüssel aus dem Schlüsseltresor des Kunden aus, um die vSAN-KEKs zu verschlüsseln. Azure VMware Solution verfolgt den CMK zur Versionsrotation. Wenn in Key Vault eine neue Version des kundenseitig verwalteten Schlüssels erstellt wird, wird sie von Azure VMware Solution automatisch erfasst, um vSAN-KEKs zu verschlüsseln.

Hinweis

Es kann bis zu zehn Minuten dauern, bis Azure VMware Solution eine neue Schlüsselversion mit automatischer Rotation erkennt.

Schlüsselauswahl: Einstellung 2

Ein Kunde kann die CMK-Verschlüsselung für eine bestimmte CMK-Schlüsselversion aktivieren, indem er den vollständigen URI der Schlüsselversion über die Option Schlüssel aus URI eingeben angibt. Wenn der aktuelle Schlüssel des Kunden abläuft, muss er den Ablauf kundenseitig verwalteter Schlüssel verlängern oder kundenseitig verwaltete Schlüssel deaktivieren.

Aktivieren eines CMK mit systemseitig zugewiesener Identität

Pro Ressource ist nur eine systemseitig zugewiesene Identität zulässig, und die Identität ist an den Lebenszyklus der betreffenden Ressource gebunden. Sie können der verwalteten Identität Berechtigungen für Azure-Ressourcen erteilen. Die verwaltete Identität wird mit Microsoft Entra ID authentifiziert, sodass Sie keine Anmeldeinformationen im Code speichern müssen.

Wichtig

Stellen Sie sicher, dass sich Key Vault in der gleichen Region befindet wie die private Azure VMware Solution-Cloud.

Navigieren Sie zu Ihrer Key Vault-Instanz, und gewähren Sie Zugriff auf das SDDC in Key Vault. Verwenden Sie dazu die Prinzipal-ID, die auf der Registerkarte MSI aktivieren erfasst wurde.

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud unter Verwalten die Option Verschlüsselung aus. Wählen Sie dann Kundenseitig verwaltete Schlüssel (CMKs) aus.

Kundenseitig verwaltete Schlüssel bieten zwei Optionen für die Schlüsselauswahl aus Key Vault:

Option 1:

- Wählen Sie unter Verschlüsselungsschlüssel die Option Aus Key Vault auswählen aus.

- Wählen Sie den Verschlüsselungstyp aus. Wählen Sie anschließend die Option Key Vault-Instanz und Schlüssel auswählen aus.

- Wählen Sie in der Dropdownliste Key Vault-Instanz und Schlüssel die Key Vault-Instanz und den Schlüssel aus. Klicken Sie anschließend auf Auswählen.

Option 2:

- Wählen Sie unter Verschlüsselungsschlüssel die Option Schlüssel aus URI eingeben aus.

- Geben Sie einen Schlüssel-URI in das Feld Schlüssel-URI ein.

Wichtig

Wenn Sie anstelle der automatisch ausgewählten neuesten Version eine bestimmte Schlüsselversion auswählen möchten, müssen Sie den Schlüssel-URI mit der Schlüsselversion angeben. Diese Auswahl wirkt sich auf den Schlüsselversionslebenszyklus kundenseitig verwalteter Schlüssel aus.

Die Option für das verwaltete Key Vault-Hardwaresicherheitsmodul (HSM) wird nur mit der Schlüssel-URI-Option unterstützt.

Wählen Sie Speichern aus, um Zugriff auf die Ressource zu gewähren.

Wechseln von einem kundenseitig verwalteten Schlüssel zu einem von Microsoft verwalteten Schlüssel

Wenn ein Kunde von einem kundenseitig verwalteten Schlüssel zu einem von Microsoft verwalteten Schlüssel (Microsoft-Managed Key, MMK) wechseln möchte, wird die VM-Workload nicht unterbrochen. So wechseln Sie von einem kundenseitig verwalteten Schlüssel zu einem von Microsoft verwalteten Schlüssel

- Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud unter Verwalten die Option Verschlüsselung aus.

- Wählen Sie Von Microsoft verwaltete Schlüssel (MMK) aus.

- Wählen Sie Speichern.

Begrenzungen

Key Vault muss als wiederherstellbar konfiguriert werden. Sie müssen folgende Schritte durchführen:

- Konfigurieren Sie Key Vault mit der Option Vorläufiges Löschen.

- Aktivieren Sie den Löschschutz, um ein erzwungenes Löschen des Geheimnistresors zu verhindern (auch nach einer vorläufigen Löschung).

Die Aktualisierung der Einstellungen für kundenseitig verwaltete Schlüssel funktioniert nicht, wenn der Schlüssel abgelaufen ist oder der Azure VMware Solution-Zugriffsschlüssel widerrufen wurde.

Problembehandlung und bewährte Methoden

Hier finden Sie Tipps zur Behandlung einiger häufiger Probleme, die auftreten können, sowie empfohlene bewährte Methoden.

Versehentliches Löschen eines Schlüssels

Wenn Sie versehentlich Ihren Schlüssel im Schlüsseltresor löschen, kann die private Cloud einige Clusteränderungsvorgänge nicht durchführen. Um dies zu vermeiden, empfehlen wir Ihnen, die Funktion für vorläufiges Löschen im Schlüsseltresor aktiviert zu lassen. Diese Option stellt sicher, dass ein gelöschter Schlüssel innerhalb von 90 Tagen (standardmäßige Aufbewahrungsdauer für vorläufig gelöschte Daten) wiederhergestellt werden kann. Innerhalb der 90 Tage können Sie den Schlüssel wiederherstellen, um das Problem zu lösen.

Wiederherstellen der Schlüsseltresorberechtigung

Wenn Sie über eine private Cloud verfügen, die keinen Zugriff mehr auf den kundenseitig verwalteten Schlüssel hat, überprüfen Sie, ob die verwaltete Systemidentität (Managed System Identity, MSI) Berechtigungen im Schlüsseltresor benötigt. In der von Azure zurückgegebenen Fehlermeldung ist als Grundursache möglicherweise nicht korrekt angegeben, dass die verwaltete Systemidentität Berechtigungen im Schlüsseltresor benötigt. Zur Erinnerung: Die erforderlichen Berechtigungen sind get, wrapKey und unwrapKey. Siehe Schritt 4 in Voraussetzungen.

Korrigieren eines abgelaufenen Schlüssels

Wenn Sie die Funktion zur automatischen Rotation nicht verwenden und der kundenseitig verwaltete Schlüssel in Key Vault abgelaufen ist, können Sie das Ablaufdatum des Schlüssels ändern.

Wiederherstellen des Zugriffs auf den Schlüsseltresor

Stellen Sie sicher, dass die verwaltete Systemidentität (MSI) verwendet wird, um der privaten Cloud Zugriff auf den Schlüsseltresor zu erteilen.

Löschung der verwaltete Systemidentität (MSI)

Wenn Sie versehentlich die verwaltete Systemidentität löschen, die einer privaten Cloud zugeordnet ist, müssen Sie den kundenseitig verwalteten Schlüssel deaktivieren. Führen Sie dann noch einmal alle Schritte zum Aktivieren des kundenseitig verwalteten Schlüssels aus.

Nächste Schritte

- Lesen Sie den Artikel Azure Key Vault: Sichern und Wiederherstellen.

- Informieren Sie sich über die Wiederherstellung von Azure Key Vault.