Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

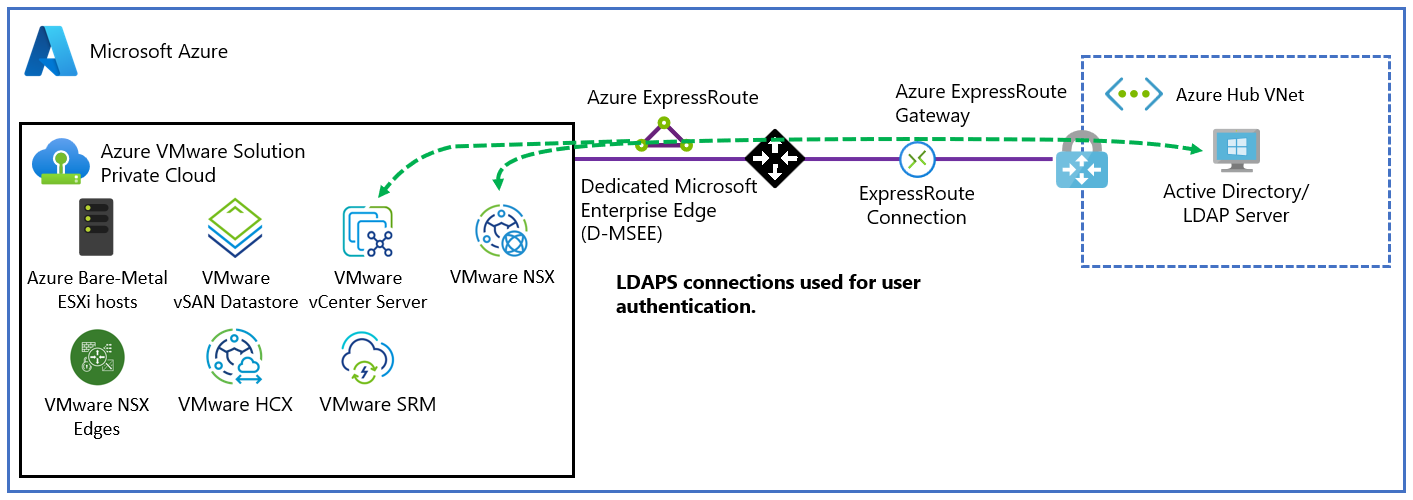

In diesem Artikel erfahren Sie, wie Sie in einer Instanz von Azure VMware Solution eine externe Identitätsquelle für VMware NSX einrichten.

Sie können NSX dafür einrichten, Benutzer mithilfe eines externen LDAP-Verzeichnisdiensts (Lightweight Directory Access Protocol) zu authentifizieren. Benutzer können sich mit den Anmeldeinformationen ihres Windows Server Active Directory-Kontos oder mit Anmeldeinformationen von einem LDAP-Server eines Drittanbieters anmelden. Anschließend kann dem Konto wie in einer lokalen Umgebung eine NSX-Rolle zugewiesen werden, um rollenbasierten Zugriff für NXS-Benutzer bereitzustellen.

Voraussetzungen

Eine funktionierende Verbindung zwischen Ihrem Windows Server Active Directory-Netzwerk und Ihrer privaten Azure VMware Solution-Cloud.

Ein Netzwerkpfad von Ihrem Windows Server Active Directory-Server zum Verwaltungsnetzwerk der Azure VMware Solution-Instanz, in der NSX bereitgestellt wird.

Ein Windows Server Active Directory-Domänencontroller mit einem gültigen Zertifikat. Das Zertifikat kann durch eine Zertifizierungsstelle (ZS) der Windows Server Active Directory-Zertifikatdienste oder eine Drittanbieterzertifizierungsstelle ausgestellt werden.

Es wird empfohlen, zwei Domänencontroller zu verwenden, die sich in derselben Azure-Region befinden wie das softwaredefinierte Azure VMware Solution-Rechenzentrum.

Hinweis

Selbstsignierte Zertifikate werden für Produktionsumgebungen nicht empfohlen.

Ein Konto mit Administratorberechtigungen.

Korrekt konfigurierte Azure VMware Solution-DNS-Zonen und -DNS-Server (Domain Name System). Weitere Informationen zum Konfigurieren von NSX-DNS für die Auflösung in Ihre Windows Server Active Directory-Domäne und zum Einrichten einer DNS-Weiterleitung finden Sie unter Konfigurieren einer DNS-Weiterleitung im Azure-Portal.

Hinweis

Weitere Informationen zu Secure LDAP (LDAPS) und zur Ausstellung von Zertifikaten erhalten Sie von Ihrem Sicherheitsteam oder Ihrem Identitätsverwaltungsteam.

Verwenden von Windows Server Active Directory als LDAPS-Identitätsquelle

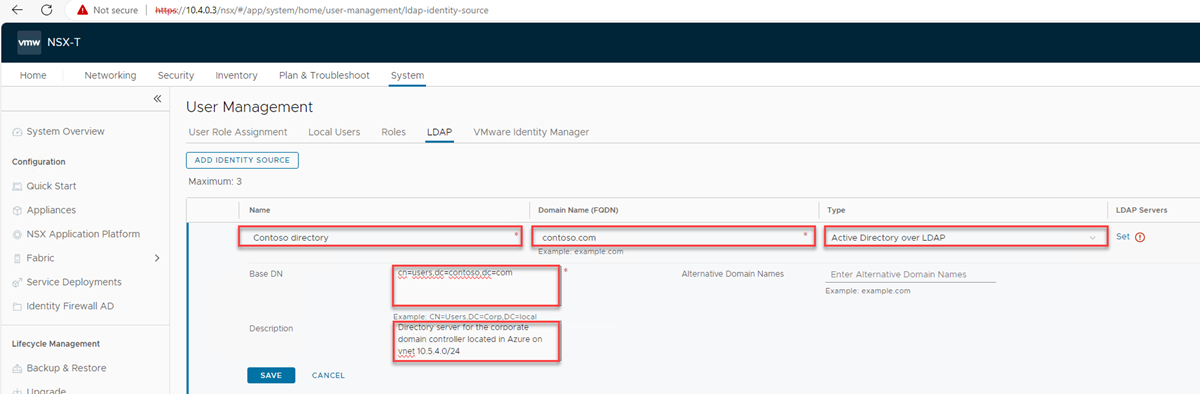

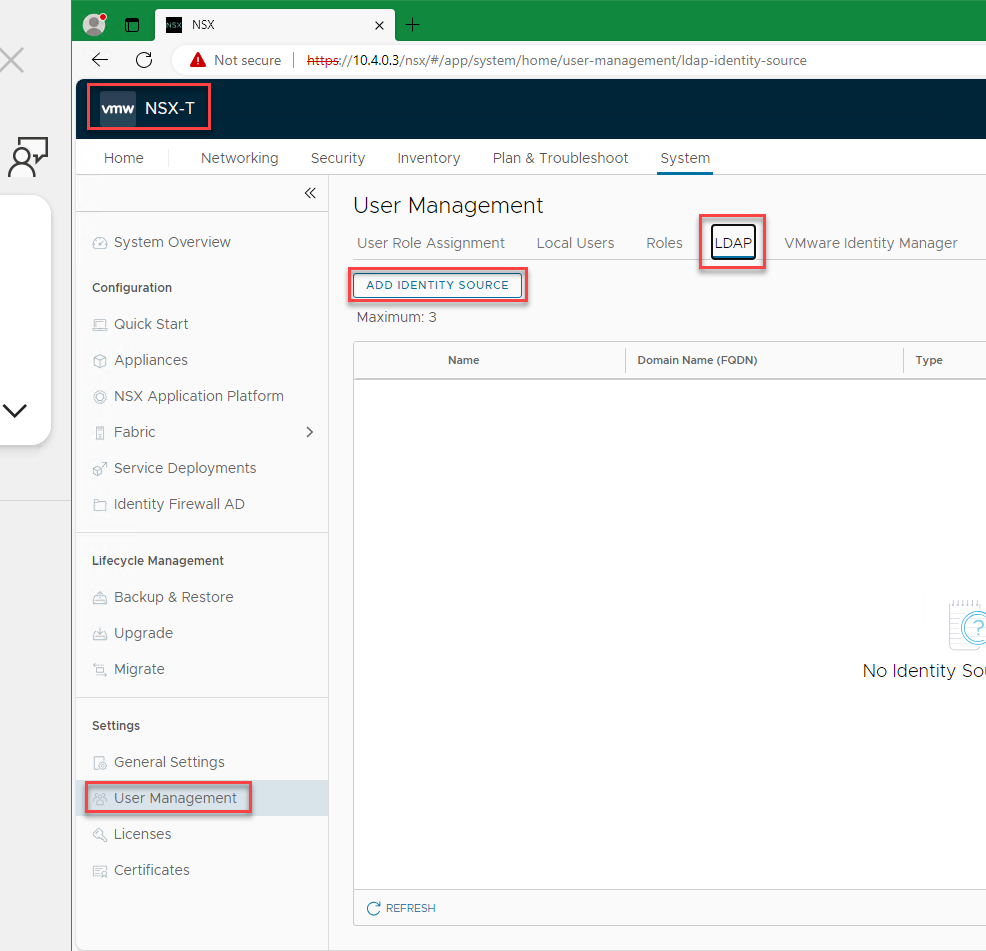

Melden Sie sich bei NSX Manager an, und wechseln Sie dann zu System>User Management>LDAP>Add Identity Source.

Geben Sie Werte für Name, Domain Name (FQDN), Type und Base DN ein. Fügen Sie ggf. eine Beschreibung hinzu (optional).

Der Basis-DN (Base Distinguished Name) ist der Container, in dem Ihre Benutzerkonten aufbewahrt werden. Der Basis-DN ist der Ausgangspunkt für einen LDAP-Server, wenn er bei einer Authentifizierungsanforderung nach Benutzern sucht. Beispiel: CN=users,dc=azfta,dc=com.

Hinweis

Sie können mehrere Verzeichnisse als LDAP-Anbieter verwenden. Dies ist beispielsweise möglich, wenn Sie über mehrere Windows Server Active Directory-Domänen verfügen und Azure VMware Solution zum Konsolidieren von Workloads verwenden.

Wählen Sie als Nächstes unter LDAP Servers wie im vorherigen Screenshot gezeigt die Option Set aus.

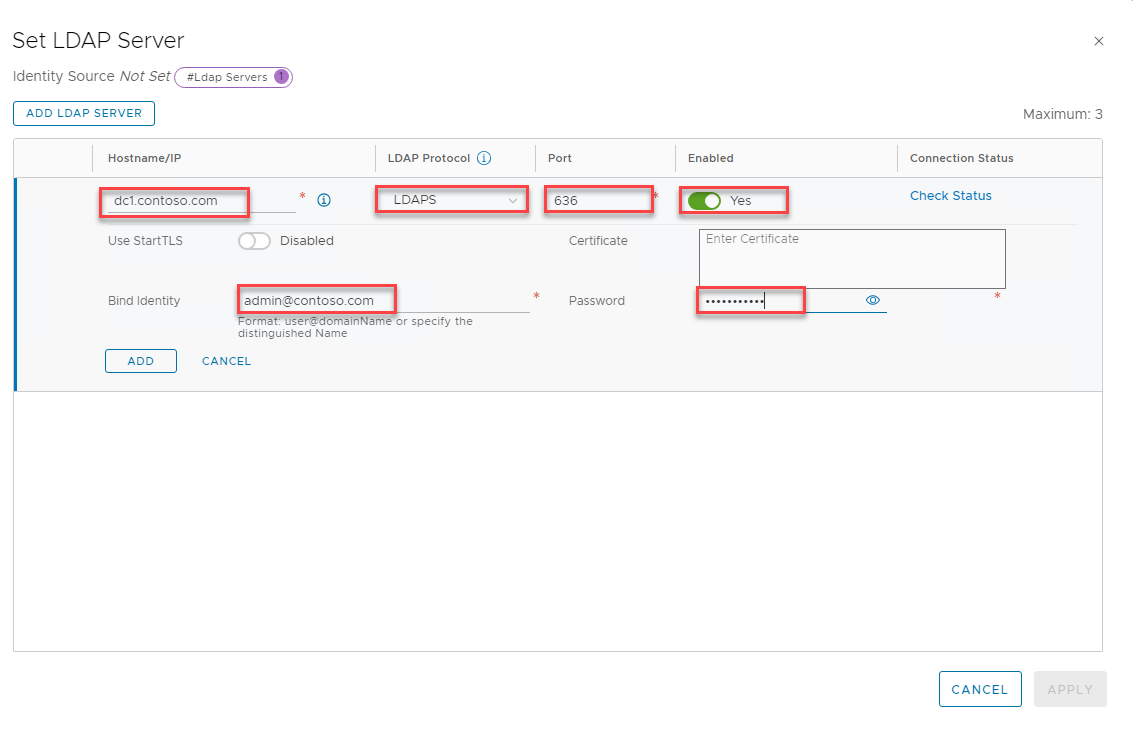

Wählen Sie unter Set LDAP Server die Option Add LDAP Server aus, und geben Sie dann Werte für die folgenden Elemente ein, oder wählen Sie die entsprechenden Werte aus:

Name Aktion Hostname/IP Geben Sie den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) oder die IP-Adresse des LDAP-Servers ein. Beispiel: azfta-dc01.azfta.com oder 10.5.4.4. LDAP Protocol Wählen Sie LDAPS aus. Port Übernehmen Sie den standardmäßigen Secure LDAP-Port. Aktiviert Übernehmen Sie die Einstellung Yes. Use Start TLS Diese Einstellung ist nur erforderlich, wenn Sie Standard-LDAP (nicht gesichert) verwenden. Bind Identity Verwenden Sie Ihr Konto mit Domänenadministratorberechtigungen. Beispiel: <admin@contoso.com>.Kennwort Geben Sie das Kennwort für den LDAP-Server ein. Dies ist das Kennwort, das Sie mit dem Beispielkonto <admin@contoso.com>verwenden.Certificate Lassen Sie dieses Feld leer (siehe Schritt 6).

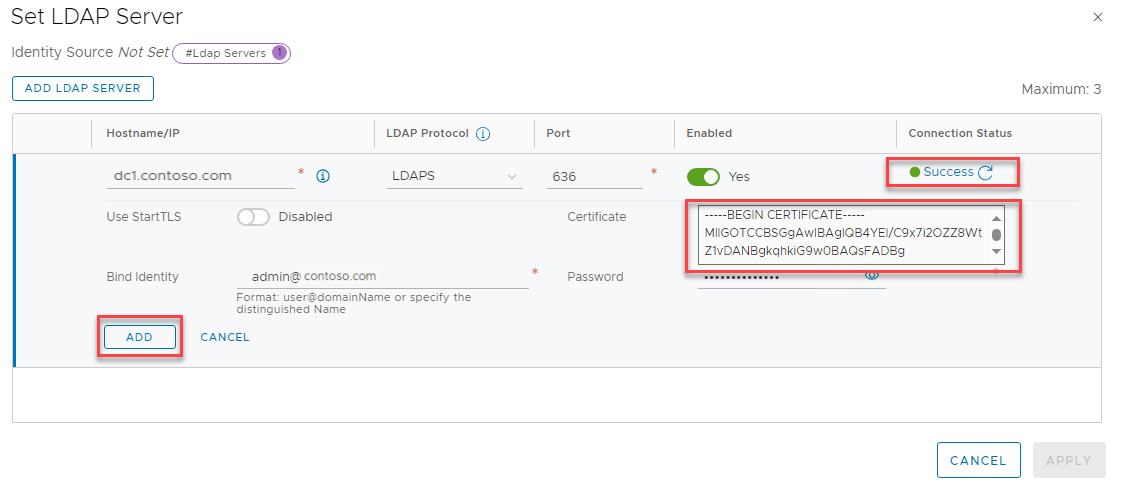

Nachdem die Seite aktualisiert wurde und ein Verbindungsstatus angezeigt wird, wählen Sie Add und dann Apply aus.

Wählen Sie auf der Seite User Management die Option Save aus, um die Änderungen anzuwenden.

Wenn Sie einen zweiten Domänencontroller oder einen weiteren externen Identitätsanbieter hinzufügen möchten, kehren Sie zu Schritt 1 zurück.

Hinweis

Es wird empfohlen, zwei Domänencontroller als LDAP-Server zu verwenden. Sie können die LDAP-Server auch hinter einem Lastenausgleich platzieren.

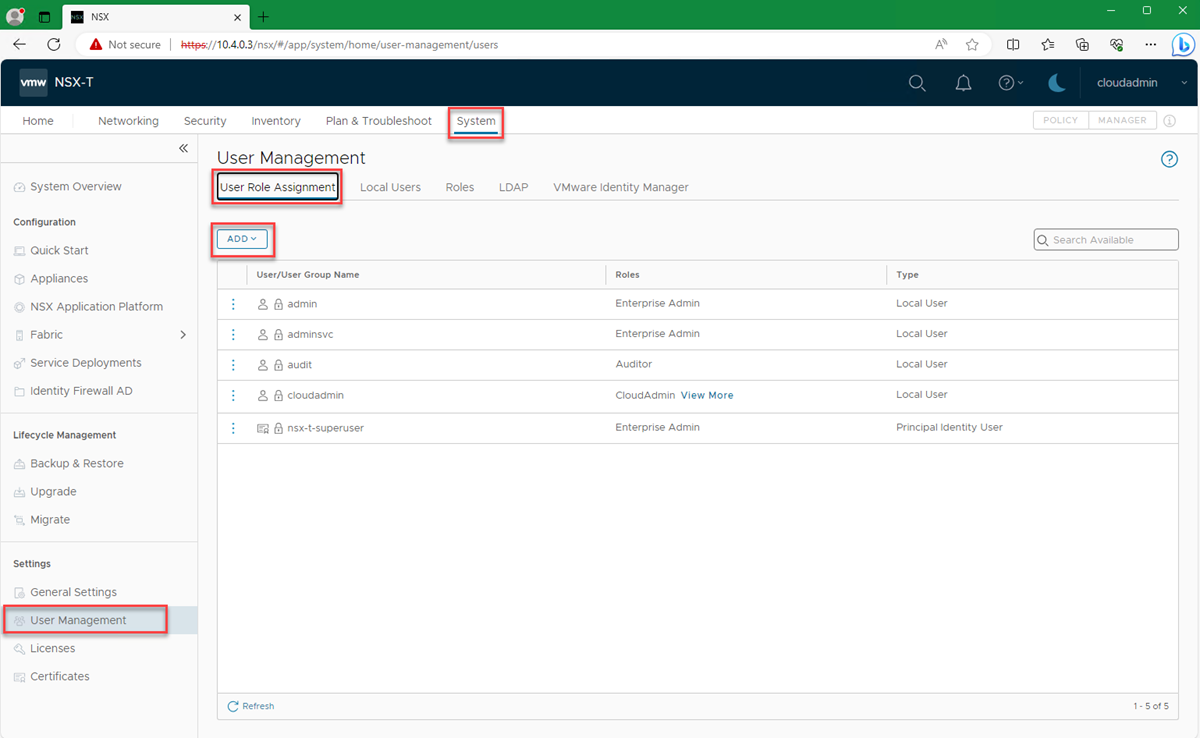

Zuweisen von Rollen zu Windows Server Active Directory-Identitäten

Nachdem Sie eine externe Identität hinzugefügt haben, können Sie NSX-Rollen basierend auf den Sicherheitskontrollen Ihrer Organisation Windows Server Active Directory-Sicherheitsgruppen zuweisen.

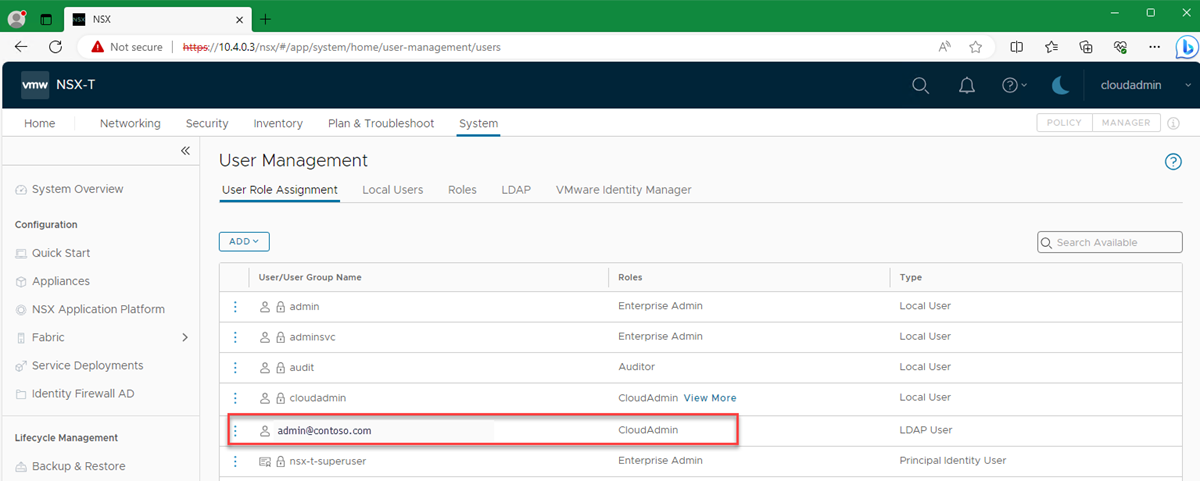

Wechseln Sie in NSX Manager zu System>User Management>User Role Assignment>Add.

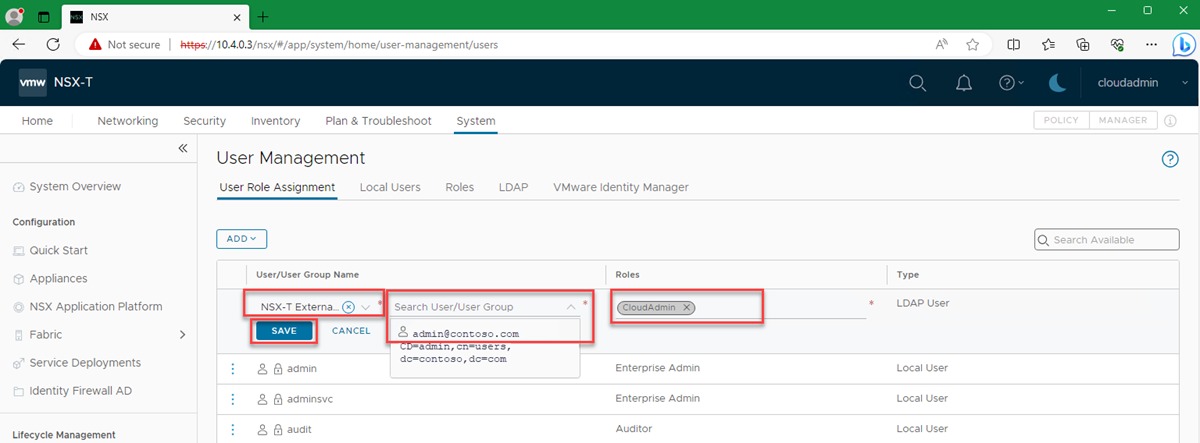

Wählen Sie Hinzufügen>Rollenzuweisung für LDAP aus.

Wählen Sie den externen Identitätsanbieter aus, den Sie in Schritt 3 des vorherigen Abschnitts ausgewählt haben. Beispiel: NSX External Identity Provider.

Geben Sie die ersten Zeichen des Benutzernamens, die Anmelde-ID des Benutzers oder einen Gruppennamen ein, um das LDAP-Verzeichnis zu durchsuchen. Wählen Sie dann einen Benutzer oder eine Gruppe in der Ergebnisliste aus.

Rolle auswählen In diesem Beispiel weisen Sie den Benutzer „FTAdmin“ der Rolle „CloudAdmin“ zu.

Wählen Sie Speichern.

Überprüfen Sie unter User Role Assignment, ob die Berechtigungszuweisung angezeigt wird.

Die Benutzer sollten sich jetzt mit ihren Windows Server Active Directory-Anmeldeinformationen bei NSX Manager anmelden können.