Autorisieren einer Anwendungsanforderung mithilfe von Microsoft Entra ID

Azure Web PubSub unterstützt Microsoft Entra ID zum Autorisieren von Anforderungen von Anwendungen.

In diesem Artikel erfahren Sie, wie Sie Ihre Web PubSub-Ressource konfigurieren. Außerdem finden Sie hier Code, mit dem Sie Anforderungen an eine Web PubSub-Ressource von einer Azure-Anwendung autorisieren können.

Eine Anwendung registrieren

Der erste Schritt ist das Registrieren einer Azure-Anwendung.

- Suchen Sie im Azure-Portal nach Microsoft Entra ID, und wählen Sie den Eintrag aus.

- Klicken Sie im linken Menü unter Verwalten die Option App-Registrierungen.

- Wählen Sie Neue Registrierung aus.

- Geben Sie für Name einen Namen ein, der für Ihre Anwendung verwendet werden soll.

- Wählen Sie Registrieren aus, um die Anwendungsregistrierung zu bestätigen.

Wenn Ihre Anwendung registriert ist, wechseln Sie zur Anwendungsübersicht, um die Werte für Anwendungs-ID (Client-ID) und Verzeichnis-ID (Mandanten-ID) anzuzeigen. Sie verwenden diese Werte in den folgenden Abschnitten.

Weitere Informationen zum Registrieren einer Anwendung finden Sie in der Schnellstartanleitung Registrieren einer Anwendung mithilfe der Microsoft Identity Platform.

Anmeldeinformationen hinzufügen

Sie können Ihrer vertraulichen Client-App-Registrierung sowohl Zertifikate als auch geheime Clientschlüssel (Zeichenfolge) als Anmeldeinformationen hinzufügen.

Weitere Informationen zum Hinzufügen von Anmeldeinformationen finden Sie unter Hinzufügen von Anmeldeinformationen.

Hinzufügen eines geheimen Clientschlüssels

Die Anwendung benötigt zum Beweis ihrer Identität einen geheimen Clientschlüssel für einen Client, wenn sie ein Token anfordert.

So erstellen Sie einen geheimen Clientschlüssel:

Wählen Sie im linken Menü unter Verwalten die Option Zertifikate und Geheimnisse aus.

Wählen Sie auf der Registerkarte Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel aus.

Geben Sie eine Beschreibung für den geheimen Clientschlüssel ein, und wählen Sie dann eine Uhrzeit für Ablauf am für das Geheimnis aus.

Kopieren Sie den Wert des geheimen Clientschlüssels, und fügen Sie ihn an einen sicheren Speicherort ein, um ihn später zu verwenden.

Hinweis

Das Geheimnis ist nur dann sichtbar, wenn Sie das Geheimnis erstellen. Sie können den geheimen Clientschlüssel im Portal später nicht anzeigen.

Hinzufügen eines Zertifikats

Sie können ein Zertifikat hochladen, anstatt einen geheimen Clientschlüssel zu erstellen.

Hinzufügen einer Rollenzuweisung im Azure-Portal

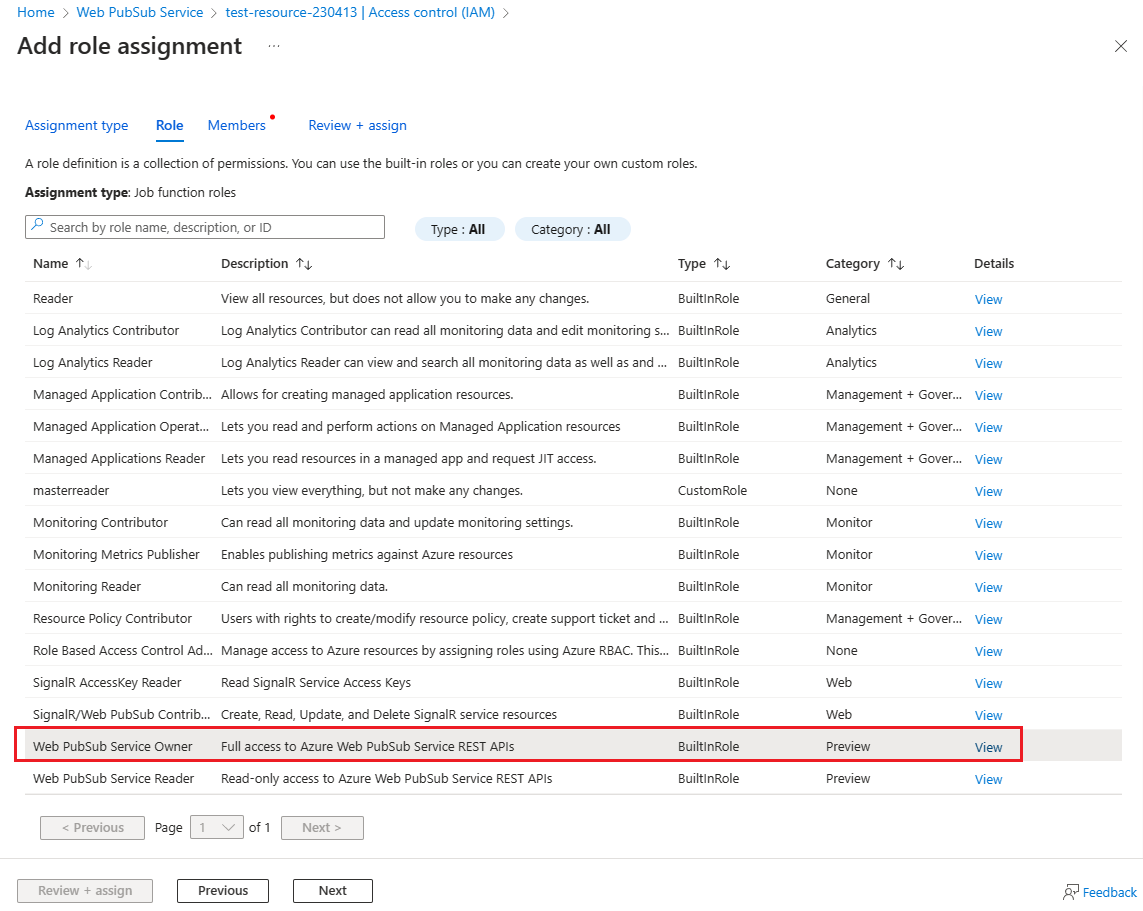

In diesem Abschnitt wird veranschaulicht, wie Sie der Rolle Web PubSub-Dienstbesitzer einen Dienstprinzipal (Anwendung) für eine Web PubSub-Ressource zuweisen.

Hinweis

Sie können einem beliebigen Bereich eine Rolle zuweisen, einschließlich Verwaltungsgruppen, Abonnements, Ressourcengruppen und einzelnen Ressource. Weitere Informationen zum Bereich finden Sie unter Verstehen des Umfangs für die rollenbasierte Zugriffssteuerung in Azure.

Navigieren Sie im Azure-Portal zu Ihrer Web PubSub-Ressource.

Wählen Sie im linken Menü Zugriffssteuerung (IAM) aus, um Zugriffssteuerungseinstellungen für die Ressource anzuzeigen.

Wählen Sie die Registerkarte Rollenzuweisungen aus, und zeigen Sie die Rollenzuweisungen für diesen Bereich an.

Die folgende Abbildung zeigt ein Beispiel für das Blatt Zugriffssteuerung (IAM) für eine Web PubSub-Ressource.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen.

Wählen Sie die Registerkarte Rollen und dann Web PubSub-Dienstbesitzer aus.

Wählen Sie Weiter aus.

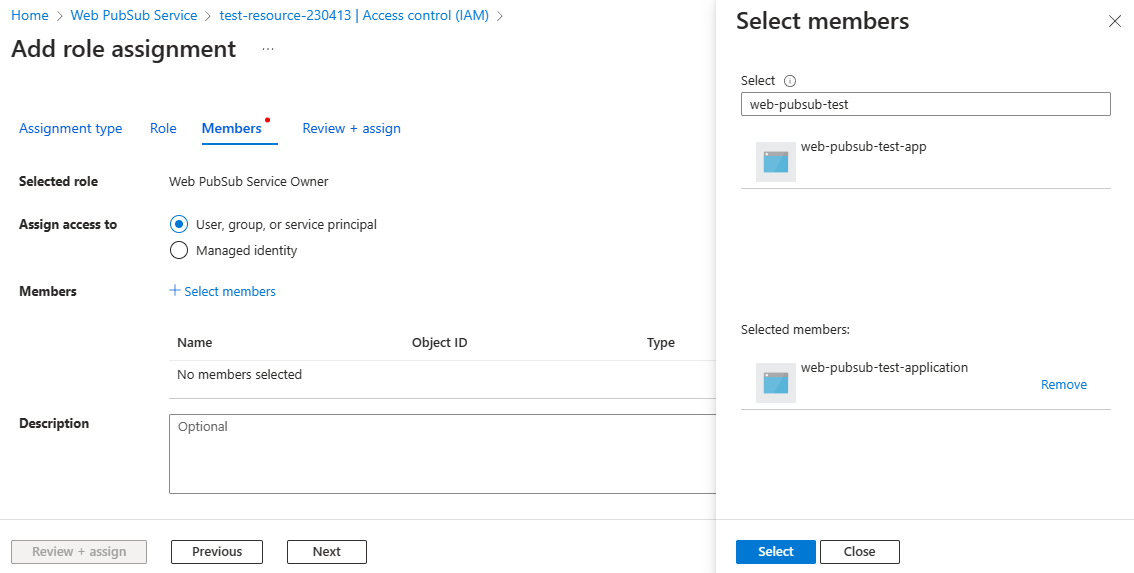

Wählen Sie die Registerkarte Mitglieder aus. Wählen Sie unter Zugriff zuweisen zu die Option Benutzer, Gruppe oder Dienstprinzipal aus.

Wählen Sie Mitglieder auswählen aus.

Suchen Sie nach der Anwendung, der Sie die Rolle zuweisen möchten.

Wählen Sie Auswählen aus, um die Auswahl zu bestätigen.

Wählen Sie Weiter aus.

Wählen Sie Überprüfen und zuweisen aus, um die Änderung zu bestätigen.

Wichtig

Die Verteilung von Azure-Rollenzuweisungen kann bis zu 30 Minuten dauern.

Weitere Informationen über die Zuweisung und Verwaltung von Azure-Rollenzuweisungen finden Sie in diesen Artikeln:

- Zuweisen von Azure-Rollen im Azure-Portal

- Zuweisen von Azure-Rollen mithilfe der REST-API

- Zuweisen von Azure-Rollen mithilfe von Azure PowerShell

- Zuweisen von Azure-Rollen mithilfe der Azure CLI

- Zuweisen von Azure-Rollen mithilfe einer Azure Resource Manager-Vorlage

Codebeispiele mit Microsoft Entra-Autorisierung

Beispiele für die Verwendung der Microsoft Entra-Autorisierung in unseren vier offiziell unterstützten Programmiersprachen: