Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird erläutert, wie Sie azure Managed Disk mit Azure PowerShell sichern. Sie können auch die REST-API verwenden, um eine Sicherungsrichtlinie zu erstellen und die Sicherung für azure Managed Disk zu konfigurieren .

Erfahren Sie mehr über die Verfügbarkeit der Azure Disk-Sicherungsregion, unterstützte Szenarien und Einschränkungen.

Hinweis

- Wenn der Zieldatenträger als persistentes Volume an einen AKS-Cluster angefügt ist, wählen Sie Azure Backup für AKS über die eigenständige Datenträgersicherungslösung aus. Es ermöglicht das Sichern des Datenträgers als Momentaufnahmen zusammen mit der containerisierten Anwendung auf Kubernetes-fähige Weise, alle als einzelne Einheit. Darüber hinaus erhalten Sie regionenübergreifende Wiederherstellungs- und Ransomware-Schutzfunktionen mit AKS Backup.

Erstellen eines Sicherungstresors

Ein Sicherungstresor ist eine Speicherentität in Azure, die Sicherungsdaten für verschiedene neuere Workloads enthält, die von Azure Backup unterstützt werden, z. B. Azure Database for PostgreSQL Server und Azure-Datenträger. Sicherungstresore vereinfachen die Organisation Ihrer Sicherungsdaten und minimieren gleichzeitig den Verwaltungsaufwand. Sicherungstresore basieren auf dem Azure Resource Manager-Modell von Azure, das erweiterte Funktionen bietet, die das Schützen von Sicherungsdaten erleichtern.

Bevor Sie einen Sicherungstresor erstellen, wählen Sie die Speicherredundanz der Daten im Tresor aus. Fahren Sie dann mit der Erstellung des Sicherungstresors mit dieser Speicherredundanz und dem Speicherort fort. In diesem Artikel wird der Sicherungstresor „TestBkpVault“ in der Region „westus“ unter der Ressourcengruppe „testBkpVaultRG“ erstellt. Verwenden Sie den Befehl New-AzDataProtectionBackupVault, um einen Sicherungstresor zu erstellen. Erfahren Sie mehr über das Erstellen eines Backup-Speichers.

$storageSetting = New-AzDataProtectionBackupVaultStorageSettingObject -Type LocallyRedundant/GeoRedundant -DataStoreType VaultStore

New-AzDataProtectionBackupVault -ResourceGroupName testBkpVaultRG -VaultName TestBkpVault -Location westus -StorageSetting $storageSetting

$TestBkpVault = Get-AzDataProtectionBackupVault -VaultName TestBkpVault

$TestBKPVault | fl

ETag :

Id : /subscriptions/xxxxxxxx-xxxx-xxxx-xxxx/resourceGroups/testBkpVaultRG/providers/Microsoft.DataProtection/backupVaults/TestBkpVault

Identity : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.DppIdentityDetails

IdentityPrincipalId :

IdentityTenantId :

IdentityType :

Location : westus

Name : TestBkpVault

ProvisioningState : Succeeded

StorageSetting : {Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.StorageSetting}

SystemData : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.SystemData

Tag : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.DppTrackedResourceTags

Type : Microsoft.DataProtection/backupVaults

Nachdem der Tresor erstellt wurde, erstellen wir eine Sicherungsrichtlinie zum Schutz der Azure-Datenträger.

Erstellen einer Sicherungsrichtlinie

Um die inneren Komponenten einer Sicherungsrichtlinie für die Azure-Datenträgersicherung zu verstehen, rufen Sie die Richtlinienvorlage mithilfe des Befehls "Get-AzDataProtectionPolicyTemplate" ab. Dieser Befehl gibt eine Standardrichtlinienvorlage für einen angegebenen DataSource-Typ zurück. Verwenden Sie diese Richtlinienvorlage, um eine neue Richtlinie zu erstellen.

$policyDefn = Get-AzDataProtectionPolicyTemplate -DatasourceType AzureDisk

$policyDefn | fl

DatasourceType : {Microsoft.Compute/disks}

ObjectType : BackupPolicy

PolicyRule : {BackupHourly, Default}

$policyDefn.PolicyRule | fl

BackupParameter : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.AzureBackupParams

BackupParameterObjectType : AzureBackupParams

DataStoreObjectType : DataStoreInfoBase

DataStoreType : OperationalStore

Name : BackupHourly

ObjectType : AzureBackupRule

Trigger : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.ScheduleBasedTriggerContext

TriggerObjectType : ScheduleBasedTriggerContext

IsDefault : True

Lifecycle : {Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.SourceLifeCycle}

Name : Default

ObjectType : AzureRetentionRule

Die Richtlinienvorlage besteht aus einem Trigger (der entscheidet, was die Sicherung auslöst) und einem Lebenszyklus (der entscheidet, wann die Sicherung gelöscht/kopiert bzw. verschoben werden soll). In Azure Disk Backup ist der Standardwert für „Trigger“ eine geplante stündliche Auslösung alle 4 Stunden (PT4H) und für die Beibehaltung der einzelnen Sicherungen für 7 Tage.

$policyDefn.PolicyRule[0].Trigger | fl

ObjectType : ScheduleBasedTriggerContext

ScheduleRepeatingTimeInterval : {R/2020-04-05T13:00:00+00:00/PT4H}

TaggingCriterion : {Default}

$policyDefn.PolicyRule[1].Lifecycle | fl

DeleteAfterDuration : P7D

DeleteAfterObjectType : AbsoluteDeleteOption

SourceDataStoreObjectType : DataStoreInfoBase

SourceDataStoreType : OperationalStore

TargetDataStoreCopySetting :

Azure Disk Backup ermöglicht mehrere Sicherungen pro Tag. Wenn Sie häufigere Sicherungen benötigen, wählen Sie die Stündliche Sicherungshäufigkeit mit der Möglichkeit aus, Sicherungen mit Intervallen von 4, 6, 8 oder 12 Stunden zu erstellen. Die Sicherungen werden basierend auf dem ausgewählten Zeitintervall geplant. Wenn Sie beispielsweise alle 4 Stunden auswählen, werden die Sicherungen ungefähr im Intervall jeder 4 Stunden durchgeführt, sodass die Sicherungen gleichmäßig über den Tag verteilt werden. Wenn eine tägliche Sicherung ausreicht, wählen Sie die tägliche Sicherungshäufigkeit aus. Bei der Sicherungshäufigkeit „Täglich“ können Sie die Uhrzeit angeben, zu der die Sicherungen erstellt werden. Es muss beachtet werden, dass mit der Uhrzeit die Startzeit der Sicherung angegeben wird und nicht die Zeit, zu der die Sicherung abgeschlossen ist. Die für den Abschluss des Sicherungsvorgangs erforderliche Zeit hängt von verschiedenen Faktoren ab, einschließlich der Datenträgergröße und des Churns zwischen aufeinanderfolgenden Sicherungen. Azure Disk Backup ist jedoch eine agentlose Sicherung, die inkrementelle Momentaufnahmen verwendet, was sich nicht auf die Leistung der Produktionsanwendung auswirkt.

Hinweis

- Obwohl der ausgewählte Tresor möglicherweise die Einstellung für die globale Redundanz aufweist, unterstützt Azure Disk Backup derzeit nur den Momentaufnahmen-Datenspeicher. Alle Backups werden in einer Ressourcengruppe in Ihrem Abonnement gespeichert und nicht in den Backup-Tresorspeicher kopiert.

- Für Azure-Datenträger, die zu Standard-HDD-, Standard-SSD- und Premium-SSD-SKUs gehören, können Sie den Sicherungszeitplan mit stündlichen Frequenzen (von 1, 2, 4, 6, 8 oder 12 Stunden) und der täglichen Häufigkeit definieren.

- Für Azure-Datenträger, die zu Premium V2- und Ultra Disk-SKUs gehören, können Sie den Sicherungszeitplan mit der Stundenhäufigkeit von nur 12 Stunden und täglicher Häufigkeit definieren.

Weitere Informationen zur Richtlinienerstellung finden Sie im Azure Disk Backup-Richtliniendokument .

Wenn Sie die Stundenhäufigkeit oder den Aufbewahrungszeitraum bearbeiten möchten, verwenden Sie die Befehle Edit-AzDataProtectionPolicyTriggerClientObject und/oder Edit-AzDataProtectionPolicyRetentionRuleClientObject . Sobald das Richtlinienobjekt alle gewünschten Werte aufweist, erstellen Sie mithilfe der New-AzDataProtectionBackupPolicy eine neue Richtlinie aus dem Richtlinienobjekt.

New-AzDataProtectionBackupPolicy -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name -Name diskBkpPolicy -Policy $policyDefn

Name Type

---- ----

diskBkpPolicy Microsoft.DataProtection/backupVaults/backupPolicies

$diskBkpPol = Get-AzDataProtectionBackupPolicy -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name -Name "diskBkpPolicy"

Konfigurieren der Sicherung

Nachdem der Tresor und die Richtlinie erstellt wurden, gibt es drei wichtige Punkte, die der Benutzer für den Schutz eines Azure-Datenträgers beachten muss.

Wichtige involvierte Entitäten

Zu schützender Datenträger

Rufen Sie die ARM-ID des zu schützenden Datenträgers ab. Dies dient als Bezeichner des Datenträgers. Wir verwenden ein Beispiel für einen Datenträger mit dem Namen „PSTestDisk“ unter der Ressourcengruppe „diskrg“ unter einem anderen Abonnement.

$DiskId = "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx/resourcegroups/diskrg/providers/Microsoft.Compute/disks/PSTestDisk"

Ressourcengruppe für Momentaufnahme

Die Datenträgermomentaufnahmen werden in einer Ressourcengruppe innerhalb Ihres Abonnements gespeichert. Als Richtlinie wird empfohlen, eine dedizierte Ressourcengruppe als Momentaufnahmen-Datenspeicher zu erstellen, der vom Azure Backup-Dienst verwendet werden soll. Mit einer dedizierten Ressourcengruppe lassen sich die Zugriffsrechte auf die Ressourcengruppe beschränken, was Sicherheit gewährleistet und eine einfache Verwaltung der Sicherungsdaten ermöglicht. Notieren Sie sich die Arm-ID für die Ressourcengruppe, in der Sie die Datenträger-Momentaufnahmen platzieren möchten.

$snapshotrg = "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx/resourceGroups/snapshotrg"

Sicherungstresor

Die Sicherungs tresore erfordern Berechtigungen auf dem Datenträger und die Momentaufnahme-Ressourcengruppe, um Momentaufnahmen zu erstellen und ihren Lebenszyklus zu verwalten. Die vom System zugewiesene verwaltete Identität des Tresors wird zum Zuweisen solcher Berechtigungen verwendet. Verwenden Sie den Befehl "Update-AzRecoveryServicesVault", um die systemzugeordnete verwaltete Identität für den Wiederherstellungsdienst-Tresor zu aktivieren.

Zuweisen von Berechtigungen

Der Benutzer muss über RBAC für den Tresor (dargestellt durch die Tresor-MSI) und den relevanten Datenträger und/oder die Datenträger-RG einige Berechtigungen zuweisen. Diese können über das Portal oder PowerShell ausgeführt werden.

Der Sicherungstresor verwendet eine verwaltete Identität, um auf andere Azure-Ressourcen zuzugreifen. Um das Backup von verwalteten Datenträgern zu konfigurieren, erfordert die verwaltete Identität vom Backup Tresor eine Reihe von Berechtigungen für die Quellfestplatten und Ressourcengruppen, auf denen Momentaufnahmen erstellt und verwaltet werden.

Eine vom System zugewiesene verwaltete Identität ist auf eine pro Ressource beschränkt und ist an den Lebenszyklus dieser Ressource gebunden. Sie können der verwalteten Identität mithilfe der rollenbasierten Zugriffssteuerung von Azure (Azure RBAC) Berechtigungen erteilen. Eine verwaltete Identität ist ein spezieller Dienstprinzipal, der nur zusammen mit Azure-Ressourcen verwendet werden kann. Erfahren Sie mehr über verwaltete Identitäten.

Um das Backup von verwalteten Datenträgern zu konfigurieren, müssen die folgenden Voraussetzungen erfüllt sein:

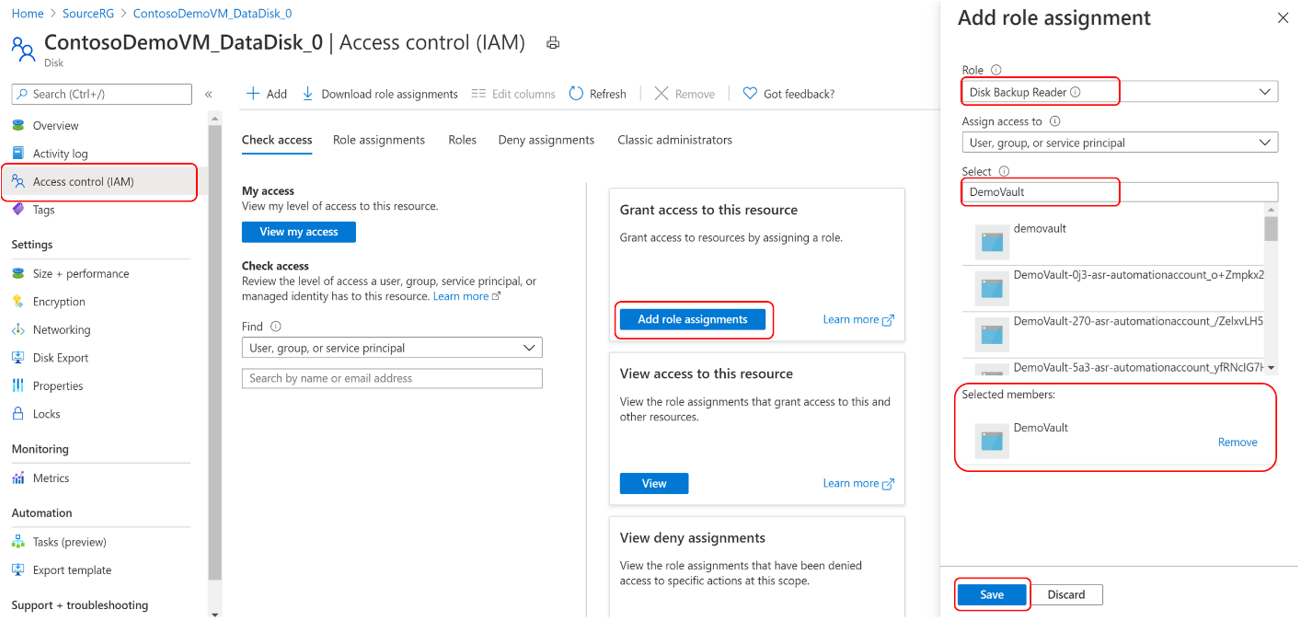

Weisen Sie die Rolle Leseberechtigter für Datenträgersicherung der verwalteten Identität vom Backup-Tresor auf der Quellfestplatte zu, die gesichert werden muss.

Wechseln Sie zu dem Datenträger, der gesichert werden muss.

Wechseln Sie zu Access Control (IAM), und wählen Sie "Rollenzuweisungen hinzufügen" aus.

Wählen Sie im rechten Kontextbereich den Festplattensicherungsleser in der Rolle-Dropdownliste aus.

Wählen Sie die verwaltete Identität des Backup-Tresors, und klicken Sie auf Speichern.

Tipp

Geben Sie den Namen des Backup Tresors ein, um die verwaltete Identität des Tresors auszuwählen.

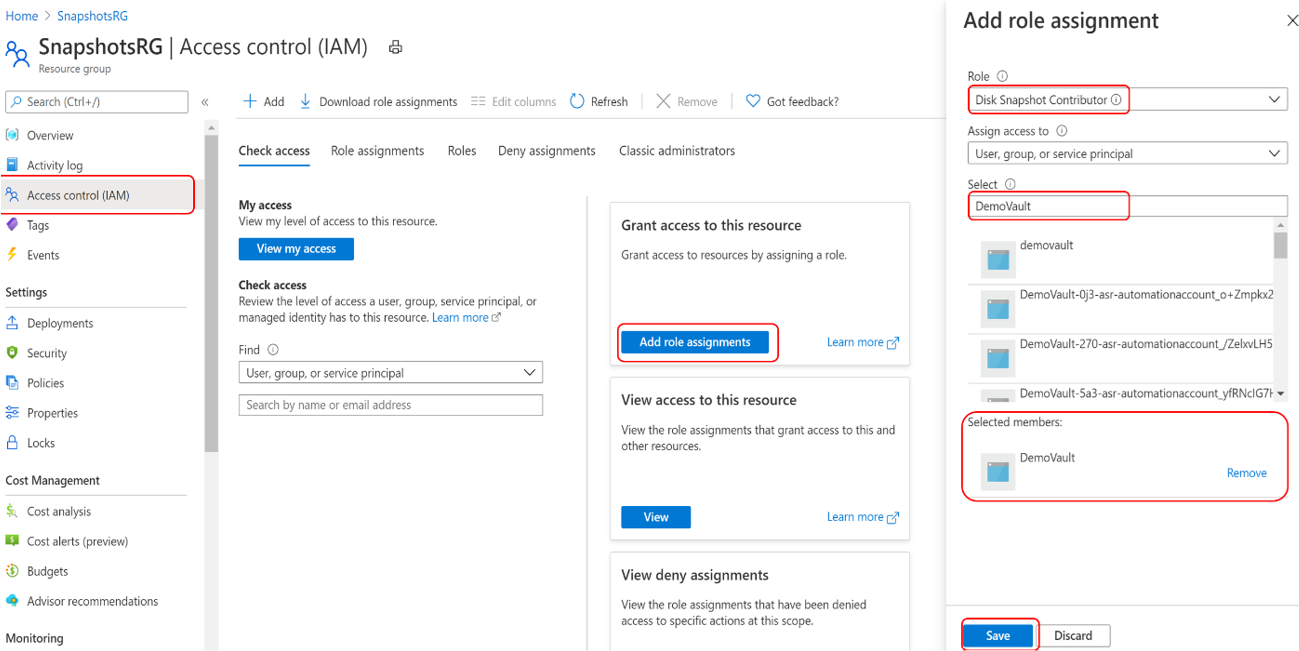

Weisen Sie die Rolle Mitwirkender für Datenträgermomentaufnahmen der verwalteten Identität des Backup-Tresors in der Ressourcengruppe zu, in der Sicherungen erstellt und vom Azure Backup-Dienst verwaltet werden. Die Datenträger-Momentaufnahmen werden in einer Ressourcengruppe innerhalb Ihres Abonnements gespeichert. Damit der Azure Backup Dienst Momentaufnahmen erstellen, speichern und verwalten kann, müssen Sie Berechtigungen für den Backup Tresor bereitstellen.

Wechseln Sie zur Ressourcengruppe. Die Ressourcengruppe ist z. B. SnapshotRG, die sich im selben Abonnement wie die des Datenträgers befindet, der gesichert werden soll.

Wechseln Sie zu Access Control (IAM), und wählen Sie "Rollenzuweisungen hinzufügen" aus.

Wählen Sie im rechten Kontextbereich in der Dropdownliste "Rolle" die Option "Disk Snapshot Contributor" aus.

Wählen Sie die verwaltete Identität des Backup-Tresors, und klicken Sie auf Speichern.

Tipp

Geben Sie den Namen des Sicherungstresors ein, um die verwaltete Identität des Tresors auszuwählen.

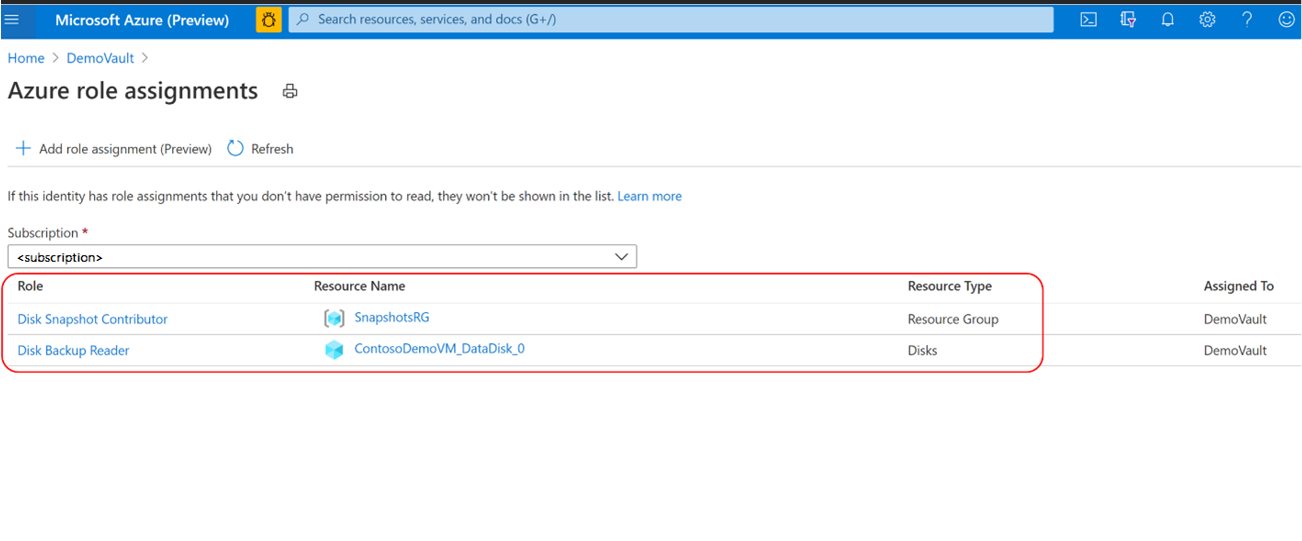

Vergewissern Sie sich, dass die verwaltete Identität des Sicherungstresors über den richtigen Satz an Rollenzuweisungen für den Quelldatenträger und die Ressourcengruppe, die als Momentaufnahmen-Datenspeicher verfügt, fungiert.

Hinweis

Während die Rollenzuweisungen im Portal korrekt wiedergegeben werden, kann es etwa 15-30 Minuten dauern, bis die Berechtigung auf die verwaltete Identität des Backup Tresors angewendet wird.

Vorbereiten der Anforderung

Nachdem alle relevanten Berechtigungen festgelegt wurden, wird die Konfiguration der Sicherung in zwei Schritten ausgeführt. Zunächst bereiten wir die relevante Anforderung vor, indem wir den relevanten Tresor, die Richtlinie, den Datenträger und die Momentaufnahmeressourcengruppe mit Hilfe des Befehls Initialize-AzDataProtectionBackupInstance verwenden. Anschließend übermitteln wir die Anforderung, den Datenträger mithilfe des Befehls "New-AzDataProtectionBackupInstance " zu schützen.

$instance = Initialize-AzDataProtectionBackupInstance -DatasourceType AzureDisk -DatasourceLocation $TestBkpvault.Location -PolicyId $diskBkpPol[0].Id -DatasourceId $DiskId

$instance.Property.PolicyInfo.PolicyParameter.DataStoreParametersList[0].ResourceGroupId = $snapshotrg

New-AzDataProtectionBackupInstance -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name -BackupInstance $instance

Name Type BackupInstanceName

---- ---- ------------------

diskrg-PSTestDisk-3df6ac08-9496-4839-8fb5-8b78e594f166 Microsoft.DataProtection/backupVaults/backupInstances diskrg-PSTestDisk-3df6ac08-9496-4839-8fb5-8b78e594f166

Ausführen einer bedarfsgesteuerten Sicherung

Abrufen der relevanten Sicherungsinstanz, für die der Benutzer eine Sicherung mithilfe von Get-AzDataProtectionBackupInstance auslösen möchte

$instance = Get-AzDataProtectionBackupInstance -SubscriptionId "xxxx-xxx-xxx" -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name -Name "BackupInstanceName"

Sie können eine Aufbewahrungsregel angeben, während Sie die Sicherung auslösen. Navigieren Sie zum Anzeigen der Aufbewahrungsregeln in der Richtlinie durch das Richtlinienobjekt für Aufbewahrungsregeln. Im folgenden Beispiel wird die Regel mit dem Namen „Default“ angezeigt, und wir verwenden diese Regel für die bedarfsgesteuerte Sicherung.

$policyDefn.PolicyRule | fl

BackupParameter : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.AzureBackupParams

BackupParameterObjectType : AzureBackupParams

DataStoreObjectType : DataStoreInfoBase

DataStoreType : OperationalStore

Name : BackupHourly

ObjectType : AzureBackupRule

Trigger : Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.ScheduleBasedTriggerContext

TriggerObjectType : ScheduleBasedTriggerContext

IsDefault : True

Lifecycle : {Microsoft.Azure.PowerShell.Cmdlets.DataProtection.Models.Api20210201Preview.SourceLifeCycle}

Name : Default

ObjectType : AzureRetentionRule

Auslösen einer On-Demand-Sicherung mithilfe des Befehls "Backup-AzDataProtectionBackupInstanceAdhoc ".

$AllInstances = Get-AzDataProtectionBackupInstance -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name

Backup-AzDataProtectionBackupInstanceAdhoc -BackupInstanceName $AllInstances[0].Name -ResourceGroupName "testBkpVaultRG" -VaultName $TestBkpVault.Name -BackupRuleOptionRuleName "Default"

Aufträge nachverfolgen

Verfolgen Sie alle Aufträge mithilfe des Befehls "Get-AzDataProtectionJob ". Sie können alle Aufträge auflisten und ein bestimmtes Auftragsdetail abrufen.

Sie können auch Az.ResourceGraph verwenden, um alle Aufträge für alle Sicherungstresore zu überprüfen. Verwenden Sie den Befehl Search-AzDataProtectionJobInAzGraph, um den relevanten Auftrag zu erhalten, der in jedem Sicherungstresor vorhanden sein kann.

$job = Search-AzDataProtectionJobInAzGraph -Subscription $sub -ResourceGroupName "testBkpVaultRG" -Vault $TestBkpVault.Name -DatasourceType AzureDisk -Operation OnDemandBackup

Nächste Schritte

Stellen Sie verwaltete Datenträger mithilfe des Azure-Portals, Azure PowerShell, Azure CLI wieder her.