Konfigurieren von Bastion für native Clientverbindungen

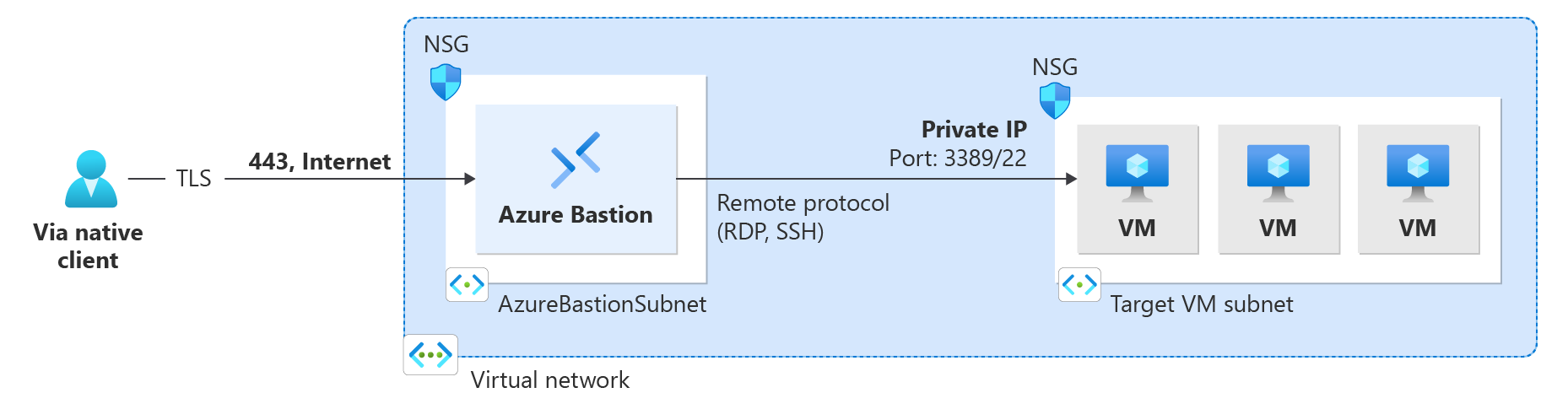

In diesem Artikel wird beschrieben, wie Sie Ihre Bastion-Bereitstellung so konfigurieren, dass Verbindungen vom nativen Client (SSH oder RDP) auf Ihrem lokalen Computer mit VMs im VNet akzeptiert werden. Mit dem nativen Client können Sie über Bastion mithilfe der Azure CLI eine Verbindung mit Ihren Ziel-VMs herstellen und Ihre Anmeldeoptionen um ein lokales SSH-Schlüsselpaar und Microsoft Entra ID erweitern. Überdies Sie je nach Verbindungstyp und Client auch Dateien hoch- oder herunterladen.

Sie können dieses Feature konfigurieren, indem Sie eine bestehende Bereitstellung von Bastion ändern oder Bastion mit der bereits festgelegten Featurekonfiguration bereitstellen. Die Ihnen zur Verfügung stehenden Funktionen auf der VM beim Herstellen einer Verbindung über einen nativen Client sind davon abhängig, was auf dem nativen Client aktiviert ist.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Bereitstellen von Bastion mit dem nativen Clientfeature

Wenn Sie Bastion noch nicht in Ihrem VNet bereitgestellt haben, können Sie das native Clientfeature verwenden, indem Sie Bastion mithilfe der manuellen Einstellungen bereitstellen. Entsprechende Schritte finden Sie unter Tutorial – Bereitstellen von Bastion mit manuellen Einstellungen. Geben Sie beim Bereitstellen von Bastion die folgenden Einstellungen an:

Wählen Sie auf der Registerkarte Grundlagen für Instanzdetails -> Tarif die Option Standard aus. Der native Client-Support erfordert die Standard-SKU.

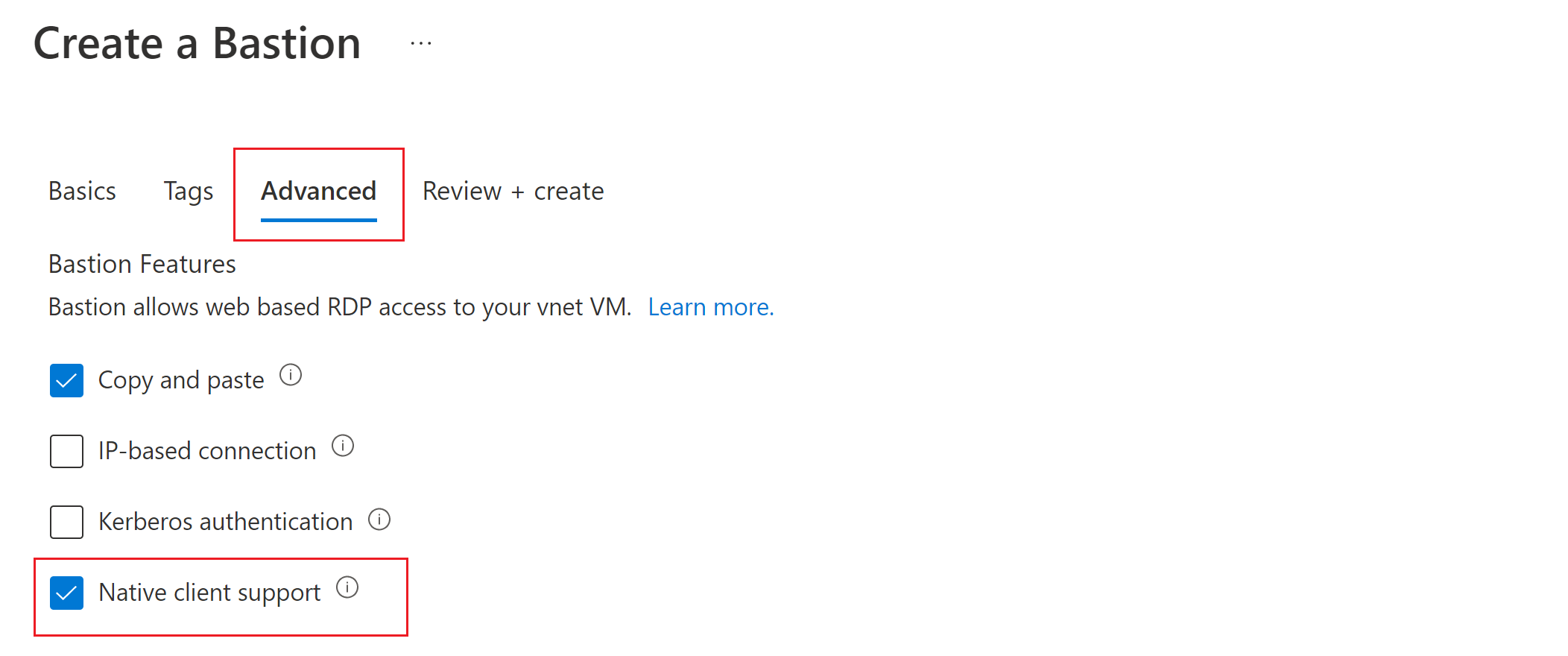

Bevor Sie den Bastion-Host erstellen, wechseln Sie zur Registerkarte Erweitert, und aktivieren Sie das Kontrollkästchen für Native Clientunterstützung zusammen mit den Kontrollkästchen für alle anderen zusätzlichen Features, die Sie bereitstellen möchten.

Wählen Sie zur Validierung die Option Überprüfen und erstellen und anschließend Erstellen aus, um Ihren Bastion-Host bereitzustellen.

Ändern einer vorhandenen Bastion-Bereitstellung

Wenn Sie Bastion bereits in Ihrem VNet bereitgestellt haben, ändern Sie die folgenden Konfigurationseinstellungen:

Navigieren Sie zur Seite Konfiguration für Ihre Bastion-Ressource. Stellen Sie sicher, dass der SKU-Tarif Standard ist. Wenn dies nicht der Fall ist, wählen Sie Standard aus.

Aktivieren Sie das Kontrollkästchen für Nativer Client-Support, und wenden Sie dann Ihre Änderungen an.

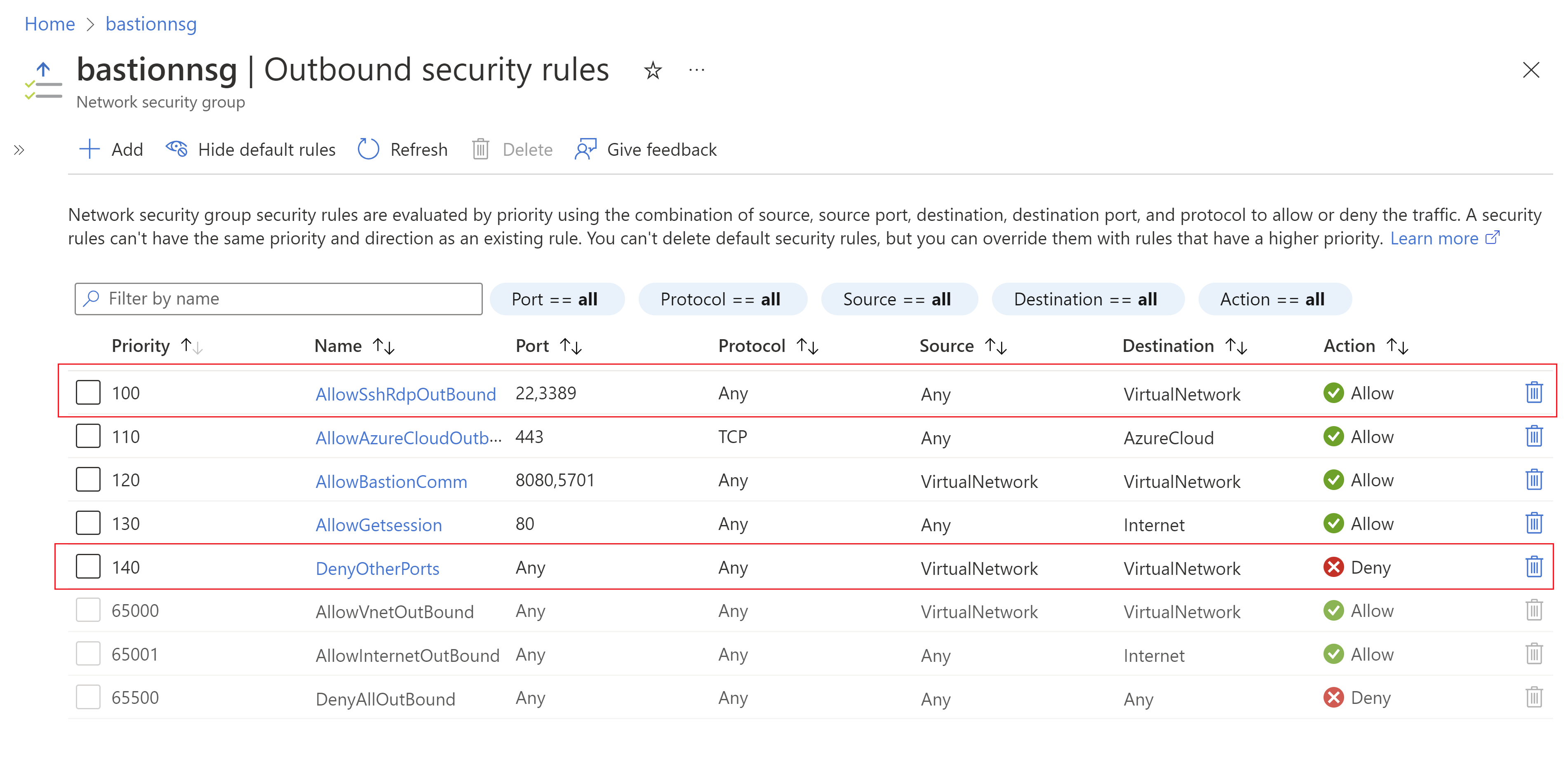

Schützen der nativen Clientverbindung

Wenn Sie Ihre native Clientverbindung weiter schützen möchten, können Sie den Portzugriff einschränken, indem Sie nur Zugriff auf Port 22/3389 gewähren. Um den Portzugriff einzuschränken, müssen Sie die folgenden NSG-Regeln im AzureBastionSubnet bereitstellen, um den Zugriff auf ausgewählte Ports zuzulassen und den Zugriff von anderen Ports aus zu verweigern.

Verbinden mit VMs

Nach der Bereitstellung dieser Funktion gibt es verschiedene Verbindungsanweisungen, je nachdem, von welchem Hostcomputer aus und zu welcher Client-VM Sie eine Verbindung herstellen.

Verwenden Sie die folgende Tabelle, um zu verstehen, wie Sie eine Verbindung von nativen Clients aus herstellen. Beachten Sie, dass verschiedene unterstützte Kombinationen von nativen Client- und Ziel-VMs unterschiedliche Funktionen ermöglichen und bestimmte Befehle erfordern.

| Client | Ziel-VM | Methode | Microsoft Entra-Authentifizierung | Dateiübertragung | Gleichzeitige VM-Sitzungen | Benutzerdefinierter Port |

|---|---|---|---|---|---|---|

| Native Windows-Client | Windows-VM | RDP | Ja | Upload/Download | Ja | Ja |

| Linux-VM | SSH | Ja | Keine | Ja | Ja | |

| Beliebige VM | az network bastion tunnel | Nein | Upload | Nein | Nein | |

| Nativer Linux-Client | Linux-VM | SSH | Ja | Keine | Ja | Ja |

| Windows oder beliebige VM | az network bastion tunnel | Nein | Upload | Nein | Nein | |

| Anderer nativer Client (Putty) | Beliebige VM | az network bastion tunnel | Nein | Upload | Nein | Nein |

Einschränkungen:

- Die Anmeldung mit einem privaten SSH-Schlüssel, der in Azure Key Vault gespeichert ist, wird von diesem Feature nicht unterstützt. Laden Sie Ihren privaten Schlüssel in eine Datei auf Ihren lokalen Computer herunter, bevor Sie sich mithilfe eines SSH-Schlüsselpaars bei einer Linux-VM anmelden.

- Das Herstellen einer Verbindung mit einem nativen Client wird in Cloud Shell nicht unterstützt.