Azure KI Bot Service-Verschlüsselung für ruhende Daten

GILT FÜR: SDK v4

Azure KI Bot Service verschlüsselt Ihre Ressource automatisch, um Ihre Daten zu schützen sowie die Sicherheits- und Complianceanforderungen der Organisation zu erfüllen.

Verschlüsselung und Entschlüsselung sind transparent, was bedeutet, dass die Verschlüsselung und der Zugriff für Sie verwaltet werden. Ihre Daten werden standardmäßig geschützt, und Sie müssen weder Code noch Anwendungen ändern, um die Verschlüsselung nutzen zu können.

Informationen zur Verwaltung von Verschlüsselungsschlüsseln

Standardmäßig verwendet Ihr Abonnement von Microsoft verwaltete Verschlüsselungsschlüssel. Sie können Ihre Bot-Ressource mit Ihren eigenen Schlüsseln verwalten, die als kundenseitig verwaltete Schlüssel bezeichnet werden. Vom Kunden verwaltete Schlüssel bieten größere Flexibilität beim Erstellen, Rotieren, Deaktivieren und Widerrufen von Zugriffssteuerungen zu den Daten, die Azure KI Bot Service speichert. Außerdem können Sie die zum Schutz Ihrer Daten verwendeten Verschlüsselungsschlüssel überwachen.

Beim Verschlüsseln von Daten verschlüsselt Azure KI Bot Service mit zwei Verschlüsselungsebenen. Wenn vom Kunden verwaltete Schlüssel nicht aktiviert sind, werden beide von Microsoft verwendeten Schlüssel verwendet. Wenn vom Kunden verwaltete Schlüssel aktiviert sind, werden die Daten sowohl mit dem vom Kunden verwalteten Schlüssel als auch mit einem von Microsoft verwalteten Schlüssel verschlüsselt.

Von Kunden verwaltete Schlüssel mit Azure Key Vault

Um das Feature mit kundenseitig verwalteten Schlüsseln zu nutzen, müssen Sie Schlüssel in Azure Key Vault speichern und verwalten. Sie können entweder Ihre eigenen Schlüssel erstellen und in einem Schlüsseltresor speichern oder mit den Azure Key Vault-APIs Schlüssel generieren. Ihre Bot-Ressource und der Schlüsseltresor können sich in verschiedenen Abonnements befinden, müssen sich jedoch im selben Microsoft Entra ID-Mandanten befinden. Weitere Informationen zum Azure Key Vault finden Sie unter What is Azure Key Vault? (Was ist der Azure Key Vault?).

Bei Verwendung eines kundenseitig verwalteten Schlüssels verschlüsselt Azure KI Bot Service Ihre Daten in seinem Speicher. Wenn der Zugriff auf diesen Schlüssel widerrufen oder der Schlüssel gelöscht wird, kann Ihr Bot Azure KI Bot Service nicht zum Senden oder Empfangen von Nachrichten verwenden und Sie können nicht auf die Konfiguration Ihres Bots im Azure-Portal zugreifen oder diese bearbeiten.

Wenn Sie eine Azure Bot-Ressource über das Portal erstellen, generiert Azure eine App-ID und ein Kennwort, speichert sie aber nicht im Azure Key Vault. Sie können Key Vault mit Azure KI Bot Service verwenden. Konfigurieren der Web-App für die Verbindung mit Key Vault. Ein Beispiel zum Speichern und Abrufen von geheimen Schlüsseln mit Key Vault finden Sie in der Schnellstartanleitung: Geheime Azure Key Vault-Clientbibliothek für .NET (SDK v4).

Wichtig

Das Azure KI Bot Service-Team kann einen kundenseitig verwalteten Verschlüsselungs-Bot ohne Zugriff auf den Schlüssel nicht wiederherstellen.

Welche Daten sind verschlüsselt?

Azure KI Bot Service speichert Kundendaten über den Bot, die von ihr verwendeten Kanäle, Konfigurationseinstellungen, die Entwicklersätze und ggf. einen Datensatz der derzeit aktiven Unterhaltungen. Es speichert auch vorübergehend, für weniger als 24 Stunden, die Nachrichten, die über die Direct Line oder Webchat Kanäle gesendet wurden, sowie alle hochgeladenen Anlagen.

Alle Kundendaten werden mit zwei Verschlüsselungsebenen im Azure KI Bot Service verschlüsselt; entweder mit von Microsoft verwalteten Schlüsseln oder von Microsoft und kundenseitig verwalteten Schlüsseln. Azure KI Bot Service verschlüsselt vorübergehend gespeicherte Daten mithilfe der von Microsoft verwalteten Verschlüsselung und verschlüsselt abhängig von der Konfiguration der Azure Bot-Ressource längerfristige Daten mithilfe der von Microsoft oder vom Kunden verwalteten Verschlüsselung.

Hinweis

Da Azure KI Bot Service vorhanden ist, um Kunden die Möglichkeit zu bieten, Nachrichten an und von Benutzern in anderen Diensten außerhalb des Azure KI Bot Service zu übermitteln, erstreckt sich die Verschlüsselung nicht auf diese Dienste. Dies bedeutet, dass Daten unter der Kontrolle von Azure KI Bot Service gemäß den Anleitungen in diesem Artikel verschlüsselt gespeichert werden; Wenn der Dienst jedoch an einen anderen Dienst übermitteln soll, werden die Daten entschlüsselt und dann mithilfe der TLS 1.2-Verschlüsselung an den Zieldienst gesendet.

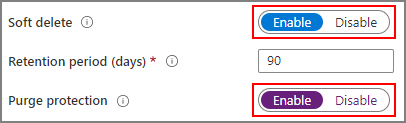

So konfigurieren Sie Ihre Azure Key Vault-Instanz

Wenn Sie kundenseitig verwaltete Schlüssel mit Azure KI Bot Service verwenden, müssen Sie zwei Eigenschaften für die Azure Key Vault-Instanz festlegen, die Sie zum Hosten Ihrer Verschlüsselung verwenden möchten: Vorläufiges Löschen und Löschschutz. Diese Features stellen sicher, dass Sie Ihren Schlüssel wiederherstellen können, wenn er aus irgendeinem Grund versehentlich gelöscht wurde. Weitere Informationen zum vorläufigen Löschen und Löschschutz finden Sie unter Übersicht über die Azure Key Vault-Funktion für vorläufiges Löschen.

Bei Verwendung einer vorhandenen Azure Key Vault-Instanz können Sie überprüfen, ob diese Eigenschaften aktiviert sind, indem Sie sich im Azure-Portal den Abschnitt Eigenschaften ansehen. Wenn eine dieser Eigenschaften nicht aktiviert ist, lesen Sie Key Vault unter Vorläufiges Löschen und Löschschutz aktivieren.

Azure KI Bot Service-Zugriff auf einen Schlüsseltresor gewähren

Damit Azure KI Bot Service Zugriff auf den Schlüsseltresor hat, den Sie für diesen Zweck erstellt haben, muss eine Zugriffsrichtlinie festgelegt werden, die dem Dienstprinzipal des Azure KI Bot Service den aktuellen Satz von Berechtigungen verleiht. Weitere Informationen zu Azure Key Vault, einschließlich der Erstellung eines Schlüsseltresors, finden Sie unter Über Azure Key Vault.

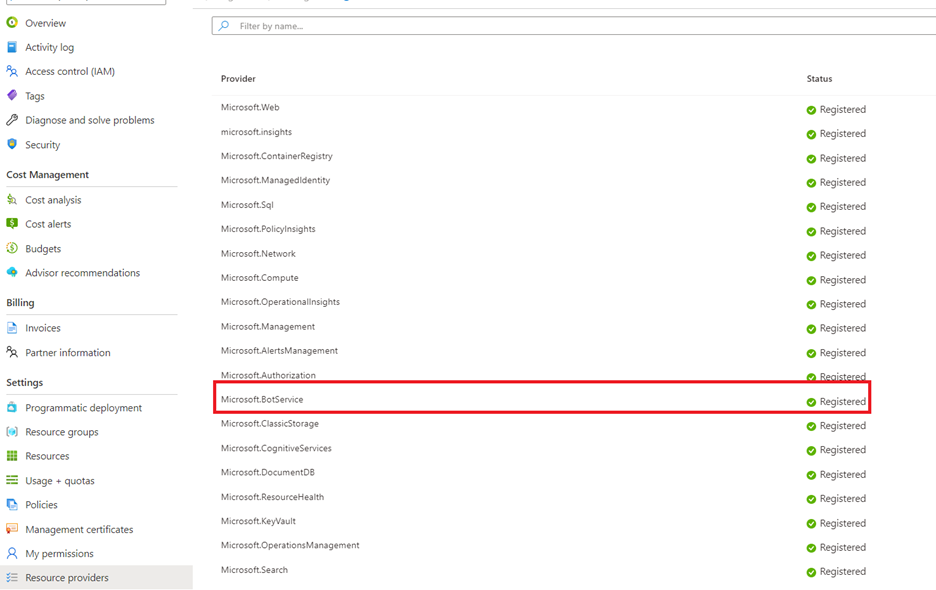

Registrieren Sie den Azure KI Bot Service-Ressourcenanbieter für Ihr Abonnement, das den Schlüsseltresor enthält.

- Öffnen Sie das Azure-Portal.

- Öffnen Sie das Blatt Abonnements und wählen Sie das Abonnement aus, das den Schlüsseltresor enthält.

- Öffnen Sie das Blatt Ressourcenanbieter und registrieren Sie den Microsoft.BotService-Ressourcenanbieter.

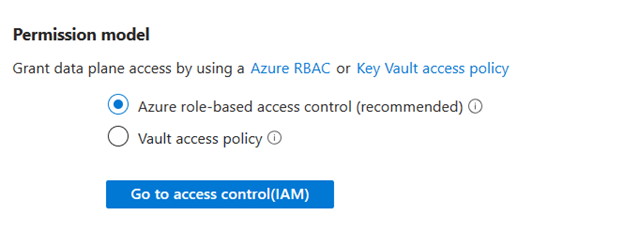

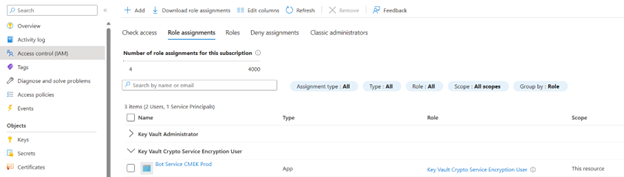

Azure Key Vault unterstützt zwei Arten von Berechtigungsmodellen: rollenbasierte Zugriffssteuerung (RBAC) oder Tresorzugriffsrichtlinie. Sie können beide Berechtigungsmodelle verwenden. Stellen Sie sicher, dass die Firewalls und virtuellen Netzwerke im Blatt Netzwerk des Key Vault bei diesem Schritt auf Öffentlichen Zugriff von allen Netzwerken zulassen festgelegt sind. Stellen Sie außerdem sicher, dass dem Operator die Berechtigung für Schlüssel-Verwaltungsvorgänge erteilt wurde.

Um das Azure RBAC-Berechtigungsmodell in Ihrem Schlüsseltresor zu konfigurieren:

- Öffnen Sie das Blatt Schlüsseltresore, und wählen Sie Ihren Schlüsseltresor aus.

- Wechseln Sie zum Blatt Zugriffssteuerung (IAM) und weisen Sie die Key Vault-Kryptodienstverschlüsselungs-Rolle dem Bot Service CMEK Prod zu. Nur ein Benutzer mit der Rolle des Abonnementbesitzers kann diese Änderung vornehmen.

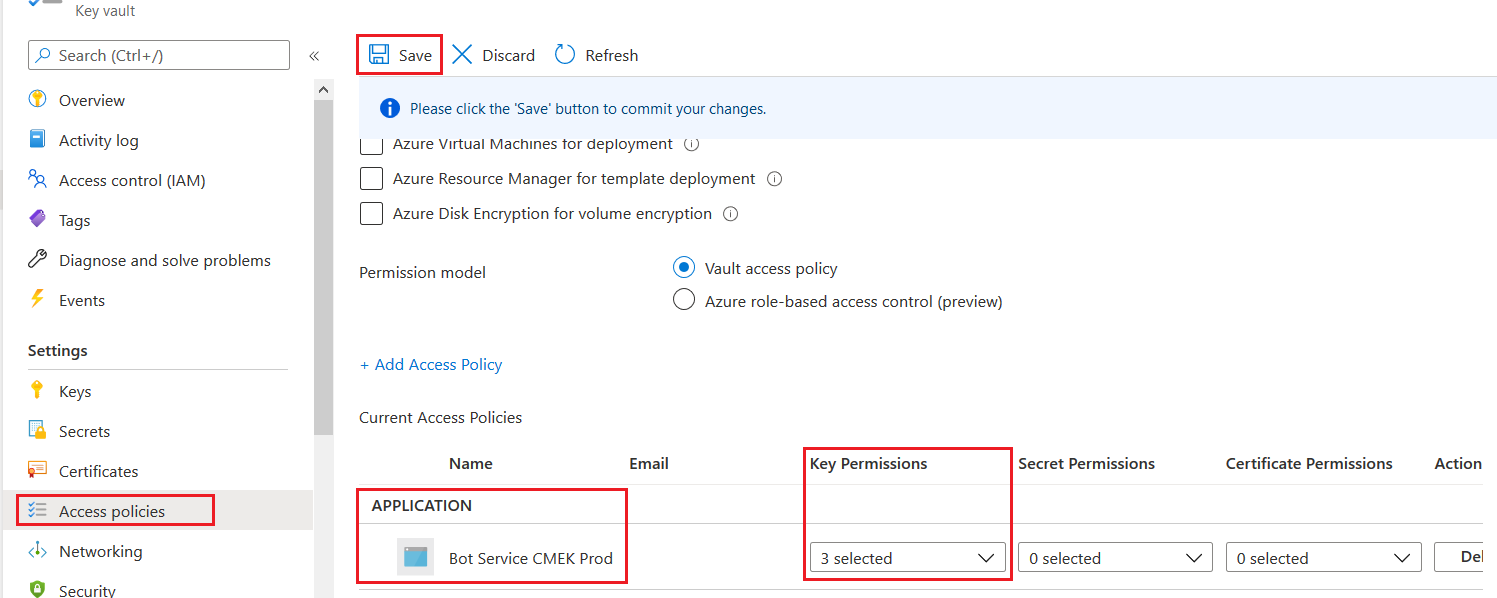

Um Ihren Schlüsseltresor für die Verwendung der Azure Key Vault-Zugriffsrichtlinie zu konfigurieren.

- Öffnen Sie das Blatt Schlüsseltresore, und wählen Sie Ihren Schlüsseltresor aus.

- Fügen Sie die Bot Service CMEK Prod-Anwendung als Zugriffsrichtlinie hinzu, und weisen Sie ihr die folgenden Berechtigungen zu:

- Abrufen (aus den Schlüsselverwaltungsvorgängen)

- Schlüssel offenlegen (von der Kryptographie-Abteilung)

- Schlüssel umbrechen (von der Kryptographie-Abteilung)

- Wählen Sie Speichern aus, um die vorgenommenen Änderungen zu speichern.

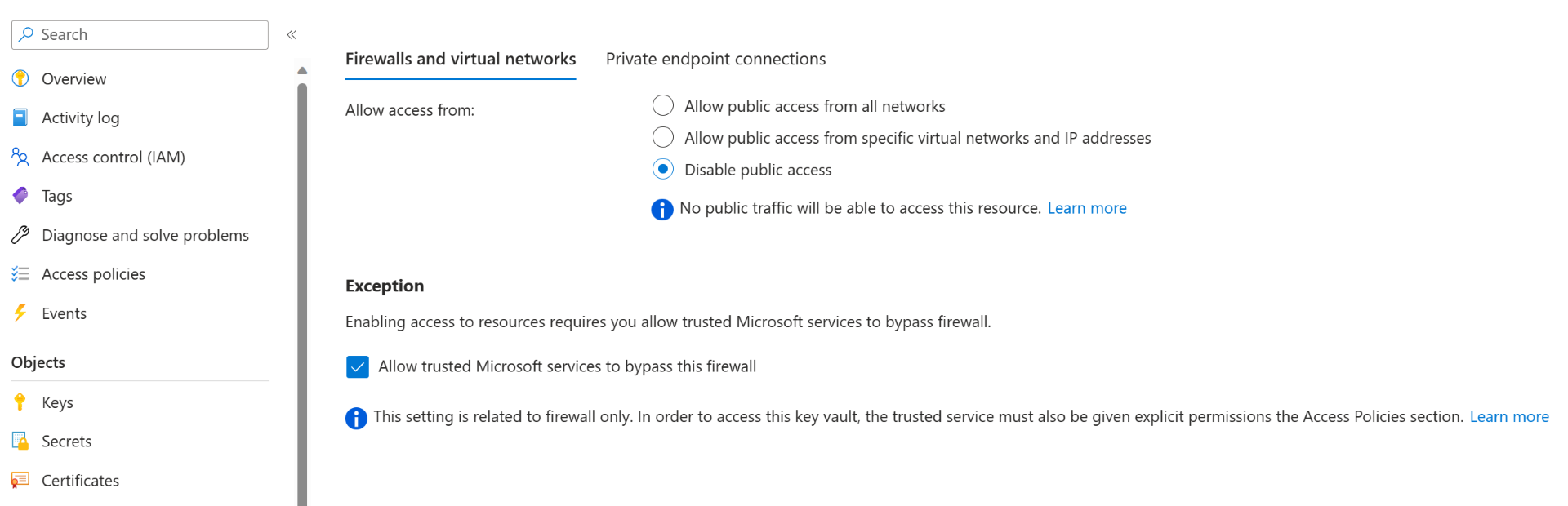

Zulassen, dass Key Vault Ihre Firewall umgeht.

- Öffnen Sie das Blatt Schlüsseltresore, und wählen Sie Ihren Schlüsseltresor aus.

- Öffnen Sie das Blatt Netzwerk und die Registerkarte Firewalls und virtuelle Netzwerke aus.

- Wenn Zugriff zulassen von auf Öffentlichen Zugriff deaktivieren festgelegt ist, stellen Sie sicher, dass vertrauenswürdige Microsoft-Dienste erlaiuben, diese Firewallzu umgehen aktiviert ist.

- Wählen Sie Speichern aus, um die vorgenommenen Änderungen zu speichern.

Aktivieren von vom Kunden verwalteten Schlüsseln

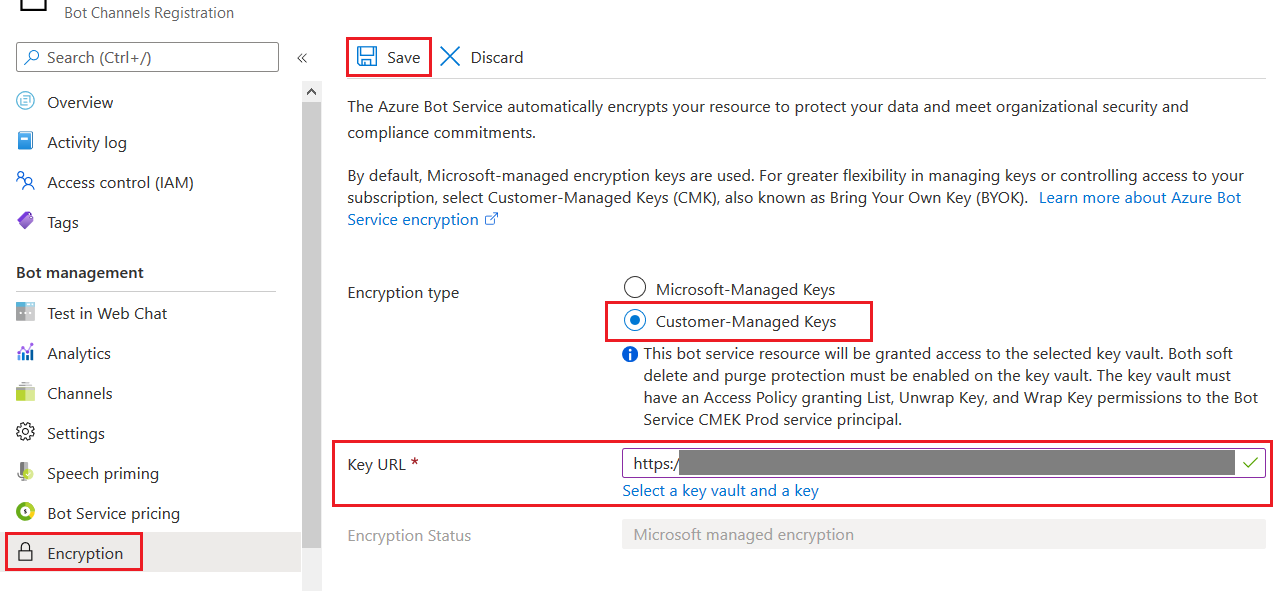

Führen Sie die folgenden Schritte aus, um Ihren Bot mit einem kundenseitig verwalteten Schlüssel zu verschlüsseln:

Öffnen Sie das Azure Bot-Ressourcen-Blatt für Ihren Bot.

Öffnen Sie das Blatt Verschlüsselung Ihres Bots und wählen Sie vom Kunden verwaltete Schlüssel für den Verschlüsselungstyp aus.

Geben Sie entweder den vollständigen URI Ihres Schlüssels ein, einschließlich der Version, oder klicken Sie auf Schlüsseltresor und Schlüssel auswählen, um ihren Schlüssel zu finden.

Klicken Sie oben auf dem Blatt auf Speichern .

Sobald diese Schritte abgeschlossen sind, startet Azure KI Bot Service den Verschlüsselungsprozess, der bis zu 24 Stunden dauern kann. Ihr Bot ist während dieses Zeitraums funktionsfähig.

Rotieren von kundenseitig verwalteten Schlüsseln

Um einen vom Kunden verwalteten Verschlüsselungsschlüssel zu drehen, müssen Sie die Azure KI Bot Service-Ressource aktualisieren, um den neuen URI für den neuen Schlüssel (oder die neue Version des vorhandenen Schlüssels) zu verwenden.

Da die erneute Verschlüsselung mit dem neuen Schlüssel asynchron erfolgt, stellen Sie sicher, dass der alte Schlüssel wieder Standard verfügbar ist, damit Die Daten weiterhin entschlüsselt werden können. Andernfalls könnte Ihr Bot nicht mehr funktionieren. Sie sollten den alten Schlüssel mindestens eine Woche lang aufbewahren.

Widerrufen des Zugriffs auf von Kunden verwaltete Schlüssel

Um den Zugriff zu widerrufen, entfernen Sie die Zugriffsrichtlinie für den Bot Service CMEK Prod-Dienstprinzipal aus Ihrem Schlüsseltresor.

Hinweis

Durch das Widerrufen des Zugriffs werden die meisten Funktionen, die Ihrem Bot zugeordnet sind, nicht mehr angezeigt. Um das Feature für vom Kunden verwaltete Schlüssel zu deaktivieren, deaktivieren Sie das Feature, bevor Sie den Zugriff widerrufen, um sicherzustellen, dass der Bot weiterhin funktioniert.

Nächste Schritte

Weitere Informationen zu Azure Key Vault