Leitfaden zur Entscheidungsfindung für die Identitätsverwaltung

In allen Umgebungen, seien es lokale, Hybrid- oder reine Cloudumgebungen, muss die IT-Abteilung genau bestimmen, welche Administratoren, Benutzer und Gruppen Zugriff auf Ressourcen haben. Dienste für die Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) ermöglichen Ihnen das Verwalten der Zugriffssteuerung in der Cloud.

Wechseln Sie zu: Bestimmen der Anforderungen an die Identitätsintegration | Reine Cloudlösung | Verzeichnissynchronisierung | In der Cloud gehostete Domänendienste | Active Directory-Verbunddienste (AD FS) | Weitere Informationen

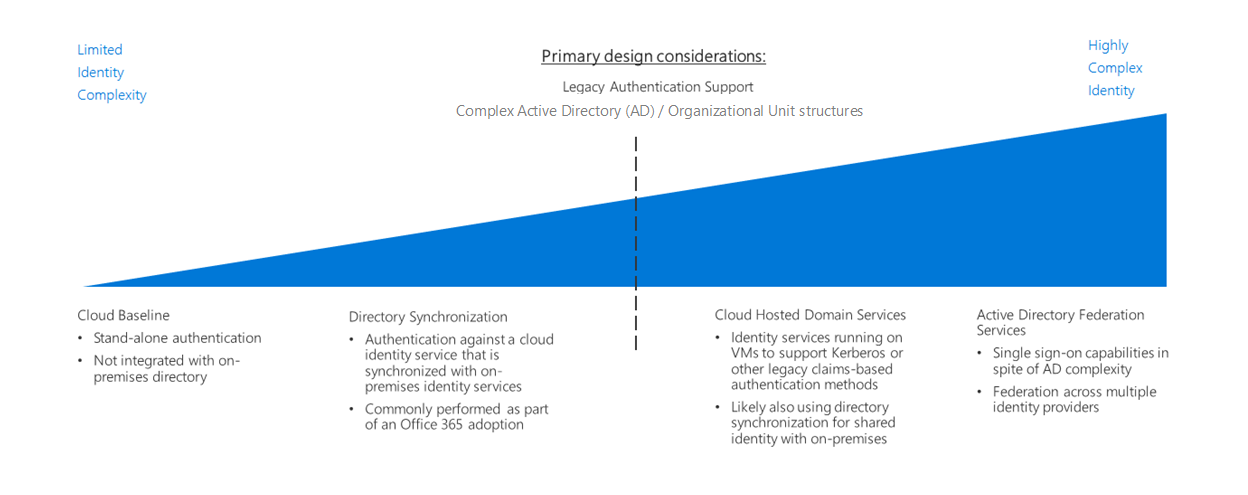

Für die Identitätsverwaltung in einer Cloudumgebung stehen verschiedene Optionen zur Verfügung. Diese variieren in Bezug auf Kosten und Komplexität. Ein wesentlicher Faktor bei der Strukturierung Ihrer cloudbasierten Identitätsverwaltungsdienste ist der Grad der Integration in Ihre bestehende lokale Identitätsverwaltungsinfrastruktur.

Microsoft Entra ID bietet eine grundlegende Zugriffssteuerung und Identitätsverwaltung für Azure-Ressourcen. Wenn die lokale Active Directory-Infrastruktur Ihrer Organisation eine komplexe Gesamtstruktur oder angepasste Organisationseinheiten aufweist, ist für Ihre cloudbasierten Workloads gegebenenfalls eine Verzeichnissynchronisierung mit Microsoft Entra ID erforderlich, um einen einheitlichen Satz von Identitäten, Gruppen und Rollen zwischen der lokalen und der cloudbasierten Umgebung zu gewährleisten. Darüber hinaus kann die Unterstützung von Anwendungen, die von veralteten Authentifizierungsmechanismen abhängen, ggf. die Bereitstellung von Active Directory Domain Services (AD DS) in der Cloud erfordern.

Die cloudbasierte Identitätsverwaltung ist ein iterativer Prozess. Sie können für eine erste Bereitstellung mit einer cloudnativen Lösung mit einer kleinen Anzahl von Benutzern und entsprechenden Rollen beginnen. Im Laufe der Migration müssen Sie Ihre Identitätslösung unter Umständen mithilfe der Verzeichnissynchronisierung integrieren oder Domänendienste im Rahmen Ihrer Cloudbereitstellungen hinzufügen. Überprüfen Sie Ihre Identitätsstrategie bei jeder Iteration Ihres Migrationsprozesses.

Bestimmen der Anforderungen an die Identitätsintegration

| Frage | Reine Cloudlösung | Verzeichnissynchronisierung | In der Cloud gehostete Domänendienste | Active Directory-Verbunddienste (AD FS) |

|---|---|---|---|---|

| Fehlt Ihnen derzeit ein lokaler Verzeichnisdienst? | Ja | Nein | Nr. | Nein |

| Benötigen Ihre Workloads einen gemeinsamen Satz von Benutzern und Gruppen zwischen der Cloud und der lokalen Umgebung? | Nein | Ja | Nein | Nein |

| Sind Ihre Workloads von veralteten Authentifizierungsmechanismen wie Kerberos oder NTLM abhängig? | Nein | Nein | Ja | Ja |

| Wird einmaliges Anmelden über mehrere Identitätsanbieter benötigt? | Nein | Nr. | Nein | Ja |

Im Rahmen der Planung Ihrer Migration zu Azure müssen Sie entscheiden, wie Sie Ihre bestehenden Identitätsverwaltungs- und Cloudidentitätsdienste am besten integrieren. Es folgen gängige Integrationsszenarien.

Reine Cloudlösung

Microsoft Entra ID ist das native System für die Identitäts- und Zugriffsverwaltung (Identity & Access Management, IAM), mit dem Sie Benutzer*innen und Gruppen den Zugriff auf Verwaltungsfeatures der Azure-Plattform erteilen können. Wenn es in Ihrem Unternehmen keine nennenswerte lokale Identitätslösung gibt und Sie planen, Workloads so zu migrieren, dass sie mit cloudbasierten Authentifizierungsmechanismen kompatibel sind, sollten Sie mit der Entwicklung Ihrer Identitätsinfrastruktur mithilfe von Microsoft Entra ID als Basis beginnen.

Annahmen für eine reine Cloudlösung: Für den Einsatz einer rein cloudbasierten Identitätsinfrastruktur wird Folgendes angenommen:

- Ihre cloudbasierten Ressourcen weisen keine Abhängigkeiten von lokalen Verzeichnisdiensten oder Active Directory-Servern auf, oder Workloads können so geändert werden, dass diese Abhängigkeiten entfallen.

- Die zu migrierenden Anwendungs- oder Dienstworkloads unterstützen entweder Authentifizierungsmechanismen, die mit Microsoft Entra ID kompatibel sind, oder können problemlos so geändert werden, dass diese unterstützt werden. Microsoft Entra ID greift auf internetfähige Authentifizierungsmechanismen wie SAML, OAuth und OpenID Connect zurück. Bestehende Workloads, die von veralteten Authentifizierungsmethoden mit Protokollen wie Kerberos oder NTLM abhängen, müssen vor der Migration in die Cloud ggf. gemäß dem Cloudbasismuster angepasst werden.

Tipp

Durch die vollständige Migration Ihrer Identitätsdienste zu Microsoft Entra ID entfällt die Notwendigkeit, Ihre eigene Identitätsinfrastruktur zu pflegen, wodurch Ihre IT-Verwaltung erheblich vereinfacht wird.

Microsoft Entra ID ist jedoch kein vollständiger Ersatz für eine herkömmliche lokale Active Directory-Infrastruktur. Verzeichnisfunktionen, z. B. veraltete Authentifizierungsmethoden, Computerverwaltung oder Gruppenrichtlinien, sind unter Umständen nicht ohne Bereitstellung zusätzlicher Tools oder Dienste in der Cloud verfügbar.

Wenn Sie Ihre lokalen Identitäten oder Domänendienste in Ihre Cloudbereitstellungen integrieren müssen, finden Sie weitere Informationen in den Mustern zur Verzeichnissynchronisierung und zu den von der Cloud gehosteten Domänendiensten, die im Folgenden erläutert werden.

Verzeichnissynchronisierung

Für Organisationen mit einer bestehenden lokalen Active Directory-Infrastruktur ist die Verzeichnissynchronisierung oft die beste Lösung, um die bestehende Benutzer- und Zugriffsverwaltung aufrechtzuerhalten und gleichzeitig die erforderlichen IAM-Funktionen für die Verwaltung von Cloudressourcen bereitzustellen. Bei diesem Prozess werden Verzeichnisinformationen kontinuierlich zwischen Microsoft Entra ID und lokalen Verzeichnisdiensten repliziert, wodurch gemeinsame Anmeldeinformationen für Benutzer*innen und ein einheitliches Identitäts-, Rollen- und Berechtigungssystem in der gesamten Organisation ermöglicht werden.

Hinweis

Organisationen, die Microsoft 365 eingeführt haben, haben unter Umständen bereits die Verzeichnissynchronisierung zwischen ihrer lokalen Active Directory-Infrastruktur und Microsoft Entra ID eingerichtet.

Annahmen zur Verzeichnissynchronisierung: Für den Einsatz einer synchronisierten Identitätslösung wird Folgendes angenommen:

- Sie benötigen in Ihrer Cloud- und lokalen IT-Infrastruktur einen gemeinsamen Satz von Benutzerkonten und -gruppen.

- Ihre lokalen Identitätsdienste unterstützen die Replikation mit Microsoft Entra ID.

Tipp

Alle cloudbasierten Workloads, die von veralteten Authentifizierungsmechanismen abhängen, welche von lokalen Active Directory-Servern und nicht von Microsoft Entra ID unterstützt werden, erfordern weiterhin entweder eine Verbindung mit lokalen Domänendiensten oder virtuellen Servern in der Cloudumgebung, die diese Dienste bereitstellen. Bei Nutzung lokaler Identitätsdienste entstehen auch Abhängigkeiten von der Konnektivität zwischen der Cloud und lokalen Netzwerken.

In der Cloud gehostete Domänendienste

Angenommen, Sie haben Workloads, die von einer anspruchsbasierten Authentifizierung mit älteren Protokollen wie Kerberos oder NTLM abhängen, und diese Workloads können nicht so angepasst werden, dass sie moderne Authentifizierungsprotokolle wie SAML oder OAuth und OpenID Connect unterstützen. In diesem Fall müssen Sie im Rahmen Ihrer Cloudbereitstellung einige Ihrer Domänendienste unter Umständen zur Cloud migrieren.

Dieses Muster erfordert die Bereitstellung virtueller Computer mit ausgeführtem Active Directory in Ihren cloudbasierten virtuellen Netzwerken, um Active Directory Domain Services (AD DS) für Ressourcen in der Cloud bereitzustellen. Alle bestehenden Anwendungen und Dienste, die in Ihr Cloudnetzwerk migrieren, sollten in der Lage sein, nach geringfügigen Änderungen diese von der Cloud gehosteten Verzeichnisserver zu nutzen.

Es ist wahrscheinlich, dass Ihre bestehenden Verzeichnisse und Domänendienste weiterhin in Ihrer lokalen Umgebung verwendet werden. In diesem Szenario sollten Sie auch die Verzeichnissynchronisierung verwenden, um einen gemeinsamen Satz von Benutzern und Rollen sowohl in der Cloudumgebung als auch in der lokalen Umgebung bereitzustellen.

Annahmen für in der Cloud gehostete Domänendienste: Für eine Verzeichnismigration wird Folgendes angenommen:

- Ihre Workloads hängen von der anspruchsbasierten Authentifizierung mit Protokollen wie Kerberos oder NTLM ab.

- Die virtuellen Computer Ihrer Workloads müssen für die Verwaltung oder Anwendung von Active Directory-Gruppenrichtlinien der Domäne beitreten.

Tipp

Während eine Verzeichnismigration in Verbindung mit in der Cloud gehosteten Domänendiensten eine große Flexibilität bei der Migration bestehender Workloads bietet, erhöht das Hosting virtueller Computer in Ihrem virtuellen Cloudnetzwerk zur Bereitstellung dieser Dienste die Komplexität Ihrer IT-Verwaltungsaufgaben. Mit zunehmender Erfahrung mit der Migration in die Cloud sollten Sie den langfristigen Wartungsbedarf für das Hosting dieser Server untersuchen. Prüfen Sie, ob das Refactoring bestehender Workloads aus Gründen der Kompatibilität mit Cloudidentitätsanbietern wie Microsoft Entra ID den Bedarf an diesen in der Cloud gehosteten Servern verringern kann.

Active Directory-Verbunddienste (AD FS)

Über den Identitätsverbund werden Vertrauensbeziehungen zwischen mehreren Identitätsverwaltungssystemen aufgebaut, um gemeinsame Authentifizierungs- und Autorisierungsfunktionen zu ermöglichen. Sie können dann Funktionen für einmaliges Anmelden in mehreren Domänen innerhalb Ihrer Organisation oder Identitätssysteme unterstützen, die von Ihren Kunden oder Geschäftspartnern verwaltet werden.

Microsoft Entra ID unterstützt den Verbund lokaler Active Directory-Domänen mithilfe von Active Directory-Verbunddiensten (AD FS). Weitere Informationen dazu, wie dies in Azure implementiert werden kann, finden Sie unter Erweitern von Active Directory Federation Services (AD FS) auf Azure.

Weitere Informationen

Weitere Informationen über Identitätsdienste in Azure finden Sie unter:

- Microsoft Entra ID. Microsoft Entra ID bietet cloudbasierte Identitätsdienste. Es ermöglicht Ihnen die Verwaltung des Zugriffs auf Ihre Azure-Ressourcen und das Steuern der Identitätsverwaltung, Geräteregistrierung, Benutzerbereitstellung, Anwendungszugriffssteuerung und Datensicherung.

- Microsoft Entra Connect. Mit dem Microsoft Entra Connect-Tool können Sie Microsoft Entra-Instanzen mit Ihren vorhandenen Identitätsverwaltungslösungen verbinden und so Ihr vorhandenes Verzeichnis in der Cloud synchronisieren.

- Rollenbasierte Zugriffssteuerung von Azure (Azure RBAC). Azure RBAC ermöglicht eine effiziente und sichere Verwaltung des Zugriffs auf Ressourcen auf Verwaltungsebene. Aufträge und Aufgaben sind in Rollen organisiert und Benutzer diesen Rollen zugewiesen. Mit Azure RBAC können Sie steuern, wer Zugriff auf eine Ressource hat und welche Aktionen ein Benutzer für diese Ressource ausführen kann.

- Microsoft Entra Privileged Identity Management (PIM). PIM reduziert die Offenlegungszeit von Ressourcenzugriffsrechten und verschafft Ihnen durch Berichte und Warnungen einen besseren Überblick über deren Nutzung. Benutzern werden Berechtigungen nur gemäß des Just-In-Time-Prinzips erteilt, d. h. die Berechtigungen werden für einen beschränkten Zeitraum zugewiesen und danach automatisch widerrufen.

- Integrieren lokaler Active Directory-Domänen in Microsoft Entra ID. Diese Referenzarchitektur bietet ein Beispiel für die Verzeichnissynchronisierung zwischen lokalen Active Directory-Domänen und Microsoft Entra ID.

- Erweitern von Active Directory Domain Services (AD DS) auf Azure. Diese Referenzarchitektur bietet ein Beispiel für den Einsatz von AD DS-Servern zur Erweiterung von Domänendiensten auf cloudbasierte Ressourcen.

- Erweitern von Active Directory Federation Services (AD FS) auf Azure. In dieser Referenzarchitektur werden Active Directory-Verbunddienste (AD FS) konfiguriert, um die Authentifizierung und Autorisierung im Verbund mit Ihrem Microsoft Entra-Verzeichnis durchzuführen.

Nächste Schritte

„Identität“ ist nur eine der Kernkomponenten der Infrastruktur, die architekturspezifische Entscheidungen während eines Cloudeinführungsprozesses erfordert. Navigieren Sie zur Übersicht über Leitfäden zur architekturbezogenen Entscheidungsfindung, um mehr über alternative Muster oder Modelle zu erfahren, die bei Entwurfsentscheidungen für andere Arten von Infrastrukturen verwendet werden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für