Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Netzwerktopologie ist ein kritisches Element einer Zielzonenarchitektur, da sie definiert, wie Anwendungen miteinander kommunizieren können. In diesem Abschnitt werden Technologien und Topologieansätze für Azure-Bereitstellungen erläutert. Es konzentriert sich auf zwei Kernansätze: Topologien, die auf Azure Virtual WAN und herkömmlichen Topologien basieren.

Virtuelle WAN-Netzwerktopologie

Sie können virtuelles WAN verwenden, um die Anforderungen an die Konnektivität im großen Maßstab zu erfüllen. Virtual WAN ist ein Von Microsoft verwalteter Dienst, der die Gesamtnetzwerkkomplexität reduziert und hilft, das Netzwerk Ihrer Organisation zu modernisieren. Verwenden Sie eine virtuelle WAN-Topologie, wenn eine der folgenden Anforderungen für Ihre Organisation gilt:

Ihre Organisation beabsichtigt, Ressourcen in mehreren Azure-Regionen bereitzustellen und erfordert eine globale Konnektivität zwischen virtuellen Netzwerken in diesen Azure-Regionen und mehreren lokalen Standorten.

Ihre Organisation beabsichtigt, eine softwaredefinierte WAN-Bereitstellung (SD-WAN) zu verwenden, um ein großes Zweignetz direkt in Azure zu integrieren oder benötigt mehr als 30 Zweigstellen, die eine native IPSec-Beendigung unterstützen.

Sie benötigen transitives Routing zwischen einem virtuellen privaten Netzwerk (VPN) und Azure ExpressRoute. Wenn Sie beispielsweise ein Standort-zu-Standort-VPN verwenden, um entfernte Niederlassungen zu verbinden, oder ein Point-to-Site-VPN, um entfernte Benutzer zu verbinden, müssen Sie möglicherweise das VPN mit einem über Azure verbundenen ExpressRoute-DC verbinden.

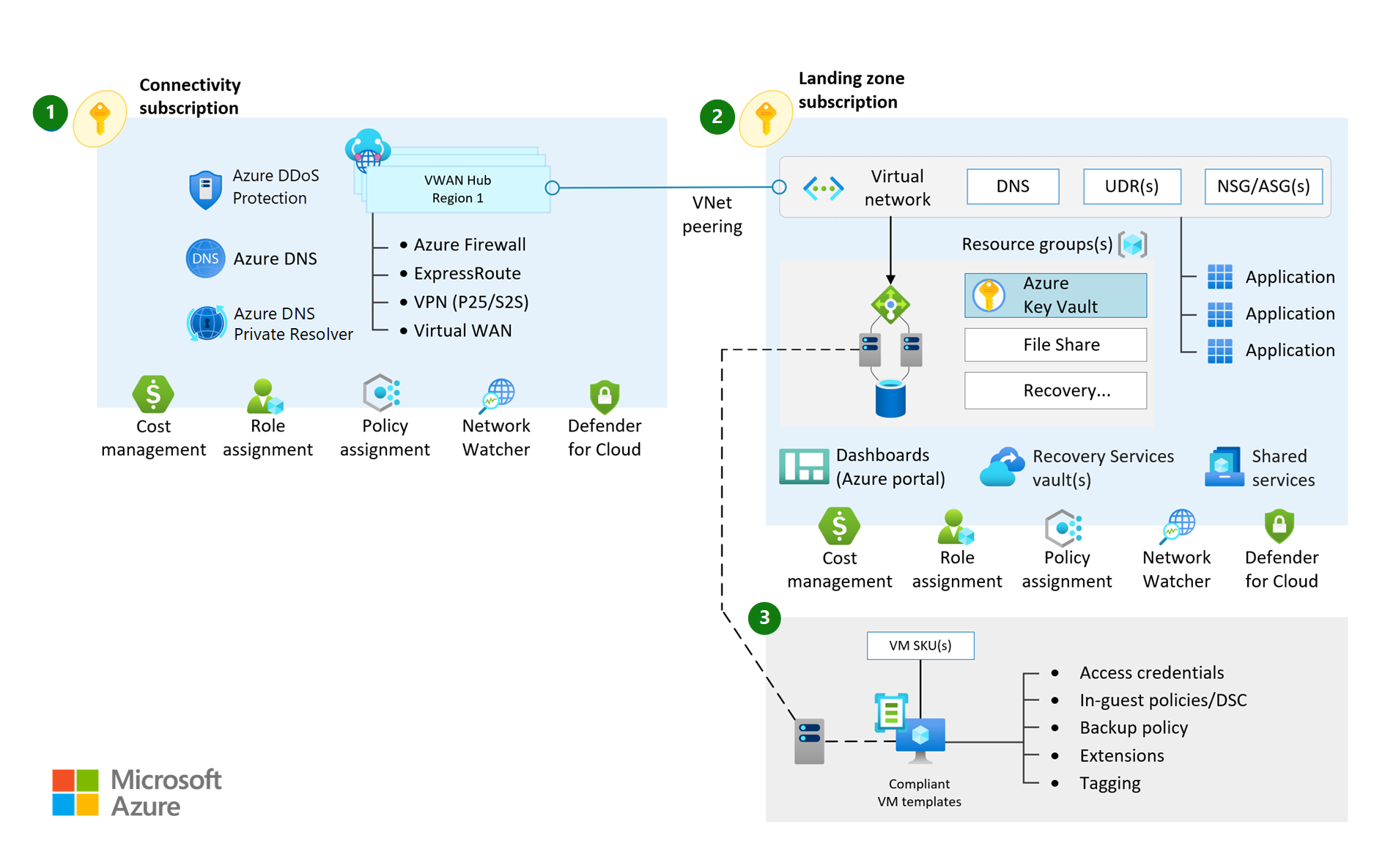

Das folgende Diagramm zeigt eine von Microsoft verwaltete Topologie für virtuelle WAN-Netzwerke:

Herkömmliche Azure-Netzwerktopologie

Eine herkömmliche Hub-and-Spoke-Netzwerktopologie hilft Ihnen beim Erstellen von angepassten, erweiterten Sicherheitsnetzwerken und großen Netzwerken in Azure. Mit dieser Topologie verwalten Sie das Routing und die Sicherheit. Verwenden Sie eine herkömmliche Topologie, wenn eine der folgenden Anforderungen für Ihre Organisation gilt:

Ihre Organisation beabsichtigt, Ressourcen in einer oder mehreren Azure-Regionen bereitzustellen. Sie erwarten etwas Datenverkehr zwischen Azure-Regionen, wie z. B. Verkehr zwischen zwei virtuellen Netzwerken in zwei verschiedenen Azure-Regionen, benötigen jedoch kein Full-Mesh-Netzwerk in allen Azure-Regionen.

Sie verfügen über eine geringe Anzahl von Remote- oder Zweigstellenstandorten für jede Region und benötigen weniger als 30 IPSec-Standort-zu-Standort-Tunnel.

Sie benötigen volle Kontrolle und Granularität, um Ihre Azure-Netzwerkroutingrichtlinie manuell zu konfigurieren.

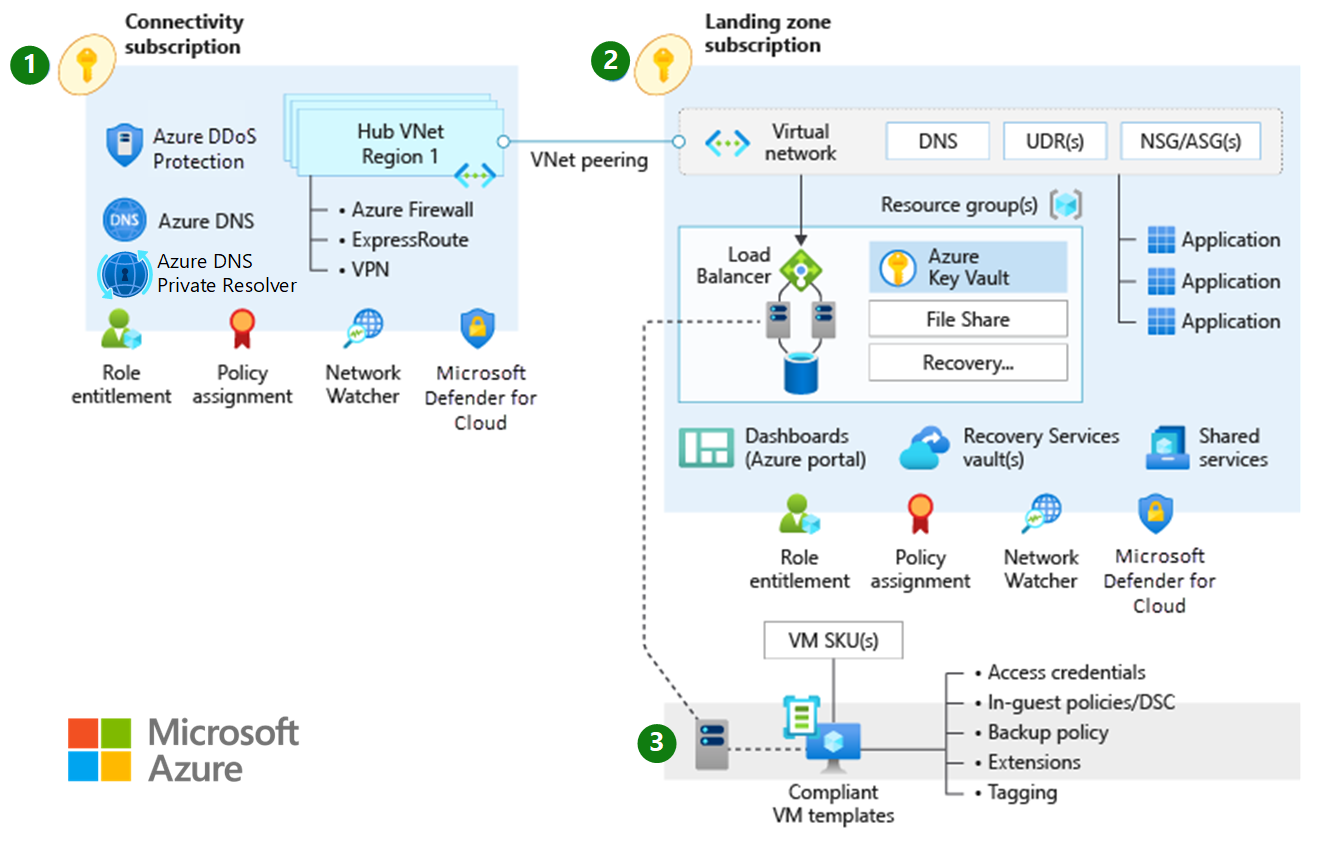

Das folgende Diagramm zeigt eine herkömmliche Azure-Netzwerktopologie: