Sicherheit in Microsoft Cloud Adoption Framework für Azure

So wie die Cloudeinführung eine Journey ist, ist auch Cloudsicherheit eine fortlaufende Journey des schrittweisen Fortschritts und der Reifung, kein statisches Ziel.

Vision eines Sicherheitsendzustands

Eine Reise ohne Zielort ist nur eine Wanderung. Dieser Ansatz mag zwar irgendwann zur Erleuchtung führen, aber geschäftliche Ziele und Zwänge erfordern oft eine Fokussierung auf Zielvorgaben und Schlüsselergebnisse.

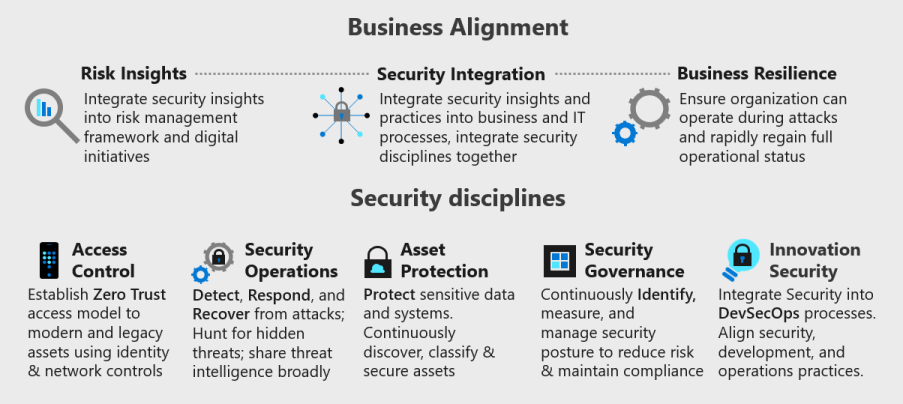

Die Secure-Methodik bietet eine Vision des vollständigen Endzustands, um die Verbesserung Ihres Sicherheitsprogramms im Laufe der Zeit zu lenken. Die folgende visuelle Darstellung zeigt die wichtigsten Möglichkeiten, wie Sicherheit in einer größeren Organisation integriert wird sowie die Disziplinen innerhalb der Sicherheit.

Cloud Adoption Framework lenkt diese Sicherheitsjourney, indem Klarheit für die Prozesse, bewährten Methoden, Modelle und Erfahrungen bereitgestellt wird. Dieser Leitfaden basiert auf Erkenntnissen und realen Erfahrungen echter Kunden, der Sicherheitsentwicklung von Microsoft und der Zusammenarbeit mit Organisationen wie NIST, The Open Group und dem Center for Internet Security (CIS).

Das folgende Video zeigt, wie die Secure-Methode dazu beiträgt, sicherheitsrelevante Verbesserungen im Laufe der Zeit zu unterstützen.

Zuordnung zu Konzepten, Frameworks und Standards

Sicherheit ist eine eigenständige Organisationsdisziplin und ein Attribut, das in andere Disziplinen integriert oder von diesen überlagert wird. Es ist schwierig, sie präzise zu definieren und im Detail abzubilden. Die Sicherheitsbranche verwendet verschiedene Frameworks, um Risiken zu erfassen, Kontrollen zu planen und den Betrieb durchzuführen. Die Disziplinen in der CAF Secure-Methode hängen mit anderen Sicherheitskonzepten und Leitlinien wie folgt zusammen:

Zero Trust: Microsoft ist der Meinung, dass alle Sicherheitsdisziplinen den Zero Trust-Prinzipien folgen sollten: Annahme einer Sicherheitsverletzung, explizites Überprüfen und Verwenden von Zugriff mit den geringsten Berechtigungen. Diese Prinzipien untermauern jede solide Sicherheitsstrategie und müssen mit Zielen der Geschäftsoptimierung in Einklang gebracht werden. Der erste und sichtbarste Teil von Zero Trust liegt in der Zugriffssteuerung, daher wird er in der Beschreibung der Sicherheitsdisziplin „Zugriffssteuerung“ hervorgehoben.

The Open Group: Diese Sicherheitsdisziplinen sind eng mit den Zero Trust-Komponenten im Whitepaper zu den Kernprinzipien von The Open Group verknüpft, an dem sich Microsoft aktiv beteiligt. Eine bemerkenswerte Ausnahme ist, dass Microsoft die Disziplin „Innovationssicherheit“ so heraufgestuft hat, dass DevSecOps ein Element der obersten Ebene ist, weil diese Disziplin für viele Unternehmen neu, wichtig und transformativ ist.

NIST-Cybersicherheitsframework: Für Organisationen, die das NIST-Cybersicherheitsframework verwenden, haben wir dort Text fett formatiert hervorgehoben, wo das Framework am besten zugeordnet werden kann. Moderne Zugriffssteuerung und DevSecOps bilden im Großen und Ganzen das gesamte Spektrum des Frameworks ab, daher werden diese Punkte nicht einzeln aufgeführt.

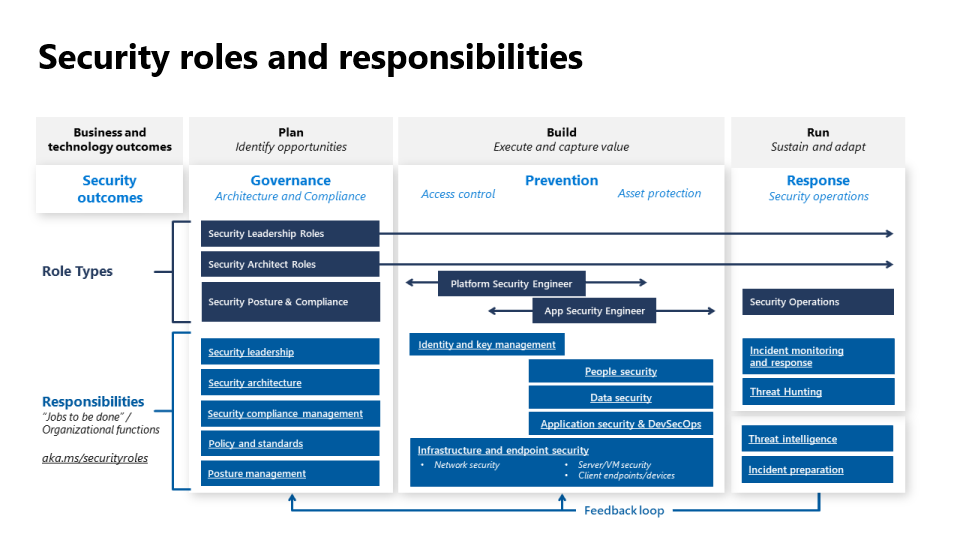

Zuordnung zu Rollen und Verantwortlichkeiten

In der folgenden Abbildung werden die Rollen und Verantwortlichkeiten in einem Sicherheitsprogramm zusammengefasst.

Weitere Informationen finden Sie unter Cloudsicherheitsfunktionen.

Sicherheitstransformation

Wenn Unternehmen die Cloud einführen, stellen sie schnell fest, dass statische Sicherheitsprozesse nicht mit dem Tempo der Veränderungen bei Cloudplattformen, der Bedrohungsumgebung und der Weiterentwicklung von Sicherheitstechnologien Schritt halten können. Um mit diesem Wandel Schritt zu halten, muss die Sicherheit auf einen sich ständig weiterentwickelnden Ansatz umgestellt werden. Das transformiert die Unternehmenskultur und die täglichen Prozesse in der gesamten Organisation.

Diese Methode leitet die Integration von Sicherheit in Geschäftsprozesse und sicherheitstechnische Disziplinen. Diese Prozesse und Disziplinen ermöglicht gemeinsam einen sinnvollen und dauerhaften Fortschritt auf Ihrer Sicherheitsjourney, um das Organisationsrisiko zu verringern. Nur wenige Organisationen können alle diese Praktiken auf einmal beherrschen, aber alle Organisationen sollten jeden Prozess und jede Disziplin stetig reifen lassen.

Ändern von Treibern

Sicherheitsorganisationen erleben zwei Arten von großen Veränderungen gleichzeitig.

- Sicherheit als Geschäftsrisiko: Sicherheit ist von einer rein technischen, qualitätsorientierten Disziplin in den Bereich des Geschäftsrisikomanagements vorgedrungen. Die zwei Kräfte, die Sicherheit fördern, sind:

- Digitale Transformation: Die Zunahme des digitalen Fußabdrucks vergrößert kontinuierlich die potenzielle Angriffsfläche der Organisation.

- Bedrohungslandschaft: Zunehmender Umfang und Raffinesse von Angriffen, die durch eine industrialisierte Angriffswirtschaft mit spezialisierten Fähigkeiten und kontinuierlicher Kommerzialisierung von Angriffstools und -techniken angeheizt werden.

- Plattformwechsel: Sicherheit hat mit einem technischen Plattformwechsel in die Cloud zu kämpfen. Diese Umstellung ist vergleichbar mit der Umstellung von Fabriken vom Betrieb eigener Stromgeneratoren auf den Anschluss an ein Stromnetz. Obwohl Sicherheitsteams oft über die richtigen Grundkenntnisse verfügen, sind sie mit den Änderungen an beinahe allen Prozessen und Technologien, die sie täglich nutzen, überfordert.

- Verschiebung der Erwartungen: In den letzten zehn Jahren hat die digitale Innovation ganze Branchen neu definiert. Geschäftsflexibilität, insbesondere Agilität im Zusammenhang mit der digitalen Transformation, kann ein Unternehmen schnell als Marktführer verdrängen. Der Verlust des Verbrauchervertrauens kann einen ähnlichen Einfluss auf das Geschäft haben. In der Vergangenheit war es akzeptabel, dass Sicherheit mit „nein“ einherging, um ein Projekt zu blockieren und die Organisation zu schützen. Aufgrund der Dringlichkeit der digitalen Transformation muss das Engagementmodell nun dahingehend geändert werden, dass ein Gespräch darüber geführt wird, wie Sicherheit und Relevanz gleichzeitig gewährleistet werden können.

Steuerung einer nachhaltigen Transformation

Um die Sichtweise des Unternehmens und der technischen Teams auf Sicherheit zu verändern, muss Sicherheit mit den Prioritäten, den Prozessen und dem Risikorahmen abgestimmt werden. Wichtige Bereiche, die den Erfolg fördern, sind:

- Kultur: Die Sicherheitskultur muss darauf ausgerichtet sein, den Geschäftsauftrag sicher zu erfüllen und darf ihn nicht behindern. Sicherheit muss zu einem normalisierten Teil der Kultur einer Organisation werden. Das Internet, in dem das Unternehmen tätig ist, ist offen und ermöglicht es Angreifern jederzeit, Angriffe zu versuchen. Dieser Kulturwandel erfordert verbesserte Prozesse, Partnerschaften und kontinuierliche erstklassige Unterstützung auf allen Ebenen, um die Änderungen zu kommunizieren, das Verhalten zu modellieren und den Wandel zu verstärken.

- Riskoverantwortung: Die Verantwortlichkeit für Sicherheitsrisiken sollte denselben Rollen zugewiesen werden, die auch für alle anderen Risiken verantwortlich sind. Durch diese Rechenschaftspflicht wird die Sicherheit zu einem vertrauenswürdigen Berater und Fachexperten, anstatt zu einem Sündenbock. Sicherheit sollte für eine solide und ausgewogene Beratung verantwortlich sein, die in der Sprache dieser Führungskräfte kommuniziert wird, aber sie sollte nicht für Entscheidungen verantwortlich gemacht werden, die sie nicht zu verantworten hat.

- Sicherheitstalent: Sicherheitstalent ist chronisch knapp, und Unternehmen sollten planen, wie sie Sicherheitswissen und -fähigkeiten am besten entwickeln und verteilen können. Neben dem direkten Aufbau von Sicherheitsteams mit technischen Sicherheitskompetenzen diversifizieren reife Sicherheitsteams ihre Strategie, indem sie sich auf Folgendes konzentrieren:

- Wachsende Sicherheitsfähigkeiten und -kenntnisse innerhalb vorhandener Teams in der IT und im Unternehmen. Diese Fähigkeiten sind besonders wichtig für DevOps-Teams mit einem DevSecOps-Ansatz. Diese Fähigkeiten können viele Formen annehmen, z. B. Einführung eines Sicherheitshelpdesks, Identifizierung und Schulung von Experten innerhalb der Community oder Jobtauschprogramme.

- Rekrutierung von unterschiedlichen Fähigkeiten für Sicherheitsteams, um neue Perspektiven und Rahmenbedingungen für Probleme einzubringen (etwa Geschäfts-, Psychologie- oder Wirtschaftsaspekte) und bessere Beziehungen innerhalb der Organisation aufzubauen.

Geschäftliche Ausrichtung

Aufgrund dieser Veränderungen sollte sich Ihr Programm zur Cloudeinführung stark auf die geschäftliche Ausrichtung in drei Kategorien konzentrieren:

- Risikoeinsichten: Abgleich und Integration von Sicherheitserkenntnissen und Risikosignalen oder -quellen mit den Geschäftsinitiativen. Stellen Sie sicher, dass wiederholbare Prozesse Teams in der Anwendung dieser Erkenntnisse schulen, und ziehen Sie die Teams für Verbesserungen zur Verantwortung.

- Sicherheitsintegration: Integrieren von Sicherheitswissen, -fähigkeiten und -erkenntnissen in die täglichen Abläufe der Geschäfts- und IT-Umgebung. Nutzen Sie wiederholbare Prozesse und eine tiefe Partnerschaft auf allen Ebenen der Organisation.

- Operative Resilienz: Stellen Sie sicher, dass die organization widerstandsfähig ist, indem Sie den Betrieb während eines Angriffs fortsetzen (auch wenn der Zustand beeinträchtigt ist). Die Organisation sollte schnell wieder in den vollen Betrieb zurückkehren.

Sicherheitsdisziplinen

Diese Transformation wirkt sich auf jede Sicherheitsdisziplin unterschiedlich aus. Jede dieser Disziplinen ist wichtig und erfordert Investitionen. Die folgenden Disziplinen sind (grob) danach geordnet, welche die unmittelbarsten Chancen für schnelle Erfolge bei der Einführung der Cloud aufweisen:

- Zugriffssteuerung: Die Anwendung von Netzwerk und Identität erstellt Zugriffsgrenzen und Segmentierung, um die Häufigkeit und Reichweite von Sicherheitsverletzungen zu reduzieren.

- Sicherheitsvorgänge: Überwachen von IT-Vorgängen zur Erkennung, Reaktion auf und Wiederherstellung nach Sicherheitsverletzungen. Verwenden Sie die Daten zur kontinuierlichen Verringerung des Risikos von Sicherheitsverletzungen.

- Ressourcenschutz: Maximieren Sie den Schutz von Ressourcen wie Infrastruktur, Geräte, Daten, Anwendungen, Netzwerke und Identitäten, um das Risiko für die gesamte Umgebung zu minimieren.

- Sicherheitsgovernance: Delegierte Entscheidungen beschleunigen Innovationen und führen zu neuen Risiken. Überwachen Sie Entscheidungen, Konfigurationen und Daten, um Entscheidungen in der gesamten Umgebung und innerhalb der Workloads im gesamten Portfolio zu steuern.

- Innovationssicherheit: Wenn ein Unternehmen DevOps-Modelle einführt, um das Innovationstempo zu erhöhen, muss die Sicherheit ein integraler Bestandteil eines DevSecOps-Prozesses werden. Integrieren Sie Sicherheitskenntnisse und -ressourcen direkt in diesen Hochgeschwindigkeitszyklus. Dieser Prozess beinhaltet die Verlagerung einiger Entscheidungen von zentralisierten Teams auf Teams, die sich auf die Workload konzentrieren.

Leitprinzipien

Sicherheitsaktivitäten sollten sich an folgenden Zielen orientieren und dual von ihnen geprägt sein:

- Geschäftliche Befähigung: Ausrichtung an den Geschäftszielen und dem Risikorahmen der Organisation.

- Sicherheitsgarantien: Konzentrieren Sie sich auf die Anwendung der Zero Trust Prinzipien:

- Annahme einer Sicherheitsverletzung: Reduzieren Sie beim Entwurf der Sicherheit für eine Komponente oder ein System das Risiko, dass Angreifer den Zugriff erweitern, indem Sie davon ausgehen, dass andere Ressourcen in der Organisation kompromittiert sind.

- Explizite Überprüfung: Überprüfen Sie die Vertrauensstellung explizit mithilfe aller verfügbaren Datenpunkte, anstatt Vertrauenswürdigkeit anzunehmen. Überprüfen Sie beispielsweise in der Zugriffssteuerung die Benutzeridentität, den Standort, die Integrität des Geräts, den Dienst oder die Workload, die Datenklassifizierung und Anomalien, anstatt den Zugriff über ein implizit vertrauenswürdiges internes Netzwerk zu erlauben.

- Zugriff mit den geringsten Berechtigungen: Begrenzen Sie das Risiko eines gefährdeten Benutzers oder einer gefährdeten Ressource durch risikobasierte adaptive Just-In-Time- und Just-Enough-Access-Richtlinien (JIT/JEA) und Datenschutz, um Daten und Produktivität zu sichern.

Nächste Schritte

Die Secure-Methodik ist Teil einer umfassenden Reihe von Sicherheitsrichtlinien, die auch Folgendes umfassen:

- Azure Well-Architected Framework: Leitfaden zum Absichern Ihrer Workloads in Azure.

- Design der Sicherheitsarchitektur: Journey auf Implementierungsebene durch unserer Sicherheitsarchitekturen. Browsen Sie durch unsere Sicherheitsarchitekturen.

- Azure Security Benchmarks: Empfohlene bewährte Methoden und Steuerungen für Sicherheit in Azure.

- Zielzone auf Unternehmensebene: Azure-Referenzarchitektur und -Implementierung mit integrierter Sicherheit.

- Wichtigste 10 bewährte Methoden für Sicherheit in Azure: Dies sind die wichtigsten bewährten Sicherheitsmethoden, die Microsoft für Azure auf der Grundlage dessen empfiehlt, was wir von Kunden und in unseren eigenen Umgebungen gelernt haben.

- Microsoft-Cybersicherheitsarchitekturen: In den Diagrammen wird beschrieben, wie Microsoft-Sicherheitsfunktionen in Microsoft-Plattformen und Plattformen von Drittanbietern integriert werden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für